Sommario

- Guida di Kaspersky Security Center Linux

- Novità

- Informazioni su Kaspersky Security Center Linux

- Concetti di base

- Administration Server

- Gerarchia di Administration Server

- Administration Server virtuale

- Server Web

- Network Agent

- Gruppi di amministrazione

- Dispositivo gestito

- Dispositivo non assegnato

- Workstation dell'amministratore

- Plug-in Web di gestione

- Criteri

- Profili criterio

- Attività

- Ambito attività

- Relazioni tra impostazioni locali delle applicazioni e criteri

- Punto di distribuzione

- Gateway di connessione

- Licensing

- Informazioni sul Contratto di licenza con l'utente finale

- Informazioni sulla licenza

- Informazioni sul certificato di licenza

- Informazioni sulla chiave di licenza

- Visualizzazione dell'Informativa sulla privacy

- Opzioni di licensing per Kaspersky Security Center

- Informazioni sul file chiave

- Informazioni sulla trasmissione dei dati

- Informazioni sull'abbonamento

- Eventi di superamento del limite di licenze

- Architettura

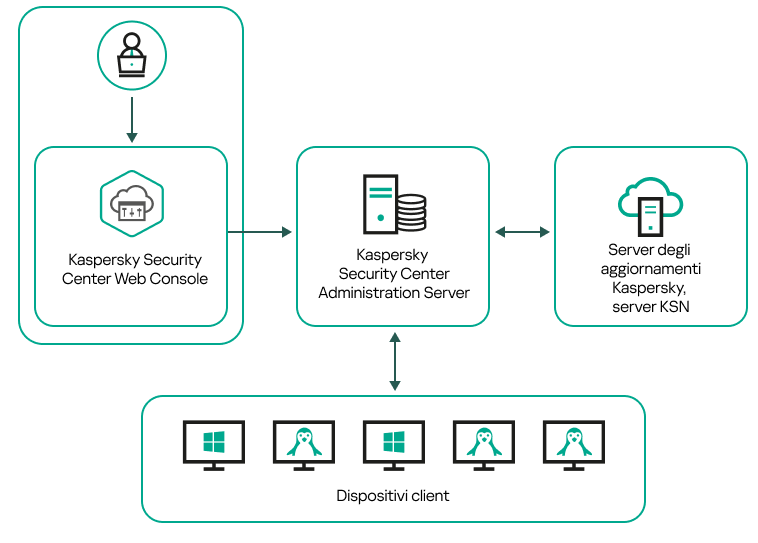

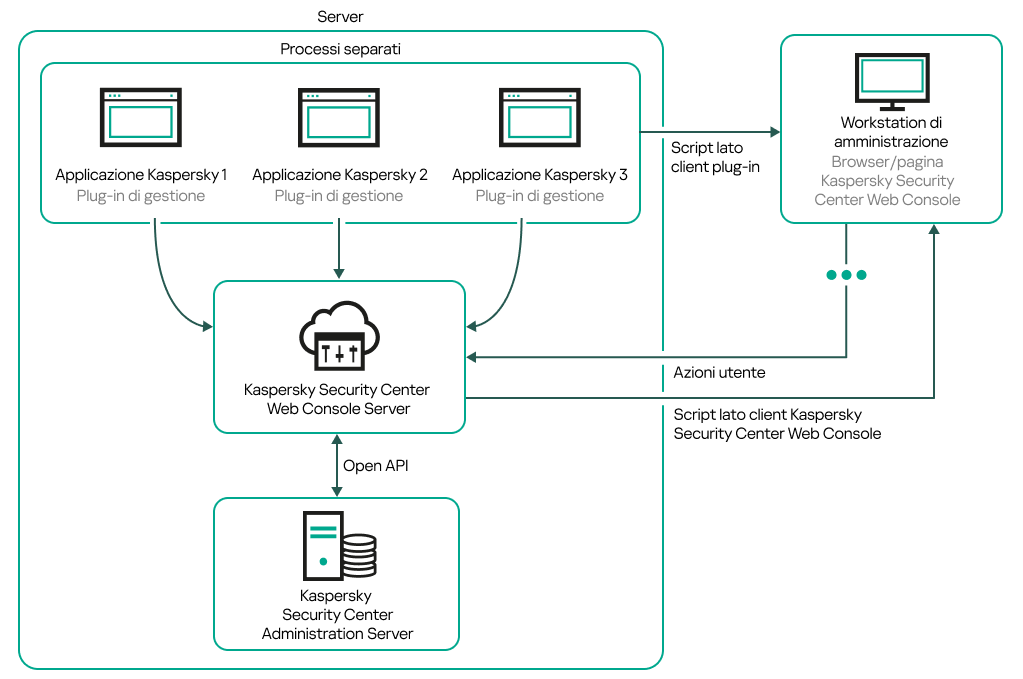

- Diagramma di distribuzione di Kaspersky Security Center Linux Administration Server e Kaspersky Security Center Web Console

- Porte utilizzate da Kaspersky Security Center Linux

- Porte utilizzate da Kaspersky Security Center Web Console

- Installazione

- Scenario di installazione principale

- Configurazione del server MariaDB x64 per l'utilizzo con Kaspersky Security Center Linux

- Configurazione del server MySQL x64 per l'utilizzo con Kaspersky Security Center Linux

- Configurazione del server PostgreSQL o Postgres per l’utilizzo con Kaspersky Security Center Linux

- Installazione di Kaspersky Security Center Linux

- Installazione di Kaspersky Security Center Linux in modalità automatica

- Installazione di Kaspersky Security Center Linux su Astra Linux in modalità ambiente software chiuso

- Installazione di Kaspersky Security Center Web Console

- Parametri di installazione di Kaspersky Security Center Web Console

- Installazione di Kaspersky Security Center Web Console su Astra Linux in modalità ambiente software chiuso

- Installazione di Kaspersky Security Center Web Console connesso all'Administration Server installato nei nodi del cluster di failover Kaspersky Security Center Linux

- Installazione di Network Agent per Linux in modalità automatica (con un file di risposte)

- Preparazione di un dispositivo in cui viene eseguito Astra Linux in modalità ambiente software chiuso per l'installazione di Network Agent

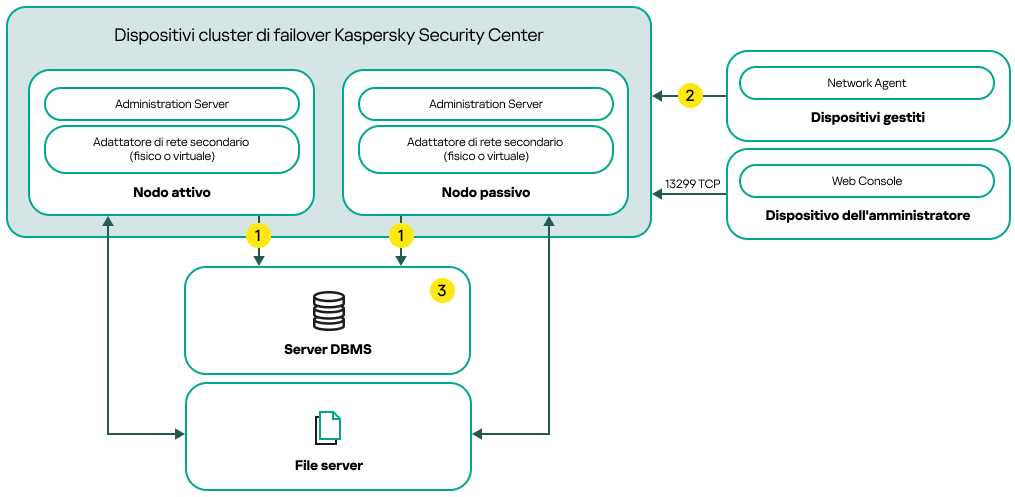

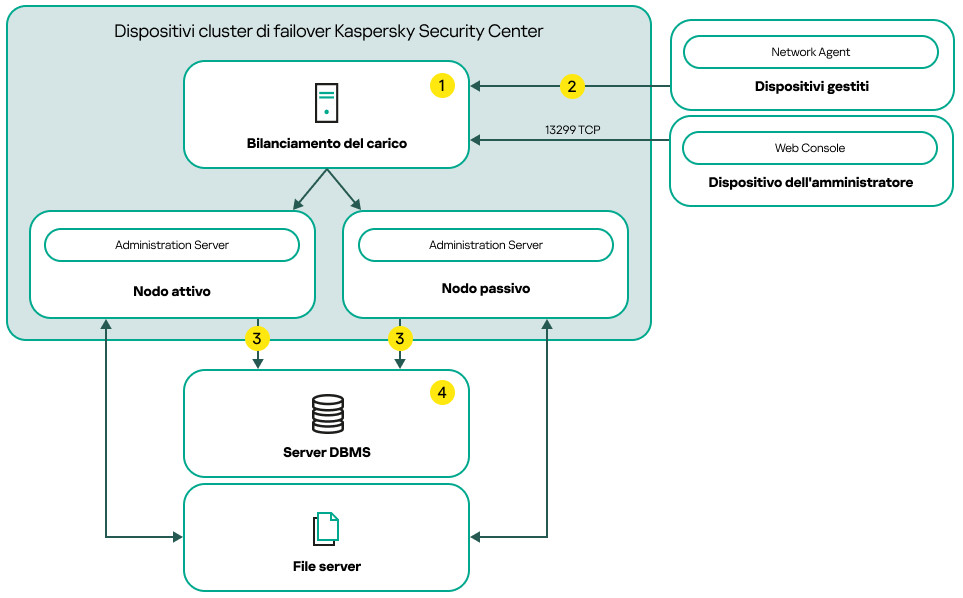

- Distribuzione del cluster di failover Kaspersky Security Center Linux

- Scenario: Distribuzione di un cluster di failover Kaspersky Security Center Linux

- Informazioni sul cluster di failover Kaspersky Security Center Linux

- Preparazione di un file server per un cluster di failover Kaspersky Security Center Linux

- Preparazione dei nodi per un cluster di failover Kaspersky Security Center Linux

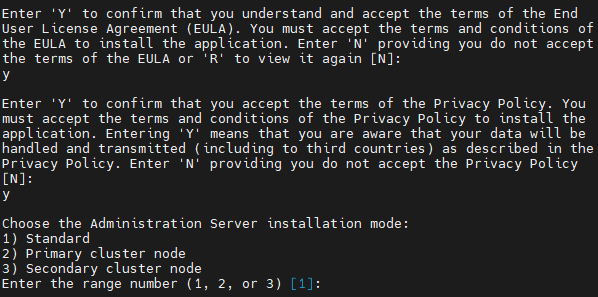

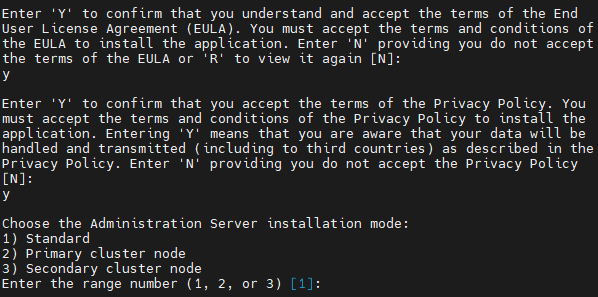

- Installazione di Kaspersky Security Center Linux nei nodi del cluster di failover Kaspersky Security Center Linux

- Avvio e arresto manuale dei nodi del cluster

- Account per l'utilizzo del DBMS

- Certificati per l’utilizzo di Kaspersky Security Center Linux

- Informazioni sui certificati di Kaspersky Security Center

- Requisiti per i certificati personalizzati utilizzati in Kaspersky Security Center Linux

- Riemissione del certificato per Kaspersky Security Center Web Console

- Sostituzione del certificato per Kaspersky Security Center Web Console

- Conversione di un certificato PFX nel formato PEM

- Scenario: Specificazione del certificato di Administration Server personalizzato

- Sostituzione del certificato di Administration Server con l'utilità klsetsrvcert

- Connessione dei Network Agent ad Administration Server con l'utilità klmover

- Definizione di una cartella condivisa

- Upgrade di Kaspersky Security Center Linux

- Migrazione a Kaspersky Security Center Linux

- Accesso a Kaspersky Security Center Web Console e disconnessione

- Avvio rapido guidato

- Passaggio 1. Definizione delle impostazioni della connessione Internet

- Passaggio 2. Download degli aggiornamenti necessari

- Passaggio 3. Selezione delle risorse da proteggere

- Passaggio 4. Selezione del criptaggio nelle soluzioni

- Passaggio 5. Configurazione dell'installazione dei plug-in per le applicazioni gestite

- Passaggio 6. Download dei pacchetti di distribuzione e creazione dei pacchetti di installazione

- Passaggio 7. Configurazione di Kaspersky Security Network

- Passaggio 8. Selezione del metodo di attivazione dell'applicazione

- Passaggio 9. Creazione di una configurazione della protezione di rete di base

- Passaggio 10. Configurazione delle notifiche e-mail

- Passaggio 11. Chiusura dell'Avvio rapido guidato

- Distribuzione guidata della protezione

- Passaggio 1. Avvio della Distribuzione guidata della protezione

- Passaggio 2. Selezione del pacchetto di installazione

- Passaggio 3. Selezione di un metodo per la distribuzione del file chiave o del codice di attivazione

- Passaggio 4. Selezione della versione di Network Agent

- Passaggio 5. Selezione dei dispositivi

- Passaggio 6. Specificazione delle impostazioni dell'attività di installazione remota

- Passaggio 7. Rimozione delle applicazioni incompatibili prima dell'installazione

- Passaggio 8. Spostamento dei dispositivi in Dispositivi gestiti

- Passaggio 9. Selezione degli account per l'accesso ai dispositivi

- Passaggio 10. Avvio dell'installazione

- Configurazione di Administration Server

- Configurazione della connessione di Kaspersky Security Center Web Console ad Administration Server

- Configurazione di una lista di indirizzi IP consentiti per connettersi a Kaspersky Security Center Linux

- Configurazione della registrazione degli eventi di connessione ad Administration Server

- Impostazione del numero massimo di eventi nell'archivio eventi

- Backup e ripristino dei dati di Administration Server

- Spostamento di Administration Server in un altro dispositivo

- Gerarchia di Administration Server

- Creazione di una gerarchia di Administration Server: l'aggiunta un Administration Server secondario

- Visualizzazione dell'elenco degli Administration Server secondari

- Gestione di Administration Server virtuali

- Abilitazione della protezione dell'account dalle modifiche non autorizzate

- Verifica in due passaggi

- Informazioni sulla verifica in due passaggi per un account

- Scenario: Configurazione della verifica in due passaggi per tutti gli utenti

- Abilitazione della verifica in due passaggi per il proprio account

- Abilitazione della verifica in due passaggi richiesta per tutti gli utenti

- Disabilitazione della verifica in due passaggi per un account utente

- Disabilitazione della verifica in due passaggi richiesta per tutti gli utenti

- Esclusione di account dalla verifica in due passaggi

- Generazione di una nuova chiave segreta

- Modifica del nome dell'emittente del codice di sicurezza

- Configurazione della verifica in due passaggi per il proprio account

- Modifica del numero di tentativi di immissione della password consentiti

- Modifica delle credenziali del DBMS

- Eliminazione di una gerarchia di Administration Server

- Accesso ai server DNS pubblici

- Configurazione dell'interfaccia

- Individuazione dei dispositivi nella rete

- Scenario: Individuazione dei dispositivi nella rete

- Polling intervallo IP

- Aggiunta e modifica di un intervallo IP

- Polling zeroconf

- Tag dispositivo

- Informazioni sui tag dispositivo

- Creazione di un tag dispositivo

- Ridenominazione di un tag dispositivo

- Eliminazione di un tag dispositivo

- Visualizzazione dei dispositivi a cui è assegnato un tag

- Visualizzazione dei tag assegnati a un dispositivo

- Tagging manuale di un dispositivo

- Rimozione di un tag assegnato a un dispositivo

- Visualizzazione delle regole per il tagging automatico dei dispositivi

- Modifica di una regola per il tagging automatico dei dispositivi

- Creazione di una regola per il tagging automatico dei dispositivi

- Esecuzione di regole per il tagging automatico dei dispositivi

- Eliminazione di una regola per il tagging automatico dei dispositivi

- Gestione dei tag del dispositivo tramite l'utilità klscflag

- Tag applicazione

- Distribuzione delle applicazioni Kaspersky

- Scenario: Distribuzione delle applicazioni Kaspersky

- Aggiunta dei plug-in di gestione per le applicazioni Kaspersky

- Download e creazione dei pacchetti di installazione per le applicazioni Kaspersky

- Creazione di pacchetti di installazione da un file

- Creazione di pacchetti di installazione indipendenti

- Modifica del limite relativo alle dimensioni dei dati del pacchetto di installazione personalizzato

- Visualizzazione dell'elenco dei pacchetti di installazione indipendenti

- Distribuzione dei pacchetti di installazione agli Administration Server secondari

- Preparazione di un dispositivo Linux e installazione di Network Agent in un dispositivo Linux da remoto

- Distribuzione tramite l'acquisizione e la copia dell'immagine di un dispositivo

- Modalità di clonazione del disco di Network Agent

- Installazione delle applicazioni tramite un'attività di installazione remota

- Definizione delle impostazioni per l'installazione remota nei dispositivi Unix

- Avvio e arresto delle applicazioni Kaspersky.

- Sostituzione di applicazioni di protezione di terzi

- Rimozione di applicazioni o aggiornamenti software in remoto

- Preparazione di un dispositivo che esegue SUSE Linux Enterprise Server 15 per l'installazione di Network Agent

- Preparazione di un dispositivo Windows per l'installazione remota

- Applicazioni Kaspersky: licensing e attivazione

- Licensing delle applicazioni gestite

- Aggiunta di una chiave di licenza all'archivio dell'Administration Server

- Distribuzione di una chiave di licenza ai dispositivi client

- Distribuzione automatica di una chiave di licenza

- Visualizzazione delle informazioni sulle chiavi di licenza in uso

- Eliminazione di una chiave di licenza dall'archivio

- Revoca del consenso a un Contratto di licenza con l'utente finale

- Rinnovo delle licenze per le applicazioni Kaspersky

- Utilizzo di Kaspersky Marketplace per scegliere le soluzioni aziendali Kaspersky

- Configurazione della protezione di rete

- Scenario: Configurazione della protezione di rete

- Informazioni sui metodi di gestione della protezione incentrati sui dispositivi e incentrati sugli utenti

- Configurazione e propagazione dei criteri: approccio incentrato sui dispositivi

- Configurazione e propagazione dei criteri: approccio incentrato sull'utente

- Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

- Impostazioni del criterio di Network Agent

- Utilizzo di Network Agent per Windows e Linux a confronto

- Confronto tra le impostazioni di Network Agent in base ai sistemi operativi

- Configurazione manuale del criterio di Kaspersky Endpoint Security

- Configurazione di Kaspersky Security Network

- Controllo dell'elenco delle reti protette dal Firewall

- Disabilitazione della scansione delle unità di rete

- Esclusione dei dettagli del software dalla memoria di Administration Server

- Configurazione dell'accesso all'interfaccia di Kaspersky Endpoint Security for Windows nelle workstation

- Salvataggio degli eventi di criteri importanti nel database dell'Administration Server

- Concessione dell'accesso offline al dispositivo esterno bloccato da Controllo Dispositivi

- Attività

- Informazioni sulle attività

- Informazioni sull'ambito dell'attività

- Creazione di un'attività

- Avvio manuale di un'attività

- Visualizzazione dell'elenco delle attività

- Impostazioni generali delle attività

- Esportazione di un'attività

- Importazione di un'attività

- Avvio della Procedura guidata per la modifica della password delle attività

- Visualizzazione dei risultati dell'esecuzione delle attività memorizzati in Administration Server

- Gestione dei dispositivi client

- Impostazioni di un dispositivo gestito

- Regole di spostamento dei dispositivi

- Aggiunta manuale dei dispositivi a un gruppo di amministrazione

- Spostamento manuale dei dispositivi o dei cluster in un gruppo di amministrazione

- Modifica di Administration Server per i dispositivi client

- Spostamento dei dispositivi connessi ad Administration Server tramite gateway di connessione a un altro Administration Server

- Visualizzazione e configurazione delle azioni per i dispositivi inattivi

- Informazioni sugli stati dei dispositivi

- Configurazione del passaggio degli stati del dispositivo

- Gestione dei gruppi di amministrazione

- Criteri e profili criterio

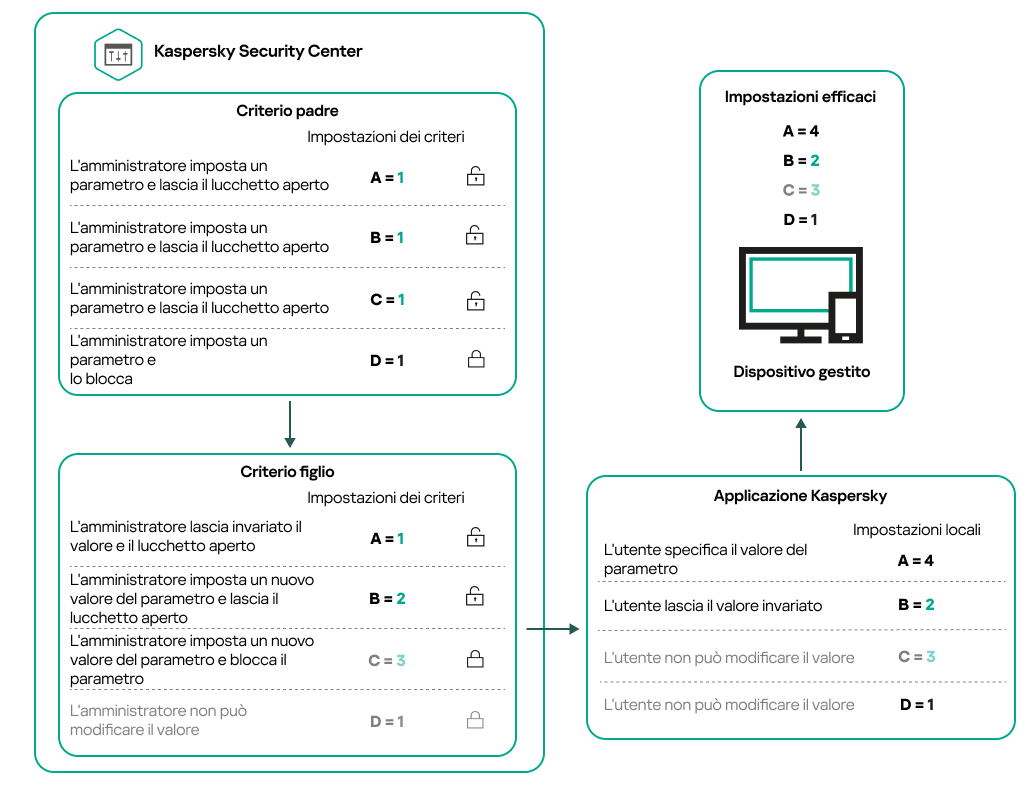

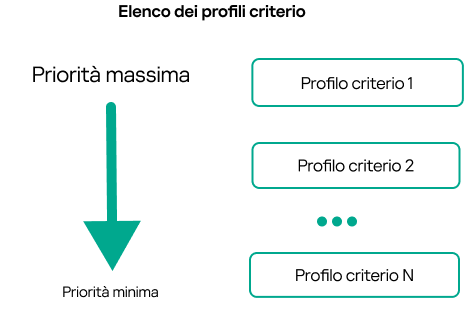

- Informazioni su criteri e profili criterio

- Informazioni su blocco e impostazioni bloccate

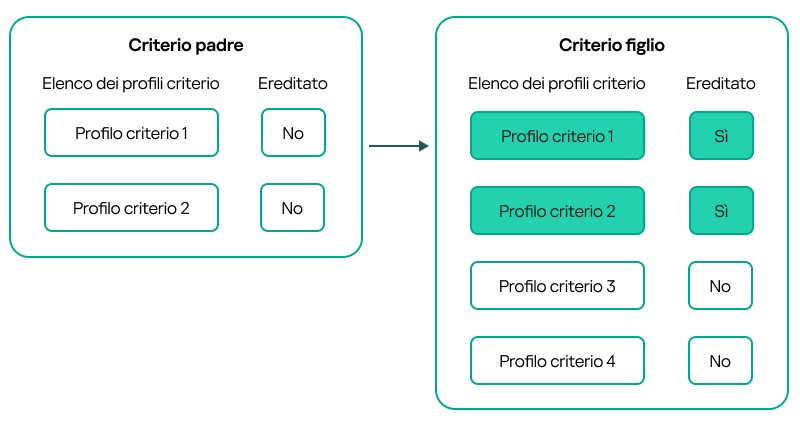

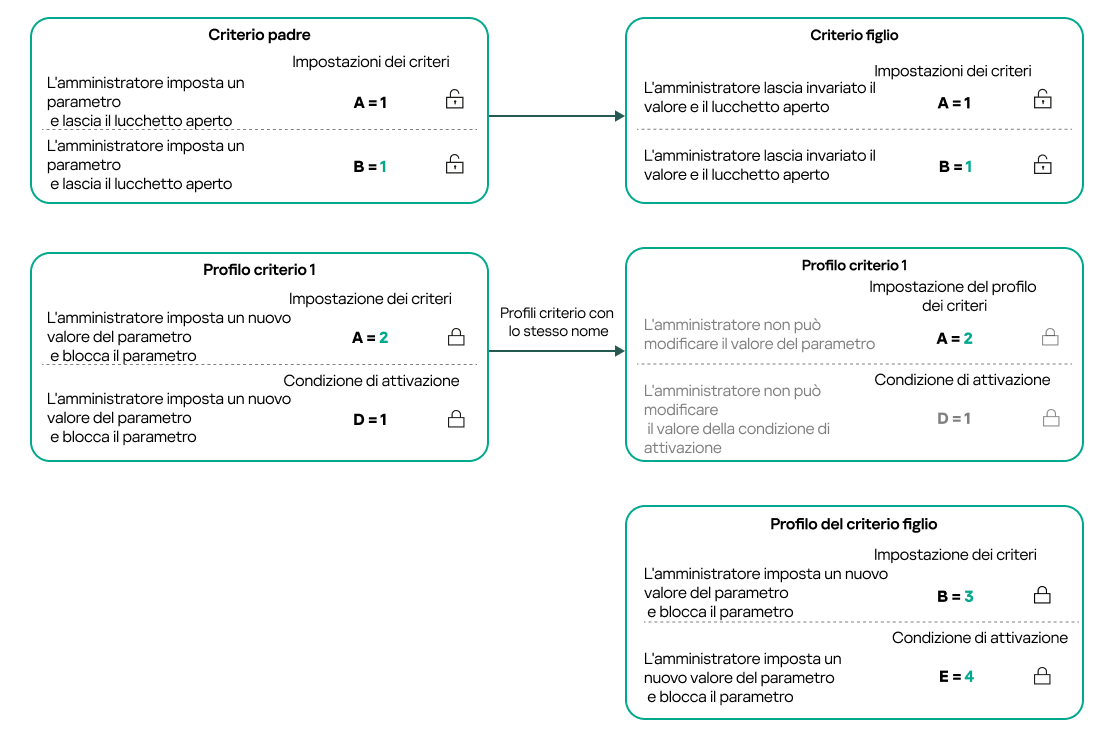

- Ereditarietà di criteri e profili criterio

- Gestione dei criteri

- Visualizzazione dell'elenco di criteri

- Creazione di un criterio

- Impostazioni generali dei criteri

- Modifica di un criterio

- Abilitazione e disabilitazione di un'opzione di ereditarietà dei criteri

- Copia di un criterio

- Spostamento di un criterio

- Esportazione di un criterio

- Importazione di un criterio

- Sincronizzazione forzata

- Visualizzazione del grafico dello stato di distribuzione dei criteri

- Eliminazione di un criterio

- Gestione dei profili criterio

- Criptaggio e protezione dei dati

- Utenti e ruoli utente

- Informazioni sui ruoli utente

- Configurazione dei diritti di accesso alle funzionalità dell'applicazione. Controllo dell'accesso basato sui ruoli

- Aggiunta di un account di un utente interno

- Creazione di un gruppo di protezione

- Modifica di un account di un utente interno

- Modifica di un gruppo di protezione

- Aggiunta di account utente a un gruppo interno

- Assegnazione di un utente come proprietario dispositivo

- Eliminazione di un utente o un gruppo di protezione

- Creazione di un ruolo utente

- Modifica di un ruolo utente

- Modifica dell'ambito di un ruolo utente

- Eliminazione di un ruolo utente

- Associazione dei profili criterio ai ruoli

- Propagazione dei ruoli utente agli Administration Server secondari

- Gestione delle revisioni degli oggetti

- Rollback di un oggetto a una revisione precedente

- Eliminazione di oggetti

- Finestra Kaspersky Security Network (KSN)

- Utilizzo dell'utilità klscflag per aprire la porta 13291

- Utilizzo dell'utilità klscflag per aprire la porta OpenAPI

- Aggiornamento di database e applicazioni Kaspersky

- Scenario: Aggiornamento periodico di database e applicazioni Kaspersky

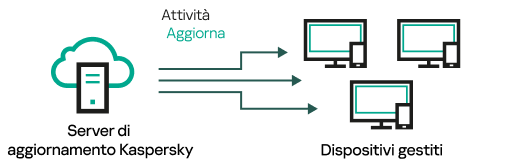

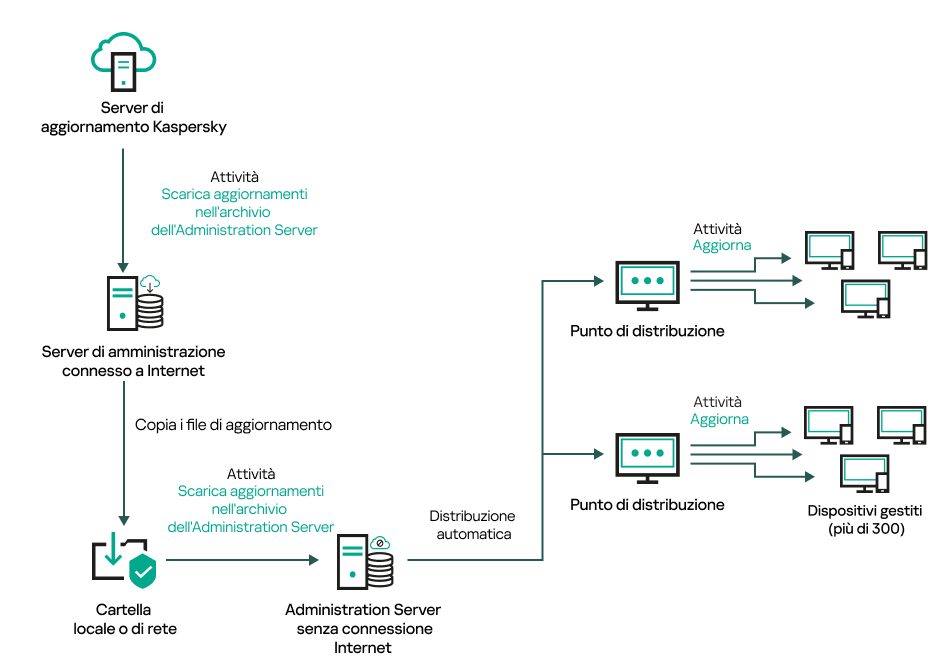

- Informazioni sull'aggiornamento dei database, dei moduli software e delle applicazioni Kaspersky

- Creazione dell'attività Scarica aggiornamenti nell'archivio dell'Administration Server

- Visualizzazione degli aggiornamenti scaricati

- Verifica degli aggiornamenti scaricati

- Regolazione di punti di distribuzione e gateway di connessione

- Informazioni sui punti di distribuzione

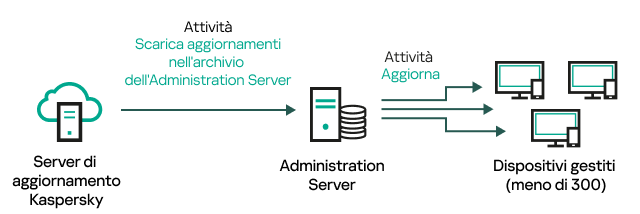

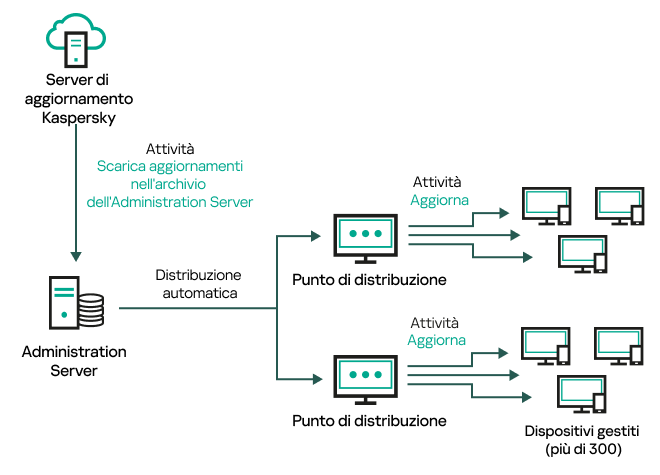

- Configurazione standard dei punti di distribuzione: singola sede

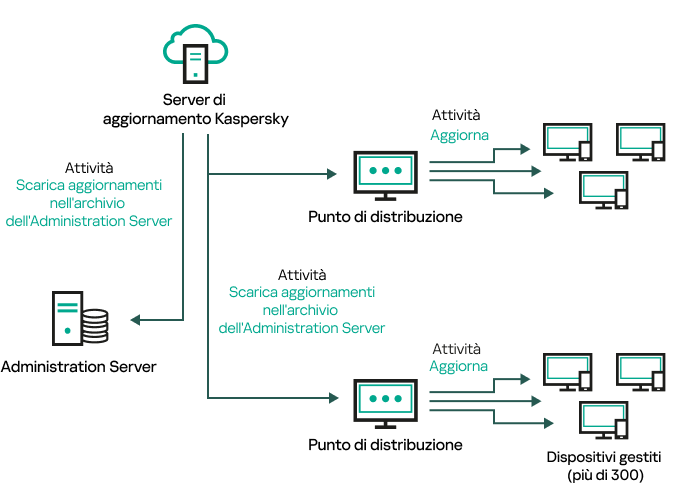

- Configurazione standard dei punti di distribuzione: più sedi remote di piccole dimensioni

- Calcolo del numero e configurazione dei punti di distribuzione

- Assegnazione automatica di punti di distribuzione

- Assegnazione manuale di punti di distribuzione

- Modifica dell'elenco dei punti di distribuzione per un gruppo di amministrazione

- Abilitazione di un server push

- Aumento del limite dei descrittori di file per il servizio klnagent

- Creazione dell'attività per il download degli aggiornamenti negli archivi dei punti di distribuzione

- Download degli aggiornamenti tramite punti di distribuzione

- Aggiunta di sorgenti degli aggiornamenti per l'attività Scarica aggiornamenti nell'archivio di Administration Server

- Installazione automatica degli aggiornamenti per Kaspersky Endpoint Security for Windows

- Informazioni sull'utilizzo dei file diff per l'aggiornamento dei database e dei moduli del software Kaspersky

- Abilitazione della funzionalità Download dei file diff

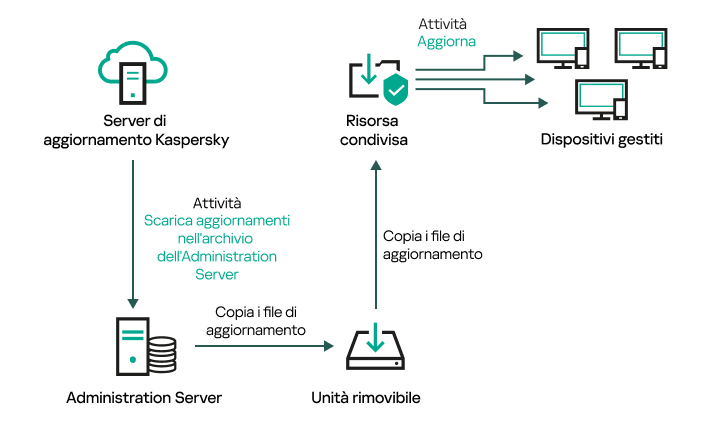

- Aggiornamento dei database e dei moduli software Kaspersky nei dispositivi offline

- Backup e ripristino dei plug-in Web

- Gestione delle applicazioni e dei file eseguibili di terzi nei dispositivi client

- Utilizzo di Controllo Applicazioni per gestire i file eseguibili

- Informazioni su Controllo Applicazioni

- Recupero e visualizzazione di un elenco delle applicazioni installate nei dispositivi client

- Recupero e visualizzazione di un elenco dei file eseguibili archiviati nei dispositivi client

- Creazione di una categoria di applicazioni con contenuto aggiunto manualmente

- Creazione di una categoria di applicazioni che include i file eseguibili nei dispositivi selezionati

- Visualizzazione dell'elenco delle categorie di applicazioni

- Configurazione di Controllo Applicazioni nel criterio di Kaspersky Endpoint Security for Windows

- Aggiunta di file eseguibili relativi agli eventi alla categoria di applicazioni

- Monitoraggio e generazione dei rapporti

- Scenario: monitoraggio e generazione dei rapporti

- Informazioni sui tipi di monitoraggio e generazione dei rapporti

- Dashboard e widget

- Utilizzo del dashboard

- Aggiunta di widget al dashboard

- Occultamento di un widget dal dashboard

- Spostamento di un widget nel dashboard

- Modifica delle dimensioni o dell'aspetto del widget

- Modifica delle impostazioni del widget

- Informazioni sulla modalità Solo dashboard

- Configurazione della modalità Solo dashboard

- Rapporti

- Eventi e selezioni di eventi

- Informazioni sugli eventi in Kaspersky Security Center Linux

- Eventi dei componenti di Kaspersky Security Center Linux

- Utilizzo di selezioni eventi

- Creazione di una selezione eventi

- Modifica di una selezione eventi

- Visualizzazione di un elenco di una selezione eventi

- Visualizzazione dei dettagli di un evento

- Esportazione degli eventi in un file

- Visualizzazione della cronologia di un oggetto da un evento

- Eliminazione di eventi

- Eliminazione di selezioni eventi

- Impostazione del periodo di archiviazione per un evento

- Blocco degli eventi frequenti

- Elaborazione e archiviazione di eventi in Administration Server

- Notifiche e stati del dispositivo

- Utilizzo delle notifiche

- Visualizzazione delle notifiche sullo schermo

- Informazioni sugli stati dei dispositivi

- Configurazione del passaggio degli stati del dispositivo

- Configurazione dell'invio delle notifiche

- Testing delle notifiche

- Notifiche degli eventi visualizzate dall'esecuzione di un file eseguibile

- Annunci Kaspersky

- Esportazione di eventi nei sistemi SIEM

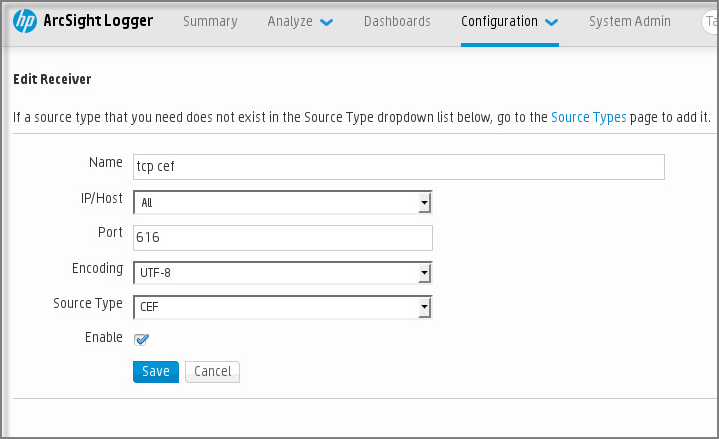

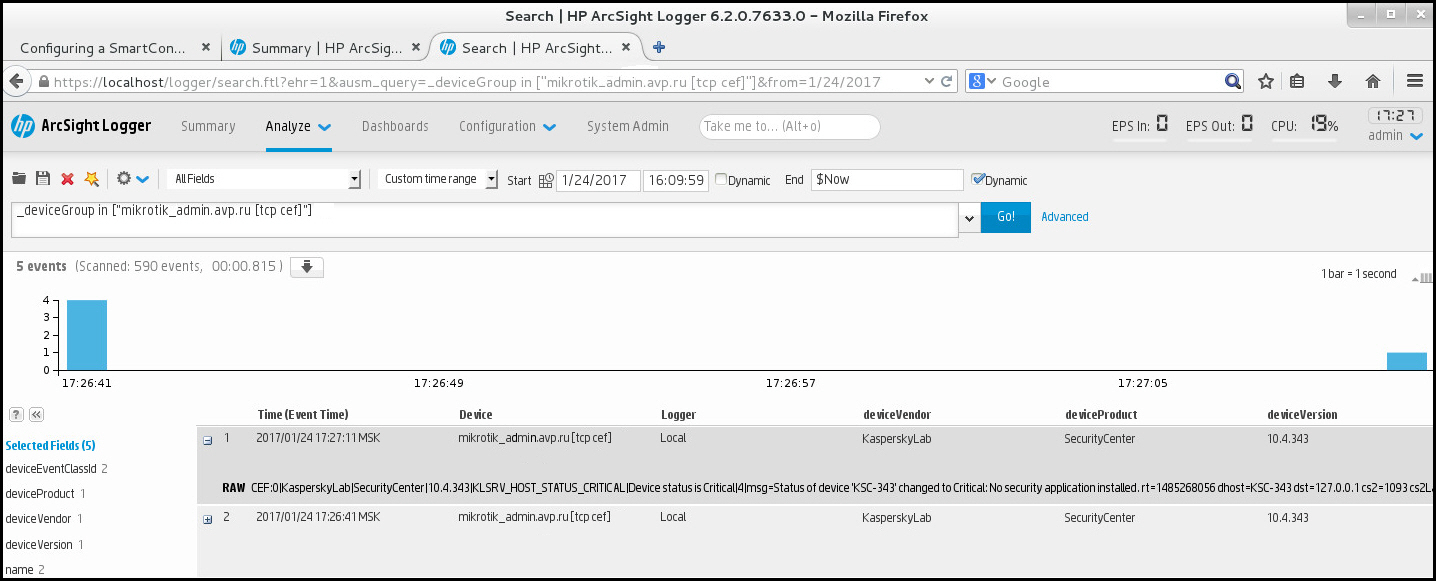

- Configurazione dell'esportazione di eventi nei sistemi SIEM

- Prima di iniziare

- Informazioni sull'esportazione degli eventi

- Informazioni sulla configurazione dell'esportazione di eventi in un sistema SIEM

- Contrassegno degli eventi per l'esportazione nei sistemi SIEM in formato Syslog

- Informazioni sull'esportazione degli eventi utilizzando il formato Syslog

- Configurazione di Kaspersky Security Center Linux per l'esportazione degli eventi nel sistema SIEM

- Esportazione degli eventi direttamente dal database

- Visualizzazione dei risultati dell'esportazione

- Selezioni dispositivi

- Visualizzazione dell'elenco dei dispositivi da una selezione di dispositivi

- Creazione di una selezione dispositivi

- Configurazione di una selezione dispositivi

- Esportazione dell'elenco dei dispositivi da una selezione di dispositivi

- Rimozione di dispositivi dai gruppi di amministrazione in una selezione

- Modifica della lingua dell'interfaccia di Kaspersky Security Center Web Console

- Guida di riferimento API

- Procedure consigliate per i provider di servizi

- Pianificazione della distribuzione di Kaspersky Security Center Linux

- Distribuzione e configurazione iniziale

- Raccomandazioni sull'installazione di Administration Server

- Distribuzione di Network Agent e delle applicazioni di protezione

- Configurazione della protezione nella rete di un'organizzazione client

- Configurazione manuale del criterio di Kaspersky Endpoint Security

- Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

- Configurazione manuale dell'attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

- Pianificazione dell'attività Trova vulnerabilità e aggiornamenti richiesti

- Configurazione manuale dell'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità

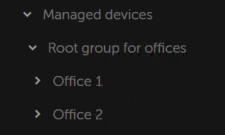

- Creazione di una struttura di gruppi di amministrazione e assegnazione dei punti di distribuzione

- Gerarchia di criteri tramite i profili criterio

- Attività

- Regole di spostamento dei dispositivi

- Classificazione del software

- Backup e ripristino delle impostazioni di Administration Server

- Informazioni sui profili di connessione per gli utenti fuori sede

- Accesso remoto ai dispositivi gestiti

- Utilizzo dell'opzione "Non eseguire la disconnessione da Administration Server" per garantire connettività continua tra un dispositivo gestito e Administration Server

- Informazioni sul controllo del tempo di connessione tra un dispositivo e Administration Server

- Informazioni sulla sincronizzazione forzata

- Integrazione tra Kaspersky Security Center Web Console e altre soluzioni Kaspersky

- Contatta Assistenza tecnica

- Fonti di informazioni sull'applicazione

- Problemi noti

- Glossario

- Administration Console

- Administration Server

- Administration Server principale

- Administration Server virtuale

- Agente di Autenticazione

- Aggiorna

- Aggiornamento disponibile

- Amministratore client

- Amministratore del provider di servizi

- Amministratore di Kaspersky Security Center Linux

- Applicazione incompatibile

- Archivio eventi

- Attività

- Attività di gruppo

- Attività locale

- Attività per dispositivi specifici

- Backup dei dati di Administration Server

- Cartella di backup

- Certificato condiviso

- Certificato di Administration Server

- Chiave attiva

- Chiave di licenza aggiuntiva (o di riserva)

- Client di Administration Server (dispositivo client)

- Criterio

- Database anti-virus

- Diritti di amministratore

- Dispositivi gestiti

- Dominio di trasmissione

- File chiave

- Gateway di connessione

- Gestione centralizzata delle applicazioni

- Gestione diretta delle applicazioni

- Gruppo di amministrazione

- Gruppo di ruoli

- HTTPS

- Impostazioni attività

- Impostazioni del programma

- Installazione locale

- Installazione manuale

- Installazione remota

- JavaScript

- Kaspersky Private Security Network (KPSN)

- Kaspersky Security Center Linux Web Server

- Kaspersky Security Center System Health Validator (SHV)

- Livello di criticità di un evento

- Negozio applicazioni

- Network Agent

- Operatore di Kaspersky Security Center

- Pacchetto di installazione

- Periodo licenza

- Profilo

- Profilo di configurazione

- Profilo di provisioning

- Proprietario dispositivo

- Protezione anti-virus della rete

- Provider di servizi di protezione anti-virus

- Punto di distribuzione

- Rete perimetrale (DMZ)

- Ripristino

- Ripristino dei dati di Administration Server

- Server degli aggiornamenti Kaspersky

- SSL

- Stato della protezione della rete

- Stato protezione

- Utenti interni

- Workstation dell'amministratore

- Informazioni sul codice di terze parti

- Note relative ai marchi registrati

Guida di Kaspersky Security Center Linux

|

Informazioni sulle novità della versione più recente dell'applicazione. |

|

Applicazioni Kaspersky. Licensing e attivazione Attivare le applicazioni Kaspersky in pochi passaggi. |

|

Sostituzione di applicazioni di protezione di terzi Informazioni sui metodi per la disinstallazione delle applicazioni incompatibili. |

|

Guida per il dimensionamento (solo Guida in linea) Per prestazioni ottimali in diverse condizioni, tenere conto del numero di dispositivi in rete, della topologia della rete e del set di funzionalità di Kaspersky Security Center Linux richiesto. |

|

Controllare i sistemi operativi e le versioni delle applicazioni supportati. |

|

Configurazione della protezione di rete Gestire la protezione dell'organizzazione. |

|

Installare Administration Server e Kaspersky Security Center Web Console. |

|

Applicazioni Kaspersky. Aggiornamento dei database e dei moduli del software Gestire l'affidabilità del sistema di protezione. |

|

Individuazione dei dispositivi nella rete Individuare i dispositivi nuovi ed esistenti nella rete dell'organizzazione. |

|

Monitoraggio e generazione dei rapporti Visualizzare l'infrastruttura, lo stato della protezione e le statistiche. |

|

Applicazioni Kaspersky. Distribuzione centralizzata Pianificare l'utilizzo delle risorse, installare l'Administration Server, installare Network Agent e le applicazioni di protezione nei dispositivi client. |

|

Regolazione di punti di distribuzione e/o gateway di connessione Configurare i punti di distribuzione. |

|

Esportazione di eventi nei sistemi SIEM Configurare l'esportazione degli eventi nei sistemi SIEM per l'analisi. |

|

|

Novità

Guida di Kaspersky Security Center 14.2 Linux

Kaspersky Security Center Linux 14.2 prevede diversi miglioramenti e nuove funzionalità:

- In un Gerarchia di Administration Server, un server di amministrazione basato su Linux può ora fungere da server primario e può gestire server basati su Linux o Windows fungendo da server secondario.

- Kaspersky Security Center Linux ora supporta Kaspersky Security Network (KSN), Servizio proxy KSN e Kaspersky Private Security Network (KPSN).

- Kaspersky Security Center Linux ora supporta Kaspersky Endpoint Security for Windows come applicazione gestita.

L'installazione remota di Network Agent per Windows nei dispositivi client è possibile solo utilizzando gli strumenti del sistema operativo tramite i punti di distribuzione basati su Windows.

- I dati nei dispositivi gestiti basati su Windows possono ora essere criptati per ridurre il rischio di perdita involontaria di dati sensibili e aziendali in caso di furto o smarrimento di un laptop o disco rigido. Questa funzionalità è implementata tramite Kaspersky Endpoint Security for Windows.

- Kaspersky Security Center Linux consente di scaricare e aggiornare sia i pacchetti di distribuzione delle applicazioni Kaspersky che i plug-in Web di gestione direttamente nell'interfaccia utente di Kaspersky Security Center Linux.

- Per impostazione predefinita, le informazioni sulle applicazioni installate nei dispositivi gestiti basati su Linux e Windows vengono inviate all'Administration Server.

- L'accesso ai server di Kaspersky viene ora verificato automaticamente. Se non è possibile accedere ai server utilizzando il DNS di sistema, l'applicazione utilizza il DNS pubblico.

- I dati sensibili trasferiti tra l'Administration Server primario, gli Administration Server secondari e i Network Agent sono ora protetti con l'algoritmo di criptaggio AES.

- I diritti utente su un Administration Server virtuale sono disponibili per la configurazione in qualsiasi momento, indipendentemente dall'Administration Server primario. Inoltre, è possibile assegnare agli utenti del server primario i diritti per gestire un server virtuale.

- Kaspersky Security Center Linux ora supporta l'utilizzo dei seguenti DBMS:

- PostgreSQL 13.x

- PostgreSQL 14.x

- Postgres Pro 13.x (tutte le edizioni)

- Postgres Pro 14.x (tutte le edizioni)

- È possibile utilizzare Kaspersky Security Center Web Console per esportare criteri e attività in un file, e quindi importare i criteri e le attività in Kaspersky Security Center Windows o Kaspersky Security Center Linux.

- L'opzione Non utilizzare il server proxy è stata rimossa dalle seguenti attività:

- Scarica aggiornamenti nell'archivio dell'Administration Server

- Scarica aggiornamenti negli archivi dei punti di distribuzione

Guida di Kaspersky Security Center 14 Linux

Kaspersky Security Center Linux prevede diversi miglioramenti e nuove funzionalità:

- Oltre all'attività Scarica aggiornamenti nell'archivio dell'Administration Server, i database anti-virus per le applicazioni di protezione Kaspersky possono ora essere scaricati tramite l'attività Scarica aggiornamenti negli archivi dei punti di distribuzione.

- I database anti-virus e i moduli dell'applicazione nei dispositivi gestiti possono essere propagati e aggiornati tramite Administration Server o punti di distribuzione. È possibile scegliere uno schema di aggiornamento ottimale per la propria organizzazione, per ridurre il carico sull'Administration Server e ottimizzare il traffico dei dati sulla rete aziendale.

- Kaspersky Security Center Linux scarica dai server di aggiornamento Kaspersky solo gli aggiornamenti richiesti dalle applicazioni di protezione Kaspersky. In questo modo, si riduce la dimensione dei dati scaricati.

- Ora è possibile utilizzare le funzionalità dei file diff per scaricare database anti-virus e moduli software. Un file diff descrive le differenze tra due versioni di un file di un database o un modulo software. L'utilizzo dei file diff riduce il traffico all'interno della rete aziendale, poiché i file diff occupano meno spazio rispetto ai file completi di database e moduli software.

- È stata aggiunta l'attività di Verifica aggiornamenti. Utilizzando questa attività, è possibile verificare automaticamente l'operatività e gli errori degli aggiornamenti scaricati prima di installare gli aggiornamenti nei dispositivi gestiti.

- Kaspersky Security Center Linux ora supporta Kaspersky Industrial CyberSecurity for Linux Nodes 1.3 come applicazione gestita.

Informazioni su Kaspersky Security Center Linux

Questa sezione contiene informazioni sulla funzione di Kaspersky Security Center Linux, sui relativi componenti e funzionalità principali e sulle modalità di acquisto di Kaspersky Security Center.

Kaspersky Security Center Linux (denominato anche Kaspersky Security Center) è progettato per distribuire e gestire la protezione dei dispositivi client utilizzando Administration Server basato su Linux.

Kaspersky Security Center Linux consente all'utente di installare le applicazioni di protezione Kaspersky nei dispositivi in una rete aziendale, eseguire in remoto attività di scansione e aggiornamento e gestire i criteri di sicurezza delle applicazioni gestite. In qualità di amministratore, è possibile utilizzare una dashboard dettagliata che fornisce una panoramica degli stati dei dispositivi aziendali, rapporti dettagliati e impostazioni granulari nei criteri di protezione.

Rispetto a Kaspersky Security Center con Administration Server basato su Windows, Kaspersky Security Center Linux dispone di un set di funzionalità diverso.

L'applicazione Kaspersky Security Center Linux è destinata agli amministratori di reti aziendali e ai dipendenti responsabili della protezione dei dispositivi in un'ampia gamma di organizzazioni.

Utilizzando Kaspersky Security Center è possibile eseguire quanto segue:

- Creare una gerarchia di Administration Server per gestire la rete dell'organizzazione, nonché le reti di filiali remote o organizzazioni client.

Un'organizzazione client è un'organizzazione la cui protezione anti-virus viene assicurata da un provider di servizi.

- Creare una gerarchia di gruppi di amministrazione per gestire una selezione di dispositivi client come una singola unità.

- Gestire un sistema di protezione anti-virus basato sulle applicazioni Kaspersky.

- Eseguire l'installazione remota delle applicazioni Kaspersky e di altri fornitori di software.

- Eseguire la distribuzione centralizzata delle chiavi di licenza per le applicazioni Kaspersky nei dispositivi client, monitorarne l'utilizzo e rinnovare le licenze.

- Ricevere statistiche e rapporti sull'esecuzione delle applicazioni e dei dispositivi.

- Ricevere notifiche relative agli eventi critici durante l'esecuzione delle applicazioni Kaspersky.

- Gestire il criptaggio delle informazioni archiviate in unità rimovibili e dischi rigidi di dispositivi basati su Windows.

- Gestire l'accesso degli utenti ai dati criptati nei dispositivi basati su Windows.

- Eseguire l'inventario dell'hardware connesso alla rete dell'organizzazione.

- Gestire in modo centralizzato il file spostati in Quarantena o Backup dalle applicazioni di protezione, nonché gestire i file per cui l'elaborazione da parte delle applicazioni di protezione è stata rimandata.

È possibile acquistare Kaspersky Security Center Linux tramite Kaspersky (ad esempio, all'indirizzo https://www.kaspersky.it) o tramite aziende partner.

Se Kaspersky Security Center Linux viene acquistato tramite Kaspersky, è possibile copiare l'applicazione dal nostro sito Web. Le informazioni richieste per l'attivazione dell'applicazione vengono inviate tramite e-mail una volta elaborato il pagamento.

Le funzionalità di aggiornamento (compresa la fornitura degli aggiornamenti delle firme anti-virus e della base di codice) e la funzionalità KSN potrebbero non essere disponibili nel software negli Stati Uniti.

Requisiti di Administration Server

Requisiti hardware minimi:

- CPU con frequenza operativa di 1,4 GHz o superiore.

- RAM: 4 GB.

- Spazio su disco disponibile: 10 GB richiesti per la cartella in cui sono archiviati i dati di Administration Server (/var/opt/kaspersky/klnagent_srv).

Sono supportati i seguenti sistemi operativi:

- Debian GNU/Linux 9.х (Stretch) 64 bit

- Debian GNU/Linux 10.х (Buster) 64 bit

- Debian GNU/Linux 11.х (Bullseye) 64 bit

- Ubuntu Server 18.04 LTS (Bionic Beaver) 64 bit

- Ubuntu Server 20.04 LTS (Focal Fossa) 64 bit

- Ubuntu Server 22.04 LTS (Jammy Jellyfish) 64 bit

- CentOS 7.x 64 bit

- Red Hat Enterprise Linux Server 7.x 64 bit

- Red Hat Enterprise Linux Server 8.x 64 bit

- Red Hat Enterprise Linux Server 9.x 64 bit

- SUSE Linux Enterprise Server 12 (tutti i Service Pack) 64 bit

- SUSE Linux Enterprise Server 15 (tutti i Service Pack) 64 bit

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.6) 64 bit

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.7) 64 bit

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.8) 64 bit

- Astra Linux Common Edition (aggiornamento operativo 2.12) 64 bit

- ALT Server 9.2 64 bit

- ALT Server 10 64 bit

- ALT 8 SP Server (LKNV.11100-01) 64 bit

- ALT 8 SP Server (LKNV.11100-02) 64 bit

- ALT 8 SP Server (LKNV.11100-03) 64 bit

- Oracle Linux 7 64 bit

- Oracle Linux 8 64 bit

- Oracle Linux 9 64 bit

- RED OS 7.3 Server 64 bit

- RED OS 7.3 Certified Edition 64 bit

Si consiglia di utilizzare il file system EXT4 con le impostazioni predefinite.

Sono supportate le seguenti piattaforme di virtualizzazione:

- VMware vSphere 6.7

- VMware vSphere 7.0

- VMware Workstation 16 Pro

- Microsoft Hyper-V Server 2012 64 bit

- Microsoft Hyper-V Server 2012 R2 64 bit

- Microsoft Hyper-V Server 2016 64 bit

- Microsoft Hyper-V Server 2019 64 bit

- Microsoft Hyper-V Server 2022 64 bit

- Citrix XenServer 7.1 LTSR

- Citrix XenServer 8.x

- Parallels Desktop 17

- Macchina virtuale basata su kernel (tutti i sistemi operativi Linux supportati dal server di amministrazione)

Sono supportati i seguenti server di database (può essere installato su un dispositivo diverso):

- MySQL 5.7 Community 32 bit/64 bit

- MySQL 8.0 32 bit/64 bit

- MariaDB 10.1 (build 10.1.30 e versioni successive) 32 bit/64 bit

- MariaDB 10.3 (build 10.3.22 e versioni successive) 32 bit/64 bit

- MariaDB 10.4 (build 10.4.26 e versioni successive) 32 bit/64 bit

- MariaDB 10.5 (build 10.5.27 e versioni successive) 32 bit/64 bit

- Server MariaDB 10.3 a 32 bit/64 bit con motore di archiviazione InnoDB

- Cluster MariaDB Galera 10.3 a 32 bit/64 bit con motore di archiviazione InnoDB

- PostgreSQL 13.х 64 bit

- PostgreSQL 14.х 64 bit

- Postgres Pro 13.х 64 bit (tutte le edizioni)

- Postgres Pro 14.х 64-bit (tutte le edizioni)

Requisiti di Web Console

Kaspersky Security Center Web Console Server

Requisiti hardware minimi:

- CPU: 4 core, frequenza operativa di 2,5 GHz.

- RAM: 8 GB.

- Spazio su disco disponibile: 40 GB richiesti per la cartella in cui sono archiviati i dati di Administration Server (/var/opt/kaspersky).

Uno dei seguenti sistemi operativi (solo versioni a 64 bit):

- Debian GNU/Linux 9.х (Stretch)

- Debian GNU/Linux 10.х (Buster)

- Debian GNU/Linux 11.х (Bullseye)

- Ubuntu Server 18.04 LTS (Bionic Beaver)

- Ubuntu Server 20.04 LTS (Focal Fossa)

- Ubuntu Server 22.04 LTS (Jammy Jellyfish)

- CentOS 7.x

- Red Hat Enterprise Linux Server 7.x

- Red Hat Enterprise Linux Server 8.x

- Red Hat Enterprise Linux Server 9.x

- SUSE Linux Enterprise Server 12 (tutti i Service Pack)

- SUSE Linux Enterprise Server 15 (tutti i Service Pack)

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.6)

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.7)

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.8)

- Astra Linux Common Edition (aggiornamento operativo 2.12)

- ALT Server 9.2

- ALT Server 10

- ALT 8 SP Server (LKNV.11100-01)

- ALT 8 SP Server (LKNV.11100-02)

- ALT 8 SP Server (LKNV.11100-03)

- Oracle Linux 7

- Oracle Linux 8

- Oracle Linux 9

- RED OS 7.3 Server

- RED OS 7.3 Certified Edition

- Macchina virtuale basata su kernel (tutti i sistemi operativi Linux supportati da Kaspersky Security Center Web Console Server)

Dispositivi client

Per un dispositivo client, l'utilizzo di Kaspersky Security Center Web Console richiede solo un browser.

La risoluzione minima dello schermo è 1366x768 pixel.

I requisiti hardware e software relativi al dispositivo sono identici a quelli del browser utilizzato per Kaspersky Security Center Web Console.

Browser:

- Mozilla Firefox Extended Support versione 91.8.0 o successiva (91.8.0 rilasciata il 5 aprile 2022)

- Google Chrome versione 100.0.4896.88 o successiva (build ufficiale)

- Microsoft Edge versione 100 o successiva

- Safari 15 su macOS

Requisiti di Network Agent

Requisiti hardware minimi:

- CPU con frequenza operativa di 1 GHz o superiore. Per un sistema operativo a 64 bit, la frequenza minima della CPU è di 1.4 GHz.

- RAM: 512 MB.

- Spazio disponibile su disco: 1 GB.

Requisito software per dispositivi basati su Linux: è necessario installare l'interprete Perl versione 5.10 o successiva.

Sono supportati i seguenti sistemi operativi:

- Microsoft Windows Embedded POSReady 2009 con il Service Pack più recente 32 bit

- Microsoft Windows Embedded POSReady 7 32 bit/64 bit

- Microsoft Windows Embedded 7 Standard con Service Pack 1 32 bit/64 bit

- Microsoft Windows Embedded 8 Standard 32 bit/64 bit

- Microsoft Windows Embedded 8.1 Industry Pro 32 bit/64 bit

- Microsoft Windows Embedded 8.1 Industry Enterprise 32 bit/64 bit

- Microsoft Windows Embedded 8.1 Industry Update 32 bit/64 bit

- Microsoft Windows 10 Enterprise 2015 LTSB 32 bit/64 bit

- Microsoft Windows 10 Enterprise 2016 LTSB 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise 2015 LTSB 32-bit/64 bit

- Microsoft Windows 10 IoT Enterprise 2016 LTSB 32-bit/64 bit

- Microsoft Windows 10 Enterprise 2019 LTSC 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise versione 1703 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise versione 1709 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise versione 1803 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise versione 1809 32 bit/64 bit

- Microsoft Windows 10 20H2 IoT Enterprise 32 bit/64 bit

- Microsoft Windows 10 21H2 IoT Enterprise 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise versione 1909 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise LTSC 2021 32 bit/64 bit

- Microsoft Windows 10 IoT Enterprise versione 1607 32 bit/64 bit

- Microsoft Windows 10 Home RS3 (Fall Creators Update, v1709) 32 bit/64 bit

- Microsoft Windows 10 Pro RS3 (Fall Creators Update, v1709) 32 bit/64 bit

- Microsoft Windows 10 Pro for Workstations RS3 (Fall Creators Update, v1709) 32 bit/64 bit

- Microsoft Windows 10 Enterprise RS3 (Fall Creators Update, v1709) 32 bit/64 bit

- Microsoft Windows 10 Education RS3 (Fall Creators Update, v1709) 32 bit/64 bit

- Microsoft Windows 10 Home RS4 (aggiornamento di aprile 2018, 17134) 32 bit/64 bit

- Microsoft Windows 10 Pro RS4 (aggiornamento di aprile 2018, 17134) 32 bit/64 bit

- Microsoft Windows 10 Pro for Workstations RS4 (aggiornamento di aprile 2018, 17134) 32 bit/64 bit

- Microsoft Windows 10 Enterprise RS4 (aggiornamento di aprile 2018, 17134) 32 bit/64 bit

- Microsoft Windows 10 Education RS4 (aggiornamento di aprile 2018, 17134) 32 bit/64 bit

- Microsoft Windows 10 Home RS5 (ottobre 2018) 32 bit/64 bit

- Microsoft Windows 10 Pro RS5 (ottobre 2018) 32 bit/64 bit

- Microsoft Windows 10 Pro for Workstations RS5 (ottobre 2018) 32 bit/64 bit

- Microsoft Windows 10 Enterprise RS5 (ottobre 2018) 32 bit/64 bit

- Microsoft Windows 10 Education RS5 (ottobre 2018) 32 bit/64 bit

- Microsoft Windows 10 Home 19H1 32 bit/64 bit

- Microsoft Windows 10 Pro 19H1 32 bit/64 bit

- Microsoft Windows 10 Pro for Workstations 19H1 32 bit/64 bit

- Microsoft Windows 10 Enterprise 19H1 32 bit/64 bit

- Microsoft Windows 10 Education 19H1 32 bit/64 bit

- Microsoft Windows 10 Home 19H2 32 bit/64 bit

- Microsoft Windows 10 Pro 19H2 32 bit/64 bit

- Microsoft Windows 10 Pro for Workstations 19H2 32 bit/64 bit

- Microsoft Windows 10 Enterprise 19H2 32 bit/64 bit

- Microsoft Windows 10 Education 19H2 32 bit/64 bit

- Microsoft Windows 10 Home 20H1 (aggiornamento di maggio 2020) 32 bit/64 bit

- Microsoft Windows 10 Pro 20H1 (aggiornamento di maggio 2020) 32 bit/64 bit

- Microsoft Windows 10 Enterprise 20H1 (aggiornamento di maggio 2020) 32 bit/64 bit

- Microsoft Windows 10 Education 20H1 (aggiornamento di maggio 2020) 32 bit/64 bit

- Microsoft Windows 10 Home 20H2 (aggiornamento di ottobre 2020) 32 bit/64 bit

- Microsoft Windows 10 Pro 20H2 (aggiornamento di ottobre 2020) 32 bit/64 bit

- Microsoft Windows 10 Enterprise 20H2 (aggiornamento di ottobre 2020) 32 bit/64 bit

- Microsoft Windows 10 Education 20H2 (aggiornamento di ottobre 2020) 32 bit/64 bit

- Microsoft Windows 10 Home 21H1 (aggiornamento di maggio 2021) 32 bit/64 bit

- Microsoft Windows 10 Pro 21H1 (aggiornamento di maggio 2021) 32 bit/64 bit

- Microsoft Windows 10 Enterprise 21H1 (aggiornamento di maggio 2021) 32 bit/64 bit

- Microsoft Windows 10 Education 21H1 (aggiornamento di maggio 2021) 32 bit/64 bit

- Microsoft Windows 10 Home 21H2 (aggiornamento di ottobre 2021) 32 bit / 64 bit

- Microsoft Windows 10 Pro 21H2 (aggiornamento di ottobre 2021) 32 bit / 64 bit

- Microsoft Windows 10 Enterprise 21H2 (aggiornamento di ottobre 2021) 32 bit / 64 bit

- Microsoft Windows 10 Education 21H2 (aggiornamento di ottobre 2021) 32 bit / 64 bit

- Microsoft Windows 10 Home 22H2 (aggiornamento di ottobre 2023) 32 bit/64 bit

- Microsoft Windows 10 Pro 22H2 (aggiornamento di ottobre 2023) 32 bit/64 bit

- Microsoft Windows 10 Enterprise 22H2 (aggiornamento di ottobre 2023) 32 bit/64 bit

- Microsoft Windows 10 Education 22H2 (aggiornamento di ottobre 2023) 32 bit/64 bit

- Microsoft Windows 11 Home 64 bit

- Microsoft Windows 11 Pro 64 bit

- Microsoft Windows 11 Enterprise 64 bit

- Microsoft Windows 11 Education 64 bit

- Microsoft Windows 11 22H2

- Microsoft Windows 8.1 Pro 32 bit/64 bit

- Microsoft Windows 8.1 Enterprise 32 bit/64 bit

- Microsoft Windows 8 Pro 32 bit/64 bit

- Microsoft Windows 8 Enterprise 32 bit/64 bit

- Microsoft Windows 7 Professional con Service Pack 1 e versioni successive 32 bit/64 bit

- Microsoft Windows 7 Enterprise / Ultimate con Service Pack 1 e versioni successive 32 bit/64 bit

- Microsoft Windows 7 Home Basic/Premium con Service Pack 1 e versioni successive 32 bit/64 bit

- Microsoft Windows XP Professional con Service Pack 2 a 32 bit/64 bit (supportato solo da Network Agent versione 10.5.1781)

- Microsoft Windows XP Professional con Service Pack 3 e versioni successive 32 bit (supportato da Network Agent versione 14.0.0.20023)

- Microsoft Windows XP Professional per sistemi integrati con Service Pack 3 32 bit (supportato da Network Agent versione 14.0.0.20023)

- Windows Small Business Server 2011 Essentials 64 bit

- Windows Small Business Server 2011 Premium Add-on 64 bit

- Windows Small Business Server 2011 Standard 64 bit

- Windows MultiPoint Server 2011 Standard/Premium 64 bit

- Windows MultiPoint Server 2012 Standard/Premium 64 bit

- Windows Server 2003 SP1 a 32/64 bit (supportato solo da Network Agent versione 10.5.1781, che è possibile richiedere tramite l'Assistenza tecnica)

- Windows Server 2008 Foundation con Service Pack 2 32 bit/64 bit

- Windows Server 2008 con Service Pack 2 (tutte le edizioni) 32 bit/64 bit

- Windows Server 2008 R2 Datacenter con Service Pack 1 e versioni successive 64 bit

- Windows Server 2008 R2 Enterprise con Service Pack 1 e versioni successive 64 bit

- Windows Server 2008 R2 Foundation con Service Pack 1 e versioni successive 64 bit

- Windows Server 2008 R2 Core Mode con Service Pack 1 e versioni successive 64 bit

- Windows Server 2008 R2 Standard con Service Pack 1 e versioni successive 64 bit

- Windows Server 2008 R2 con Service Pack 1 (tutte le edizioni) 64 bit

- Windows Server 2012 Server Core 64 bit

- Windows Server 2012 Datacenter 64 bit

- Windows Server 2012 Essentials 64 bit

- Windows Server 2012 Foundation 64 bit

- Windows Server 2012 Standard 64 bit

- Windows Server 2012 R2 Server Core 64 bit

- Windows Server 2012 R2 Datacenter 64 bit

- Windows Server 2012 R2 Essentials 64 bit

- Windows Server 2012 R2 Foundation 64 bit

- Windows Server 2012 R2 Standard 64 bit

- Windows Server 2016 Datacenter (LTSB) 64 bit

- Windows Server 2016 Standard (LTSB) 64 bit

- Windows Server 2016 Server Core (Installation Option) (LTSB) 64 bit

- Windows Server 2019 Standard 64 bit

- Windows Server 2019 Datacenter 64 bit

- Windows Server 2019 Core 64 bit

- Windows Server 2022 Standard 64 bit

- Windows Server 2022 Datacenter 64 bit

- Windows Server 2022 Core 64 bit

- Windows Storage Server 2012 64 bit

- Windows Storage Server 2012 R2 64 bit

- Windows Storage Server 2016 64 bit

- Windows Storage Server 2019 64 bit

- Debian GNU/Linux 9.х (Stretch) 32 bit/64 bit

- Debian GNU/Linux 10.х (Buster) 32 bit/64 bit

- Debian GNU/Linux 11.х (Bullseye) 32 bit/64 bit

- Ubuntu Server 18.04 LTS (Bionic Beaver) 32 bit/64 bit

- Ubuntu Server 20.04 LTS (Focal Fossa) 32 bit/64 bit

- Ubuntu Server 20.04.04 LTS (Focal Fossa) ARM 64 bit

- Ubuntu Server 22.04 LTS (Jammy Jellyfish) 64 bit

- Ubuntu Desktop 18.04 LTS (Bionic Beaver) 32 bit/64 bit

- Ubuntu Desktop 20.04 LTS (Focal Fossa) 32 bit/64 bit

- CentOS 7.x 64 bit

- CentOS 7.x ARM 64 bit

- Red Hat Enterprise Linux Server 6.x 32 bit/64 bit

- Red Hat Enterprise Linux Server 7.x 64 bit

- Red Hat Enterprise Linux Server 8.x 64 bit

- Red Hat Enterprise Linux Server 9.x 64 bit

- SUSE Linux Enterprise Server 12 (tutti i Service Pack) 64 bit

- SUSE Linux Enterprise Server 15 (tutti i Service Pack) 64 bit

- SUSE Linux Enterprise Desktop 15 (tutti i Service Pack) 64 bit

- SUSE Linux Enterprise Desktop 15 con Service Pack 3 ARM 64 bit

- openSUSE 15 64 bit

- EulerOS 2.0 SP8 ARM

- Pardus OS 19.1 64 bit

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.6) 64 bit

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.7) 64 bit

- Astra Linux Special Edition RUSB.10015-01 (aggiornamento operativo 1.8) 64 bit

- Astra Linux Common Edition (aggiornamento operativo 2.12) 64 bit

- Astra Linux Special Edition RUSB.10152-02 (aggiornamento operativo 4.7) ARM 64 bit

- ALT Server 9.2 64 bit

- ALT Server 10 64 bit

- ALT Workstation 9.2 32 bit/64 bit

- ALT Workstation 10 32 bit/64 bit

- ALT 8 SP Server (LKNV.11100-01) 64 bit

- ALT 8 SP Server (LKNV.11100-02) 64 bit

- ALT 8 SP Server (LKNV.11100-03) 64 bit

- ALT 8 SP Workstation (LKNV.11100-01) 32 bit/64 bit

- ALT 8 SP Workstation (LKNV.11100-02) 32 bit/64 bit

- ALT 8 SP Workstation (LKNV.11100-03) 32 bit/64 bit

- Mageia 4 32 bit

- Oracle Linux 7 64 bit

- Oracle Linux 8 64 bit

- Oracle Linux 9 64 bit

- Linux Mint 19.x 32 bit

- Linux Mint 20.x 64 bit

- AlterOS 7.5 e versioni successive 64 bit

- GosLinux IC6 64 bit

- RED OS 7.3 Server 64 bit

- RED OS 7.3 Certified Edition 64 bit

- ROSA COBALT 7.9 64 bit

- ROSA CHROME 12 64 bit

- Lotos (versione core Linux 4.19.50, DE: MATE) 64 bit

Sono supportate le seguenti piattaforme di virtualizzazione:

- VMware vSphere 6.7

- VMware vSphere 7.0

- VMware Workstation 16 Pro

- Microsoft Hyper-V Server 2012 64 bit

- Microsoft Hyper-V Server 2012 R2 64 bit

- Microsoft Hyper-V Server 2016 64 bit

- Microsoft Hyper-V Server 2019 64 bit

- Microsoft Hyper-V Server 2022 64 bit

- Citrix XenServer 7.1 LTSR

- Citrix XenServer 8.x

- Macchina virtuale basata su kernel (tutti i sistemi operativi Linux supportati da Network Agent)

Nei dispositivi che eseguono Windows 10 versione RS4 o RS5, Kaspersky Security Center potrebbe non essere in grado di rilevare alcune vulnerabilità nelle cartelle in cui è abilitata la distinzione tra maiuscole e minuscole.

Prima di installare Network Agent nei dispositivi in cui viene eseguito Windows 7, Windows Server 2008, Windows Server 2008 R2, Windows Small Business Server 2011 Premium Add-on o Windows MultiPoint Server 2011, assicurarsi di aver installato l'aggiornamento di sicurezza KB3063858 per il sistema operativo Windows (Aggiornamento di sicurezza per Windows 7 (KB3063858), Aggiornamento di sicurezza per Windows 7 per sistemi basati su x64 (KB3063858), Aggiornamento di sicurezza per Windows Server 2008 (KB3063858), Aggiornamento di sicurezza per Windows Server 2008 x64 Edition (KB3063858), Aggiornamento di sicurezza per Windows Server 2008 R2 x64 Edition (KB3063858).

In Microsoft Windows XP Network Agent non potrebbe eseguire correttamente alcune operazioni.

È possibile installare o aggiornare Network Agent for Windows XP solo in Microsoft Windows XP. Le edizioni supportate di Microsoft Windows XP e le versioni corrispondenti di Network Agent sono elencate nell'elenco dei sistemi operativi supportati. È possibile scaricare la versione richiesta di Network Agent per Microsoft Windows XP da questa pagina.

Si consiglia di installare la stessa versione di Network Agent per Linux di Kaspersky Security Center Linux.

Kaspersky Security Center Linux supporta Network Agent con versioni uguali o più recenti.

Network Agent per macOS viene fornito insieme all'applicazione di protezione Kaspersky per questo sistema operativo.

Inizio pagina

Informazioni di Kaspersky Security Center 14.2 Web Console

Kaspersky Security Center 14.2 Web Console è un'applicazione Web progettata per gestire lo stato del sistema di protezione della rete protetta dalle applicazioni Kaspersky.

Utilizzando l'applicazione è possibile eseguire le seguenti operazioni:

- Gestire lo stato del sistema di protezione dell'organizzazione.

- Installare le applicazioni Kaspersky nei dispositivi della rete e gestire le applicazioni installate.

- Gestire i criteri creati per i dispositivi della rete.

- Gestire account utente.

- Gestire le attività per le applicazioni installate nei dispositivi della rete.

- Visualizzare i rapporti sullo stato del sistema di protezione.

- Gestire l'invio dei rapporti ad amministratori di sistema e altri esperti IT.

Kaspersky Security Center 14.2 Web Console fornisce un'interfaccia Web che assicura l'interazione tra il dispositivo e Administration Server tramite un browser. Administration Server è un'applicazione progettata per la gestione delle applicazioni Kaspersky installate nei dispositivi della rete. Administration Server si connette ai dispositivi della rete attraverso canali protetti con SSL (Secure Sockets Layer). Quando si esegue la connessione a Kaspersky Security Center 14.2 Web Console utilizzando il browser, questo stabilisce una connessione con Kaspersky Security Center 14.2 Web Console Server.

I prerequisiti per utilizzare Kaspersky Security Center 14.2 Web Console sono:

- Utilizzare un browser per connettersi a Kaspersky Security Center 14.2 Web Console in cui venga visualizzata l'interfaccia del portale Web.

- Utilizzare i controlli del portale Web per scegliere il comando da eseguire. Kaspersky Security Center 14.2 Web Console esegue le seguenti operazioni:

- Se si seleziona un comando per la ricezione di informazioni (ad esempio, per visualizzare un elenco di dispositivi), Kaspersky Security Center 14.2 Web Console genera una richiesta di informazioni ad Administration Server, riceve i dati necessari e li invia al browser in un formato semplice da visualizzare.

- Se è stato scelto un comando di gestione (ad esempio, l'installazione remota di un'applicazione), Kaspersky Security Center 14.2 Web Console riceve il comando dal browser e lo invia ad Administration Server. L'applicazione riceve il risultato da Administration Server e lo invia al browser in un formato semplice da visualizzare.

Kaspersky Security Center 14.2 Web Console è un'applicazione multilingue. È possibile modificare la lingua dell'interfaccia in qualsiasi momento, senza riaprire l'applicazione. Quando si installa Kaspersky Security Center 14.2 Web Console insieme a Kaspersky Security Center Linux, Kaspersky Security Center 14.2 Web Console ha la stessa lingua di interfaccia del file di installazione. Quando si installa solo Kaspersky Security Center 14.2 Web Console, l'applicazione ha la stessa lingua di interfaccia del sistema operativo. Se Kaspersky Security Center 14.2 Web Console non supporta la lingua del file di installazione o del sistema operativo, viene utilizzato l'inglese per impostazione predefinita.

Inizio pagina

Applicazioni e soluzioni Kaspersky compatibili

Kaspersky Security Center Linux supporta la distribuzione e la gestione centralizzata delle seguenti applicazioni Kaspersky:

- Kaspersky Endpoint Security for Linux

- Kaspersky Endpoint Security for Linux Elbrus Edition

- Kaspersky Endpoint Security for Linux ARM Edition

- Kaspersky Industrial CyberSecurity for Linux Nodes

Queste applicazioni consentono di proteggere sia le workstation che i file server. Fare riferimento alla pagina Web del ciclo di vita di supporto dell'applicazione per le versioni delle applicazioni.

Supporto di Kaspersky Endpoint Security for Windows. Problemi noti

Il supporto limitato per Kaspersky Security Center Linux è stato aggiunto a Kaspersky Endpoint Security for Windows versione 12.0. Le seguenti limitazioni sono le più critiche:

- Il componente Controllo adattivo delle anomalie non è supportato. Kaspersky Security Center Linux non supporta le regole di Controllo adattivo delle anomalie.

- Le categorie KL non possono essere utilizzate per selezionare le applicazioni durante la configurazione delle regole di Controllo applicazioni. Utilizzare altre tecniche per selezionare le applicazioni, ad esempio specificando i percorsi dei file eseguibili.

- La scansione dei domini non è supportata, quindi gli account di dominio non sono disponibili durante la configurazione delle impostazioni dei componenti, come Controllo Web e Controllo dispositivi. Inoltre, gli account di dominio non possono essere utilizzati per configurare gli account dell'Agente di autenticazione richiesti per l'utilizzo delle unità protette da FDE.

- I componenti Kaspersky Endpoint Detection and Response Optimum (EDR Optimum) e Kaspersky Sandbox non sono supportati.

- La funzionalità Aggiornamenti immediati non è disponibile.

Confronto tra Kaspersky Security Center basato su Windows e basato su Linux

Kaspersky fornisce Kaspersky Security Center come soluzione locale per due piattaforme: Windows e Linux. Nella soluzione basata su Windows, Administration Server è installato in un dispositivo Windows. Nella soluzione basata su Linux, la versione di Administration Server è invece progettata per l'installazione in un dispositivo Linux. Questa Guida in linea contiene informazioni su Kaspersky Security Center Linux. Per informazioni dettagliate sulla soluzione basata su Windows, fare riferimento alla Guida in linea di Kaspersky Security Center Windows.

La seguente tabella consente di confrontare le caratteristiche principali di Kaspersky Security Center come soluzione basata su Windows e come soluzione basata su Linux.

Confronto delle funzionalità di Kaspersky Security Center come soluzione basata su Windows e soluzione basata su Linux

Funzionalità o proprietà |

Kaspersky Security Center 14.2 |

|

|---|---|---|

|

Soluzione basata su Windows |

Soluzione basata su Linux |

Posizione dell'Administration Server |

In locale |

In locale |

Posizione del DBMS (Database Management System) |

In locale |

In locale |

Sistema operativo in cui installare Administration Server |

Windows |

Linux |

Tipo di Administration Console |

In locale e basata sul Web |

Basata sul Web |

Sistema operativo in cui installare l'Administration Console basata sul Web |

Windows o Linux |

Linux |

Gerarchia di Administration Server |

|

|

Gerarchia di gruppi di amministrazione |

|

|

Polling della rete |

|

(solo per intervalli IP) |

Numero massimo di dispositivi gestiti |

100.000 |

20.000 |

Protezione dei dispositivi gestiti Windows, macOS e Linux |

|

(protezione solo per dispositivi Linux e Windows) |

Protezione dei dispositivi mobili |

|

|

Protezione delle macchine virtuali |

|

|

Protezione dell'infrastruttura cloud pubblica |

|

|

|

|

|

|

|

|

Criteri dell'applicazione |

|

|

Attività per le applicazioni Kaspersky |

|

|

Kaspersky Security Network |

|

|

Proxy KSN |

|

|

Kaspersky Private Security Network |

|

|

Distribuzione centralizzata delle chiavi di licenza per le applicazioni Kaspersky |

|

|

Aggiornamento automatico dei database anti-virus |

|

|

Supporto per Administration Server virtuali |

|

|

Installazione di aggiornamenti software di terze parti e correzione delle vulnerabilità del software di terze parti |

|

(solo utilizzando un'attività di installazione remota) |

Notifiche sugli eventi che si sono verificati nei dispositivi gestiti |

|

|

Creazione e gestione degli account utente |

|

|

Accesso alla console utilizzando l'autenticazione del dominio |

|

|

Integrazione con i sistemi SIEM |

|

(utilizzando solo Syslog) |

Monitoraggio dello stato di criteri e attività |

|

|

Distribuzione del cluster di failover Kaspersky Security Center |

|

|

Installazione di Administration Server in un cluster di failover di Windows Server |

|

|

Utilizzo di SNMP per l'invio delle statistiche di Administration Server ad applicazioni di terzi |

|

|

Diagnostica remota dei dispositivi client |

|

|

Connessione remota al desktop di un dispositivo client |

|

|

Gestione delle revisioni degli oggetti |

|

|

Aggiornamento automatico delle applicazioni Kaspersky |

|

|

Distribuzione di sistemi operativi nei dispositivi client |

|

|

Server Web per la pubblicazione di pacchetti di installazione e altri file |

|

|

Visualizzazione e utilizzo degli avvisi rilevati da Kaspersky Endpoint Detection and Response Optimum |

|

|

Utilizzo di Administration Server come server WSUS |

|

|

Integrazione con Kaspersky Managed Detection and Response |

|

|

Supporto di Controllo adattivo delle anomalie |

|

|

Supporto di cluster e array di server nei gruppi di amministrazione |

(solo in Administration Console basata su MMC) |

|

Gestione di licenze di terzi |

|

|

Concetti di base

In questa sezione sono illustrati i concetti di base relativi a Kaspersky Security Center Linux.

Administration Server

I componenti di Kaspersky Security Center consentono la gestione remota delle applicazioni Kaspersky installate nei dispositivi client.

I dispositivi in cui è installato il componente Administration Server sono denominati Administration Server (o semplicemente server). Gli Administration Server devono essere protetti, anche da un punto di vista fisico, da qualsiasi accesso non autorizzato.

Administration Server viene installato nei dispositivi come un servizio con il seguente set di attributi:

- Con il nome

kladminserver_srv - Impostato per l'avvio automatico all'avvio del sistema operativo

- Con l'account

ksco l'account utente selezionato durante l'installazione di Administration Server

Fare riferimento al seguente argomento per l'elenco completo delle impostazioni di installazione: Installazione di Kaspersky Security Center Linux.

Administration Server esegue le seguenti funzioni:

- Memorizzazione della struttura dei gruppi di amministrazione

- Archiviazione di informazioni sulla configurazione dei dispositivi client

- Organizzazione degli archivi per i pacchetti di distribuzione dell'applicazione

- Installazione remota delle applicazioni nei dispositivi client e rimozione delle applicazioni

- Aggiornamento dei database e dei moduli software delle applicazioni Kaspersky

- Gestione di criteri e attività nei dispositivi client

- Archiviazione di informazioni sugli eventi che si sono verificati nei dispositivi client

- Generazione di rapporti sull'esecuzione delle applicazioni Kaspersky

- Distribuzione delle chiavi di licenza ai dispositivi client e archiviazione delle informazioni sulle chiavi di licenza

- Invio di notifiche sullo stato di avanzamento delle attività (ad esempio, il rilevamento di virus in un dispositivo client)

Denominazione degli Administration Server nell'interfaccia dell'applicazione

Nell'interfaccia di Kaspersky Security Center Web Console, gli Administration Server possono avere i seguenti nomi:

- Nome del dispositivo Administration Server, ad esempio: "nome_dispositivo" o "Administration Server: nome_dispositivo".

- Indirizzo IP del dispositivo Administration Server, ad esempio: "Indirizzo_IP" o "Administration Server: Indirizzo_IP".

- Gli Administration Server secondari e gli Administration Server virtuali hanno nomi personalizzati da specificare quando si connette un Administration Server virtuale o secondario all'Administration Server primario.

- Se si utilizza Kaspersky Security Center Web Console installata in un dispositivo Linux, l'applicazione visualizza i nomi degli Administration Server specificati come attendibili nel file di risposta.

È possibile connettersi ad Administration Server tramite Kaspersky Security Center Web Console.

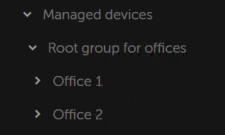

Gerarchia di Administration Server

Gli Administration Server possono essere organizzati in una gerarchia. Ogni Administration Server può disporre di diversi Administration Server secondari (denominati server secondari) a diversi livelli di nidificazione della gerarchia. Non vi sono limiti per il livello di nidificazione dei server secondari. I gruppi di amministrazione dell'Administration Server primario includeranno i dispositivi client di tutti gli Administration Server secondari. In tal modo, è possibile gestire sezioni isolate e indipendenti di reti tramite differenti Administration Server che vengono a loro volta gestiti dal server primario.

In una gerarchia, un Administration Server basato su Linux può fungere sia da server primario che da server secondario. Il server primario basato su Linux può gestire sia i server secondari basati su Linux che quelli basati su Windows. Un server primario basato su Windows può gestire un server secondario basato su Linux.

Gli Administration Server virtuali sono casi particolari di Administration Server secondari.

La gerarchia degli Administration Server può essere utilizzata per le seguenti operazioni:

- Ridurre il carico su Administration Server (rispetto all'utilizzo di un singolo Administration Server installato per un'intera rete).

- Ridurre il traffico nella rete Intranet e semplificare il lavoro con le filiali remote. Non è necessario stabilire connessioni tra l'Administration Server primario e tutti i dispositivi della rete, che possono ad esempio essere collocati in altre aree geografiche. È sufficiente installare un Administration Server secondario in ogni segmento della rete, distribuire i dispositivi tra i gruppi di amministrazione dei server secondari e stabilire connessioni tra i server secondari e il server primario tramite canali di comunicazione ad alta velocità.

- Distribuire le responsabilità tra gli amministratori della protezione anti-virus. Tutte le capacità di monitoraggio e gestione centralizzati dello stato della protezione anti-virus nelle reti aziendali rimangono disponibili.

- Utilizzare Kaspersky Security Center dai provider di servizi. Un provider di servizi deve installare soltanto Kaspersky Security Center e Kaspersky Security Center Web Console. Per gestire numerosi dispositivi client di varie organizzazioni, un provider di servizi può aggiungere Administration Server secondari (inclusi i server virtuali) a una gerarchia di Administration Server.

Ogni dispositivo incluso nella gerarchia dei gruppi di amministrazione può essere connesso a un unico Administration Server. È necessario monitorare in modo indipendente la connessione dei dispositivi agli Administration Server. Utilizzare la funzionalità per la ricerca di dispositivi nei gruppi di amministrazione di differenti server in base agli attributi di rete.

Administration Server virtuale

Un Administration Server virtuale (denominato anche server virtuale) è un componente di Kaspersky Security Center Linux progettato per la gestione della protezione anti-virus della rete di un'organizzazione client.

Un Administration Server virtuale è un particolare tipo di Administration Server secondario e presenta le seguenti limitazioni rispetto a un Administration Server fisico:

- Un Administration Server virtuale può essere creato solo in un Administration Server primario.

- L'Administration Server virtuale utilizza il database dell'Administration Server primario durante il relativo funzionamento. Le attività di backup e ripristino dei dati, nonché le attività di scansione e download degli aggiornamenti, non sono supportate in un Administration Server virtuale.

- Un server virtuale non supporta la creazione di Administration Server secondari (inclusi server virtuali).

L'Administration Server virtuale presenta inoltre le seguenti restrizioni:

- Nella finestra delle proprietà di Administration Server virtuale il numero delle sezioni è limitato.

- Per eseguire l'installazione delle applicazioni Kaspersky in remoto nei dispositivi client gestiti dall'Administration Server virtuale, è necessario verificare che Network Agent sia installato in uno dei dispositivi client per assicurare la comunicazione con l'Administration Server virtuale. Alla prima connessione con l'Administration Server virtuale, il dispositivo verrà automaticamente designato come punto di distribuzione e opererà come un gateway di connessione tra i dispositivi client e l'Administration Server virtuale.

- Un server virtuale può eseguire il polling della rete solo tramite i punti di distribuzione.

- Per riavviare un server virtuale che presenta un malfunzionamento, Kaspersky Security Center Linux riavvia l'Administration Server primario e tutti gli Administration Server virtuali.

- Agli utenti creati in un server virtuale non può essere assegnato un ruolo in Administration Server.

L'amministratore di un Administration Server virtuale dispone di tutti i privilegi per lo specifico server virtuale.

Inizio pagina

Server Web

Il server Web di Kaspersky Security Center (di seguito denominato anche server Web) è un componente di Kaspersky Security Center installato insieme ad Administration Server. Il server Web è progettato per la trasmissione tramite una rete di pacchetti di installazione indipendenti e file da una cartella condivisa.

Quando si crea un pacchetto di installazione indipendente, questo viene automaticamente pubblicato nel server Web. Il collegamento per il download del pacchetto indipendente viene visualizzato nell'elenco dei pacchetti di installazione indipendenti creati. Se necessario, è possibile annullare la pubblicazione del pacchetto indipendente o pubblicarlo nuovamente sul server Web.

La cartella condivisa è progettata come un'area di archiviazione per le informazioni disponibile per tutti gli utenti dei dispositivi gestiti tramite Administration Server. Se un utente non ha accesso diretto alla cartella condivisa, è possibile fornirgli le informazioni contenute nella cartella utilizzando il server Web.

Per fornire agli utenti le informazioni nella cartella condivisa utilizzando il server Web, l'amministratore deve creare una sottocartella denominata public nella cartella condivisa e incollare le informazioni in tale sottocartella.

La sintassi del collegamento per il trasferimento delle informazioni è la seguente:

https://<nome server Web>:<porta HTTPS>/public/<oggetto>

dove:

<nome server Web>è il nome del server Web di Kaspersky Security Center.<porta HTTPS>è una porta HTTPS del server Web definita dall'amministratore. La porta HTTPS può essere impostata nella sezione Server Web della finestra delle proprietà di Administration Server. Il numero di porta predefinito è 8061.<oggetto>è la sottocartella o il file reso accessibile all'utente.

L'amministratore può inviare il nuovo collegamento all'utente con qualsiasi sistema (ad esempio, tramite e-mail).

Utilizzando questo collegamento, l'utente può scaricare le informazioni richieste in un dispositivo locale.

Inizio pagina

Network Agent

L’interazione tra Administration Server e i dispositivi viene eseguita dal componente Network Agent di Kaspersky Security Center Linux. Network Agent deve essere installato in tutti i dispositivi in cui viene utilizzato Kaspersky Security Center Linux per gestire applicazioni Kaspersky.

Network Agent viene installato nei dispositivi come un servizio con il seguente set di attributi:

- Con il nome "Kaspersky Security Center Network Agent"

- Impostato per l'avvio automatico all'avvio del sistema operativo

- Utilizzo dell'account LocalSystem

Un dispositivo con Network Agent installato è denominato dispositivo gestito o dispositivo. È possibile installare Network Agent da una delle seguenti origini:

- Pacchetto di installazione nell'archivio dell'Administration Server (è necessario avere installato Administration Server)

- Pacchetto di installazione collocato nei server Web Kaspersky

Quando si installa Administration Server, la versione server di Network Agent viene installata automaticamente insieme ad Administration Server. Tuttavia, per gestire il dispositivo Administration Server come qualsiasi altro dispositivo gestito, installare Network Agent for Linux nel dispositivo Administration Server. In questo caso, Network Agent per Linux è installato e funziona indipendentemente dalla versione server di Network Agent installata insieme ad Administration Server.

I nomi del processo avviato da Network Agent sono i seguenti:

- klnagent64.service (per un sistema operativo a 64 bit)

- klnagent.service (per un sistema operativo a 32 bit)

Network Agent sincronizza il dispositivo gestito con Administration Server. È consigliabile impostare l'intervallo di sincronizzazione (anche denominato heartbeat) su 15 minuti per 10.000 dispositivi gestiti.

Inizio pagina

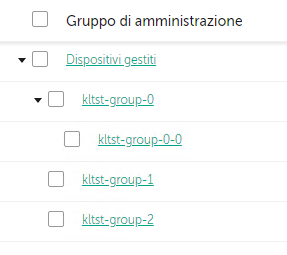

Gruppi di amministrazione

Un gruppo di amministrazione (di seguito denominato anche gruppo) è un set logico di dispositivi gestiti combinati in base a una specifica caratteristica allo scopo di gestire i dispositivi raggruppati come una singola unità in Kaspersky Security Center Linux.

Tutti i dispositivi gestiti all'interno di un gruppo di amministrazione sono configurati in modo da eseguire quanto segue:

- Utilizzare le stesse impostazioni dell'applicazione (che possono essere specificate nei criteri di gruppo).

- Utilizzare una modalità operativa comune per tutte le applicazioni grazie alla creazione di attività di gruppo con impostazioni specificate. Tramite le attività di gruppo è ad esempio possibile creare e installare un pacchetto di installazione comune, aggiornare i database e i moduli dell'applicazione, eseguire la scansione del dispositivo su richiesta e abilitare la protezione in tempo reale.

Un dispositivo gestito può appartenere a un solo gruppo di amministrazione.

È possibile creare gerarchie con qualsiasi livello di nidificazione per gli Administration Server e i gruppi. Un singolo livello della gerarchia può comprendere Administration Server secondari e virtuali, gruppi e dispositivi gestiti. È possibile spostare i dispositivi da un gruppo all'altro senza spostarli fisicamente. Ad esempio, se la posizione di un dipendente all'interno dell'azienda cambia da addetto alla contabilità a sviluppatore, è possibile spostare il dispositivo del dipendente dal gruppo di amministrazione Contabilità al gruppo di amministrazione Sviluppatori. Il dispositivo riceverà automaticamente le impostazioni dell'applicazione necessarie per gli sviluppatori.

Inizio pagina

Dispositivo gestito

Un dispositivo gestito è un computer che esegue Linux e in cui è installato Network Agent. È possibile gestire tali dispositivi creando attività e criteri per le applicazioni installate nei dispositivi. È inoltre possibile ricevere rapporti dai dispositivi gestiti.

È possibile designare un dispositivo gestito come punto di distribuzione e come gateway di connessione.

Un dispositivo può essere gestito da un solo Administration Server. Un unico Administration Server può gestire fino a 20.000 dispositivi.

Dispositivo non assegnato

Un dispositivo non assegnato è un dispositivo della rete che non è stato incluso in alcun gruppo di amministrazione. È possibile eseguire alcune azioni sui dispositivi non assegnati, ad esempio spostarli nei gruppi di amministrazione o installarvi applicazioni.

Quando viene individuato un nuovo dispositivo nella rete, questo dispositivo viene inserito nel gruppo di amministrazione Dispositivi non assegnati. È possibile configurare regole per lo spostamento automatico dei dispositivi in altri gruppi di amministrazione dopo il rilevamento.

Inizio pagina

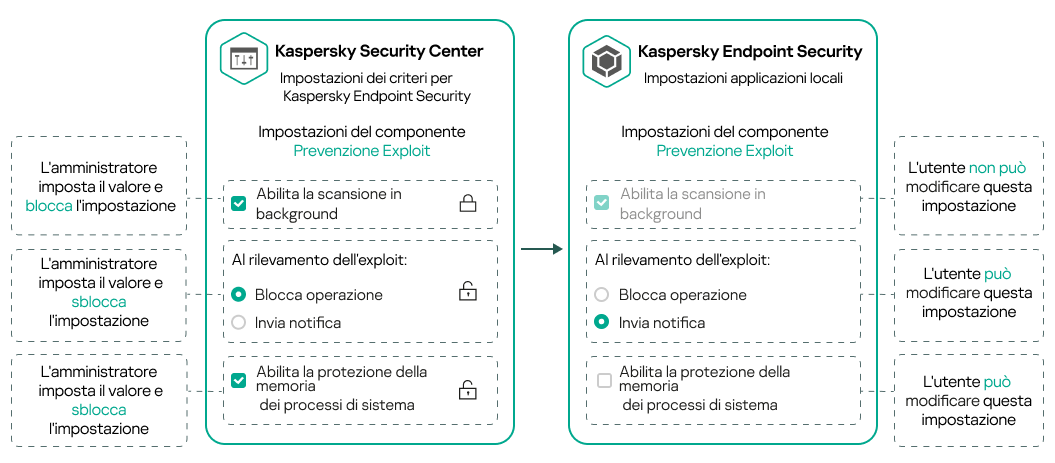

Workstation dell'amministratore

I dispositivi in cui è installato Kaspersky Security Center Web Console Server sono denominati workstation dell'amministratore. Gli amministratori possono utilizzare tali dispositivi per la gestione remota centralizzata delle applicazioni Kaspersky installate nei dispositivi client.