Contenido

- Ayuda sobre Kaspersky Container Security 2.0

- Acerca de la plataforma de Kaspersky Container Security

- Arquitectura de la solución

- Escenarios estándar para el despliegue

- Pasos previos a la instalación de la solución

- Instalación de la solución

- Instalar el módulo lógico básico corporativo y Scanner

- Primer ejecución de la Consola de administración

- Leer y aceptar el Contrato de licencia de usuario final

- Verificar las funcionalidades de la solución

- Despliegue de Agents

- Ver y editar grupos de agentes

- Configurar un servidor proxy

- Conexión con recursos externos de almacenamiento de datos

- Instalar revisiones privadas

- Eliminar la solución

- Actualizar la solución

- Interfaz de la solución

- Licencias de la solución

- Acerca del Contrato de licencia de usuario final

- Acerca de la licencia

- Acerca del certificado de licencia

- Acerca de la clave de licencia

- Acerca del archivo clave

- Acerca del código de activación

- Procedimiento para activar la aplicación

- Ver la información de la licencia

- Renovar la licencia

- Eliminar la clave de licencia

- Provisión de datos

- Trabajar con clústeres

- Ver la lista de clústeres

- Espacios de nombres en el clúster

- Pods en el clúster

- Visualizar los recursos de clústeres

- Trabajar con imágenes de registros

- Añadir y eliminar imágenes

- Visualizar los resultados del análisis de imágenes de registros

- Información detallada sobre vulnerabilidades detectadas

- Información detallada sobre el malware detectado

- Control de configuraciones incorrectas de imágenes

- Acerca de la calificación de riesgos

- Gestión de riesgos

- Analizar paquetes Java en imágenes

- Investigar eventos de seguridad

- Análisis forense de contenedores

- Buscar datos forenses sobre contenedores

- Información detallada sobre un proceso en ejecución

- Información detallada sobre operaciones en archivos

- Información detallada sobre el tráfico de red

- Información detallada sobre objetos maliciosos detectados

- Restricciones para directivas referentes a la ejecución

- Análisis forense de contenedores considerando eventos próximos en el tiempo

- Analizar vulnerabilidades detectadas

- Análisis forense de contenedores

- Integración a recursos de terceros

- Configurar la integración a registros de imágenes externos

- Derechos mínimos para la integración a registros

- Trabajar con registros públicos sin autorización

- Añadir integraciones a registros de imágenes externos

- Visualizar información sobre integraciones a registros

- Eliminar la integración a registros externos

- Integración a Harbor

- Crear una integración a partir de una solicitud de Harbor

- Visualizar y editar la configuración de la integración Harbor External Integration

- Reanálisis

- Integración al proceso de CI/CD

- Análisis de artefactos en procesos de CI/CD

- Configurar la integración al proceso de CI/CD de GitLab

- Configurar la integración al proceso de CI/CD de Jenkins

- Configurar la integración al proceso de CI/CD de TeamCity

- Definir la ruta a imágenes de contenedores

- Supervisar la integridad y el origen de las imágenes

- Ejecutar análisis en modo SBOM

- Ejecutar análisis en modo SBOM básico

- Obtener resultados del análisis en formato JSON o HTML

- Especificar secretos al iniciar un análisis

- Configurar la integración a validadores de firmas en imágenes

- Configurar una integración a servicios de notificaciones

- Visualizar lista de integraciones a servicios

- Añadir integraciones a correos electrónicos

- Visualizar información acerca de la integración a correos electrónicos

- Añadir integraciones a Telegram

- Visualizar y editar información acerca de la integración a Telegram

- Eliminar integraciones a servicios de notificaciones

- Configurar la integración a un servidor LDAP

- Configurar la integración a sistemas SIEM

- Integración a HashiCorp Vault

- Configurar la integración a registros de imágenes externos

- Configuración de las directivas de seguridad

- Directivas de análisis

- Directivas de certeza

- Directivas de respuesta

- Directivas referentes a la ejecución

- Crear una directiva referente a la ejecución

- Editar la configuración de una directiva referente a la ejecución

- Administrar perfiles para la ejecución de contenedores

- Administrar perfiles automáticos para la ejecución

- Crear un perfil automático para la ejecución

- Visualizar lista de perfiles automáticos para la ejecución

- Visualizar parámetros de un perfil automático para la ejecución

- Editar la configuración de un perfil automático para la ejecución

- Detener la creación de perfiles automáticos

- Eliminar un perfil automático para la ejecución

- Restricciones relacionadas con perfiles automáticos

- Eliminar directivas

- Verificación del cumplimiento

- Configurar y generar informes

- Protección frente a amenazas en archivos

- Usuarios, roles y alcances

- Administración de usuarios

- Acerca de los roles de usuario

- Trabajar con roles del sistema

- Mostrar lista de roles

- Acerca de los alcances

- Alcances y aplicación de directivas de seguridad

- Cambiar entre alcances

- Añadir usuarios, roles y alcances

- Restablecer contraseñas en cuentas de usuarios

- Cambiar la configuración de usuarios, roles y alcances

- Quitar usuarios, roles y alcances

- Usar OpenAPI de Kaspersky Container Security

- Registro de eventos de seguridad

- Información sobre el estado de los componentes de la solución

- Garantizar componentes seguros y fiables

- Administrar la dinámica de la acumulación de datos

- Crear copias de seguridad de datos y restablecerlas

- Comunicarse con el Soporte Técnico

- Fuentes de información sobre la aplicación

- Limitaciones y advertencias

- Vulnerabilidades en servicios de terceros

- Glosario

- Información sobre código de terceros

- Avisos de marcas registradas

- Condiciones de uso de MITRE ATT&CK

Ayuda sobre Kaspersky Container Security 2.0

|

Conozca las nuevas funcionalidades de Kaspersky Container Security. |

|

Requisitos de hardware y software Verifique las plataformas de orquestación compatibles, los sistemas de integración continua (CI), los registros de imágenes disponibles y los requisitos para las estaciones de trabajo de los usuarios. |

|

Licencias de Kaspersky Container Security Obtenga más información sobre los tipos de licencias pertinentes a Kaspersky Container Security. |

|

Instalación de Kaspersky Container Security Pasos previos e instalación de Kaspersky Container Security en una red corporativa pública o privada. |

|

Identificación de amenazas de seguridad Analice objetos y reciba información sobre vulnerabilidades, malware, configuraciones incorrectas y datos confidenciales que se hayan detectado. |

|

Acepte los riesgos que identifique Kaspersky Container Security (vulnerabilidades, malware, datos confidenciales y configuraciones incorrectas) para modificar el estado de la seguridad de las imágenes. |

|

Configuración de las directivas de seguridad Configure directivas de análisis, directivas de certeza, directivas de respuesta y directivas referentes a la ejecución para realizar análisis de acuerdo con los requisitos que tenga. |

|

Análisis de imágenes de registros e integraciones a procesos de CI/CD Durante la compilación de un proyecto en el sistema CI, podrá ejecutar el componente Scanner de Kaspersky Container Security para verificar el cumplimiento de los objetos con las directivas de seguridad activas. |

|

Configure las integraciones a Telegram y direcciones de correo electrónico para recibir notificaciones sobre eventos de seguridad. |

|

Integración a Active Directory Configure roles de usuarios con datos de grupos de Active Directory. |

Control de procesos en contenedores Use los perfiles para la ejecución de contenedores para controlar los procesos y las aplicaciones en contenedores. |

|

Registro de eventos de seguridad Obtenga más información sobre la actividad de los usuarios y el almacenamiento de los resultados de los análisis. |

Acerca de la plataforma de Kaspersky Container Security

Kaspersky Container Security (en adelante, llamada "solución") le permite detectar problemas de seguridad y proporciona protección durante todo el ciclo de vida de las aplicaciones en contenedores, desde el desarrollo, el control del despliegue y durante su ejecución.

Funcionalidades de la solución:

- Integración a registros de imágenes (por ejemplo, Docker Hub, JFrog Artifactory, Sonatype Nexus Repository OSS, GitLab Registry, Harbor) para analizar las imágenes en el registro en busca de las vulnerabilidades conocidas publicadas por la NVD y la Base de datos de amenazas de seguridad a los datos (FSTEC), secretos (contraseñas, claves de acceso y tokens), configuraciones incorrectas y malware.

- Integración al proceso de como una etapa de la canalización y para el análisis de la en busca de configuraciones incorrectas y de las imágenes en contenedores en busca de vulnerabilidades, malware y datos confidenciales (secretos).

- Verificación del cumplimiento de los nodos de clústeres con puntos de referencia de seguridad de la información.

- Supervisión del cumplimiento con las directivas de seguridad configuradas durante el desarrollo y la ejecución de aplicaciones, incluido el control de inicio de contenedores durante el tiempo de ejecución.

- Supervisión de los recursos utilizados por clústeres controlados.

Puede configurar y acceder a las funcionalidades de Kaspersky Container Security desde la Consola de administración. La consola aparece como una interfaz web a la que se puede acceder desde un navegador basado en Chromium (Google Chrome o Microsoft Edge) o desde Apple Safari o Mozilla Firefox.

Novedades

Kaspersky Container Security 2.0 ofrece las siguientes funciones y mejoras nuevas:

- Investigación centralizada de vulnerabilidades en artefactos de CI/CD, registros de imágenes y durante tiempos de ejecución

- Funcionalidades mejoradas para registrar eventos de contenedores asociados con el tráfico de red (entrante y saliente), las operaciones en archivos, los procesos iniciados y Protección frente a amenazas en archivos

- Supervisión continua de infraestructuras con miles de nodos

- Integración al almacenamiento externo de secretos HashiCorp Vault:

- Lectura de secretos creados anteriormente para componentes de Kaspersky Container Security

- Uso de Vault PKI para a fin de crear certificados TLS para interacciones entre servicios

- Integración a un software de administración de eventos e información de seguridad (SIEM):

- Configuración de la integración a diversos productos en la IU

- Especificación de parámetros para el envío de mensajes acerca de diversos eventos (administración, alertas, CI/CD, directivas, recursos, análisis, controlador de admisión, API)

- Especificación de parámetros para el envío de mensajes acerca de eventos en contenedores asociados con el tráfico de red (entrante y saliente), las operaciones en archivos y los procesos iniciados

- Generación de informes en formatos .JSON y .XML

- Análisis de la infraestructura para verificar el cumplimiento con puntos de referencia de seguridad de clústeres

- Generación de un informe resumido de los puntos de referencia de clústeres

- Integración mejorada con LDAP (Bind DN)

- Generación de perfiles para la ejecución de contenedores según el análisis del rendimiento de contenedores (creación de perfiles automáticos)

- Mejora de OpenAPI:

- Obtención de datos sobre la verificación del estado principal

- Administración de directivas de análisis, directivas de certeza, directivas de respuesta y directivas referentes a la ejecución

- Administración de perfiles para la ejecución

- Obtención de un registro de eventos del sistema

- Obtención de un registro de eventos del contenedor

- Administración de riesgos

- Administración de tareas de creación de perfiles automáticos

- Obtención de información sobre la integración a validadores de firmas en imágenes

- Compatibilidad con la integración a los siguientes registros de imágenes externos:

- Amazon Elastic Container Registry

- Red Hat Quay

- Análisis del directorio de OCI en procesos de CI/CD

Kit de distribución

Para obtener más información sobre la compra de la solución, visite https://www.kaspersky.es o póngase en contacto con nuestros partners.

El kit de distribución incluye un paquete de Helm Chart con los recursos en contenedores necesarios para desplegar e instalar los componentes de Kaspersky Container Security. A continuación, se enumeran en esta tabla los componentes en contenedores del kit de distribución.

Componentes en contenedores del kit de distribución de Kaspersky Container Security

Componente |

Imagen |

Pod |

|---|---|---|

DBMS ClickHouse |

clickhouse |

kcs-clickhouse |

DBMS PostgreSQL |

postgresql |

kcs-postgres |

Middleware |

middleware |

kcs-middleware |

Broker de eventos |

event-broker |

kcs-eb |

Controlador de imágenes, analizador del cliente |

image-handler |

kcs-ih |

Scanner |

scanner-server |

kcs-scanner |

Licencias |

licenses |

kcs-licenses |

Almacenamiento de archivos (MinIO) |

minio |

kcs-s3 |

Almacenamiento en caché multiproceso de clave-valor basada en eventos (Memcached) |

memcached |

kcs-memcached |

Actualizaciones de servidores de archivos para redes corporativas privadas (Actualizaciones) |

updates |

kcs-updates |

Interfaz de la solución (Panel) |

nginx |

kcs-panel |

Broker de agentes |

agent-broker |

kcs-ab |

Agentes |

node-agent |

node-agent |

Además, el paquete de Helm incluye un archivo de configuración values.yaml que contiene los parámetros de configuración para instalar y actualizar la solución.

Después de descargar y guardar el paquete de Helm en el directorio elegido, el orquestador descargará las imágenes desde la fuente especificada en el paquete de Helm directamente a los nodos de la plataforma de orquestación.

Recibirá por correo electrónico la información necesaria para activar la aplicación.

Inicio de página

Requisitos de hardware y software

Para instalar y usar Kaspersky Container Security, la infraestructura debe cumplir con los siguientes requisitos:

- Una de las siguientes plataformas de orquestación:

- Kubernetes 1.21 o una versión posterior

- OpenShift 4.8, 4.11 o una versión posterior

- DeckHouse 1.52 o 1.53 (CNI: Flannel)

- DropApp 2.1

- Sistema de CI disponible para analizar las imágenes de contenedores durante el proceso de desarrollo (por ejemplo, CI de GitLab)

- Gestor de paquetes Helm 3.10.0 o una versión posterior instalado

Para supervisar la ejecución con perfiles para la ejecución de contenedores, los nodos del orquestador deben cumplir con los siguientes requisitos:

- Kernel de Linux 4.18 o una versión posterior

Algunos mecanismos de administración de privilegios en procesos a nivel del kernel de Linux se utilizan con la versión 5.8 (o una posterior) del kernel de Linux. Si la versión del kernel de Linux es anterior a 5.8, al instalar Kaspersky Container Security, debe desactivar la lista de los mecanismos de administración de privilegios en procesos para el componente kcs-ih y configurarla en el modo con privilegios.

Ejemplo de un modo con privilegios: - Entornos de ejecución de contenedores (CRI): containerd, CRI-O

- Complementos de la interfaz de red de contenedor (CNI): Flannel, Calico, Cilium

Requisitos de la arquitectura:

Kaspersky Container Security admite una arquitectura x86.

Versiones mínimas compatibles de distribuciones y kernels de Linux para supervisar la ejecución con perfiles para la ejecución de contenedores:

- CentOS 8.2.2004 o una versión posterior Y kernel 4.18.0-193 o una versión posterior

- Ubuntu 18.04.2 o una versión posterior Y kernel 4.18.0 o una versión posterior

- Debian 10 o una versión posterior Y kernel 4.19.0 o una versión posterior

- Astra Linux SE 1.7.* Y kernel 6.1.50-1-generic

Si se utiliza el sistema operativo Astra Linux OS, la configuración del kernel debe tener el siguiente parámetro

CONFIG_DEBUG_INFO_BTF=y. - RHEL 9.4 o una versión posterior Y kernel 5.14 o una versión posterior

- Red Hat Enterprise Linux CoreOS 416.94.202408200132-0 Y kernel 5.14.0-427.33.1.el9_4.x86_64

- RED OS 7.3 o posterior y kernel 6.1 o posterior (CRI: CRI-O, CNI: Calico).

- Sber Linux 8.9 o 9.3 y kernel 5.14 (CRI: CRI-O, CNI: Calico, Cilium)

Al utilizar Cilium 1.16, el parámetro

enableTCXdebe estar configurado comofalse.

Si la infraestructura contiene servidores host que ejecutan otras distribuciones de Linux, le recomendamos que se comunique con el Soporte Técnico. Soporte Técnico verificará si la solución es compatible con sus distribuciones. Si dicha compatibilidad no existe, es posible que haya futuras versiones de Kaspersky Container Security que sí sean compatibles con las distribuciones que posee.

Kaspersky Container Security garantiza el correcto funcionamiento de la solución cuando se utiliza en la infraestructura de una malla de servicios Istio.

La solución es compatible con la integración a HashiCorp Vault 1.7 o una versión posterior.

Kaspersky Container Security funciona con ClickHouse 22.6 o posterior.

Kaspersky Container Security admite los siguientes sistemas de administración de bases de datos (DBMS) externos:

- PostgreSQL 11.*, 13.*, 14.*, 15.*

- Pangolin 6.2.0

Kaspersky Container Security admite la integración a los siguientes registros de imágenes:

- GitLab 14.2 o una versión posterior

- API de Docker Hub V2

- JFrog Artifactory 7.55 o una versión posterior

- Sonatype Nexus Repository OSS 3.43 o una versión posterior

- Harbor 2.х

- Yandex Registry (integración mediante la API de Yandex Container Registry)

- Docker Registry (integración mediante la API de Docker V2)

- Red Hat Quay 3.x

Kaspersky Container Security admite redes que utilizan los protocolos IPv4 e IPv6.

Requisitos para las imágenes (SO, versión, paquetes analizados):

- AlmaLinux, versiones 8 y 9. Se analizan los paquetes instalados mediante dnf, yum y rpm.

- Alpine Linux, versiones 2.2-2.7, 3.0-3.20 y edge. Se analizan los paquetes instalados mediante apk.

- Amazon Linux, versiones 1, 2 y 2023. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- Astra Linux SE, versiones 1.6.x y 1.7.x. Se analizan los paquetes instalados mediante apt o dpkg.

- CBL-Mariner, versiones 1.0 y 2.0. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- CentOS, versiones 6, 7 y 8. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- Chainguard, todas las versiones. Se analizan los paquetes instalados mediante APK.

- Debian GNU/Linux, versiones 7, 8, 9, 10, 11 y 12. Se analizan los paquetes instalados mediante APT o dpkg.

- openSUSE Leap, versiones 42 y 15. Se analizan los paquetes instalados mediante Zypper o rpm.

- openSUSE Tumbleweed, todas las versiones. Se analizan los paquetes instalados mediante Zypper o RPM.

- Oracle Linux, versiones 5, 6, 7 y 8. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- Photon OS, versiones 1.0, 2.0, 3.0 y 4.0. Se analizan los paquetes instalados mediante tdnf, yum y rpm.

- Red Hat Enterprise Linux, versiones 6, 7 y 8. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- RedOS, versiones 7.1, 7.2, 7.3.x y 8.0. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- Rocky Linux, versiones 8 y 9. Se analizan los paquetes instalados mediante DNF, YUM y RPM.

- SUSE Enterprise Linux, versiones 11, 12 y 15. Se analizan los paquetes instalados mediante Zypper o rpm.

- SUSE Linux Enterprise Micro, versiones 5 y 6. Se analizan los paquetes instalados mediante Zypper o RPM.

- Ubuntu, todas las versiones compatibles con Canonical. Se analizan los paquetes instalados mediante APT o dpkg.

- Wolfi Linux, todas las versiones. Se analizan los paquetes instalados mediante APK.

- Sistema operativo con la herramienta Conda de línea de comandos instalada. Se analizan los paquetes instalados mediante Conda.

Al configurar Kaspersky Container Security en un clúster con tres nodos de trabajo, tres pods en análisis (kcs-ih) y una imagen con un tamaño máximo de 10 GB, el nodo en ejecución del clúster debe cumplir con los siguientes requisitos:

- Procesador con 12 núcleos como mínimo

- 20 GB de RAM como mínimo

- 40 GB de espacio libre en disco

- 1 Gbps, como mínimo, de banda de ancha para el canal de comunicación entre los componentes del clúster

Para ejecutar agentes en un clúster, cada nodo de trabajo debe, además, disponer de los siguientes recursos:

- Requisitos básicos:

- Un procesador de 0.2 núcleos

- 200 MB de RAM

- 15 GB de espacio libre en disco

- Requisitos para activar las siguientes funcionalidades del agente (adicionales a los requisitos básicos):

- Supervisión de redes y procesos:

- 2 núcleos de procesador instalados

- 2 GB de RAM añadido

- Protección antimalware:

- 2 núcleos de procesador instalados

- 2 GB de RAM añadido

- Supervisión de redes y procesos:

Cuando todas las funciones del agente están activadas, los recursos adicionales deben cumplir los siguientes requisitos:

- Un procesador de 2 núcleos

- 4 GB de RAM

Un agente en un nodo de trabajo interrumpe su funcionamiento si el nodo de trabajo deja de funcionar.

Debe asignar espacio libre en disco para el DBMS ClickHouse. No olvide considerar la cantidad de nodos bajo supervisión. Cada nodo requiere 1 GB de espacio libre en disco para el volumen persistente de ClickHouse.

Los requisitos anteriores solo son necesarios para desplegar Kaspersky Container Security, no se consideran otras cargas de los recursos del cliente.

Requisitos para la estación de trabajo de un usuario de Kaspersky Container Security:

- Conexión a Internet continua si el despliegue tiene lugar en una red corporativa pública

- Acceso a la página de la Consola de administración de Kaspersky Container Security (dirección dentro de la red corporativa del cliente, especificada durante la instalación)

- Canales de comunicación con un banda ancha de 10 Mbit/s como mínimo

- Uno de los siguientes navegadores:

- Google Chrome 73 o versiones posteriores

- Microsoft Edge 79 o versiones posteriores

- Mozilla Firefox 63 o versiones posteriores

- Apple Safari 12.1 o versiones posterior

- Opera 60 o versiones posteriores

Escalabilidad

Para lograr y conservar un rendimiento óptimo al analizar el volumen entrante de las imágenes en Kaspersky Container Security, debe considerar la cantidad de nodos de clústeres y pods en análisis compatibles con la solución.

Escalar la cantidad de pods en análisis

Kaspersky Container Security admite escalar la cantidad de pods en análisis a fin de garantizar que se analice el volumen entrante de imágenes. Puede escalar la cantidad de pods en análisis verticalmente cuando lo desee mientras la solución está en funcionamiento.

Cuando se añade un pod en análisis, los recursos del sistema aumentan de la siguiente manera:

- Cantidad de procesadores por nodo: el doble

- Cantidad de RAM en los nodos: 2 GB

- Cantidad de espacio libre en el disco duro del nodo: 12 GB

A fin de analizar imágenes mayores de 10 GB, los recursos del servicio kcs-ih deben aumentarse de la siguiente manera por pod en análisis y para cada GB adicional.

- Cantidad de RAM en los nodos: 300 MB

- Cantidad de espacio libre en el disco duro del nodo: 1 GB

Si las imágenes no se analizarán en busca de errores con archivos de configuración durante el modo de funcionamiento estándar, no será necesario aumentar la RAM de los pods en análisis.

Para procesar los resultados del análisis de una gran cantidad de objetos pesados con rapidez, puede asignar más recursos al servicio controlador de tareas para actualizar las variables en el paquete de Helm.

Para añadir más recursos al control de tareas de análisis, realice lo siguiente:

- Abra el paquete de Helm y especifique la cantidad de controladores del parámetro

kcs-middlewareen la variablescanWorkers, en la seccióndefault. - En las variables

requestsylimits, especifique el tamaño de RAM según la siguiente fórmula:memory = X * scanWorkers/2, dondememoryes el tamaño de RAM asignado al servicio controlador de imágenes.Xes el valor original de la variable que identifica el tamaño de la RAM.scanWorkerses la cantidad de controladores especificados en el paso 1.El resultado de

scanWorkers/2no puede ser 0. - En las variables

requestsylimits, especifique los recursos de CPU según la siguiente fórmula:cpu = X * scanWorkerscpuson los recursos de CPU asignados al servicio controlador de imágenes.Xes el valor original de la variable que identifica los recursos de CPU.scanWorkerses la cantidad de controladores especificados en el paso 1.

Ejemplo sobre cómo añadir más recursos al control de tareas de análisis

Inicio de página

Considerar la cantidad de nodos en servicio del clúster al escalar

Una instancia de Kaspersky Container Security admite un máximo de 600 clústeres bajo supervisión. La cantidad de nodos en servicio de cada clúster se escala modificando los siguientes componentes:

- kcs-ab para aumentar o reducir la cantidad de réplicas de componentes.

- kcs-memcached para aumentar o reducir los requisitos de asignación de recursos de dicho componente.

De forma predeterminada, Kaspersky Container Security se configura con los siguientes valores para estos componentes:

- kcs-ab:

- 1 pod por réplica para el servicio de 2000 nodos

- Cantidad de recursos solicitados: procesador con 0.5 núcleos para los nodos y 512 MB de RAM para los nodos

- Uso máximo de recursos: procesador con 1 núcleo para los nodos, y 1 GB de RAM para los nodos

- kcs-memcached:

- Cantidad de recursos solicitados: procesador con 2 núcleos para los nodos y 2 GB de RAM para los nodos

- Uso máximo de recursos: procesador con 4 núcleos para los nodos y 4 GB de RAM para los nodos

Puede escalar Kaspersky Container Security si aumenta los siguientes parámetros:

- En el caso de kcs-ab, añadir un pod a una réplica aumenta la cantidad de nodos compatibles en 2000 más.

- En el caso de kcs-memcached, añadir un pod al componente kcs-ab requiere aumentar los recursos solicitados y el uso máximo de recursos del componente kcs-memcached de la siguiente manera:

- Cantidad de recursos solicitados: procesador con 0.5 núcleos para los nodos y 2 GB de RAM para los nodos

- Uso máximo de recursos: procesador con 0.5 núcleos para los nodos y 2 GB de RAM para los nodos

Por ejemplo, si una instancia de Kaspersky Container Security se utiliza para el servicio de 10 000 nodos en los clústeres de un usuario, se aplicarán los siguientes parámetros:

- kcs-ab:

- 5 pods por réplica

- Cantidad de recursos solicitados: procesador con 0.5 núcleos por nodo y 512 MB de RAM por nodo

- Uso máximo de recursos: procesador con 1 núcleo para los nodos, y 1 GB de RAM para los nodos

- kcs-memcached:

- Cantidad de recursos solicitados: procesador con 4 núcleos para los nodos y 10 GB de RAM para los nodos

- Uso máximo de recursos: procesador con 6 núcleos para los nodos y 12 GB de RAM para los nodos

Los valores anteriores son aproximaciones porque al desplegar la solución es necesario considerar las características específicas de la configuración de la virtualización y el rendimiento de los servidores host (nodos) en la infraestructura determinada.

Inicio de página

Paquetes de sistemas para imágenes base

Como imágenes base, Kaspersky Container Security emplea las siguientes imágenes de sistemas operativos:

- Alpine 3.18.4

- Ubuntu 23.10

- Oracle Linux 9.2

Los sistemas de gestión de paquetes (es decir, gestores de paquetes) se utilizan para administrar la instalación, la eliminación, la configuración y la actualización de diversos componentes de software. Kaspersky Container Security emplea los siguientes gestores de paquetes para los sistemas operativos base:

- Para Alpine, apk.

- Para Ubuntu, apt.

- Para Oracle Linux, rpm.

A fin de obtener información sobre los paquetes de sistema instalados,

utilice las herramientas estándar del orquestador para acceder a un contenedor en ejecución y escribir el siguiente comando bash, según el gestor de paquetes utilizado:

- Para apk:

apk -q list | grep "installed". - Para apt:

apt list --installed. - Para rpm:

yum list installed.

Paquetes de software con aplicaciones en análisis

Kaspersky Container Security admite los siguientes paquetes de software con aplicaciones en análisis en los lenguajes de programación especificados:

- Ruby:

- gemspec (se analiza la imagen).

- Gemfile.lock (se analiza el repositorio en CI/CD).

- Python:

- paquete egg, paquete wheel, paquete conda (se analiza la imagen).

- Pipfile.lock, poetry.lock, requirements.txt (se analiza el repositorio en CI/CD).

- PHP:

- installed.json (se analiza la imagen).

- composer.lock (se analiza el repositorio en CI/CD).

- Node.js:

- package.json (se analiza la imagen).

- package-lock.json, yarn.lock, pnpm-lock.yaml (se analiza el repositorio en CI/CD).

- .NET: packages.lock.json, packages.config, .deps.json, Packages.props (se analizan la imagen y el repositorio en CI/CD).

- Java:

- *.jar, *.war, *.par y *.ear (se analiza la imagen).

- pom.xml, *gradle.lockfile, *.sbt.lock (se analiza el repositorio en CI/CD).

- Go:

- archivos binarios (se analiza la imagen).

- go.mod (se analiza el repositorio en CI/CD).

- Rust:

- archivos binarios verificados con Cargo (se analiza la imagen).

- Cargo.lock (se analizan la imagen y el repositorio en CI/CD).

- C/C++: conan.lock (se analiza el repositorio en CI/CD).

- Elixir: mix.lock (se analiza el repositorio en CI/CD).

- Dart: pubspec.lock (se analiza el repositorio en CI/CD).

- Swift: Podfile.lock, Package.resolved (se analiza el repositorio en CI/CD).

- Julia: Manifest.toml (se analizan la imagen y el repositorio en CI/CD).

Trabajar en entornos de nube

Kaspersky Container Security puede funcionar en diversos entornos de nube. Para obtener más información sobre cómo ejecutar la solución en entornos de nube, póngase en contacto con su gerente de preventa.

Inicio de página

Arquitectura de la solución

Los componentes de Kaspersky Container Security se despliegan de acuerdo con las imágenes que se incluyen en el kit de distribución. En la siguiente tabla, podrá consultar a qué componente de la solución corresponden las imágenes.

Componentes de Kaspersky Container Security

Componente |

Imagen |

Función del componente |

|---|---|---|

DBMS ClickHouse |

clickhouse |

Gestión de las bases de datos de ClickHouse para el almacenamiento y el procesamiento de mensajes informativos provenientes de agentes. |

DBMS PostgreSQL |

postgresql |

Gestión de bases de datos con herramientas de análisis y optimización de motores y análisis de consultas.

|

Middleware |

middleware |

Implementación de la lógica corporativa para el procesamiento de datos del componente del servidor de la solución y exposición de una API de REST en la interfaz gráfica de usuario de Kaspersky Container Security. |

Broker de eventos |

event-broker |

Garantización de la comunicación entre diversos elementos del sistema distribuido de la solución. |

Controlador de imágenes, analizador del cliente |

image-handler |

Procesamiento de tareas de análisis de vulnerabilidades y malware: inicio de tareas de análisis, objetos de análisis, agregación y publicación de resultados de análisis. |

Servidor de Scanner |

scanner-server |

Gestión del servidor de Scanner utilizado para almacenar la base de datos de vulnerabilidades y la memoria en caché de capas de imágenes, y admitir el controlador de imágenes. |

Módulo de licencias |

licenses |

Gestión de funcionalidades en virtud de la licencia. |

Almacenamiento de archivos |

minio |

Gestión del almacenamiento para el guardado de archivos que la solución crea y su distribución a los usuarios. |

Almacenamiento en caché multiproceso de clave-valor basada en eventos |

memcached |

Gestión del almacenamiento en caché de claves y valores que la solución recibe como parte de los eventos. |

Servidor de archivos con actualizaciones para redes corporativas privadas |

updates |

Entrega de actualizaciones al desplegar la solución. |

Interfaz de la solución |

nginx |

Funcionamiento de la interfaz gráfica de usuario de Kaspersky Container Security. |

Broker de agentes |

agent-broker |

Garantización de la comunicación entre diversos elementos del sistema distribuido de la solución. |

Agentes |

node-agent kube-agent |

Mantenimiento de la seguridad en los nodos según las directivas de seguridad configuradas y la integración al orquestador. |

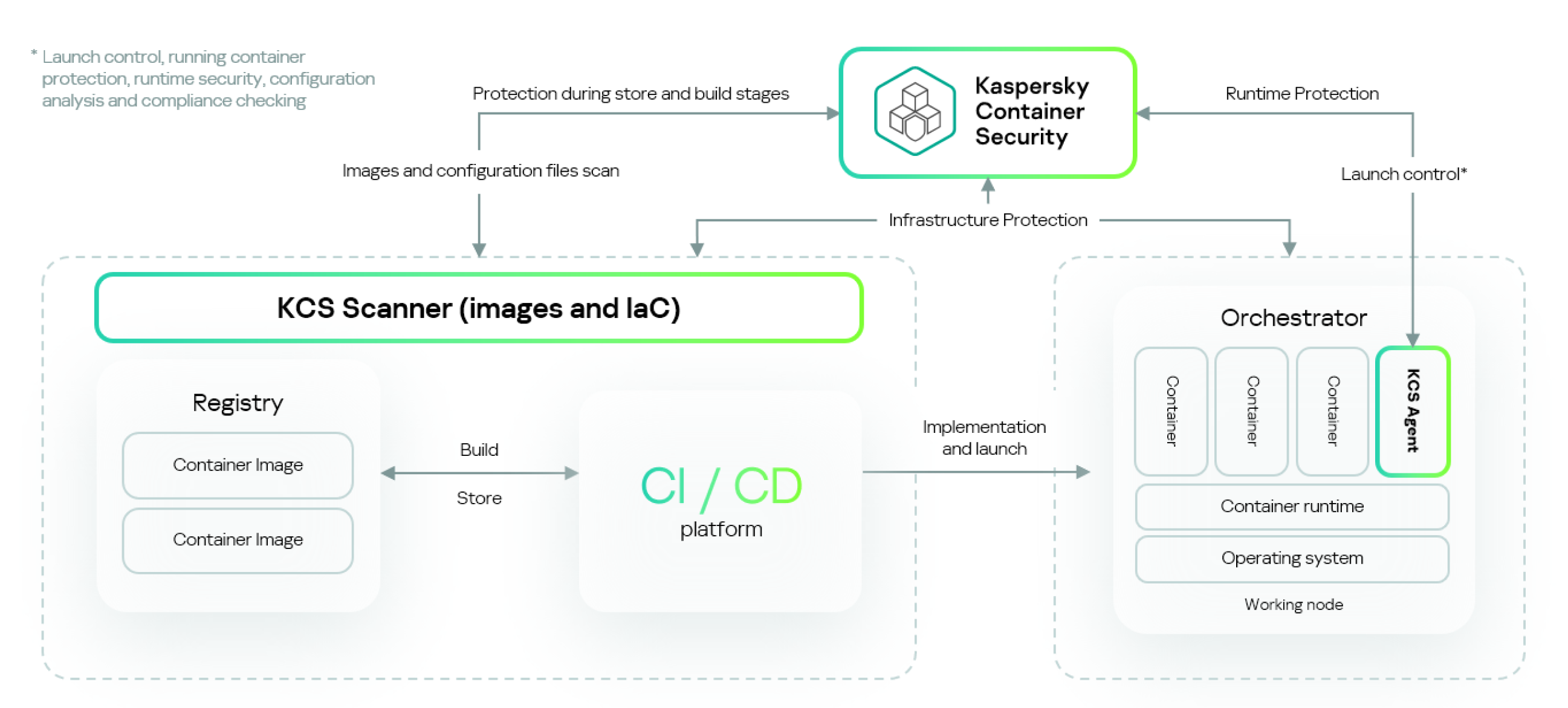

La solución incluye los siguientes componentes principales:

- Kaspersky Container Security Middleware

- Kaspersky Container Security Agents

- Kaspersky Container Security Scanner

Esquema general de la arquitectura de Kaspersky Container Security

Kaspersky Container Security puede desplegarse en una red corporativa privada o pública.

Middleware

El componente Kaspersky Container Security Middleware desempeña las siguientes funciones:

- Proporciona una interfaz para la gestión interactiva de la solución, es decir, la Consola de Administración.

- Garantiza la integración a componentes de software externo (SIEM, CI, registros de imágenes, LDAP, Telegram, correos electrónicos) y la recepción de información proveniente de estos servicios.

- Coordina el funcionamiento de otros componentes de la solución.

- Garantiza la creación y la gestión de las directivas de seguridad.

- Exhibe los resultados del funcionamiento de la solución.

Agentes

El componente Kaspersky Container Security Agents (en adelante, denominado "agentes") se ejecuta en una aplicación en contenedor y ofrece seguridad a los nodos según las directivas de seguridad configuradas, en especial sobre lo siguiente:

- Seguridad durante la ejecución de los contenedores en los nodos

- Interacción de la red entre los pods y las aplicaciones en contenedores

- Integración a la plataforma de orquestación y el flujo de datos necesarios para el análisis según la configuración del orquestador y sus componentes

- Inicio de contenedores a partir de imágenes de confianza para prevenir la ejecución de imágenes no verificadas

Los agentes se instalan en todos los nodos de los clústeres y en todos los clústeres que necesiten protección. Kaspersky Container Security funciona con dos tipos de agentes: agentes de protección de clústeres (csp-kube-agent) y agentes de protección de nodos (csp-node-agent). En conjunto, forman grupos de agentes. Para cada clúster, se crea un grupo independiente de agentes. En cada instalación de la solución, se pueden crear diversos grupos de agentes.

Los agentes no inyectan el código ejecutable en los contenedores de los clústeres bajo supervisión.

Si el clúster no contiene agentes, algunas funcionalidades de la solución no estarán disponibles (por ejemplo, directivas referentes a la ejecución y supervisión de recursos).

Scanner

El componente Kaspersky Container Security Scanner analiza objetos en tiempo real para evaluar su seguridad y detectar vulnerabilidades conocidas, malware, indicios de datos confidenciales y configuraciones incorrectas. Con Scanner, puede realizar verificaciones de seguridad sobre la base de las directivas de seguridad activas.

Kaspersky Container Security emplea los siguientes tipos de análisis:

- Análisis de vulnerabilidades de la Base de datos de Vulnerabilidades y exposiciones comunes (CVE)

- Análisis de amenazas en archivos dentro del componente Protección frente a amenazas en archivos

- Análisis de archivos de configuración

- Análisis de datos confidenciales (secretos)

Acerca del análisis de objetos

Kaspersky Container Security verifica el despliegue de objetos en la solución durante el proceso de análisis. Durante el proceso de análisis, se buscan y analizan las amenazas y riesgos de seguridad asociados con los objetos en la solución. El análisis de los objetos debe realizarse con frecuencia para permanecer al corriente de las amenazas de seguridad emergentes.

Al realizar análisis, Kaspersky Container Security es capaz de identificar las siguientes amenazas de seguridad:

- Vulnerabilidades

- Malware

- Configuraciones incorrectas

- Datos confidenciales

- Incumplimientos de los requisitos de las directivas de seguridad

Proceso de análisis

Se reciben las tareas de análisis a través del controlador de imágenes. El controlador de imágenes es un módulo desplegado en la infraestructura de Kaspersky Container Security que reenvía tareas de análisis a Scanner y recibe los resultados de los análisis correspondientes.

Al reenviar tareas de análisis, Scanner puede adquirir uno de los siguientes estados:

- Free: no procesa objetos y puede aceptar una tarea del controlador de imágenes si se solicita.

- Busy: está procesando una tarea de análisis en este momento. La nueva tarea del controlador de imágenes se pondrá en cola.

Esta cola de tareas de análisis incluye todas las tareas de análisis reenviadas y se genera en los siguientes casos:

- El análisis de un registro de imágenes se inicia de forma manual.

- El análisis de un registro de imágenes se inicia de forma automática.

- Se inicia el análisis por lote de los objetos de un clúster.

Las tareas en la cola de análisis pueden tener los siguientes estados:

- Pending: estado asignado de forma predeterminada al crear una tarea.

- In progress: el controlador de imágenes está procesando la tarea.

- Parsing results: la solución procesa los resultados del análisis para mostrarlos en la interfaz.

- Error: error en la tarea de análisis.

- Finished: los resultados de la tarea de análisis están disponibles.

Las tareas de análisis de la cola se envían al controlador de imágenes en el orden en que se recibieron. Entonces, la tarea de análisis se envía a Scanner con el estado Free y se buscan problemas de seguridad. A continuación, los resultados del análisis se reenvían al controlador de imágenes. Si estos resultados se reciben, la tarea de análisis se considera completa y finalizada. Si la tarea de análisis se realiza tres veces o más, pero no se recibe ningún resultado, se asigna el estado Error.

Al analizar muchos objetos pesados, es posible que el rendimiento de la solución sea más lento para mostrar los resultados del análisis en la interfaz de usuario. Quizá deba esperar algunos minutos para poder visualizar los resultados. Durante este plazo, las tareas de análisis aparecen en la sección Scanners con el estado Parsing results.

Si desea acelerar el procesamiento de los resultados de un análisis, puede actualizar las variables en Helm Chart para asignar más recursos al controlador (para obtener más información, consulte Escalabilidad).

Cuando hay un error, la solución muestra un mensaje de error que contiene un código y un mensaje (por ejemplo, HNDL-004: scan time out).

Todos los mensajes de error aparecen en inglés. En la siguiente tabla, se enumeran algunos mensajes de ejemplo y qué significan.

Ejemplos de posibles mensajes de error al ejecutar tareas de análisis

Después del análisis, la solución mostrará los resultados. Si se detectan amenazas de seguridad en un objeto, Kaspersky Container Security le solicita que realice una de las siguientes acciones:

- Eliminar la amenaza de seguridad

- Aceptar el riesgo

Requisitos para contraseñas en aplicaciones de terceros

Kaspersky Container Security funciona con servicios específicos de terceros. Los siguientes componentes de la solución se incluyen en el kit de distribución:

- Almacenamiento de archivos compatible con S3

- DBMS ClickHouse

- DBMS PostgreSQL

- Almacenamiento en caché multiproceso de clave-valor basada en eventos (Memcached)

En el archivo de configuración values.yaml, en el paquete de Helm Chart, se especifican los parámetros para el despliegue de estos componentes.

Requisitos para las contraseñas de estos componentes:

- La contraseña debe tener 8 caracteres como mínimo.

- La contraseña no debe contener los caracteres especiales ' ni ".

Las contraseñas se especifican en las siguientes variables dentro del archivo de configuración:

MINIO_ROOT_PASSWORDpara el almacenamiento de archivos compatible con S3CLICKHOUSE_PASSWORD,CLICKHOUSE_WRITE_PASSWORDyCLICKHOUSE_READ_PASSWORDpara ClickHousePOSTGRES_PASSWORDpara PostgreSQLMEMCACHED_PASSWORDpara el almacenamiento en caché de Memcached

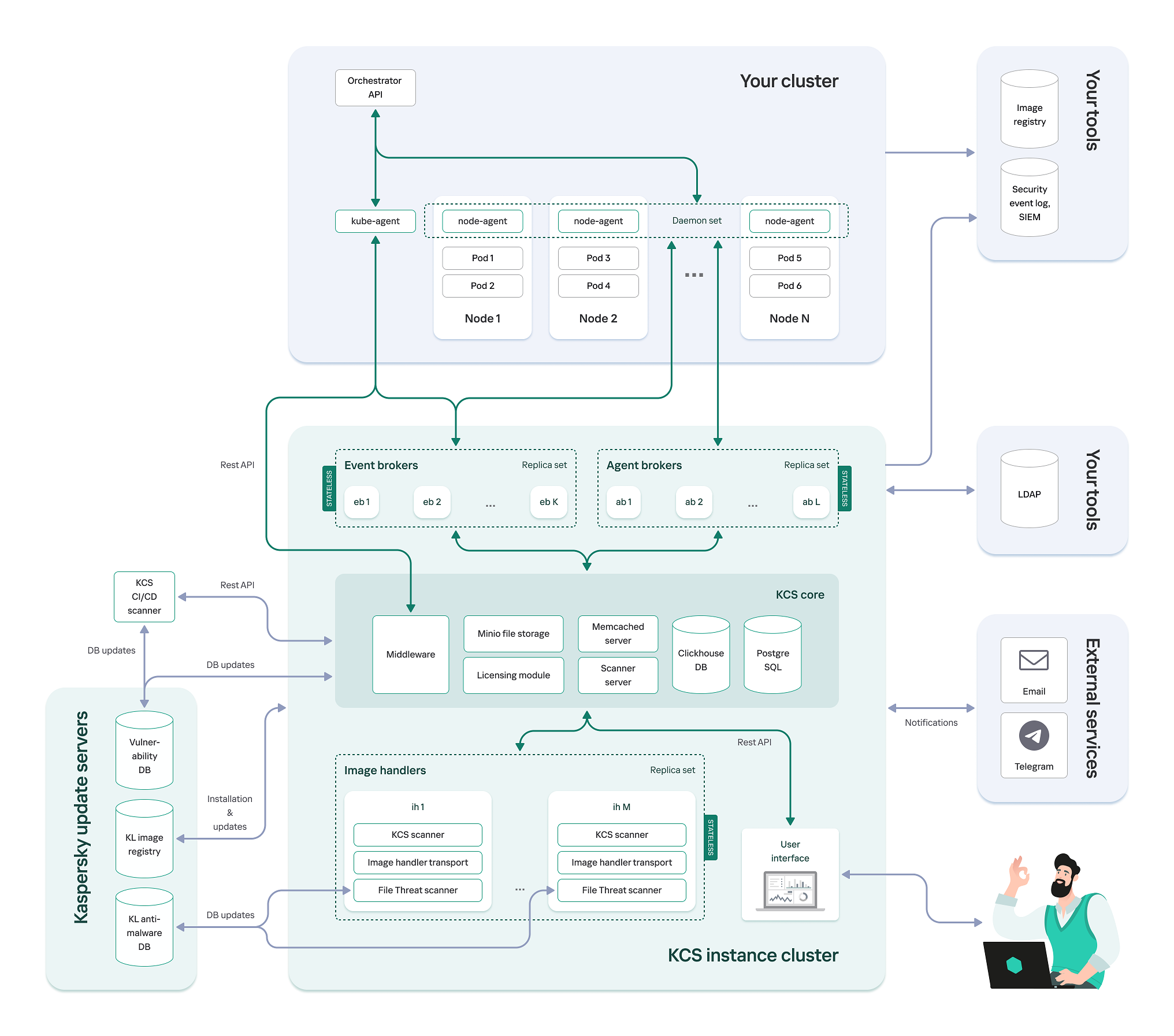

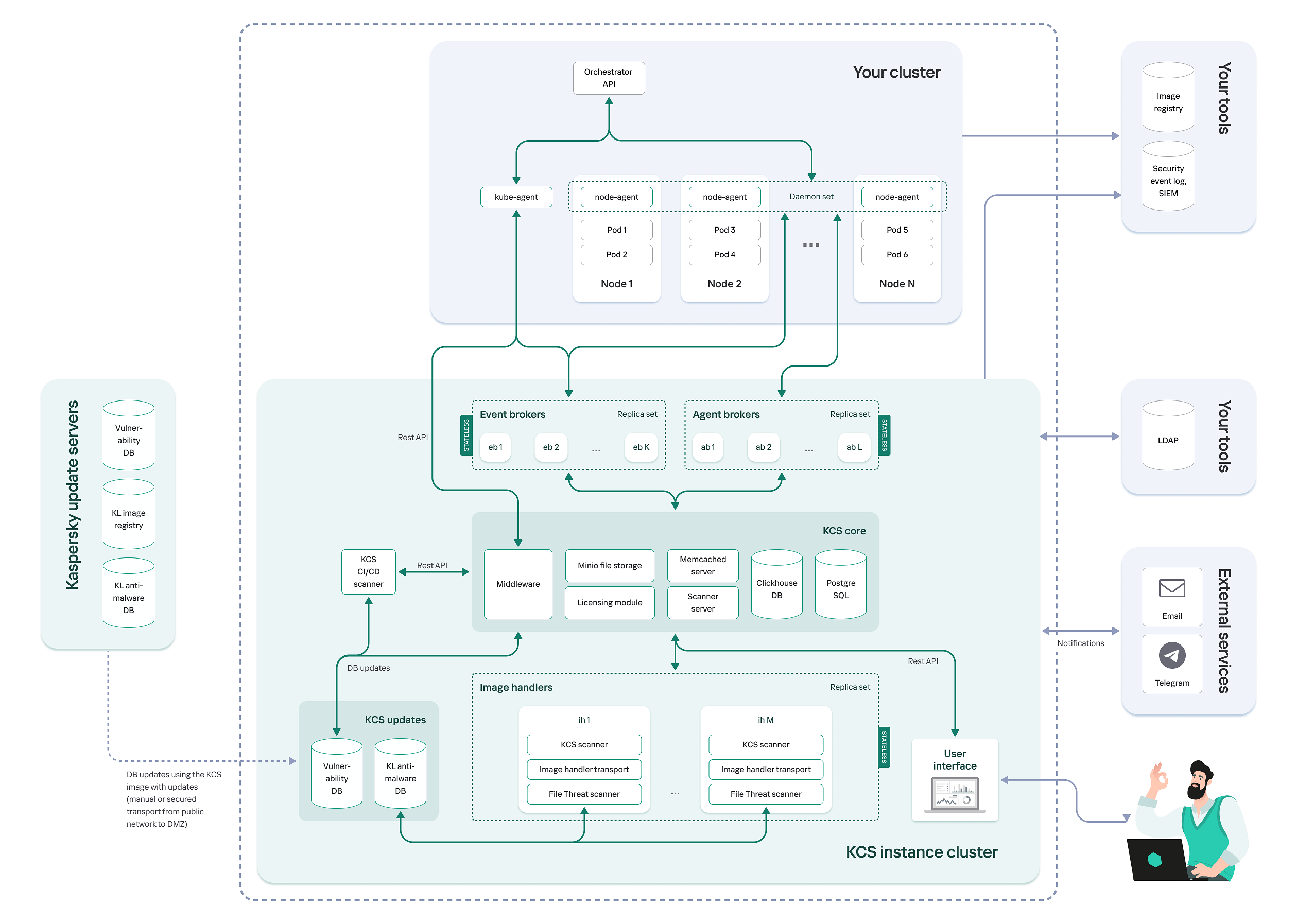

Escenarios estándar para el despliegue

Kaspersky Container Security admite los siguientes escenarios:

- Despliegue en una red corporativa pública (acceso a Internet permitido desde un clúster de Kubernetes):

- Las imágenes desde donde se despliegan los componentes de Kaspersky Container Security se encuentran en un repositorio público.

- Después de la instalación, los componentes de la solución consultan las bases de datos sobre vulnerabilidades en Internet.

- Las bases de datos se actualizan mediante el servidor de actualización de Kaspersky que está disponible en línea.

Una red corporativa privada con acceso a servidores que figuran en la lista de servidores permitidos podría considerarse una red corporativa pública.

- Despliegue en una red corporativa privada (acceso a Internet prohibido desde un clúster de Kubernetes):

- Se utiliza un repositorio interno para almacenar las imágenes desde donde se despliegan los componentes de Kaspersky Container Security.

- Además, se instala el componente kcs-updates: una imagen especial que contiene las bases de datos sobre vulnerabilidades y los puntos de referencia de seguridad que la solución necesita.

- Después de la instalación, los componentes de la solución consultan las bases de datos sobre vulnerabilidades y los estándares de seguridad que se encuentran en el kcs-updates de la imagen especial, dentro de la red corporativa.

- El servidor que proporciona las actualizaciones de las bases de datos de amenazas se despliega como un componente independiente en la red corporativa.

Para el despliegue con un servidor proxy, también se permite el uso de una red corporativa privada.

No recomendamos desplegar la solución en una infraestructura con clústeres donde la interacción entre los servidores host (nodos) se realice a través de una red pública de Internet. Si se utilizara esta configuración, la interacción de la red en el clúster podría quedar expuesta a riesgos de seguridad críticos.

Despliegue en una red corporativa pública

Al desplegarse en una red corporativa pública, Kaspersky Container Security puede acceder a Internet desde un clúster. Para actualizar las bases de datos de la solución, se toman bases de datos externas que contienen actualizaciones sobre vulnerabilidades y malware.

Arquitectura de la solución si el despliegue es en una red corporativa pública

Inicio de página

Despliegue en una red corporativa privada

Al desplegarse en una red corporativa privada, Kaspersky Container Security no puede acceder a Internet desde un clúster. Para actualizar las bases de datos de la solución, se actualizan las imágenes del análisis que se ejecuta desde CI/CD y a partir del análisis de imágenes.

Arquitectura de la solución si el despliegue es en una red corporativa privada

Inicio de página

Pasos previos a la instalación de la solución

Antes de instalar Kaspersky Container Security, debe instalar todos los certificados necesarios de la red corporativa y configurar los servidores proxy.

La solución puede desplegarse en una red corporativa privada o pública.

Antes de instalar Kaspersky Container Security, asegúrese de contar con los siguientes componentes y accesos:

- Máquina física o virtual con acceso a Internet y al clúster

- Gestor de paquetes Helm para empaquetar, configurar y desplegar aplicaciones y servicios en clústeres

Kaspersky Container Security es compatible con Helm 3.10.0 y versiones posteriores.

- Acceso a Internet para descargar los paquetes de Helm Chart

- Herramienta de gestión del orquestador, por ejemplo, kubectl para Kubernetes u oc para Openshift

- Acceso a un clúster con el archivo kubeconfig

Para instalar la solución en una red corporativa privada, configure un repositorio con imágenes de contenedor. Este repositorio accederá al repositorio del proveedor de Kaspersky Container Security con las credenciales que proporcione el proveedor de la solución.

Pasos previos a la instalación en una red privada

Preparación para instalar la solución en una red corporativa privada:

- Conecte el repositorio de Helm del proveedor que contiene el paquete de Helm Chart.

export CHART_URL="xxxxxx"export CHART_USERNAME="xxxxxx"export CHART_PASSWORD="xxxxxx"export VERSION="xxxxxx"El proveedor proporciona los valores de

CHART_URL, CHART_USERNAME, CHART_PASSWORD, and VERSION. - Cargue el archivo con la configuración de instalación (values.yaml) incluida en el kit de distribución de la solución de acuerdo con los comentarios en el archivo.

En el archivo values.yaml, no recomendamos especificar los datos de la cuenta que se utilizarán al iniciar el paquete de Helm Chart.

Puede utilizar uno de los siguientes métodos seguros para administrar los secretos:

- Uso de sistemas de CI/CD. Los secretos se especifican mediante variables de entorno protegidas o mecanismos integrados de administración de secretos. Durante el despliegue, los datos se insertan dinámicamente en el Helm Chart; no es necesario especificarlos de manera pública en el archivo de configuración values.yaml.

- Integración a HashiCorp Vault. Helm Chart admite la integración a HashiCorp Vault, donde puede almacenar secretos y solo debe indicar las rutas a los secretos en values.yaml.

Los valores de

pull-secretpara Docker Registry no se pueden almacenar por completo en HashiCorp Vault. Recomendamos especificar los valores depull-secretmanualmente en la sección con los parámetros del clúster de Kubernetes y referenciarlos desde Helm Chart.

En el archivo values.yaml, se deben especificar las siguientes configuraciones de instalación principales:

- Nombre del espacio de nombres

helm upgrade --install kcs . \--create-namespace \--namespace kcs \--values values.yaml \ - El nombre de dominio de Kaspersky Container Security para conexiones entrantes.

--set default.domain="kcs.ejemplo.dominio.ru" \Cuando las directivas de red están activadas, debe especificar uno o más espacios de nombres para el controlador de entrada del clúster.

--set default.networkPolicies.ingressControllerNamespaces="{ingress-nginx}" \De manera predeterminada, las directivas de red están activadas.

- Secretos de los componentes de la solución.

--set secret.infracreds.envs.POSTGRES_USER="user" \--set-string secret.infracreds.envs.POSTGRES_PASSWORD="pass" \--set secret.infracreds.envs.MINIO_ROOT_USER="user" \--set-string secret.infracreds.envs.MINIO_ROOT_PASSWORD="password" \

--set-string secret.infracreds.envs.CLICKHOUSE_ADMIN_PASSWORD="pass" \--set secret.infracreds.envs.MCHD_USER="user" \--set-string secret.infracreds.envs.MCHD_PASS="pass" \Para garantizar la seguridad, los componentes de la solución deben utilizar credenciales generadas por el administrador del sistema de manera independiente según las directivas de seguridad corporativas. Durante el despliegue del componente de destino dentro de una solución, el usuario y la contraseña especificados se crean automáticamente. Si se utiliza un servicio de terceros, debe proporcionar el nombre de usuario y la contraseña que el administrador creó en el servicio.

- Secretos relacionados con el acceso al repositorio de instalación de la solución.

--set pullSecret.kcs-pullsecret.username="user" \--set pullSecret.kcs-pullsecret.password="pass"Si tiene la intención de desplegar el sistema mediante un registro de Kaspersky, debe especificar las credenciales que recibió cuando adquirió Kaspersky Container Security. Si tiene la intención de utilizar un registro privado o un registro proxy, debe especificar las credenciales de su registro.

- Configuración del almacenamiento de secretos en HashiCorp Vault:

- La marca

enabledactiva la integración al almacenamiento. El valorvault.enabled = trueindica que se estableció la integración a HashiCorp Vault. Los valores de las variables de entorno se obtienen del almacenamiento. mountPathes la ruta al directorio con los secretos en el almacenamiento.- El parámetro

rolees el rol para usarse en la autenticación del almacenamiento.

- La marca

Recomendamos no cambiar la composición de la configuración de instalación básica.

- Si usa un DBMS de PostgresSQL externo, indique lo siguiente:

--set default.postgresql.external="true"

--set configmap.infraconfig.envs.postgres_host="

<Dirección IP o FQDN del DBMS de PostgresSQL>"--set configmap.infraconfig.envs.postgres_port="<

puerto para conectarse al DBMS de PostgresSQL; de manera predeterminada, se usa el puerto 5432>"--set configmap.infraconfig.envs.postgres_db_name="

nombre de la base de datos creada por el administrador del DBMS de PostgresSQL; de manera predeterminada, se usa api>"También debe solicitar al administrador del DBMS de PostgreSQL que indique los requisitos para la verificación de los certificados del servidor del DBMS. Kaspersky Container Security admite los siguientes modos de verificación:

--set configmap.infraconfig.envs.postgres_verify_level = "disable": el certificado del servidor no está verificado.--set configmap.infraconfig.envs.postgres_verify_level= "require": el certificado es obligatorio; la solución confía en cualquier certificado sin ninguna otra verificación.--set configmap.infraconfig.envs.postgres_verify_level= "verify-ca": el certificado es obligatorio; la solución verifica que una CA (autoridad de certificación) de confianza haya emitido el certificado.--set configmap.infraconfig.envs.postgres_verify_level= "verify-full": el certificado es obligatorio; la solución verifica que una CA de confianza haya emitido el certificado y que el certificado contenga la dirección IP o FQDN correctos.

Si necesita verificar el certificado de un DBMS de PostgresSQL externo, siga estos pasos:

- Cargue la parte pública del certificado de la CA en la carpeta que contiene el paquete de Helm Chart con la máscara

certs/pgsql-ca.crt. - Especifique el siguiente parámetro de verificación:

--set configmap.infraconfig.envs.postgres_root_ca_path="/etc/ssl/certs/pgsql-ca.crt". - Quite las marcas de comentarios en la sección

secret.cert-pgsql-cadel archivo de configuración values.yaml para crear el secreto.

- Guarde el archivo con la configuración de instalación y proceda a instalar la solución.

Requisitos de los certificados

Para poder funcionar, Kaspersky Container Security requiere certificados SSL. El método para crear certificados durante el despliegue de la solución se especifica en el archivo de configuración values.yaml, en la sección default.certSource. Puede escoger uno de los siguientes métodos para crear certificados:

helm: el método a utilizar cuando la solución crea automáticamente los certificados necesarios (método predeterminado).vault: el método a utilizar si tiene la intención de integrar la solución con el almacenamiento externo de HashiCorp Vault. Debe generar todos los certificados requeridos y cargarlos en HashiCorp Vault.files: el método a utilizar para crear certificados manualmente; por ejemplo, con la CA corporativa. Los scripts para la creación manual de certificados se almacenan en la carpeta"certs/"del paquete de Helm Chart.Los certificados generados deben coincidir con el nombre del certificado previsto en la sección

secretdel archivo values.yaml. Si es necesario, en la secciónsecret, puede quitar las marcas de comentarios y redefinir los nombres de archivo del certificado previsto.

Los certificados deben cumplir con los siguientes requisitos:

- La longitud de la clave debe ser RSA de 4096 bits.

- El campo CN especifica el pod del componente con el que está relacionado el certificado (

kcs-licenses,kcs-middleware,kcs-mw-grpc,kcs-panel,kcs-postgres,kcs-scanner,kcs-scanner-api,kcs-updates,kcs-memcached,kcs-ab,kcs-s3,kcs-clicklickhouseykcs-eb).

Instalación de la solución

Los componentes de Kaspersky Container Security se entregan como imágenes en el registro del fabricante de Kaspersky Container Security y se despliegan como contenedores.

La instalación de la plataforma de Kaspersky Container Security consta de los siguientes pasos:

- Instalación del módulo lógico básico corporativo y de los componentes de Scanner

- Primer inicio de la Consola de administración

- Configuración de los grupos de agentes y del despliegue de agentes en los nodos controlados del clúster

Después de la instalación, debe preparar la solución para que funcione correctamente:

- Configure la integración a los registros de imágenes.

- Configure la integración a los servicios de notificaciones.

- Configure las directivas de seguridad.

- Añada perfiles para la ejecución de contenedores.

- Configure los parámetros de Protección frente a amenazas en archivos.

- Configure la integración a validadores de firmas en imágenes.

- Configure la integración a CI/CD.

- Configure cuentas de usuarios, roles y alcances.

- Configure la integración al servidor LDAP.

Instalar el módulo lógico básico corporativo y Scanner

Antes de instalar la solución, debe verificar la integridad de los datos en el paquete preparado de Helm Chart.

Para ello, realice lo siguiente:

- Descargue el archivo comprimido con el paquete preparado de Helm Chart y el archivo hash y diríjase al siguiente directorio.

- Ejecute el comando:

sha256sum -c kcs-2.0.0.tgz.shaPodrá confirmar la integridad de los datos si ve el siguiente mensaje:

kcs-2.0.0.tgz: OK

Antes de iniciar la instalación (incluso en AWS EKS o Microsoft Azure), preste atención a la configuración de storageClass y ingressClass en los bloques default y ingress.kcs del archivo de configuración. Estos parámetros de configuración son relevantes para los clústeres y, de ser necesario, deben modificarse según la infraestructura que tenga. Por ejemplo, para Azure, se utiliza la siguiente variante:

default: storageClass: azurefile networkPolicies: ingressControllerNamespaces: - app-routing-system

ingress: kcs: ingressClass: webapprouting.kubernetes.azure.com

Para instalar el módulo lógico básico corporativo y Scanner de Kaspersky Container Security:

Después de preparar el archivo de configuración, instale la solución:

cd kcs/

helm upgrade --install kcs . \

--create-namespace \

--namespace kcs \

--values values.yaml \

--set default.domain="example.com" \

--set default.networkPolicies.ingressControllerNamespaces="{ingress-nginx}" \

--set secret.infracreds.envs.POSTGRES_USER="user" \

--set-string secret.infracreds.envs.POSTGRES_PASSWORD="pass" \

--set secret.infracreds.envs.MINIO_ROOT_USER="user" \

--set-string secret.infracreds.envs.MINIO_ROOT_PASSWORD="password" \

--set-string secret.infracreds.envs.CLICKHOUSE_ADMIN_PASSWORD="pass" \

--set secret.infracreds.envs.MCHD_USER="user" \

--set-string secret.infracreds.envs.MCHD_PASS="pass" \

--set pullSecret.kcs-pullsecret.username="user" \

--set-string pullSecret.kcs-pullsecret.password="pass"

Cuando la instalación haya finalizado, se desplegarán los componentes de la solución.

Además, al instalar Kaspersky Container Security Middleware y Scanner, puede configurar la transferencia segura de contraseñas, tokens y secretos. Para ello, se utiliza el almacenamiento de HashiCorp Vault, que puede configurar en el archivo values.yaml y desplegar al iniciar el paquete de Helm Chart.

Al finalizar la instalación, conservará un registro de la ejecución de los comandos de instalación de la solución en la shell de comandos. Puede abrir el archivo con el historial de comandos y eliminarlo o evitar que el historial de comandos se guarde en la shell de comandos antes de la instalación.

El panel de control estará disponible en la dirección especificada en la subsección envs de la sección de variables de entorno. Así podrá crear el objeto ConfigMap para el parámetro API_URL:

http://${DOMAIN}

Primer inicio de la Consola de administración

Para iniciar la Consola de administración de Kaspersky Container Security:

- En el navegador, visite la dirección que se especificó en la Consola de administración durante la instalación del servidor.

Se abre la página de autorización.

- Introduzca su nombre de usuario y contraseña y haga clic en el botón Login.

Al instalar la solución, el nombre de usuario y la contraseña son iguales: admin. Podrá modificar el nombre de usuario y la contraseña después de iniciar la Consola de administración.

Después de introducir la contraseña de forma incorrecta 3 veces, se bloquea al usuario temporalmente. De forma predeterminada, la duración de este bloqueo es de 1 minuto.

- Siga las instrucciones y modifique la contraseña actual de la cuenta de usuario. Introdúzcala, confírmela y haga clic en el botón Change.

Las contraseñas deben cumplir con los siguientes requisitos:

- La contraseña debe contener números, caracteres especiales, mayúsculas y minúsculas.

- La longitud mínima es de 6 caracteres y la longitud máxima es de 72 caracteres.

Se abre la página principal de la Consola de administración.

De forma predeterminada, la sesión del usuario permanece abierta en la Consola de administración durante 9 horas. En la sección Settings → Authentication, puede configurar la duración de la sesión: desde 1 hora a 168 horas. Cuando se cumpla este plazo, se cerrará la sesión.

Puede modificar la configuración de la conexión en la sección Settings → Authentication.

Inicio de página

Leer y aceptar el Contrato de licencia de usuario final

La primera vez que inicie la Consola de administración en un navegador, Kaspersky Container Security le solicitará que lea el Contrato de licencia de usuario final que se celebrará entre usted y Kaspersky. Para continuar usando la solución, confirme que ha leído completamente y acepta los términos del Contrato de licencia de usuario final de Kaspersky Container Security.

Para confirmar su aceptación de los términos del Contrato de licencia de usuario final,

en la parte inferior de la ventana del Contrato, haga clic en el botón Accept.

Se abre la página de autorización para iniciar la Consola de administración.

Siempre que instale una nueva versión de la solución, debe volver a aceptar el Contrato de licencia de usuario final.

Inicio de página

Verificar las funcionalidades de la solución

Después de instalar Kaspersky Container Security e iniciar la Consola de administración, puede verificar que la solución detecte problemas de seguridad y proteja los objetos en contenedores.

Para verificar las funcionalidades de Kaspersky Container Security:

- Active la solución con el código de activación o el archivo clave.

- Configure la integración a los registros de imágenes. La integración a un único registro es suficiente para verificar las funcionalidades de la solución.

- De ser necesario, configure la directiva de análisis que se genera de forma predeterminada después de instalar la solución.

- Añada una imagen para su análisis y asegúrese de que la tarea de análisis se envíe para su procesamiento.

- Después de completar el análisis, visite la página que contiene información detallada sobre los resultados del análisis de la imagen.

Si la imagen se analiza y se reciben resultados válidos, se puede confirmar el correcto funcionamiento de Kaspersky Container Security. Después, puede continuar configurando la solución.

Despliegue de Agents

Debe instalar Agents en todos los nodos del clúster que desee proteger.

En cada clúster, se instala un grupo independiente de agentes.

Para desplegar agentes en un clúster:

- En el menú principal, vaya a la sección Components → Agents.

- En el panel de trabajo, haga clic en el botón Add agent group.

- En la pestaña General:

- Complete los campos del formulario.

- Introduzca el nombre del grupo. Para gestionar los agentes de forma cómoda, recomendamos nombrar el grupo según el clúster donde se despliegan los agentes.

- De ser necesario, introduzca una descripción del grupo de agentes.

- Elija el orquestador que usará.

- Especifique el nombre del espacio de nombres.

- En la sección KCS registry, introduzca la dirección web del registro donde se encuentran las imágenes que se utilizan para instalar los agentes. Para acceder al registro, debe especificar el nombre de usuario y la contraseña correctos.

- En Linked SIEM, elija el sistema SIEM desde la lista desplegable.

Para vincular un grupo de agentes en Kaspersky Container Security, debe crear y configurar al menos una integración a un sistema SIEM.

Solo se puede vincular un grupo de agentes a un sistema SIEM.Para cada integración a un sistema SIEM, en la lista desplegable encontrará los estados de la conexión: Success, Warning o Error.

- Complete los campos del formulario.

- En la pestaña Node monitoring, elija las opciones Disable o Enable para comenzar a supervisar y analizar el estado de la red, los procesos dentro de contenedores y Protección frente a amenazas con archivos:

- Network connections monitoring. El estado de las conexiones de red se supervisa mediante dispositivos de captura de tráfico (monitores de red) y módulos eBPF. Para el proceso, se consideran las directivas referentes a la ejecución pertinentes y los perfiles para la ejecución de contenedores.

- Container processes monitoring. Los procesos en contenedores se supervisan mediante programas eBPF sobre la base de las reglas de las directivas referentes a la ejecución pertinentes y de los perfiles para la ejecución de contenedores.

- File threat protection. Para rastrear las actualizaciones de las bases de datos antimalware, especifique uno de los siguientes valores:

- URL update de la base de datos antimalware: dirección web del servicio de actualización de Kaspersky Container Security

- Proxy update de la base de datos antimalware: proxy HTTP de un servidor de actualización local o en la nube

Si el contenedor

kcs-updatesse utiliza para actualizar las bases de datos antimalware, deberá especificar la dirección URL de la herramienta de actualización de las bases de datos de la siguiente manera:<dominio>/kuu/updates(por ejemplo,https://kcs.company.com/kuu/updates).De forma predeterminada, las bases de datos de Protección frente a amenazas en archivos se actualizan desde los servidores en la nube de Kaspersky.

- File operations. La solución rastrea las operaciones en archivos con los módulos eBPF sobre la base de las directivas referentes a la ejecución pertinentes y los perfiles para la ejecución de contenedores.

Sin importar cuál sea el modo especificado en la directiva referente a la ejecución, solo el modo Audit es compatible para operaciones en archivos. Si se especifica el modo Enforce en la directiva referente a la ejecución pertinente, las operaciones en archivos se realizan en el modo Audit.

Los pasos de supervisión que no sean necesarios se desactivarán para evitar cargas innecesarias en los nodos.

- Haga clic en Save.

En el espacio de trabajo, en la pestaña Deployment data, verá cuáles son los datos necesarios para desplegar agentes en el clúster:

- El token generado automáticamente para el despliegue es el identificador que usa el agente para conectarse con el servidor. Puede copiar el token si hace clic en el icono de copia (

) que se encuentra junto al campo Deployment token.

) que se encuentra junto al campo Deployment token. - Instrucción para desplegar agentes en un clúster. Para copiar la instrucción del campo Configuration, haga clic en el icono de copia (

) o descargue la instrucción como un archivo .YAML.

) o descargue la instrucción como un archivo .YAML.Puede emplear esta instrucción para desplegar los agentes en el clúster. Por ejemplo:

kubectl apply -f <file> -n <namespace>Después de aplicar la instrucción, el agente se despliega en todos los nodos de trabajo del clúster.

La solución actualiza la instrucción de despliegue de agentes automáticamente si modifica alguno de los siguientes parámetros:

- Certificados TLS de la solución

- URL, nombre de usuario y contraseña para descargar las imágenes de kube-agent y node-agent

- El sistema SIEM vinculado

- Configuración en la sección Node monitoring

Debe volver a copiar o descargar la instrucción actualizada en un archivo .YAML y luego aplicarla con el comando kubectl apply -f <file> -n <namespace>. De lo contrario, los cambios en estos parámetros no se aplicarán a los agentes desplegados.

Ver y editar grupos de agentes

En la tabla en Components → Agents, encontrará los grupos de agentes creados y desplegados. Para cada uno de estos grupos, verá la siguiente información:

- Nombre del grupo de agentes

- Número de agentes conectados en el grupo

- Orquestador

- Actividades de supervisión de nodos en funcionamiento

- Sistema SIEM vinculado

Puede filtrar los grupos de agentes según el estado de conexión (All, Connected, Disconnected o Pending) con los botones que se encuentran encima de la tabla.

Si hace clic en el icono de despliegue ( ), podrá expandir cada grupo de agentes en la tabla para ver los siguientes detalles:

), podrá expandir cada grupo de agentes en la tabla para ver los siguientes detalles:

- Nombre del agente y estado de conexión

- Versión del nodo donde se despliega el agente (principal o trabajador)

- Nombre del pod asociado con el agente

- Acciones de supervisión del nodo (Container processes, Network connections, File Threat Protection y File operations)

- Estado del sistema SIEM

- Fecha y hora de la última conexión del agente

Si hace clic en el enlace del nombre del agente, podrá expandir la barra lateral para ver información del estado del agente.

Para editar la configuración del grupo de agentes:

- En Components → Agents, en la tabla que contiene la lista de grupos de agentes, haga clic en el enlace del nombre del grupo de agentes.

- En esa ventana, edite la configuración del grupo.

- Haga clic en Save.

Configurar un servidor proxy

En la versión 2.0, Kaspersky Container Security puede redirigir mediante proxy solicitudes desde redes corporativas privadas al entorno externo. La conexión mediante un servidor proxy se configura utilizando las siguientes variables de entorno en el paquete de Helm Chart, que se incluye en el kit de distribución de la solución:

HTTP_PROXY: servidor proxy para solicitudes HTTPHTTPS_PROXY: servidor proxy para solicitudes HTTPSNO_PROXY: variable que especifica los dominios o las máscaras de dominio que no se incluirán en la redirecciónSi se utiliza

HTTP_PROXYoHTTPS_PROXY, la variableNO_PROXYse genera automáticamente en el paquete de Helm Chart y todos los componentes que usa Kaspersky Container Security se indican con esta variable.Puede modificar la variable

NO_PROXYsi necesita especificar dominios y máscaras para el funcionamiento de Kaspersky Container Security a fin de que se excluyan del redireccionamiento.SCANNER_PROXY: variable especializada que detalla qué servidor proxy recibe las solicitudes de análisis del componente Protección frente a amenazas en archivos. Los servidores de Kaspersky utilizan estas solicitudes para actualizar las bases de datos.LICENSE_PROXY: variable especializada que detalla el servidor proxy mediante el cual el módulo kcs-licenses envía solicitudes a los servidores de Kaspersky para verificar y actualizar la información de la licencia actual.

Según las máscaras de nombre de dominio que admita el servidor proxy que utilice, debe emplear las siguientes máscaras para especificar los servidores de Kaspersky en las listas de servidores proxy permitidos: *.kaspersky.com o .kaspersky.com, *.kaspersky-labs.com o .kaspersky-labs.com. Para acceder a estos servidores proxy, se debe abrir el puerto 80.

Puede especificar el puerto en los parámetros del servidor proxy con la dirección IP o FQDN.

Los caracteres especiales deben escaparse.

En la tabla a continuación, se enumeran los componentes de Kaspersky Container Security que pueden usar variables de entorno y también se indica la finalidad de dichas variables.

Variables de entorno que usan los componentes de Kaspersky Container Security

Componente |

Variable de entorno |

Finalidad |

|---|---|---|

kcs-ih |

|

Obtención de acceso a los registros de imágenes externos no disponibles desde el espacio de nombres de Kaspersky Container Security. |

kcs-ih |

|

Actualización de las bases de datos de análisis de Protección frente a amenazas en archivos con los servidores de actualización de Kaspersky. |

kcs-middleware |

|

Obtención de acceso a los registros de imágenes externos no disponibles desde el espacio de nombres de Kaspersky. |

kcs-scanner |

|

Actualización de las bases de datos de análisis de vulnerabilidades con los servidores de actualización de Kaspersky. |

kcs-licenses |

|

Verificación y actualización de información sobre la licencia actual con los servidores de las licencias de Kaspersky. |

Puede configurar el funcionamiento de agentes con un servidor proxy y este enviará solicitudes a la dirección de instalación de Kaspersky Container Security.

Para configurar el funcionamiento de agentes con un servidor proxy:

- En Components → Agents, en la tabla que contiene la lista de grupos de agentes, haga clic en el enlace del nombre del grupo de agentes.

- En esa ventana, vaya a la pestaña Node monitoring y realice lo siguiente:

- Asegúrese de que el componente Protección frente a amenazas en archivos esté activado con el botón Disable/Enable.

- En la sección File Threat Protection, especifique el servidor proxy en Anti-malware database update proxy.

- Haga clic en Save.

- Haga clic en la pestaña Deployment data.

- Copie o descargue la instrucción de despliegue de agentes actualizada en un archivo .YAML y luego aplíquela con el comando

kubectl apply -f <file> -n <namespace>. - Configure las variables de entorno

HTTP_PROXY, HTTPS_PROXYoNO_PROXYen los objetos Deployment o DaemonSet de los agentes.

Conexión con recursos externos de almacenamiento de datos

Además de los componentes de Kaspersky Container Security incluidos en el kit de distribución, la solución también puede trabajar con los siguientes recursos externos de almacenamiento de datos:

- Base de datos de PostgreSQL

- DBMS ClickHouse

- Almacenamiento de archivos MinIO compatible con S3

La conexión con recursos de almacenamiento de datos externos se configura mediante el archivo de configuración values.yaml.

Crear un usuario para una base de datos externa de PostgreSQL

En Kaspersky Container Security, puede usar las bases de datos de PostgreSQL incluidas en la solución con su propia base de datos de PostgreSQL. Para instalar una base de datos de PostgreSQL externa que no funcione en un esquema con Kaspersky Container Security, debe crear otro usuario. Para ello, puede instalar el paquete de Helm Chart con los parámetros del esquema especificados para la base de datos de PostgreSQL externa.

Para crear un usuario con un esquema personalizado para una base de datos de PostgreSQL externa:

- Ejecute el siguiente comando para crear un espacio de nombres independiente para la base de datos de PostgreSQL externa:

kubectl create ns kcspgdonde

kcspges el espacio de nombres de la base de datos de PostgreSQL externa. - Para desplegar una base de datos de PostgreSQL externa:

- Especifique en el archivo de configuración pg.yaml los parámetros para desplegar la base de datos de PostgreSQL externa.

Parámetros para desplegar la base de datos de PostgreSQL externa

Los parámetros especifican la contraseña de la base de datos. Luego, debe especificar esta contraseña en la sección

infraconfigdel archivo de configuración values.yaml, que forma parte del paquete de Helm Chart incluido en el kit de distribución de la solución. - Ejecute el siguiente comando:

kubectl apply -f pg.yaml -n kcspg

El nombre de la base de datos está compuesto de la siguiente manera:

<nombre_del_pod>.<espacio_de_nombres>.<servicio>.cluster.localPor ejemplo:

postgres.kcspg.svc.cluster.local. - Especifique en el archivo de configuración pg.yaml los parámetros para desplegar la base de datos de PostgreSQL externa.

- Para desplegar un objeto Service en un clúster:

- Especifique los parámetros del despliegue de un objeto Service en el archivo de configuración svc.yaml.

- Ejecute el siguiente comando:

kubectl apply -f svc.yaml -n kcspg

- Para crear un usuario, un esquema y una relación usuario-esquema:

- Inicie sesión en el pod con el elemento postgres expandido del paso 2b.

- Inicie la terminal interactiva psql:

psql -h localhost -U postgres -d api - Ejecute los siguientes comandos:

CREATE ROLE kks LOGIN PASSWORD 'kks' NOINHERIT CREATEDB;CREATE SCHEMA kks AUTHORIZATION kks;GRANT USAGE ON SCHEMA kks TO PUBLIC;

- En el archivo de configuración values.yaml, especifique los parámetros necesarios para usar una base de datos de PostgreSQL externa.

Parámetros en el archivo values.yaml

Los valores de los parámetros especificados en el archivo values.yaml deben coincidir con los valores de los parámetros correspondientes en los archivos de configuración pg.yaml y svc.yaml.

- Actualice la solución.

Ejemplo de los comandos usados para crear un usuario para una base de datos de PostgreSQL externa

Usar ClickHouse, el DBMS externo

Además del DBMS ClickHouse (componente de Kaspersky Container Security incluido en el kit de distribución), la solución también puede funcionar con los recursos del DBMS externo ClickHouse. Para ello, debe realizar las siguientes acciones:

- Cree una base de datos para Kaspersky Container Security, añada y configure usuarios, y defina una directiva de disco si se utilizan diferentes discos para el almacenamiento de datos de corto y largo plazo.

- Especifique las variables necesarias en el archivo de configuración values.yaml para el DBMS externo ClickHouse.

Kaspersky Container Security funciona con ClickHouse 22.6 o posterior.

Inicio de página

Crear una base de datos para Kaspersky Container Security

Para crear una base de datos para Kaspersky Container Security, realice lo siguiente:

En ClickHouse, en la estación de trabajo, ejecute el siguiente comando:

CREATE DATABASE IF NOT EXISTS kcs

donde kcs es el nombre de la base de datos para Kaspersky Container Security.

Para configurar la base de datos creada para Kaspersky Container Security:

- Añada usuarios y defina el método de autorización. Para ello, debe realizar las siguientes acciones:

- Añada los siguientes usuarios:

- un usuario con derechos para leer los datos que recibe el núcleo de Kaspersky Container Security (lectura)

<roles><kcs_reader_role><grants><query>GRANT SELECT ON kcs.*</query></grants></kcs_reader_role> - un usuario con derechos para escribir datos a partir de solicitudes de agentes externos (escritura)

<roles><kcs_writer_role><grants><query>GRANT CREATE TABLE, INSERT, ALTER, UPDATE ON kcs.*</query><query>GRANT SELECT (source_ip, source_port, source_alias, dest_ip, dest_port, dest_alias, protocol, severity, action, event_time, count, type) ON kcs.node_agent_events</query></grants></kcs_writer_role>

- un usuario con derechos para leer los datos que recibe el núcleo de Kaspersky Container Security (lectura)

- Especifique el método para autorizar usuarios: con una contraseña o mediante un certificado.

Ejemplo de configuración de usuarios con autenticación mediante contraseña

Ejemplo de configuración de usuarios con autenticación mediante certificados

- Añada los siguientes usuarios: