Sommario

- Gestione dei dispositivi client

- Impostazioni di un dispositivo gestito

- Regole di spostamento dei dispositivi

- Aggiunta manuale dei dispositivi a un gruppo di amministrazione

- Spostamento manuale dei dispositivi o dei cluster in un gruppo di amministrazione

- Informazioni sui cluster e sugli array di server

- Proprietà di un cluster o di un array di server

- Regolazione di punti di distribuzione e gateway di connessione

- Configurazione standard dei punti di distribuzione: singola sede

- Configurazione standard dei punti di distribuzione: più sedi remote di piccole dimensioni

- Calcolo del numero e configurazione dei punti di distribuzione

- Assegnazione automatica di punti di distribuzione

- Assegnazione manuale di punti di distribuzione

- Modifica dell'elenco dei punti di distribuzione per un gruppo di amministrazione

- Abilitazione di un server push

- Informazioni sugli stati dei dispositivi

- Configurazione del passaggio degli stati del dispositivo

- Selezioni dispositivi

- Visualizzazione dell'elenco dei dispositivi da una selezione di dispositivi

- Creazione di una selezione dispositivi

- Configurazione di una selezione dispositivi

- Esportazione dell'elenco dei dispositivi da una selezione di dispositivi

- Rimozione di dispositivi dai gruppi di amministrazione in una selezione

- Tag dispositivo

- Creazione di un tag dispositivo

- Ridenominazione di un tag dispositivo

- Eliminazione di un tag dispositivo

- Visualizzazione dei dispositivi a cui è assegnato un tag

- Visualizzazione dei tag assegnati a un dispositivo

- Tagging manuale di un dispositivo

- Rimozione di un tag assegnato a un dispositivo

- Visualizzazione delle regole per il tagging automatico dei dispositivi

- Modifica di una regola per il tagging automatico dei dispositivi

- Creazione di una regola per il tagging automatico dei dispositivi

- Esecuzione di regole per il tagging automatico dei dispositivi

- Eliminazione di una regola per il tagging automatico dei dispositivi

- Gestione dei tag del dispositivo tramite l'utilità klscflag

- Criptaggio e protezione dei dati

- Modifica di Administration Server per i dispositivi client

- Spostamento dei dispositivi connessi ad Administration Server tramite gateway di connessione a un altro Administration Server

- Visualizzazione e configurazione delle azioni per i dispositivi inattivi

- Invio di messaggi agli utenti dei dispositivi

- Accensione, spegnimento e riavvio dei dispositivi client in remoto

Gestione dei dispositivi client

Kaspersky Security Center Linux consente di gestire i dispositivi client:

- Visualizzare impostazioni e stati dei dispositivi gestiti, inclusi cluster e array dei server.

- Configurare i punti di distribuzione.

- Gestire le attività.

È possibile utilizzare i gruppi di amministrazione per combinare i dispositivi client in un set che può essere gestito come singola unità. Un dispositivo client può essere incluso in un solo gruppo di amministrazione. I dispositivi possono essere allocati in un gruppo basato automaticamente sulle Condizioni delle regole:

- Creazione delle regole di spostamento dei dispositivi.

- Copia delle regole di spostamento dei dispositivi.

- Condizioni di una regola di spostamento dei dispositivi.

È possibile utilizzare selezioni dispositivi per filtrare i dispositivi in base a una condizione. È inoltre possibile eseguire il tagging dei dispositivi per creare selezioni, per trovare dispositivi e per distribuire dispositivi tra i gruppi di amministrazione.

Impostazioni di un dispositivo gestito

Espandi tutto | Comprimi tutto

Per visualizzare le impostazioni di un dispositivo gestito:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

Verrà visualizzato l'elenco dei dispositivi gestiti.

- Nell'elenco dei dispositivi gestiti fare clic sul collegamento con il nome del dispositivo richiesto.

Verrà visualizzata la finestra delle proprietà del dispositivo selezionato.

Nella parte superiore della finestra delle proprietà vengono visualizzate le seguenti schede che rappresentano i principali gruppi di impostazioni:

Se si utilizza un DBMS PostgreSQL, MariaDB o MySQL, la scheda Eventi potrebbe mostrare un elenco incompleto di eventi per il dispositivo client selezionato. Questo si verifica quando il DBMS archivia una quantità molto elevata di eventi. È possibile aumentare il numero di eventi visualizzati effettuando una delle seguenti operazioni:

- Rimozione degli eventi non necessari.

- Riduzione del periodo di archiviazione per gli eventi non necessari.

Per visualizzare un elenco completo degli eventi registrati in Administration Server per il dispositivo, utilizzare Rapporti.

Inizio paginaRegole di spostamento dei dispositivi

È consigliabile automatizzare l'allocazione dei dispositivi ai gruppi di amministrazione attraverso le regole di spostamento dei dispositivi. Una regola di spostamento dei dispositivi comprende tre elementi principali: nome, condizione di esecuzione (espressione logica con gli attributi del dispositivo) e gruppo di amministrazione di destinazione. Una regola sposta un dispositivo nel gruppo di amministrazione di destinazione se gli attributi del dispositivo soddisfano la condizione di esecuzione della regola.

Tutte le regole di spostamento dei dispositivi hanno priorità. L'Administration Server verifica gli attributi del dispositivo per determinare se soddisfano la condizione di esecuzione di ogni regola, in ordine di priorità crescente. Se gli attributi del dispositivo soddisfano la condizione di esecuzione di una regola, il dispositivo viene spostato nel gruppo di destinazione, quindi l'elaborazione della regola è completa per questo dispositivo. Se gli attributi del dispositivo soddisfano le condizioni di più regole, il dispositivo viene spostato nel gruppo di destinazione della regola con la priorità più alta (al livello più alto nell'elenco delle regole).

Le regole di spostamento dei dispositivi possono essere create implicitamente. Ad esempio, nelle proprietà di un pacchetto di installazione o di un'attività di installazione remota è possibile specificare il gruppo di amministrazione in cui deve essere spostato il dispositivo dopo l'installazione di Network Agent. Inoltre, le regole di spostamento dei dispositivi possono essere create esplicitamente dall'amministratore di Kaspersky Security Center Linux nella sezione Risorse (dispositivi) → Regole di spostamento.

Per impostazione predefinita, una regola di spostamento dei dispositivi viene utilizzata per l'allocazione iniziale dei dispositivi ai gruppi di amministrazione. La regola sposta i dispositivi dal gruppo dei dispositivi non assegnati una sola volta. Se in precedenza un dispositivo era stato spostato da questa regola, la regola non lo sposterà di nuovo, anche se si reinserisce manualmente il dispositivo nel gruppo dei dispositivi non assegnati. Questo è il modo consigliato per applicare le regole di spostamento.

È possibile spostare i dispositivi che sono già stati assegnati ad alcuni gruppi di amministrazione. A tale scopo, nelle proprietà di una regola deselezionare la casella di controllo Sposta solo i dispositivi che non appartengono a un gruppo di amministrazione.

L'applicazione delle regole di spostamento a dispositivi che sono già stati assegnati ad alcuni gruppi di amministrazione aumenta considerevolmente il carico sull'Administration Server.

La casella di controllo Sposta solo i dispositivi che non appartengono a un gruppo di amministrazione è bloccata nelle proprietà delle regole di spostamento create automaticamente. Tali regole vengono create quando si aggiunge l'attività Installa applicazione in remoto o si crea un pacchetto di installazione indipendente.

È possibile creare una regola di spostamento da applicare ripetutamente a un singolo dispositivo.

È consigliabile evitare di spostare ripetutamente un singolo dispositivo da un gruppo all'altro (ad esempio, per applicare uno speciale criterio al dispositivo, eseguire una speciale attività di gruppo o aggiornare il dispositivo attraverso un punto di distribuzione specifico).

Tali scenari non sono supportati, perché comportano un notevole aumento del carico su Administration Server e del traffico di rete. Questi scenari sono anche in conflitto con i principi operativi di Kaspersky Security Center Linux (in particolare nell'area di diritti di accesso, eventi e rapporti). Un'altra soluzione deve ad esempio essere trovata attraverso l'utilizzo di profili criterio, attività per selezioni dispositivi, l'assegnazione di Network Agent in base allo scenario standard.

Creazione delle regole di spostamento dei dispositivi

Espandi tutto | Comprimi tutto

È possibile impostare regole di spostamento dei dispositivi, ovvero regole che allocano automaticamente i dispositivi ai gruppi di amministrazione.

Per creare una regola di spostamento:

- Nel menu principale accedere a Risorse (dispositivi) → Regole di spostamento.

- Fare clic su Aggiungi.

- Nella finestra visualizzata specificare le seguenti impostazioni nella scheda Generale:

- Nella scheda Condizioni delle regole, specificare almeno un criterio in base al quale i dispositivi vengono spostati in un gruppo di amministrazione.

- Fare clic su Salva.

Verrà creata la regola di spostamento. La regola è visualizzata nell'elenco delle regole di spostamento.

Maggiore è la posizione nell'elenco, maggiore sarà la priorità della regola. Per aumentare o diminuire la priorità di una regola di spostamento, spostare la regola rispettivamente in alto o in basso nell'elenco utilizzando il mouse.

Se l'opzione Applica regola in modo continuativo è selezionata, la regola di spostamento viene applicata indipendentemente dalle impostazioni di priorità. Tali regole vengono applicate in base alla pianificazione impostata automaticamente da Administration Server.

Se gli attributi del dispositivo soddisfano le condizioni di più regole, il dispositivo viene spostato nel gruppo di destinazione della regola con la priorità più alta (al livello più alto nell'elenco delle regole).

Copia delle regole di spostamento dei dispositivi

Espandi tutto | Comprimi tutto

È possibile copiare le regole di spostamento, ad esempio se si desidera disporre di più regole identiche per diversi gruppi di amministrazione di destinazione.

Per copiare una regola di spostamento esistente:

- Eseguire una delle seguenti operazioni:

- Nel menu principale accedere a Risorse (dispositivi) → Regole di spostamento.

- Nel menu principale accedere a Individuazione e distribuzione → Distribuzione e assegnazione → Regole di spostamento.

Verrà visualizzato l'elenco delle regole di spostamento.

- Selezionare la casella di controllo accanto alla regola da copiare.

- Fare clic su Copia.

- Nella finestra visualizzata modificare le seguenti informazioni nella scheda Generale (o non apportare modifiche se si desidera solo copiare la regola senza modificarne le impostazioni):

- Nella scheda Condizioni delle regole, specificare almeno un criterio per i dispositivi che si desidera spostare automaticamente.

- Fare clic su Salva.

Verrà creata la nuova regola di spostamento. La regola è visualizzata nell'elenco delle regole di spostamento.

Inizio paginaCondizioni di una regola di spostamento dei dispositivi

Espandi tutto | Comprimi tutto

Quando si crea o copia una regola per spostare i dispositivi client nei gruppi di amministrazione, nella scheda Condizioni delle regole si impostano le condizioni per lo spostamento dei dispositivi. Per determinare quali dispositivi spostare, è possibile utilizzare i seguenti criteri:

- Tag assegnati ai dispositivi client.

- Parametri di rete. Ad esempio, è possibile spostare dispositivi con indirizzi IP da un intervallo specificato.

- Applicazioni gestite installate nei dispositivi client, ad esempio Network Agent o Administration Server.

- Macchine virtuali, che sono i dispositivi client.

Di seguito è possibile trovare la descrizione su come specificare queste informazioni in una regola di spostamento dei dispositivi.

Se si specificano più condizioni nella regola, l'operatore logico AND funziona e tutte le condizioni si applicano contemporaneamente. Se non si seleziona alcuna opzione o alcuni campi vengono lasciati vuoti, tali condizioni non si applicano.

Scheda Tag

Nella scheda, è possibile configurare una regola di spostamento dei dispositivi in base ai tag dei dispositivi aggiunti in precedenza alle descrizioni dei dispositivi client. A tale scopo, selezionare i tag richiesti. Inoltre, è possibile abilitare le seguenti opzioni:

Scheda Rete

In questa scheda, è possibile specificare i dati di rete dei dispositivi considerati da una regola di spostamento dei dispositivi:

- Nome DNS del dispositivo

- Dominio DNS

- Intervallo IP

- Indirizzo IP per la connessione ad Administration Server

- Profilo connessione modificato

- Gestito da un altro Administration Server

Scheda Applicazioni

In questa scheda, è possibile configurare una regola di spostamento dei dispositivi in base alle applicazioni gestite e ai sistemi operativi installati nei dispositivi client:

- Network Agent installato

- Applicazioni

- Versione del sistema operativo

- Dimensioni in bit del sistema operativo

- Versione Service Pack del sistema operativo

- Certificato utente

- Build del sistema operativo

- Numero di rilascio del sistema operativo

Scheda Macchine virtuali

In questa scheda, è possibile configurare una regola di spostamento dei dispositivi a seconda che i dispositivi client siano macchine virtuali o facciano parte di una VDI (Virtual Desktop Infrastructure):

- Questa è una macchina virtuale

- Tipo di macchina virtuale

- Parte di Virtual Desktop Infrastructure

Scheda Controller di dominio

In questa scheda, è possibile specificare che è necessario spostare i dispositivi inclusi nell'unità organizzativa del dominio. È inoltre possibile spostare i dispositivi da tutte le unità organizzative secondarie dell'unità organizzativa del dominio specificato:

- Il dispositivo è incluso nella seguente unità organizzativa

- Includi unità organizzative secondarie

- Sposta i dispositivi dalle unità figlio ai sottogruppi corrispondenti

- Crea i sottogruppi corrispondenti ai contenitori dei nuovi dispositivi rilevati

- Elimina sottogruppi non presenti nel dominio

- Il dispositivo è incluso nel seguente gruppo di sicurezza del dominio

Aggiunta manuale dei dispositivi a un gruppo di amministrazione

È possibile spostare automaticamente i dispositivi nei gruppi di amministrazione creando regole di spostamento dei dispositivi o manualmente spostando i dispositivi da un gruppo di amministrazione a un altro oppure aggiungendo dispositivi a un gruppo di amministrazione selezionato. Questa sezione descrive come aggiungere manualmente i dispositivi a un gruppo di amministrazione.

Per aggiungere manualmente uno o più dispositivi a un gruppo di amministrazione selezionato:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

- Fare clic sul collegamento Percorso corrente:

<percorso corrente>sopra l'elenco. - Nella finestra visualizzata selezionare il gruppo di amministrazione al quale si desidera aggiungere i dispositivi.

- Fare clic sul pulsante Aggiungi dispositivi.

Verrà avviato lo Spostamento guidato dispositivi.

- Creare un elenco dei dispositivi che si desidera aggiungere al gruppo di amministrazione.

È possibile aggiungere solo i dispositivi per cui sono già state aggiunte informazioni al database di Administration Server durante la connessione del dispositivo o dopo la device discovery.

Selezionare il modo in cui aggiungere dispositivi all'elenco:

- Fare clic sul pulsante Aggiungi dispositivi e specificare i dispositivi in uno dei seguenti modi:

- Selezionare i dispositivi dall'elenco dei dispositivi rilevati da Administration Server.

- Specificare l'indirizzo IP o l'intervallo IP di un dispositivo.

- Specificare il nome DNS di un dispositivo.

Il campo relativo al nome del dispositivo non deve contenere né spazi né i seguenti caratteri proibiti: , \ / * ' " ; : & ` ~ ! @ # $ ^ ( ) = + [ ] { } | < > %

- Fare clic sul pulsante Importa dispositivi da file per importare un elenco di dispositivi da un file .txt. È necessario specificare il nome o l'indirizzo di ciascun dispositivo in una riga separata.

Il file non deve contenere né spazi né i seguenti caratteri proibiti: , \ / * ' " ; : & ` ~ ! @ # $ ^ ( ) = + [ ] { } | < > %

- Fare clic sul pulsante Aggiungi dispositivi e specificare i dispositivi in uno dei seguenti modi:

- Visualizzare l'elenco dei dispositivi da aggiungere al gruppo di amministrazione. È possibile modificare l'elenco aggiungendo o rimuovendo i dispositivi.

- Dopo essersi accertati che l'elenco è corretto, fare clic sul pulsante Avanti.

La procedura guidata elabora l'elenco dei dispositivi e visualizza il risultato. I dispositivi elaborati correttamente vengono aggiunti al gruppo di amministrazione e visualizzati nell'elenco dei dispositivi con i nomi generati da Administration Server.

Spostamento manuale dei dispositivi o dei cluster in un gruppo di amministrazione

È possibile spostare i dispositivi da un gruppo di amministrazione a un altro o dal gruppo dei dispositivi non assegnati a un gruppo di amministrazione.

È anche possibile spostare cluster o array di server da un gruppo di amministrazione all'altro. Quando si sposta un cluster o un array di server in un altro gruppo, tutti i suoi nodi vengono spostati con esso, perché un cluster e uno qualsiasi dei suoi nodi appartengono sempre allo stesso gruppo di amministrazione. Quando si seleziona un singolo nodo del cluster nella scheda Risorse (dispositivi), il pulsante Sposta nel gruppo diventa non disponibile.

Per spostare uno o più dispositivi o cluster in un gruppo di amministrazione selezionato:

- Aprire il gruppo di amministrazione da cui si desidera spostare i dispositivi. A tale scopo, eseguire una delle operazioni seguenti:

- Per aprire un gruppo di amministrazione, nel menu principale, accedere a Risorse (dispositivi) → Dispositivi gestiti, fare clic sul collegamento al percorso nel campo Percorso corrente e selezionare un gruppo di amministrazione nel riquadro a sinistra che si apre.

- Per aprire il gruppo Dispositivi non assegnati, nel menu principale passare a Individuazione e distribuzione → Dispositivi non assegnati.

- Se il gruppo di amministrazione contiene cluster o array di server, la sezione Dispositivi gestiti è divisa in due schede: la scheda Risorse (dispositivi) e la scheda Cluster e array di server. Aprire la scheda dell'oggetto che si desidera spostare.

- Selezionare le caselle di controllo accanto ai dispositivi o ai cluster che si desidera spostare in un altro gruppo.

- Fare clic sul pulsante Sposta nel gruppo.

- Nella gerarchia dei gruppi di amministrazione, selezionare la casella di controllo accanto al gruppo di amministrazione in cui si desidera spostare i dispositivi o i cluster selezionati.

- Fare clic sul pulsante Sposta.

I dispositivi o i cluster selezionati verranno spostati nel gruppo di amministrazione selezionato.

Inizio paginaInformazioni sui cluster e sugli array di server

Kaspersky Security Center Linux supporta la tecnologia cluster. Se Network Agent invia ad Administration Server informazioni che confermano che l'applicazione installata in un dispositivo client fa parte di un array di server, il dispositivo client diventa un nodo del cluster.

Se un gruppo di amministrazione contiene cluster o array di server, la pagina Dispositivi gestiti mostra due schede: una per i singoli dispositivi e una per i cluster e gli array di server. Dopo che i dispositivi gestiti vengono rilevati come nodi del cluster, il cluster viene aggiunto come oggetto singolo alla scheda Cluster e array di server.

I nodi del cluster o dell'array di server sono elencati nella scheda Dispositivi, insieme ad altri dispositivi gestiti. È possibile visualizzare le proprietà dei nodi come dispositivi singoli ed eseguire altre operazioni, ma non è possibile eliminare un nodo del cluster o spostarlo in un altro gruppo di amministrazione separatamente dal relativo cluster. È solo possibile eliminare o spostare un intero cluster.

È possibile eseguire le seguenti operazioni con cluster o array di server:

- Visualizzare le proprietà

- Spostare il cluster o l'array di server in un altro gruppo di amministrazione

Quando si sposta un cluster o un array di server in un altro gruppo, tutti i suoi nodi vengono spostati con esso, perché un cluster e uno qualsiasi dei suoi nodi appartengono sempre allo stesso gruppo di amministrazione.

- Elimina

È ragionevole eliminare un cluster o un array di server solo quando il cluster o l'array di server non esiste più nella rete dell'organizzazione. Se un cluster è ancora visibile nella rete e Network Agent e l'applicazione di protezione Kaspersky è ancora installata nei nodi del cluster, Kaspersky Security Center Linux restituisce automaticamente il cluster eliminato e i relativi nodi all'elenco dei dispositivi gestiti.

Proprietà di un cluster o di un array di server

Espandi tutto | Comprimi tutto

Per visualizzare le impostazioni di un cluster o di un array di server:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti → Cluster e array di server.

Viene visualizzato l'elenco dei cluster e degli array di server.

- Fare clic sul nome del cluster o dell'array di server richiesto.

Verrà visualizzata la finestra delle proprietà del cluster o dell'array di server selezionato.

Generale

La sezione Generale mostra informazioni generali sul cluster o sull'array di server. Le informazioni sono fornite in base ai dati ricevuti durante l'ultima sincronizzazione dei nodi del cluster con Administration Server:

- Nome

- Descrizione

- Dominio Windows

- Nome NetBIOS

- Nome DNS

Attività

Nella scheda Attività, è possibile gestire le attività assegnate al cluster o all'array di server: visualizzare l'elenco delle attività esistenti, creare nuove attività, rimuovere, avviare e arrestare le attività, modificare le impostazioni delle attività e visualizzare i risultati dell'esecuzione. Le attività elencate si riferiscono all'applicazione di protezione Kaspersky installata nei nodi del cluster. Kaspersky Security Center Linux riceve l'elenco delle attività e i dettagli sullo stato delle attività dai nodi del cluster. Se non viene stabilita una connessione, lo stato non viene visualizzato.

Nodi

Questa scheda mostra un elenco di nodi inclusi nel cluster o nell'array di server. È possibile fare clic sul nome di un nodo per visualizzare la finestra delle proprietà del dispositivo.

Applicazione Kaspersky

La finestra delle proprietà può contenere anche schede aggiuntive con le informazioni e le impostazioni relative all'applicazione di protezione Kaspersky installata nei nodi del cluster.

Regolazione di punti di distribuzione e gateway di connessione

Una struttura di gruppi di amministrazione in Kaspersky Security Center Linux esegue le seguenti funzioni:

- Imposta l'ambito dei criteri

È disponibile un metodo alternativo per l'applicazione delle impostazioni appropriate nei dispositivi, utilizzando i profili criterio.

- Imposta l'ambito delle attività di gruppo

Esiste un approccio alla definizione dell'ambito delle attività di gruppo che non è basato su una gerarchia di gruppi di amministrazione: l'utilizzo di attività per selezioni dispositivi e di attività per dispositivi specifici.

- Imposta i diritti di accesso a dispositivi, Administration Server virtuali e Administration Server secondari

- Assegna i punti di distribuzione

Al momento della creazione della struttura dei gruppi di amministrazione, è necessario tenere conto della topologia della rete dell'organizzazione per l'assegnazione ottimale dei punti di distribuzione. La distribuzione ottimale dei punti di distribuzione consente di ridurre il traffico nella rete dell'organizzazione.

A seconda dello schema dell'organizzazione e della topologia di rete, le seguenti configurazioni standard possono essere applicate alla struttura dei gruppi di amministrazione:

- Singola sede

- Più sedi remote di piccole dimensioni

I dispositivi che operano come punti di distribuzione devono essere protetti, anche da un punto di vista fisico, da qualsiasi accesso non autorizzato.

Configurazione standard dei punti di distribuzione: singola sede

In una configurazione standard con una singola sede, tutti i dispositivi si trovano nella rete dell'organizzazione e sono visibili reciprocamente. La rete dell'organizzazione può comprendere diversi componenti (reti o segmenti di rete) connessi tramite canali con larghezza di banda ridotta.

Sono disponibili i seguenti metodi per creare la struttura dei gruppi di amministrazione:

- Creazione della struttura dei gruppi di amministrazione tenendo conto della topologia di rete. La struttura dei gruppi di amministrazione potrebbe non riflettere la topologia di rete alla perfezione. Una corrispondenza tra i diversi componenti della rete e alcuni gruppi di amministrazione può essere sufficiente. È possibile utilizzare l'assegnazione automatica dei punti di distribuzione o assegnarli manualmente.

- Creazione della struttura dei gruppi di amministrazione senza tenere conto della topologia di rete. In questo caso è necessario disabilitare l'assegnazione automatica dei punti di distribuzione e quindi assegnare a uno o più dispositivi il ruolo di punti di distribuzione per un gruppo di amministrazione radice in ciascun componente della rete, ad esempio per il gruppo Dispositivi gestiti. Tutti i punti di distribuzione saranno allo stesso livello e avranno lo stesso ambito che comprende tutti i dispositivi della rete dell'organizzazione. In questo caso, tutti i Network Agent si connetteranno al punto di distribuzione con il percorso più vicino. Il percorso di un punto di distribuzione è monitorabile con l'utilità tracert.

Configurazione standard dei punti di distribuzione: più sedi remote di piccole dimensioni

Questa configurazione standard prevede la presenza di diverse sedi remote, che possono comunicare con la sede centrale via Internet. Ogni sede remota è situata dietro il NAT, ovvero la connessione da una sede remota all'altra non è possibile perché le sedi sono isolate tra loro.

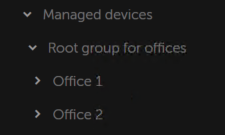

La configurazione deve essere riflessa nella struttura dei gruppi di amministrazione: è necessario creare un gruppo di amministrazione distinto per ogni sede remota (i gruppi Sede 1 e Sede 2 nella figura seguente).

Le sedi remote sono incluse nella struttura dei gruppi di amministrazione

È necessario assegnare uno o più punti di distribuzione a ogni gruppo di amministrazione che corrisponde a una sede. I punti di distribuzione devono essere dispositivi nella sede remota con una quantità sufficiente di spazio libero su disco. I dispositivi distribuiti nel gruppo Sede 1, ad esempio, accederanno ai punti di distribuzione assegnati al gruppo di amministrazione Sede 1.

Se alcuni utenti si spostano fisicamente tra le sedi con i loro computer portatili, è necessario selezionare due o più dispositivi (oltre ai punti di distribuzione esistenti) in ogni sede remota e assegnare loro il ruolo di punti di distribuzione per un gruppo di amministrazione di primo livello (Gruppo radice per le sedi nella figura precedente).

Esempio: un computer portatile è distribuito nel gruppo di amministrazione Sede 1 e quindi viene spostato fisicamente nella sede che corrisponde al gruppo di amministrazione Sede 2. Dopo lo spostamento del portatile, Network Agent tenta di accedere ai punti di distribuzione assegnati al gruppo Sede 1, ma tali punti di distribuzione non sono disponibili. Network Agent inizia quindi a tentare di accedere ai punti di distribuzione che sono stati assegnati al Gruppo radice per le sedi. Poiché le sedi remote sono isolate tra loro, i tentativi di accedere ai punti di distribuzione assegnati al gruppo di amministrazione Gruppo radice per le sedi avranno esito positivo solo quando Network Agent tenta di accedere ai punti di distribuzione nel gruppo Sede 2. In altre parole, il computer portatile rimarrà nel gruppo di amministrazione che corrisponde alla sede iniziale, ma utilizzerà il punto di distribuzione della sede in cui si trova fisicamente al momento.

Calcolo del numero e configurazione dei punti di distribuzione

Più dispositivi client contiene una rete, maggiore è il numero dei punti di distribuzione richiesti. È consigliabile non disabilitare l'assegnazione automatica dei punti di distribuzione. Quando è abilitata l'assegnazione automatica dei punti di distribuzione, Administration Server assegna i punti di distribuzione se il numero dei dispositivi client è ampio e definisce la configurazione.

Utilizzo di punti di distribuzione assegnati in modo esclusivo

Se si prevede di utilizzare alcuni dispositivi specifici come punti di distribuzione (ovvero, server assegnati in modo esclusivo), è possibile scegliere di non utilizzare l'assegnazione automatica dei punti di distribuzione. In questo caso, verificare che i dispositivi a cui assegnare il ruolo di punti di distribuzione dispongano di un volume sufficiente di spazio libero su disco, che non vengano arrestati regolarmente e che la modalità di sospensione sia disabilitata.

Numero di punti di distribuzione assegnati in modo esclusivo in una rete che contiene un solo segmento di rete, in base al numero di dispositivi di rete

Numero di dispositivi client nel segmento di rete |

Numero di punti di distribuzione |

|---|---|

Minore di 300 |

0 (non assegnare punti di distribuzione) |

Più di 300 |

Accettabile: (N/10.000 + 1), consigliato: (N/5.000 + 2), dove N è il numero di dispositivi nella rete |

Numero di punti di distribuzione assegnati in modo esclusivo in una rete che contiene più segmenti di rete, in base al numero di dispositivi di rete

Numero di dispositivi client per segmento di rete |

Numero di punti di distribuzione |

|---|---|

Minore di 10 |

0 (non assegnare punti di distribuzione) |

10–100 |

1 |

Più di 100 |

Accettabile: (N/10.000 + 1), consigliato: (N/5.000 + 2), dove N è il numero di dispositivi nella rete |

Utilizzo di dispositivi client standard (workstation) come punti di distribuzione

Se si prevede di utilizzare dispositivi client standard (ovvero, workstation) come punti di distribuzione, è consigliabile assegnare i punti di distribuzione come indicato nelle tabelle seguenti per evitare un carico eccessivo sui canali di comunicazione e su Administration Server:

Numero di workstation che operano come punti di distribuzione in una rete che contiene un solo segmento di rete, in base al numero di dispositivi di rete

Numero di dispositivi client nel segmento di rete |

Numero di punti di distribuzione |

|---|---|

Minore di 300 |

0 (non assegnare punti di distribuzione) |

Più di 300 |

(N/300 + 1), dove N è il numero dei dispositivi nella rete; devono essere presenti almeno 3 punti di distribuzione |

Numero di workstation che operano come punti di distribuzione in una rete che contiene più segmenti di rete, in base al numero di dispositivi di rete

Numero di dispositivi client per segmento di rete |

Numero di punti di distribuzione |

|---|---|

Minore di 10 |

0 (non assegnare punti di distribuzione) |

10–30 |

1 |

31–300 |

2 |

Più di 300 |

(N/300 + 1), dove N è il numero dei dispositivi nella rete; devono essere presenti almeno 3 punti di distribuzione |

Se un punto di distribuzione viene arrestato (o non è disponibile per altri motivi), i dispositivi gestiti nel relativo ambito possono accedere ad Administration Server per gli aggiornamenti.

Assegnazione automatica di punti di distribuzione

È consigliabile assegnare automaticamente i punti di distribuzione. In questo caso, Kaspersky Security Center Linux selezionerà autonomamente a quali dispositivi assegnare i punti di distribuzione.

Per assegnare automaticamente i punti di distribuzione:

- Nel menu principale, fare clic sull'icona delle impostazioni (

) accanto al nome dell'Administration Server richiesto.

) accanto al nome dell'Administration Server richiesto.Verrà visualizzata la finestra delle proprietà di Administration Server.

- Nella scheda Generale selezionare la sezione Punti di distribuzione.

- Selezionare l'opzione Assegna i punti di distribuzione automaticamente.

Se è abilitata l'assegnazione automatica dei dispositivi come punti di distribuzione, non è possibile configurare i punti di distribuzione manualmente, né modificare l'elenco dei punti di distribuzione.

- Fare clic sul pulsante Salva.

Administration Server assegna e configura i punti di distribuzione automaticamente.

Assegnazione manuale di punti di distribuzione

Espandi tutto | Comprimi tutto

Kaspersky Security Center Linux consente di assegnare manualmente ai dispositivi il ruolo di punti di distribuzione.

È consigliabile assegnare automaticamente i punti di distribuzione. In questo caso, Kaspersky Security Center Linux selezionerà autonomamente a quali dispositivi assegnare i punti di distribuzione. Tuttavia, se per qualche motivo non è possibile assegnare automaticamente i punti di distribuzione (se ad esempio si desidera utilizzare i server assegnati in modo esclusivo), è possibile assegnare i punti di distribuzione manualmente dopo averne calcolato il numero ed eseguito la configurazione.

I dispositivi che operano come punti di distribuzione devono essere protetti, anche da un punto di vista fisico, da qualsiasi accesso non autorizzato.

Per assegnare manualmente a un dispositivo il ruolo di punto di distribuzione:

- Nel menu principale, fare clic sull'icona delle impostazioni (

) accanto al nome dell'Administration Server richiesto.

) accanto al nome dell'Administration Server richiesto.Verrà visualizzata la finestra delle proprietà di Administration Server.

- Nella scheda Generale selezionare la sezione Punti di distribuzione.

- Selezionare l'opzione Assegna i punti di distribuzione manualmente.

- Fare clic sul pulsante Assegna.

- Selezionare il dispositivo che si desidera rendere un punto di distribuzione.

Quando si seleziona un dispositivo, tenere presenti le funzionalità operative dei punti di distribuzione e i requisiti definiti per il dispositivo che opera come punto di distribuzione.

- Selezionare il gruppo di amministrazione da includere nell'ambito del punto di distribuzione selezionato.

- Fare clic sul pulsante OK.

Il punto di distribuzione aggiunto sarà visualizzato nell'elenco dei punti di distribuzione, nella sezione Punti di distribuzione.

- Fare clic sul nuovo punto di distribuzione aggiunto nell'elenco per aprire la relativa finestra delle proprietà.

- Configurare il punto di distribuzione nella finestra delle proprietà:

- La sezione Generale contiene le impostazioni per l'interazione tra il punto di distribuzione e i dispositivi client.

- Nella sezione Ambito specificare i gruppi di amministrazione ai quali il punto di distribuzione distribuirà gli aggiornamenti.

- Nella sezione Sorgente degli aggiornamenti, è possibile selezionare una sorgente degli aggiornamenti per il punto di distribuzione:

- Se i punti di distribuzione utilizzano un server proxy durante la connessione a Internet, nella sottosezione Impostazioni connessione Internet è possibile specificare le seguenti impostazioni:

- Nella sezione Proxy KSN è possibile configurare l'applicazione per l'utilizzo del punto di distribuzione per l'inoltro delle richieste KSN dai dispositivi gestiti:

- Nella sezione Gateway di connessione, è possibile configurare il punto di distribuzione in modo che funga da gateway per la connessione tra le istanze di Network Agent e Administration Server:

- Gateway di connessione

- Stabilisci connessione al gateway da Administration Server (se il gateway è in una rete perimetrale)

- Apri porta locale per Kaspersky Security Center Web Console

Quando i dispositivi mobili vengono connessi ad Administration Server tramite il punto di distribuzione che funge da gateway di connessione, è possibile abilitare le seguenti opzioni:

- Apri porta per i dispositivi mobili (autenticazione SSL solo di Administration Server)

- Apri porta per i dispositivi mobili (autenticazione SSL bidirezionale)

In entrambi i casi, i certificati vengono verificati quando si stabilisce la sessione TLS solo nel punto di distribuzione. I certificati non vengono inoltrati per la verifica da parte dell'Administration Server. Dopo aver stabilito una sessione TLS con il dispositivo mobile, il punto di distribuzione utilizza il certificato di Administration Server per creare un tunnel per la sincronizzazione tra il dispositivo mobile e Administration Server. Se si apre la porta per l'autenticazione SSL bidirezionale, l'unico modo per distribuire il certificato del dispositivo mobile è tramite un pacchetto di installazione.

- Configurare il polling del controller di dominio in base al punto di distribuzione.

- Configurare il polling degli intervalli IP da parte del punto di distribuzione.

- Nella sezione Avanzate specificare la cartella che il punto di distribuzione deve utilizzare per archiviare i dati distribuiti.

- Fare clic sul pulsante OK.

I dispositivi selezionati opereranno come punti di distribuzione.

Inizio paginaModifica dell'elenco dei punti di distribuzione per un gruppo di amministrazione

È possibile visualizzare l'elenco dei punti di distribuzione assegnati a un gruppo di amministrazione specifico e modificare l'elenco aggiungendo o rimuovendo punti di distribuzione.

Per visualizzare e modificare l'elenco dei punti di distribuzione assegnati a un gruppo di amministrazione:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

- Nel campo Percorso corrente sopra l'elenco dei dispositivi gestiti, fare clic sul collegamento del percorso.

- Nel riquadro visualizzato a sinistra, selezionare un gruppo di amministrazione per cui si desidera visualizzare i punti di distribuzione assegnati.

Viene abilitata la voce di menu Punti di distribuzione.

- Nel menu principale accedere a Risorse (dispositivi) → Punti di distribuzione.

- Per aggiungere nuovi punti di distribuzione per il gruppo di amministrazione, fare clic sul pulsante Assegna.

- Per rimuovere i punti di distribuzione assegnati, selezionare i dispositivi nell'elenco e fare clic sul pulsante Annulla assegnazione.

A seconda delle modifiche, i nuovi punti di distribuzione verranno aggiunti all'elenco o i punti di distribuzione esistenti verranno rimossi dall'elenco.

Inizio paginaAbilitazione di un server push

In Kaspersky Security Center Linux un punto di distribuzione può fungere da server push per i dispositivi gestiti tramite il protocollo mobile e per i dispositivi gestiti da Network Agent. È ad esempio necessario abilitare un server push se si desidera forzare la sincronizzazione dei dispositivi KasperskyOS con Administration Server. Un server push ha lo stesso ambito dei dispositivi gestiti del punto di distribuzione in cui è abilitato il server push. Se sono stati assegnati più punti di distribuzione per lo stesso gruppo di amministrazione, è possibile abilitare il server push in ciascuno dei punti di distribuzione. In questo caso, Administration Server bilancia il carico tra i punti di distribuzione.

È consigliabile utilizzare i punti di distribuzione come server push per garantire la continuità della connessione tra un dispositivo gestito e Administration Server. La continuità della connessione è necessaria per alcune operazioni, come l'esecuzione e l'arresto di attività locali, la ricezione di statistiche per un'applicazione gestita o la creazione di un tunnel. Se si utilizza un punto di distribuzione come server push, non è necessario utilizzare l'opzione Non eseguire la disconnessione da Administration Server nei dispositivi gestiti o inviare pacchetti alla porta UDP di Network Agent.

Un server push supporta il carico massimo di 50.000 connessioni simultanee.

Per abilitare il server push in un punto di distribuzione:

- Nel menu principale, fare clic sull'icona delle impostazioni (

) accanto al nome dell'Administration Server richiesto.

) accanto al nome dell'Administration Server richiesto. Verrà visualizzata la finestra delle proprietà di Administration Server.

- Nella scheda Generale selezionare la sezione Punti di distribuzione.

- Fare clic sul nome del punto di distribuzione in cui si desidera abilitare il server push.

Verrà visualizzata la finestra delle proprietà del punto di distribuzione.

- Nella sezione Generale abilitare l'opzione Esegui server push.

- Nel campo Porta server push digitare il numero di porta. È possibile specificare il numero di qualsiasi porta non occupata.

- Nel campo Indirizzo per host remoti specificare l'indirizzo IP o il nome del dispositivo del punto di distribuzione.

- Fare clic sul pulsante OK.

Il server push è abilitato nel punto di distribuzione selezionato.

Informazioni sugli stati dei dispositivi

Kaspersky Security Center Linux assegna uno stato a ciascun dispositivo gestito. Lo stato specifico dipende dal rispetto delle condizioni definite dall'utente. In alcuni casi, durante l'assegnazione di uno stato a un dispositivo, Kaspersky Security Center Linux prende in considerazione il flag di visibilità del dispositivo nella rete (vedere la tabella seguente). Se Kaspersky Security Center Linux non rileva un dispositivo nella rete entro due ore, il flag di visibilità del dispositivo è impostato su Non visibile.

Gli stati sono i seguenti:

- Critico o Critico / Visibile

- Avviso o Avviso / Visibile

- OK o OK / Visibile

La tabella seguente elenca le condizioni predefinite da soddisfare per assegnare a un dispositivo lo stato Critico o Avviso, con tutti i possibili valori.

Condizioni per l'assegnazione di uno stato a un dispositivo

Condizione |

Descrizione della condizione |

Valori disponibili |

|---|---|---|

Applicazione di protezione non installata |

Network Agent è installato nel dispositivo, ma un'applicazione di protezione non è installata. |

|

Troppi virus rilevati |

Nel dispositivo sono stati rilevati alcuni virus da parte di un'attività per il rilevamento dei virus, ad esempio l'attività Scansione malware, e il numero di virus trovati supera il valore specificato. |

Più di 0. |

Livello protezione in tempo reale diverso da quello impostato dall'amministratore |

Il dispositivo è visibile nella rete, ma il livello della protezione in tempo reale è diverso dal livello impostato (nella condizione) dall'amministratore per lo stato del dispositivo. |

|

Scansione malware non eseguita da molto tempo |

Il dispositivo è visibile nella rete e un'applicazione di protezione è installata nel dispositivo, ma né l'attività Scansione malware né un'attività di scansione locale sono state eseguite nell'intervallo di tempo specificato. La condizione è applicabile solo ai dispositivi che sono stati aggiunti al database di Administration Server 7 giorni o più di 7 giorni prima. |

Più di 1 giorno. |

I database non sono aggiornati |

Il dispositivo è visibile nella rete e un'applicazione di protezione è installata nel dispositivo, ma i database anti-virus non vengono aggiornati nel dispositivo nell'intervallo di tempo specificato. La condizione è applicabile solo ai dispositivi che sono stati aggiunti al database di Administration Server un giorno o più di un giorno prima. |

Più di 1 giorno. |

Connessione non eseguita da molto tempo |

Network Agent è installato nel dispositivo, ma il dispositivo non viene connesso a un Administration Server nell'intervallo di tempo specificato, perché il dispositivo era spento. |

Più di 1 giorno. |

Rilevate minacce attive |

Il numero di oggetti non elaborati nella cartella Minacce attive è superiore al valore specificato. |

Più di 0 elementi. |

È necessario il riavvio |

Il dispositivo è visibile nella rete, ma un'applicazione richiede il riavvio del dispositivo da un periodo superiore all'intervallo di tempo specificato e per uno dei motivi selezionati. |

Più di 0 minuti. |

Applicazioni incompatibili installate |

Il dispositivo è visibile nella rete, ma l'inventario software eseguito tramite Network Agent ha rilevato applicazioni incompatibili installate nel dispositivo. |

|

La licenza è scaduta |

Il dispositivo è visibile nella rete, ma la licenza è scaduta. |

|

La licenza sta per scadere |

Il dispositivo è visibile nella rete, ma la licenza nel dispositivo scadrà tra un numero di giorni inferiore rispetto a quello specificato. |

Più di 0 giorni. |

Stato criptaggio non valido |

Network Agent è installato nel dispositivo, ma il risultato del criptaggio dispositivo è uguale al valore specificato. |

|

Problemi di sicurezza non elaborati rilevati |

Sono stati rilevati nel dispositivo alcuni problemi di sicurezza non elaborati. I problemi di sicurezza possono essere creati automaticamente, tramite le applicazioni gestite Kaspersky installate nel dispositivo client, o manualmente, dall'amministratore. |

|

Stato dispositivo definito dall'applicazione |

Lo stato del dispositivo è definito dall'applicazione gestita. |

|

Spazio su disco esaurito nel dispositivo |

Lo spazio disponibile sul disco nel dispositivo è inferiore al valore specificato o il dispositivo non può essere sincronizzato con Administration Server. Lo stato Critico o Avviso diventa OK quando il dispositivo viene sincronizzato con Administration Server e lo spazio disponibile nel dispositivo è maggiore o uguale al valore specificato. |

Più di 0 MB. |

Il dispositivo è diventato non gestito |

Durante la device discovery, il dispositivo è stato riconosciuto come visibile nella rete, ma più di tre tentativi di sincronizzazione con Administration Server hanno avuto esito negativo. |

|

Protezione disattivata |

Il dispositivo è visibile nella rete, ma l'applicazione di protezione nel dispositivo è stata disabilitata per un periodo superiore all'intervallo di tempo specificato. In questo caso, lo stato dell'applicazione di protezione è interrotto o non riuscito e differisce dai seguenti: avvio, esecuzione o sospensione. |

Più di 0 minuti. |

Applicazione di protezione non in esecuzione |

Il dispositivo è visibile nella rete e un'applicazione di protezione è installata nel dispositivo, ma non è in esecuzione. |

|

Kaspersky Security Center Linux consente di configurare la selezione automatica dello stato di un dispositivo in un gruppo di amministrazione quando vengono soddisfatte le condizioni specificate. Quando vengono soddisfatte le condizioni specificate, al dispositivo client viene assegnato uno dei seguenti stati: Critico o Avviso. Quando le condizioni specificate non vengono soddisfatte, al dispositivo client viene assegnato lo stato OK.

Diversi stati possono corrispondere ai diversi valori di una condizione. Ad esempio, per impostazione predefinita, se alla condizione I database non sono aggiornati è associato il valore Più di 3 giorni, al dispositivo client sarà assegnato lo stato Avviso; se il valore è Più di 7 giorni, verrà assegnato lo stato Critico.

Se si esegue l'upgrade di Kaspersky Security Center Linux dalla versione precedente, i valori della condizione I database non sono aggiornati per l'assegnazione dello stato Critico o Avviso restano invariati.

Quando Kaspersky Security Center Linux assegna uno stato a un dispositivo, per alcune condizioni (vedere la colonna Descrizione della condizione) viene preso in considerazione il flag di visibilità. Ad esempio, se a un dispositivo gestito è stato assegnato lo stato Critico perché è stata soddisfatta la condizione I database non sono aggiornati e successivamente è stato impostato il flag di visibilità per il dispositivo, al dispositivo viene assegnato lo stato OK.

Configurazione del passaggio degli stati del dispositivo

È possibile modificare le condizioni per assegnare lo stato Critico o Avviso a un dispositivo.

Per abilitare la modifica dello stato del dispositivo in Critico:

- Nel menu principale accedere a Risorse (dispositivi) → Gerarchia dei gruppi.

- Nell'elenco dei gruppi visualizzato fare clic sul collegamento con il nome di un gruppo per cui si desidera modificare lo stato del dispositivo.

- Nella finestra delle proprietà visualizzata selezionare la scheda Stato dispositivo.

- Nel riquadro sinistro selezionare Critico.

- Nel riquadro destro, nella sezione Imposta su Critico se è specificato, abilitare la condizione per il passaggio di un dispositivo allo stato Critico.

È possibile modificare solo le impostazioni che non sono bloccate nel criterio principale.

- Selezionare il pulsante di opzione accanto alla condizione nell'elenco.

- Nell'angolo superiore sinistro dell'elenco fare clic sul pulsante Modifica.

- Impostare il valore richiesto per la condizione selezionata.

I valori non possono essere impostati per tutte le condizioni.

- Fare clic su OK.

Quando le condizioni specificate vengono soddisfatte, al dispositivo gestito viene assegnato lo stato Critico.

Per abilitare la modifica dello stato del dispositivo in Avviso:

- Nel menu principale accedere a Risorse (dispositivi) → Gerarchia dei gruppi.

- Nell'elenco dei gruppi visualizzato fare clic sul collegamento con il nome di un gruppo per cui si desidera modificare lo stato del dispositivo.

- Nella finestra delle proprietà visualizzata selezionare la scheda Stato dispositivo.

- Nel riquadro sinistro selezionare Avviso.

- Nel riquadro destro, nella sezione Imposta su Avviso se è specificato, abilitare la condizione per il passaggio di un dispositivo allo stato Avviso.

È possibile modificare solo le impostazioni che non sono bloccate nel criterio principale.

- Selezionare il pulsante di opzione accanto alla condizione nell'elenco.

- Nell'angolo superiore sinistro dell'elenco fare clic sul pulsante Modifica.

- Impostare il valore richiesto per la condizione selezionata.

I valori non possono essere impostati per tutte le condizioni.

- Fare clic su OK.

Quando le condizioni specificate vengono soddisfatte, al dispositivo gestito viene assegnato lo stato Avviso.

Selezioni dispositivi

Le selezioni dispositivi sono uno strumento per filtrare i dispositivi in base a condizioni specifiche. È possibile utilizzare le selezioni dispositivi per gestire diversi dispositivi, ad esempio per visualizzare un rapporto solo su questi dispositivi o per spostare tutti questi dispositivi in un altro gruppo.

Kaspersky Security Center Linux offre un'ampia gamma di selezioni predefinite (ad esempio, Dispositivi con stato Critico, Protezione disattivata, Rilevate minacce attive). Le selezioni predefinite non possono essere eliminate. È inoltre possibile creare e configurare ulteriori selezioni definite dall'utente.

Nelle selezioni definite dall'utente è possibile impostare l'ambito di ricerca e selezionare tutti i dispositivi, i dispositivi gestiti o i dispositivi non assegnati. I parametri di ricerca sono specificati nelle condizioni. Nella selezione dispositivi è possibile creare diverse condizioni con parametri di ricerca differenti. È ad esempio possibile creare due condizioni e specificare intervalli IP diversi in ciascuna di esse. Se vengono specificate più condizioni, una selezione visualizza i dispositivi che soddisfano una qualsiasi delle condizioni. Al contrario, i parametri di ricerca in una condizione vengono sovrapposti. Se in una condizione si specificano sia un intervallo IP che il nome di un'applicazione installata, verranno visualizzati solo i dispositivi in cui è installata l'applicazione e con un indirizzo IP che appartiene all'intervallo specificato.

Visualizzazione dell'elenco dei dispositivi da una selezione di dispositivi

Kaspersky Security Center Linux consente di visualizzare l'elenco dei dispositivi da una selezione di dispositivi.

Per visualizzare l'elenco dei dispositivi dalla selezione di dispositivi:

- Nel menu principale, passare alla sezione Risorse (dispositivi) → Selezioni dispositivi o Individuazione e distribuzione → Selezioni dispositivi.

- Nell'elenco delle selezioni fare clic sul nome della selezione di dispositivi.

La pagina mostra una tabella con le informazioni sui dispositivi inclusi nella selezione di dispositivi.

- È possibile raggruppare e filtrare i dati della tabella dei dispositivi come segue:

- Fare clic sull'icona delle impostazioni (

), quindi selezionare le colonne da visualizzare nella tabella.

), quindi selezionare le colonne da visualizzare nella tabella. - Fare clic sull'icona del filtro (

), quindi specificare e applicare il criterio di filtro nel menu richiamato.

), quindi specificare e applicare il criterio di filtro nel menu richiamato. Viene visualizzata la tabella filtrata dei dispositivi.

- Fare clic sull'icona delle impostazioni (

È possibile selezionare uno o più dispositivi nella selezione di dispositivi e fare clic sul pulsante Nuova attività per creare un'attività che verrà applicata a tali dispositivi.

Per spostare i dispositivi selezionati della selezione di dispositivi in un altro gruppo di amministrazione, fare clic sul pulsante Sposta nel gruppo, quindi selezionare il gruppo di amministrazione di destinazione.

Inizio paginaCreazione di una selezione dispositivi

Per creare una selezione dispositivi:

- Nel menu principale accedere a Risorse (dispositivi) → Selezioni dispositivi.

Verrà visualizzata una pagina con un elenco di selezioni dispositivi.

- Fare clic sul pulsante Aggiungi.

Verrà visualizzata la finestra Impostazioni della selezione dispositivi.

- Immettere il nome della nuova selezione.

- Specificare il gruppo che contiene i dispositivi da includere nella selezione di dispositivi:

- Trova qualsiasi dispositivo: ricerca dei dispositivi che soddisfano i criteri di selezione e inclusi nel gruppo Dispositivi gestiti o Dispositivi non assegnati.

- Trova dispositivi gestiti: ricerca dei dispositivi che soddisfano i criteri di selezione e inclusi nel gruppo Dispositivi gestiti.

- Trova dispositivi non assegnati: ricerca dei dispositivi che soddisfano i criteri di selezione e inclusi nel gruppo Dispositivi non assegnati.

È possibile abilitare la casella di controllo Includi i dati degli Administration Server secondari per abilitare la ricerca dei dispositivi che soddisfano i criteri di selezione e gestiti dagli Administration Server secondari.

- Fare clic sul pulsante Aggiungi.

- Nella finestra visualizzata specificare le condizioni che devono essere soddisfatte per includere i dispositivi in questa selezione, quindi fare clic sul pulsante OK.

- Fare clic sul pulsante Salva.

La selezione dispositivi viene creata e aggiunta all'elenco delle selezioni dispositivi.

Inizio paginaConfigurazione di una selezione dispositivi

Espandi tutto | Comprimi tutto

Per configurare una selezione dispositivi:

- Nel menu principale accedere a Risorse (dispositivi) → Selezioni dispositivi.

Verrà visualizzata una pagina con un elenco di selezioni dispositivi.

- Selezionare la selezione di dispositivi definita dall'utente pertinente e fare clic sul pulsante Proprietà.

Verrà visualizzata la finestra Impostazioni della selezione dispositivi.

- Nella scheda Generale, fare clic sul collegamento Nuova condizione.

- Specificare le condizioni da soddisfare per l'inclusione dei dispositivi nella selezione.

- Fare clic sul pulsante Salva.

Le impostazioni verranno applicate e salvate.

Di seguito sono descritte le condizioni per l'assegnazione dei dispositivi a una selezione. Le condizioni vengono combinate tramite l'operatore logico OR: la selezione conterrà i dispositivi conformi ad almeno una delle condizioni elencate.

Generale

Nella sezione Generale è possibile modificare il nome della condizione di selezione e specificare se tale condizione deve essere invertita:

Infrastruttura di rete

Nella sottosezione Rete, è possibile specificare i criteri che verranno utilizzati per includere i dispositivi nella selezione in base ai dati della rete:

- Nome dispositivo

- Dominio

- Gruppo di amministrazione

- Descrizione

- Intervallo IP

- Gestito da un altro Administration Server

Nella sottosezione Controller di dominio, è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base all'appartenenza a un dominio:

- Il dispositivo si trova in un'unità organizzativa del dominio

- Il dispositivo fa parte del gruppo di sicurezza del dominio

Nella sottosezione Attività di rete, è possibile specificare i criteri per l'inclusione dei dispositivi in una selezione in base alle relative attività della rete:

- Funge da punto di distribuzione

- Non eseguire la disconnessione da Administration Server

- Profilo connessione cambiato

- Ultima connessione ad Administration Server

- Rilevati nuovi dispositivi durante il polling della rete

- Il dispositivo è visibile

Stati dispositivi

Nella sottosezione Stato del dispositivo gestito, è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base alla descrizione dello stato dei dispositivi ottenuta da un'applicazione gestita:

Nella sezione Stato dei componenti nelle applicazioni gestite, è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base agli stati dei componenti nelle applicazioni gestite:

- Stato prevenzione fughe di dati

- Stato protezione server di collaborazione

- Stato protezione anti-virus server di posta

- Stato Endpoint Sensor

Nella sezione Problemi che influiscono sullo stato nelle applicazioni gestite è possibile specificare i criteri per l'inclusione dei dispositivi nella selezione in base all'elenco dei possibili problemi rilevati da un'applicazione gestita. Se è presente almeno un problema selezionato in un dispositivo, il dispositivo verrà incluso nella selezione. Quando si seleziona un problema elencato per diverse applicazioni, è possibile selezionare automaticamente questo problema in tutti gli elenchi.

È possibile selezionare le caselle di controllo relative alle descrizioni degli stati dall'applicazione gestita. Alla ricezione di questi stati, i dispositivi verranno inclusi nella selezione. Quando si seleziona uno stato elencato per diverse applicazioni, è possibile selezionare automaticamente questo stato in tutti gli elenchi.

Dettagli di sistema

Nella sezione Sistema operativo è possibile specificare i criteri per l'inclusione dei dispositivi in una selezione in base al tipo di sistema operativo.

- Tipo di piattaforma

- Versione Service Pack del sistema operativo

- Dimensioni in bit del sistema operativo

- Build del sistema operativo

- Numero di rilascio del sistema operativo

Nella sezione Macchine virtuali è possibile configurare i criteri per l'inclusione dei dispositivi nella selezione in base al fatto che siano macchine virtuali o che facciano parte di Microsoft Virtual Desktop Infrastructure (VDI):

Nella sottosezione Registro hardware, è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base all'hardware installato:

Assicurarsi che l'utilità lshw sia installata nei dispositivi Linux da cui si desidera recuperare i dettagli dell'hardware. I dettagli dell'hardware recuperati dalle macchine virtuali potrebbero essere incompleti a seconda dell'hypervisor utilizzato.

- Dispositivo

- Fornitore

- Nome dispositivo

- Descrizione

- Produttore dispositivo

- Numero di serie

- Numero di inventario

- Utente

- Posizione

- Frequenza di clock della CPU (in MHz) da

- Frequenza di clock della CPU (in MHz) a

- Numero di core CPU virtuali, da

- Numero di core CPU virtuali, a

- Volume disco rigido (GB) da

- Volume disco rigido (GB) a

- Dimensione RAM (MB) da

- Dimensione RAM (MB) a

Dettagli software di terze parti

Nella sottosezione Registro delle applicazioni, è possibile impostare i criteri di ricerca dei dispositivi in base alle applicazioni installate:

- Nome applicazione

- Versione applicazione

- Fornitore

- Stato applicazione

- Trova per aggiornamento

- Nome dell'applicazione di protezione incompatibile

- Tag applicazione

- Applica ai dispositivi senza i tag specificati

Nella sottosezione Vulnerabilità e aggiornamenti, è possibile specificare i criteri per l'inclusione dei dispositivi nella selezione in base all'origine di Windows Update:

WUA è passato ad Administration Server

Dettagli delle applicazioni Kaspersky

Nella sottosezione Applicazioni Kaspersky, è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base all'applicazione gestita selezionata:

- Nome applicazione

- Versione applicazione

- Nome aggiornamento critico

- Stato applicazione

- Selezionare il periodo dell'ultimo aggiornamento dei moduli

- Il dispositivo è gestito tramite Administration Server

- L'applicazione di protezione è installata

Nella sottosezione Protezione anti-virus, è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base allo stato della protezione:

Nella sottosezione Criptaggio, è possibile configurare il criterio per l'inclusione dei dispositivi in una selezione in base all'algoritmo di criptaggio selezionato:

La sottosezione Componenti dell'applicazione contiene un elenco dei componenti delle applicazioni per cui sono installati plug-in di gestione corrispondenti in Kaspersky Security Center Web Console.

Nella sottosezione Componenti dell'applicazione, è possibile specificare i criteri per l'inclusione dei dispositivi in una selezione in base agli stati e ai numeri di versione dei componenti che fanno riferimento all'applicazione selezionata:

Tag

Nella sezione Tag è possibile configurare i criteri per l'inclusione dei dispositivi in una selezione in base alle parole chiave (tag) che sono state aggiunte in precedenza alle descrizioni dei dispositivi gestiti:

Applica se almeno uno dei tag specificati corrisponde

Per aggiungere tag al criterio, fare clic sul pulsante Aggiungi e selezionare i tag facendo clic sul campo di immissione Tag. Specificare se includere o escludere i dispositivi con i tag selezionati nella selezione di dispositivi.

Utenti

Nella sezione Utenti è possibile impostare i criteri per l'inclusione dei dispositivi nella selezione in base agli account degli utenti che hanno eseguito l'accesso al sistema operativo.

- Ultimo utente che ha eseguito l'accesso al sistema

- Utente che ha eseguito l'accesso al sistema almeno una volta

Esportazione dell'elenco dei dispositivi da una selezione di dispositivi

Kaspersky Security Center Linux consente di salvare le informazioni sui dispositivi da una selezione di dispositivi ed esportarle in un file CSV o TXT.

Per esportare l'elenco dei dispositivi dalla selezione di dispositivi:

- Aprire la tabella con i dispositivi dalla selezione di dispositivi.

- Utilizzare uno dei seguenti metodi per selezionare i dispositivi che si desidera esportare:

- Per selezionare dispositivi specifici, selezionare le caselle di controllo accanto ad essi.

- Per selezionare tutti i dispositivi dalla pagina della tabella corrente, selezionare la casella di controllo nell'intestazione della tabella dei dispositivi, quindi selezionare la casella di controllo Seleziona tutto nella pagina corrente.

- Per selezionare tutti i dispositivi dalla tabella, selezionare la casella di controllo nell'intestazione della tabella dei dispositivi, quindi selezionare la casella di controllo Seleziona tutto.

- Fare clic sul pulsante Esporta in CSV o Esporta in TXT. Tutte le informazioni sui dispositivi selezionati inclusi nella tabella verranno esportate.

Si noti che se è stato applicato un criterio di filtraggio alla tabella dei dispositivi, solo i dati filtrati dalle colonne visualizzate verranno esportati.

Inizio paginaRimozione di dispositivi dai gruppi di amministrazione in una selezione

Durante l'utilizzo di una selezione dispositivi, è possibile rimuovere i dispositivi dai gruppi di amministrazione in questa selezione senza passare ai gruppi di amministrazione da cui devono essere rimossi i dispositivi.

Per rimuovere dispositivi dai gruppi di amministrazione:

- Nel menu principale, passare a Risorse (dispositivi) → Selezioni dispositivi o Individuazione e distribuzione → Selezioni dispositivi.

- Nell'elenco delle selezioni fare clic sul nome della selezione di dispositivi.

La pagina mostra una tabella con le informazioni sui dispositivi inclusi nella selezione di dispositivi.

- Selezionare i dispositivi che si desidera rimuovere, quindi fare clic su Elimina.

I dispositivi selezionati verranno rimossi dai gruppi di amministrazione corrispondenti.

Tag dispositivo

Kaspersky Security Center Linux consente di eseguire il tagging dei dispositivi. Un tag è un valore di stringa che può essere utilizzato per raggruppare, descrivere o cercare i dispositivi. I tag assegnati ai dispositivi possono essere utilizzati per la creazione di selezioni, per il rilevamento dei dispositivi e per la distribuzione dei dispositivi tra i gruppi di amministrazione.

È possibile assegnare tag ai dispositivi in modalità manuale o automatica. Se si desidera assegnare tag a un singolo dispositivo, è possibile utilizzare l'assegnazione di tag manuale. L'assegnazione di tag automatica viene eseguita da Kaspersky Security Center Linux in uno dei seguenti modi:

- In conformità con le regole di assegnazione di tag specificate.

- Da un'applicazione.

Non è consigliabile utilizzare modi diversi di assegnazione di tag per assegnare lo stesso tag. Ad esempio, se il tag è assegnato dalla regola, non è consigliabile assegnarlo manualmente ai dispositivi.

Se i tag sono assegnati dalle regole, i tag vengono assegnati automaticamente ai dispositivi quando vengono soddisfatte le regole specificate. A ogni tag corrisponde una regola individuale. Le regole vengono applicate alle proprietà di rete del dispositivo, al sistema operativo, alle applicazioni installate nel dispositivo e ad altre proprietà del dispositivo. È ad esempio possibile impostare una regola che assegnerà il tag [CentOS] a tutti i dispositivi che eseguono il sistema operativo CentOS. Sarà quindi possibile utilizzare il tag durante la creazione di una selezione dispositivi. Questo consentirà di ordinare tutti i dispositivi CentOS e di assegnare loro un'attività.

Un tag viene rimosso automaticamente da un dispositivo nei seguenti casi:

- Quando il dispositivo smette di soddisfare le condizioni della regola per l'assegnazione del tag.

- Quando la regola per l'assegnazione del tag viene disabilitata o eliminata.

L'elenco dei tag e l'elenco delle regole in ciascun Administration Server sono indipendenti da tutti gli altri Administration Server, inclusi un Administration Server primario o gli Administration Server virtuali subordinati. Una regola viene applicata solo ai dispositivi nello stesso Administration Server in cui viene creata la regola.

Inizio paginaCreazione di un tag dispositivo

Per creare un tag dispositivo:

- Nel menu principale accedere a Risorse (dispositivi) → Tag → Tag dispositivo.

- Fare clic su Aggiungi.

Verrà visualizzata una finestra per il nuovo tag.

- Nel campo Tag immettere il nome del tag.

- Fare clic su Salva per salvare le modifiche.

Il nuovo tag verrà visualizzato nell'elenco dei tag dispositivo.

Ridenominazione di un tag dispositivo

Per rinominare un tag dispositivo:

- Nel menu principale accedere a Risorse (dispositivi) → Tag → Tag dispositivo.

- Fare clic sul nome del tag che si desidera rinominare.

Verrà visualizzata una finestra delle proprietà del tag.

- Nel campo Tag modificare il nome del tag.

- Fare clic su Salva per salvare le modifiche.

Il tag aggiornato verrà visualizzato nell'elenco dei tag dispositivo.

Eliminazione di un tag dispositivo

È possibile eliminare solo i tag assegnati manualmente.

Per eliminare un tag assegnato manualmente a un dispositivo:

- Nel menu principale accedere a Risorse (dispositivi) → Tag → Tag dispositivo.

Verrà visualizzato l'elenco di tag.

- Selezionare il tag del dispositivo che si desidera eliminare.

- Fare clic sul pulsante Elimina.

- Nella finestra visualizzata fare clic su Sì.

Il tag dispositivo verrà eliminato. Il tag eliminato viene rimosso automaticamente da tutti i dispositivi a cui è stato assegnato.

Quando si elimina un tag assegnato al dispositivo da una regola di assegnazione di tag automatica, la regola non viene eliminata e il tag verrà assegnato a un nuovo dispositivo quando il dispositivo soddisfa per la prima volta le condizioni della regola. Se si elimina una regola di assegnazione di tag automatica, il tag specificato nelle condizioni della regola verrà rimosso da tutti i dispositivi a cui è stato assegnato, ma non verrà eliminato dall'elenco di tag. Se necessario, è possibile eliminare manualmente il tag dall'elenco.

Il tag eliminato non viene rimosso automaticamente dal dispositivo se è assegnato al dispositivo da un'applicazione o da Network Agent. Per rimuovere il tag dal dispositivo, usare l'utilità klscflag.

Visualizzazione dei dispositivi a cui è assegnato un tag

Per visualizzare i dispositivi a cui è assegnato un tag:

- Nel menu principale accedere a Risorse (dispositivi) → Tag → Tag dispositivo.

- Fare clic sul collegamento Visualizza dispositivi accanto al tag per cui si desidera visualizzare i dispositivi assegnati.

L'elenco dei dispositivi visualizzato mostra solo i dispositivi a cui è assegnato il tag.

Per tornare all'elenco dei tag dispositivo, fare clic sul pulsante Indietro del browser.

Visualizzazione dei tag assegnati a un dispositivo

Per visualizzare i tag assegnati a un dispositivo:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

- Fare clic sul nome del dispositivo di cui si desidera visualizzare i tag.

- Nella finestra delle proprietà del dispositivo visualizzata selezionare la scheda Tag.

Verrà visualizzato l'elenco dei tag assegnati al dispositivo selezionato. Nella colonna Tag assegnato è possibile visualizzare come è stato assegnato il tag.

È possibile assegnare un altro tag al dispositivo o rimuovere un tag già assegnato. È inoltre possibile visualizzare tutti i tag dispositivo presenti in Administration Server.

È anche possibile visualizzare i tag assegnati a un dispositivo nella riga di comando utilizzando l'utilità klscflag.

Per visualizzare i tag assegnati a un dispositivo nella riga di comando, eseguire il seguente comando:

/opt/kaspersky/klnagent64/sbin/klscflag -ssvget -pv 1103/1.0.0.0 -s KLNAG_SECTION_TAGS_INFO -n KLCONN_HOST_TAGS -svt ARRAY_T -ss "|ss_type = \"SS_PRODINFO\";"

Tagging manuale di un dispositivo

Per assegnare manualmente un tag a un dispositivo:

- Visualizzare i tag assegnati al dispositivo a cui si desidera assegnare un altro tag.

- Fare clic su Aggiungi.

- Nella finestra visualizzata eseguire una delle seguenti operazioni:

- Per creare e assegnare un nuovo tag, selezionare Crea nuovo tag e quindi specificare il nome del nuovo tag.

- Per selezionare un tag esistente, selezionare Assegna tag esistente e quindi selezionare il tag desiderato nell'elenco a discesa.

- Fare clic su OK per applicare le modifiche.

- Fare clic su Salva per salvare le modifiche.

Il tag selezionato verrà assegnato al dispositivo.

Rimozione di un tag assegnato a un dispositivo

Per rimuovere un tag da un dispositivo:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

- Fare clic sul nome del dispositivo di cui si desidera visualizzare i tag.

- Nella finestra delle proprietà del dispositivo visualizzata selezionare la scheda Tag.

- Selezionare la casella di controllo accanto al tag da rimuovere.

- Nella parte superiore dell'elenco, fare clic sul pulsante Annulla assegnazione tag.

- Nella finestra visualizzata fare clic su Sì.

Il tag viene rimosso dal dispositivo.

Il tag del dispositivo di cui è stata annullata l'assegnazione non viene eliminato. Se si desidera, è possibile eliminarlo manualmente.

Non è possibile rimuovere manualmente i tag assegnati al dispositivo dalle applicazioni o da Network Agent. Per rimuovere questi tag, utilizzare l'utilità klscflag.

Visualizzazione delle regole per il tagging automatico dei dispositivi

Per visualizzare le regole per il tagging automatico dei dispositivi:

Eseguire una delle seguenti operazioni:

- Nel menu principale accedere a Risorse (dispositivi) → Tag → Regole di tagging automatico.

- Nel menu principale, passare a Risorse (dispositivi) → Tag → Tag dispositivo, quindi fare clic sul collegamento Configura regole di tagging automatico.

- Visualizzare i tag assegnati a un dispositivo e fare clic sul pulsante Impostazioni.

Verrà visualizzato l'elenco delle regole per il tagging automatico dei dispositivi.

Modifica di una regola per il tagging automatico dei dispositivi

Per modificare una regola per il tagging automatico dei dispositivi:

- Visualizzare le regole per il tagging automatico dei dispositivi.

- Fare clic sul nome della regola che si desidera modificare.

Verrà visualizzata una finestra delle impostazioni della regola.

- Modificare le proprietà generali della regola:

- Nel campo Nome regola modificare il nome della regola.

Il nome non può superare i 256 caratteri.

- Eseguire una delle seguenti operazioni:

- Abilitare la regola spostando l'interruttore su Regola abilitata.

- Disabilitare la regola spostando l'interruttore su Regola disabilitata.

- Nel campo Nome regola modificare il nome della regola.

- Eseguire una delle seguenti operazioni:

- Se si desidera aggiungere una nuova condizione, fare clic sul pulsante Aggiungi e specificare le impostazioni della nuova condizione nella finestra visualizzata.

- Per modificare una condizione esistente, fare clic sul nome della condizione che si desidera modificare, quindi modificare le impostazioni della condizione.

- Per eliminare una condizione, selezionare la casella di controllo accanto al nome della condizione da eliminare, quindi fare clic su Elimina.

- Fare clic su OK nella finestra delle impostazioni delle condizioni.

- Fare clic su Salva per salvare le modifiche.

La regola modificata verrà visualizzata nell'elenco.

Creazione di una regola per il tagging automatico dei dispositivi

Per creare una regola per il tagging automatico dei dispositivi:

- Visualizzare le regole per il tagging automatico dei dispositivi.

- Fare clic su Aggiungi.

Verrà visualizzata una finestra delle impostazioni della nuova regola.

- Configurare le proprietà generali della regola:

- Nel campo Nome regola immettere il nome della regola.

Il nome non può superare i 256 caratteri.

- Eseguire una delle seguenti operazioni:

- Abilitare la regola spostando l'interruttore su Regola abilitata.

- Disabilitare la regola spostando l'interruttore su Regola disabilitata.

- Nel campo Tag immettere il nome del nuovo tag dispositivo o selezionare uno dei tag dispositivo esistenti dall'elenco.

Il nome non può superare i 256 caratteri.

- Nel campo Nome regola immettere il nome della regola.

- Nella sezione delle condizioni fare clic sul pulsante Aggiungi per aggiungere una nuova condizione.

Verrà visualizzata una finestra delle impostazioni della nuova condizione.

- Immettere il nome della condizione.

Il nome non può superare i 256 caratteri. Il nome deve essere univoco all'interno di una regola.

- Configurare l'attivazione della regola in base alle seguenti condizioni. È possibile selezionare più condizioni.

- Rete - Proprietà di rete del dispositivo, ad esempio il nome DNS del dispositivo o l'inclusione del dispositivo in una subnet IP.

Se per il database utilizzato per Kaspersky Security Center Linux sono impostate regole di confronto con distinzione tra maiuscole e minuscole, mantenere le maiuscole e le minuscole quando si specifica un nome DNS del dispositivo. In caso contrario, la regola di tagging automatico non funzionerà.

- Applicazioni - Presenza di Network Agent nel dispositivo, tipo di sistema operativo, versione e architettura.

- Macchine virtuali - Il dispositivo appartiene a un tipo specifico di macchina virtuale.

- Registro delle applicazioni - Presenza di applicazioni di vari produttori nel dispositivo.

- Rete - Proprietà di rete del dispositivo, ad esempio il nome DNS del dispositivo o l'inclusione del dispositivo in una subnet IP.

- Fare clic su OK per salvare le modifiche.