Содержание

- Настройка защиты сети

- Сценарий: настройка защиты сети

- Подходы к управлению безопасностью, ориентированные на устройства и на пользователей

- Настройка и распространение политик: подход, ориентированный на устройства

- Настройка и распространение политик: подход, ориентированный на пользователя

- Политики и профили политик

- О политиках и профилях политик

- Блокировка (замок) и заблокированные параметры

- Наследование политик и профилей политик

- Управление политиками

- Просмотр списка политик

- Создание политики

- Общие параметры политик

- Изменение политики

- Включение и выключение параметра наследования политики

- Копирование политики

- Перемещение политики

- Экспорт политики

- Импорт политики

- Принудительная синхронизация

- Просмотр диаграммы состояния применения политики

- Удаление политики

- Управление профилями политик

- Параметры политики Агента администрирования

- Использование Агента администрирования для Windows, Linux и macOS: сравнение

- Сравнение параметров Агента администрирования по операционным системам

- Ручная настройка политики Kaspersky Endpoint Security

- Настройка Kaspersky Security Network

- Проверка списка сетей, которые защищает сетевой экран

- Выключение проверки сетевых дисков

- Исключение сведений о программном обеспечении из памяти Сервера администрирования

- Настройка доступа к интерфейсу Kaspersky Endpoint Security для Windows на рабочих станциях

- Сохранение важных событий политики в базе данных Сервера администрирования

- Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

- Kaspersky Security Network (KSN)

- Управление задачами

- О задачах

- Область задачи

- Создание задачи

- Запуск задачи вручную

- Запуск задачи для выбранных устройств.

- Просмотр списка задач

- Общие параметры задач

- Экспорт задачи

- Импорт задачи

- Запуск мастера изменения паролей задач

- Просмотр результатов выполнения задач, хранящихся на Сервере администрирования

- Ручная настройка групповой задачи проверки устройства Kaspersky Endpoint Security

- Общие параметры задач

- Теги приложений

- Предоставление автономного доступа к внешнему устройству, заблокированному компонентом Контроль устройств

- Регистрация приложения Kaspersky Industrial CyberSecurity for Networks в Консоли OSMP

Настройка защиты сети

В этом разделе содержится информация о настройке вручную политик и задач, о ролях пользователей, о построении структуры групп администрирования и об иерархии задач.

Сценарий: настройка защиты сети

Создавайте и настраивайте политики и задачи, необходимые для вашей сети.

Предварительные требования

Прежде чем приступать, убедитесь, что вы выполнили следующее:

- Установили Сервер администрирования Kaspersky Security Center.

- Установили Консоль OSMP.

- Выполнили основной сценарий установки Open Single Management Platform.

Настройка защиты сети состоит из следующих этапов:

- Настройка и распространение политик и профилей политик для приложений "Лаборатории Касперского"

Для настройки и распространения параметров приложений "Лаборатории Касперского", установленных на управляемых устройствах, можно использовать два различных подхода управления безопасностью: ориентированный на пользователей и ориентированный на устройства. Можно комбинировать эти два подхода.

- Настройка задач для удаленного управления приложениями "Лаборатории Касперского"

В группе администрирования Управляемые устройства создайте вручную и настройте следующие политики и задачи:

- политика Kaspersky Endpoint Security;

- групповая задача обновления Kaspersky Endpoint Security;

- политика Агента администрирования;

Инструкции: Настройка групповой задачи обновления Kaspersky Endpoint Security.

При необходимости создайте дополнительные задачи управления приложениями "Лаборатории Касперского", установленными на клиентских устройствах.

- Оценка и ограничение загрузки событий в базу данных

Информация о событиях, которые возникают во время работы управляемых приложений, передается с клиентского устройства и регистрируется в базе данных Сервера администрирования. Чтобы снизить нагрузку на Сервер администрирования, оцените и ограничьте максимальное количество событий, которые могут храниться в базе данных.

Инструкции: Настройка количества событий в хранилище событий.

Результаты

После завершения этого сценария ваша сеть будет защищена благодаря настройке приложений "Лаборатории Касперского", задач и событий, получаемых Сервером администрирования:

- приложения "Лаборатории Касперского" настроены в соответствии с политиками и профилями политик.

- Управление приложениями осуществляется с помощью набора задач.

- Задано максимальное количество событий, которые могут храниться в базе данных.

После завершения настройки защиты сети вы можете приступить к настройке регулярных обновлений баз и приложений "Лаборатории Касперского".

Подходы к управлению безопасностью, ориентированные на устройства и на пользователей

Вы можете управлять параметрами безопасности с позиции функций устройства и с позиции пользовательских ролей. Первый подход называется управление безопасностью, ориентированное на устройства, второй подход называется управление безопасностью, ориентированное на пользователей. Чтобы применить разные параметры приложений к разным устройствам, вы можете использовать один или оба типа управления в комбинации.

Управление безопасностью, ориентированное на устройства, позволяет вам применять различные параметры приложения безопасности к управляемым устройствам в зависимости от особенностей устройства. Например, вы можете применить различные параметры к устройствам, которые размещены в разных группах администрирования.

Управление безопасностью, ориентированное на пользователя, позволяет вам применять различные параметры приложений безопасности к различным ролям пользователей. Вы можете создать несколько пользовательских ролей, назначить соответствующую пользовательскую роль каждому пользователю и определить различные параметры приложения для устройств, принадлежащих пользователям с различными ролями. Например, можно применить различные параметры приложений к устройствам бухгалтеров и к устройствам специалистов отдела кадров. В результате внедрения управления безопасностью, ориентированного на пользователей, каждый отдел – отдел бухгалтерии и отдел кадров – получит свою собственную конфигурацию параметров для работы с приложениями "Лаборатории Касперского". Конфигурация параметров определяет, какие параметры приложения могут быть изменены пользователями, а какие принудительно установлены и заблокированы администратором.

Управление безопасностью, ориентированное на пользователей, позволяет применять заданные параметры приложений для отдельных пользователей. Это может потребоваться, если сотруднику назначена уникальная роль в организации или если требуется проконтролировать проблемы безопасности, связанные с определенным сотрудником. В зависимости от роли этого сотрудника в компании, можно расширить или сократить его права, чтобы изменить параметры приложения. Например, может потребоваться расширить права системного администратора, управляющего клиентскими устройствами в локальном офисе.

Вы также можете комбинировать подходы к управлению безопасностью, ориентированные на пользователей и ориентированные на устройства. Например, можно настроить разные политики для каждой группы администрирования, а затем дополнительно создать профили политик для одной или нескольких пользовательских ролей вашей организации. В этом случае политики и профили политик применяются в следующем порядке:

- Применяются политики, созданные для управления безопасностью, ориентированного на устройства.

- Они модифицируются профилями политик в соответствии с приоритетом профилей политик.

- Политики модифицируются профилями политик, связанными с ролями пользователей.

Настройка и распространение политик: подход, ориентированный на устройства

После завершения этого сценария приложения будут настроены на всех управляемых устройствах в соответствии с политиками приложений и профилями политики, которые вы определяете.

Предварительные требования

Убедитесь, что вы установили Сервер администрирования Kaspersky Security Center и Консоль OSMP. Возможно, вы также захотите рассмотреть управление безопасностью, ориентированное на пользователей как альтернативу или дополнительную возможность для подхода, ориентированного на устройства. Узнайте больше о двух подходах к управлению.

Этапы

Сценарий управления приложениями "Лаборатории Касперского", ориентированный на устройства, содержит следующие шаги:

- Настройка политик приложений

Настройте параметры установленных приложений "Лаборатории Касперского" на управляемых устройствах с помощью создания политики для каждого приложения. Этот набор политик будет применен к клиентским устройствам.

Если у вас иерархическая структура нескольких Серверов администрирования и/или групп администрирования, подчиненные Серверы администрирования и дочерние группы администрирования наследуют политики от главного Сервера администрирования по умолчанию. Вы можете принудительно наследовать параметры дочерними группами и подчиненными Серверами администрирования, чтобы запретить любые изменения параметров политик вниз по иерархии. Если вы хотите разрешить наследовать только часть параметров, вы можете заблокировать их выше по иерархии политики. Остальные незаблокированные параметры будут доступны для изменения в политике ниже по иерархии. Созданная иерархия политик позволяет эффективно управлять устройствами в группах администрирования.

Инструкция: Создание политики.

- Создание профилей политики (если требуется)

Если вы хотите, чтобы к устройствам из одной группы администрирования применялись разные параметры политики, создайте профили политики для этих устройств. Профиль политики представляет собой именованное подмножество параметров политики. Это подмножество параметров распространяется на устройства вместе с политикой и дополняет политику при выполнении определенного условия – условия активации профиля. Профили содержат только те параметры, которые отличаются от "базовой" политики, действующей на управляемом устройстве.

Используя условия активации профиля, вы можете применять различные профили политики, например, к устройствам с определенной конфигурацией программного обеспечения или с заданными теги. Используйте теги для фильтрации устройств, соответствующих определенным критериям. Например, вы можете создать тег CentOS, назначить его всем устройствам под управлением операционной системы CentOS, а затем указать этот тег в правилах активации профиля политики. В результате на устройствах под управлением операционной системы CentOS установленные приложения "Лаборатории Касперского" будут управляться своим профилем политики.

Инструкции:

- Распространение политик и профилей политик на управляемые устройства

По умолчанию синхронизация управляемых устройств с Сервером администрирования происходит раз в 15 минут. Во время синхронизации новые или измененные политики и профили политик применяются к управляемым устройствам. Вы можете пропустить автоматическую синхронизацию и запустить синхронизацию вручную с помощью команды Синхронизировать принудительно. После завершения синхронизации политики и профили политик доставляются и применяются к установленным приложениям "Лаборатории Касперского".

Вы можете проверить, доставлены ли политики и профили политик на устройство. Open Single Management Platform определяет дату и время доставки в свойствах устройства.

Инструкции: Принудительная синхронизация

Результаты

После завершения сценария, ориентированного на устройства, приложения "Лаборатории Касперского" будут настроены в соответствии с параметрами, указанными и распространенными через иерархию политик.

Политики приложений и профили политик будут автоматически применяться к новым устройствам, добавленным в группы администрирования.

Настройка и распространение политик: подход, ориентированный на пользователя

В этом разделе описывается сценарий, ориентированный на пользователя для централизованной настройке приложений "Лаборатории Касперского", установленных на управляемых устройствах. После завершения этого сценария приложения будут настроены на всех управляемых устройствах в соответствии с политиками приложений и профилями политики, которые вы определяете.

Предварительные требования

Убедитесь, что вы успешно установили Сервер администрирования Kaspersky Security Center и Консоль OSMP и завершили основной сценарий развертывания. Возможно, вы также захотите рассмотреть управление безопасностью, ориентированное на устройства как альтернативу или дополнительную возможность для подхода, ориентированного на пользователя. Узнайте больше о двух подходах к управлению.

Процесс

Сценарий управления приложениями "Лаборатории Касперского", ориентированный на пользователя, содержит следующие шаги:

- Настройка политик приложений

Настройте параметры установленных приложений "Лаборатории Касперского" на управляемых устройствах с помощью создания политики для каждого приложения. Этот набор политик будет применен к клиентским устройствам.

Если у вас иерархическая структура нескольких Серверов администрирования и/или групп администрирования, подчиненные Серверы администрирования и дочерние группы администрирования наследуют политики от главного Сервера администрирования по умолчанию. Вы можете принудительно наследовать параметры дочерними группами и подчиненными Серверами администрирования, чтобы запретить любые изменения параметров политик вниз по иерархии. Если вы хотите разрешить наследовать только часть параметров, вы можете заблокировать их выше по иерархии политики. Остальные незаблокированные параметры будут доступны для изменения в политике ниже по иерархии. Созданная иерархия политик позволяет эффективно управлять устройствами в группах администрирования.

Инструкция: Создание политики.

- Укажите пользователей в качестве владельцев устройств

Назначьте управляемым устройствам соответствующих пользователей.

Инструкция: Назначение пользователя владельцем устройства.

- Определение пользовательских ролей, типичных для вашей организации

Подумайте о различных видах работ, которые обычно выполняют сотрудники вашей организации. Вам нужно разделить всех сотрудников в соответствии с их ролями. Например, вы можете разделить их по отделам, профессиям или должностям. После этого вам потребуется создать роль пользователя для каждой группы. В этом случае каждая пользовательская роль будет иметь свой собственный профиль политики, содержащий параметры приложения, специфичные для этой роли.

- Создание пользовательских ролей

Создайте и настройте пользовательскую роль для каждой группы сотрудников, которую вы определили на предыдущем шаге, или используйте предопределенные роли. Роли пользователей содержат набор прав доступа к функциям приложения.

Инструкция: Создание роли пользователя.

- Определение области для каждой роли пользователя

Для каждой созданной роли пользователя определите пользователей и/или группы безопасности и группы администрирования. Параметры, связанные с ролью пользователя, применяются только к устройствам, принадлежащим тем пользователям, которым назначена эта роль, и только если эти устройства принадлежат к группам, которым назначена эта роль, включая дочерние группы.

Инструкция: Изменение области для роли пользователя.

- Создание профилей политики

Создайте профиль политики для каждой роли пользователя вашей организации. Профили политики определяют, какие параметры должны применяться к приложениям, установленным на устройствах пользователей, в зависимости от роли каждого пользователя.

Инструкция: Создание профиля политики.

- Связь профиля политики с ролями пользователей

Свяжите созданные профили политики с ролями пользователей. После чего, профиль политики становится активным для пользователей, которым определена эта роль. Параметры профиля политики, применяются к приложениям "Лаборатории Касперского", установленным на устройствах пользователя.

Инструкция: Связь профилей политики с ролями.

- Распространение политик и профилей политик на управляемые устройства

По умолчанию синхронизация Open Single Management Platform с Сервером администрирования происходит раз в 15 минут. Во время синхронизации новые или измененные политики и профили политик применяются к управляемым устройствам. Вы можете пропустить автоматическую синхронизацию и запустить синхронизацию вручную с помощью команды Синхронизировать принудительно. После завершения синхронизации политики и профили политик доставляются и применяются к установленным приложениям "Лаборатории Касперского".

Вы можете проверить, доставлены ли политики и профили политик на устройство. Open Single Management Platform определяет дату и время доставки в свойствах устройства.

Инструкции: Принудительная синхронизация

Результаты

После завершения сценария, ориентированного на пользователя, приложения "Лаборатории Касперского" будут настроены в соответствии с параметрами, указанными и распространенными через иерархию политик и профили политик.

Для нового пользователя вам необходимо создать учетную запись, назначить пользователю одну из созданных пользовательских ролей и назначить устройства пользователю. Политики приложений и профили политик будут автоматически применяться к устройствам этого пользователя.

Политики и профили политик

В Консоли OSMP можно создавать политики для приложений "Лаборатории Касперского". В этом разделе описаны политики и профили политик, а также приведены инструкции по их созданию и изменению.

О политиках и профилях политик

Политика – это набор параметров приложения "Лаборатории Касперского", которые применяются к группе администрирования и ее подгруппе. Вы можете установить несколько приложений "Лаборатории Касперского" на устройства группы администрирования. Kaspersky Security Center предоставляет по одной политике для каждого приложения "Лаборатории Касперского" в группе администрирования. Политика имеет один из следующих статусов:

Статус политики

Состояние |

Описание |

|---|---|

Активная |

Это текущая политика, которая применяется к устройству. Для приложения "Лаборатории Касперского" в каждой группе администрирования может быть активна только одна политика. Значения параметров активной политики приложения "Лаборатории Касперского" применяются к устройству. |

Неактивная |

Политика, которая в настоящее время не применяется к устройству. |

Для автономных пользователей |

Если выбран этот вариант, политика начинает действовать при выходе устройства из сети организации. |

Политики действуют по следующим правилам:

- Для одного приложения можно настроить несколько политик с различными значениями.

- Для одного приложения может быть активна только одна политика.

- Политика может иметь дочерние политики.

Вы можете использовать политики для подготовки к экстренным ситуациям, например, к вирусной атаке. Например, если происходит атака через флеш-накопители USB, можно активировать политику, блокирующую доступ к флеш-накопителям. В этом случае текущая активная политика автоматически становится неактивной.

Чтобы не поддерживать большое число политик, например, когда в разных случаях предполагается изменение только нескольких параметров, вы можете использовать профили политик.

Профиль политики – это именованное подмножество параметров политики, которые заменяют значения параметров политики. Профиль политики влияет на формирование эффективных параметров управляемого устройства. Эффективные параметры – это набор параметров политики, параметров профиля политики и параметров локального приложения, которые в настоящее время применяются к устройству.

Профили политик работают по следующим правилам:

- Профиль политики вступает в силу при возникновении определенного условия активации.

- Профили политики содержат значения параметров, которые отличаются от параметров политики.

- Активация профиля политики изменяет эффективные параметры управляемого устройства.

- В политике может быть не более 100 профилей.

Блокировка (замок) и заблокированные параметры

У каждого параметра политики есть значок замка ( ). В таблице ниже показаны состояния значка замка:

). В таблице ниже показаны состояния значка замка:

Статусы значка замка

Состояние |

Описание |

|---|---|

|

Если рядом с параметром отображается значок открытого замка и переключатель выключен, параметр не указан в политике. Пользователь может изменить эти параметры в интерфейсе управляемого приложения. Такие параметры называются разблокированными. |

|

Если рядом с параметром отображается закрытый значок замка и переключатель включен, параметр применяется к устройствам, на которых применяется политика. Пользователь не может изменять значения этих параметров в интерфейсе управляемого приложения. Такие параметры называются заблокированными. |

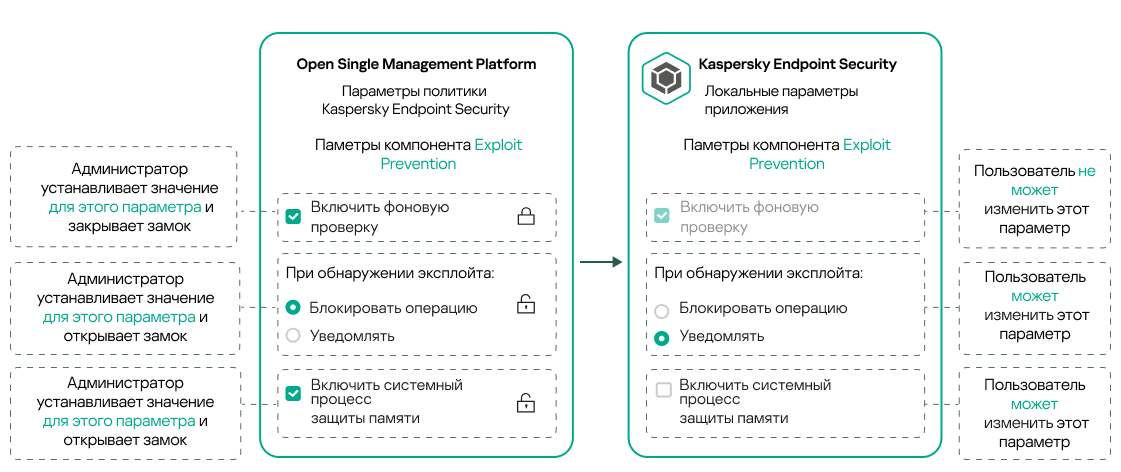

Рекомендуется заблокировать параметры политики, которые вы хотите применить к управляемым устройствам. Разблокированные параметры политики могут быть переназначены параметрами приложения "Лаборатории Касперского" на управляемом устройстве.

Вы можете использовать значок замка для выполнения следующих действий:

- Блокировка параметров для политики подгруппы администрирования.

- Блокировка параметров приложения "Лаборатории Касперского" на управляемом устройстве.

Таким образом, заблокированный параметр используется в эффективных параметрах на управляемом устройстве.

Применение эффективных параметров включает в себя следующие действия:

- Управляемое устройство применяет значения параметров приложения "Лаборатории Касперского".

- Управляемое устройство применяет заблокированные значения параметров политики.

Политика и управляемое приложение "Лаборатории Касперского" содержат одинаковый набор параметров. При настройке параметров политики параметры приложения "Лаборатории Касперского" меняют значения на управляемом устройстве. Вы не можете изменить заблокированные параметры на управляемом устройстве (см. рисунок ниже):

Замки и параметры приложения "Лаборатории Касперского"

Наследование политик и профилей политик

В этом разделе представлена информация об иерархии и наследовании политик и профилей политик.

В началоИерархия политик

Если для разных устройств требуются разные параметры, вы можете объединить устройства в группы администрирования.

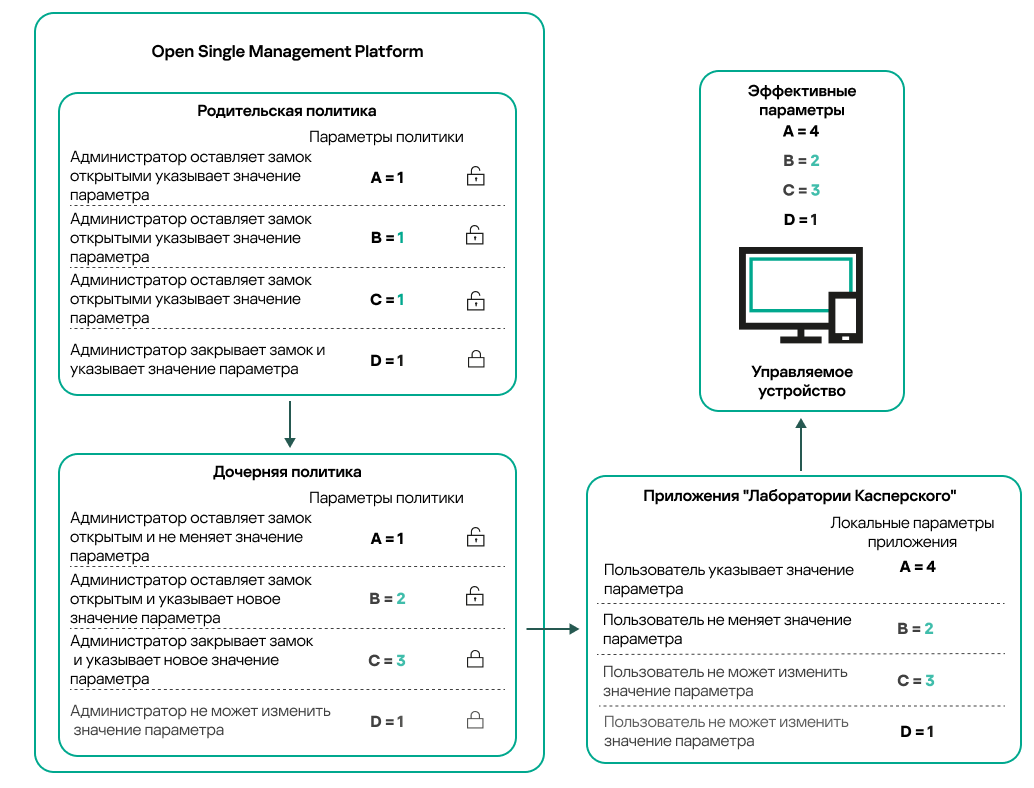

Вы можете указать политику для отдельной группы администрирования. Параметры политики можно унаследовать. Наследование – это получение значений параметров политики в подгруппах (дочерних группах) от вышестоящей политики (родительской) группы администрирования.

Политика, созданная для родительской группы, также называется родительской политикой. Политика, созданная для подгруппы (дочерней группы), также называется дочерней политикой.

По умолчанию на Сервере администрирования существует как минимум одна группа администрирования управляемых устройств. Если вы хотите создать группы администрирования, они создаются как подгруппы (дочерние группы) в группе Управляемые устройства.

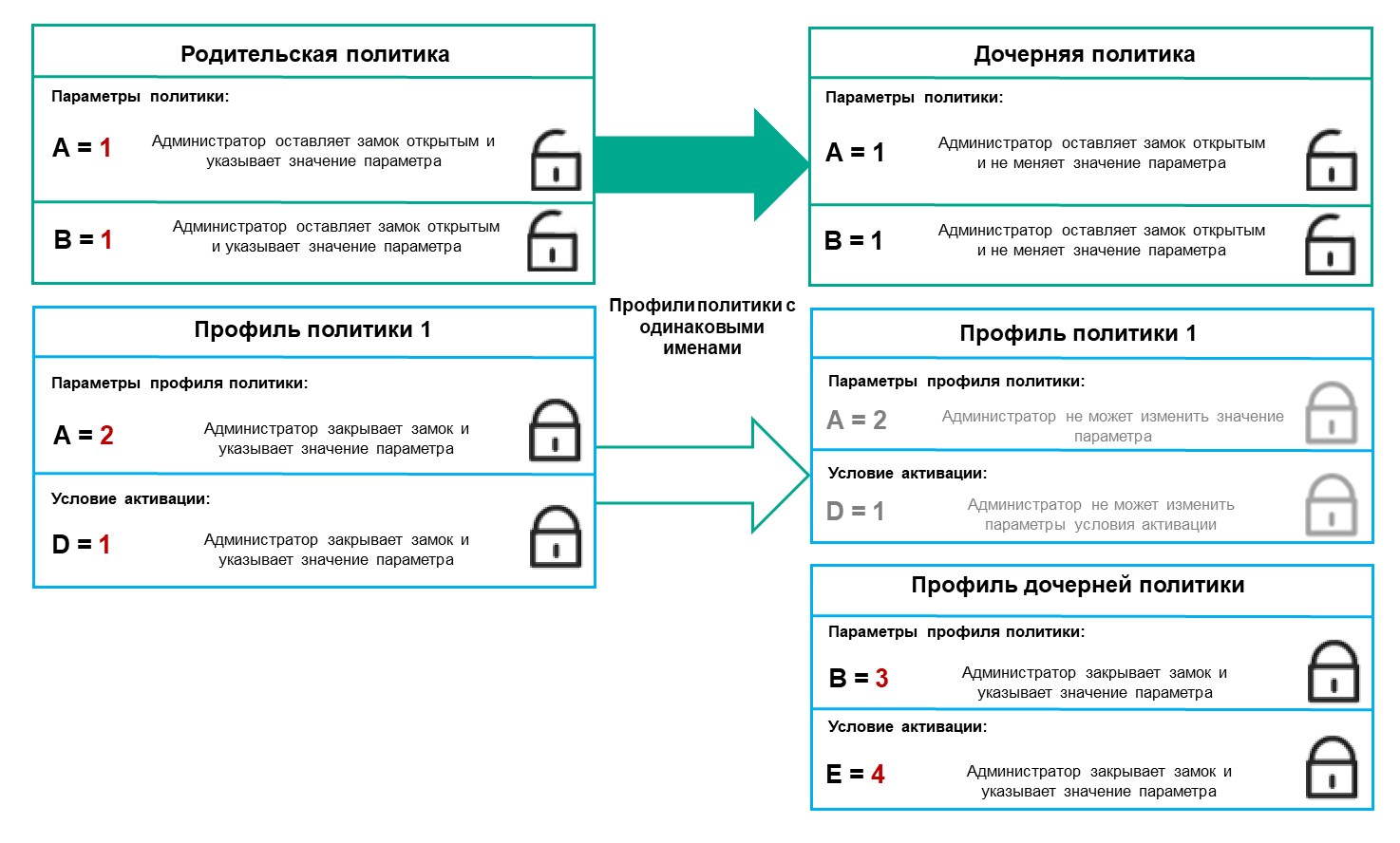

Политики одного и того же приложения действуют друг на друга по иерархии групп администрирования. Заблокированные параметры из политики вышестоящей (родительской) группы администрирования будут переназначать значения параметров политики подгруппы (см. рисунок ниже).

Иерархия политик

В началоПрофили политик в иерархии политик

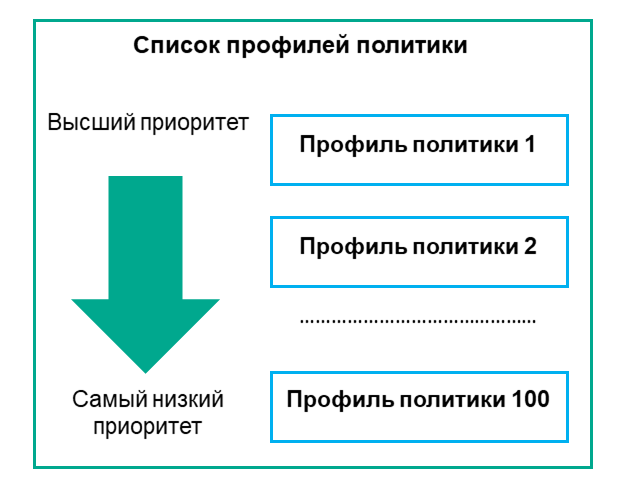

Профили политики имеют следующие условия назначения приоритета:

- Положение профиля в списке профилей политики обозначает его приоритет. Вы можете изменить приоритет профиля политики. Самая высокая позиция в списке обозначает самый высокий приоритет (см. рисунок ниже).

Определение приоритета профиля политики

- Условия активации профилей политик не зависят друг от друга. Одновременно можно активировать несколько профилей политик. Если несколько профилей политики влияют на один и тот же параметр, устройство использует значение параметра из профиля политики с наивысшим приоритетом (см. рисунок ниже).

Конфигурация управляемого устройства соответствует условиям активации нескольких профилей политик

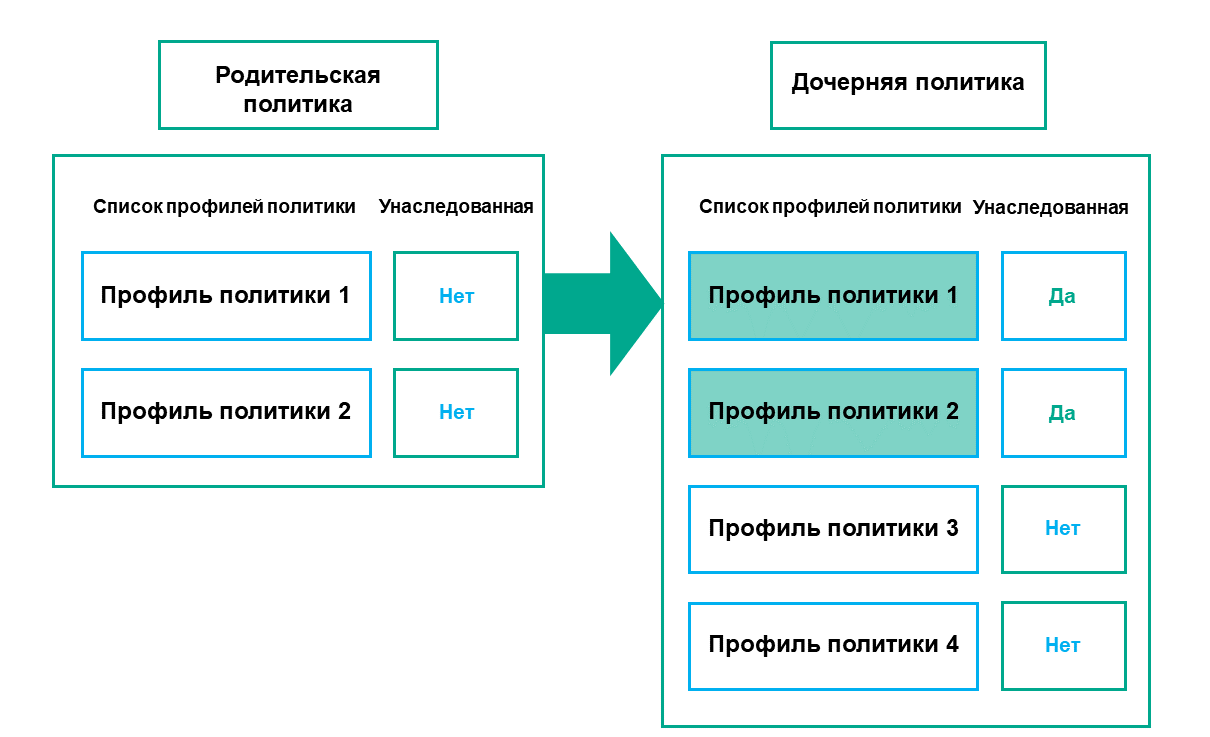

Профили политик в иерархии наследования

Профили политик из политик разных уровней иерархии соответствуют следующим условиям:

- Политика нижнего уровня наследует профили политики из политики более высокого уровня. Профиль политики, унаследованный от политики более высокого уровня, получает более высокий приоритет, чем уровень исходного профиля политики.

- Вы не можете изменить приоритет унаследованного профиля политики (см. рисунок ниже).

Наследование параметров профилей политики

Профили политики с одинаковыми именами

Если на разных уровнях иерархии есть две политики с одинаковыми именами, эти политики работают в соответствии со следующими правилами:

- Заблокированные параметры и условие активации профиля для профиля политики более высокого уровня изменяют параметры и условие активации профиля для профиля политики более низкого уровня (см. рисунок ниже).

Дочерний профиль наследует значения параметров из родительского профиля политики

- Разблокированные параметры и условие активации профиля для профиля политики более высокого уровня не изменяют параметры и условие активации профиля для профиля политики более низкого уровня.

Как параметры реализованы на управляемом устройстве

Применения эффективных параметров на управляемом устройстве можно описать следующим образом:

- Значения всех незаблокированных параметров берутся из политики.

- Затем они перезаписываются значениями параметров управляемого приложения.

- Далее применяются заблокированные значения параметров из действующей политики. Значения заблокированных параметров изменяют значения разблокированных действующих параметров.

Управление политиками

В этом разделе описывается управление политиками и предоставляется информация о просмотре списка политик, создании политики, изменении политики, копировании политики, перемещении политики, принудительной синхронизации, просмотре диаграммы состояния распространения политики и удалении политики.

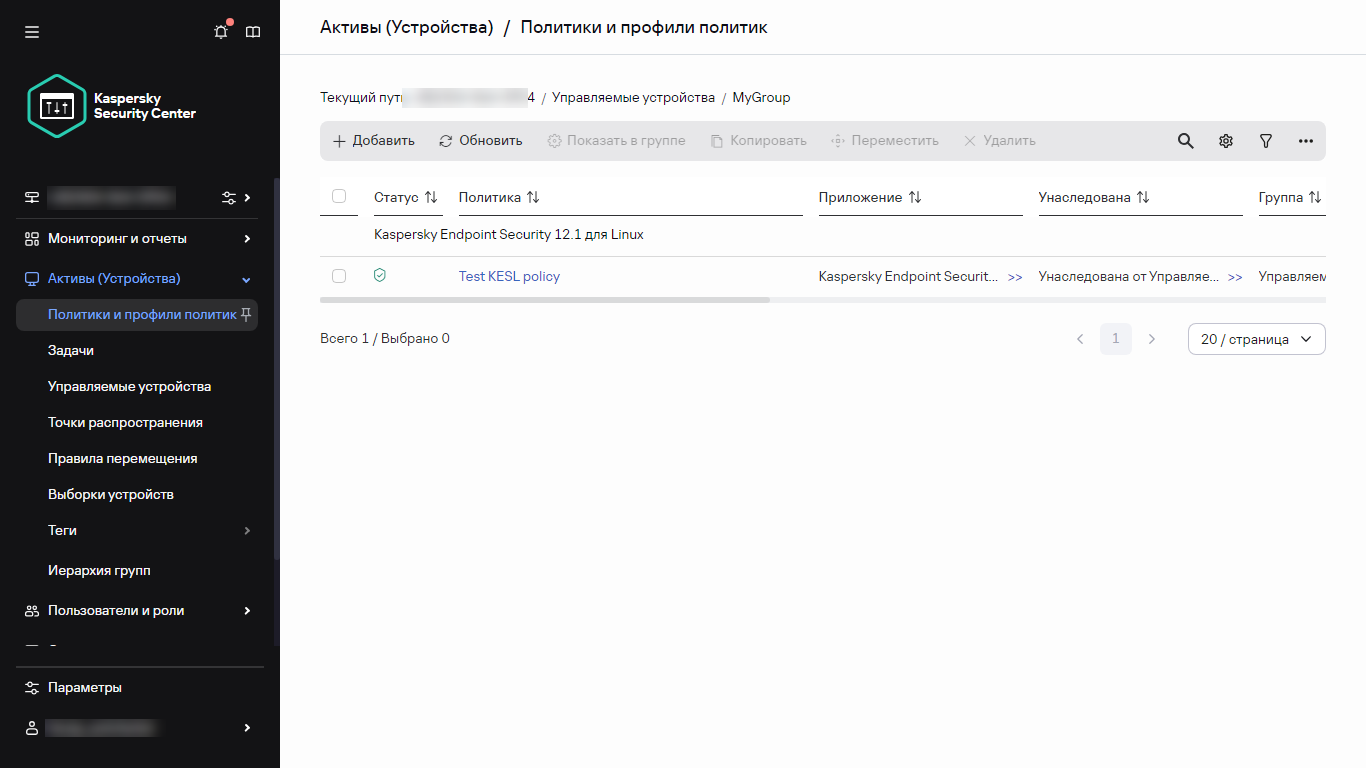

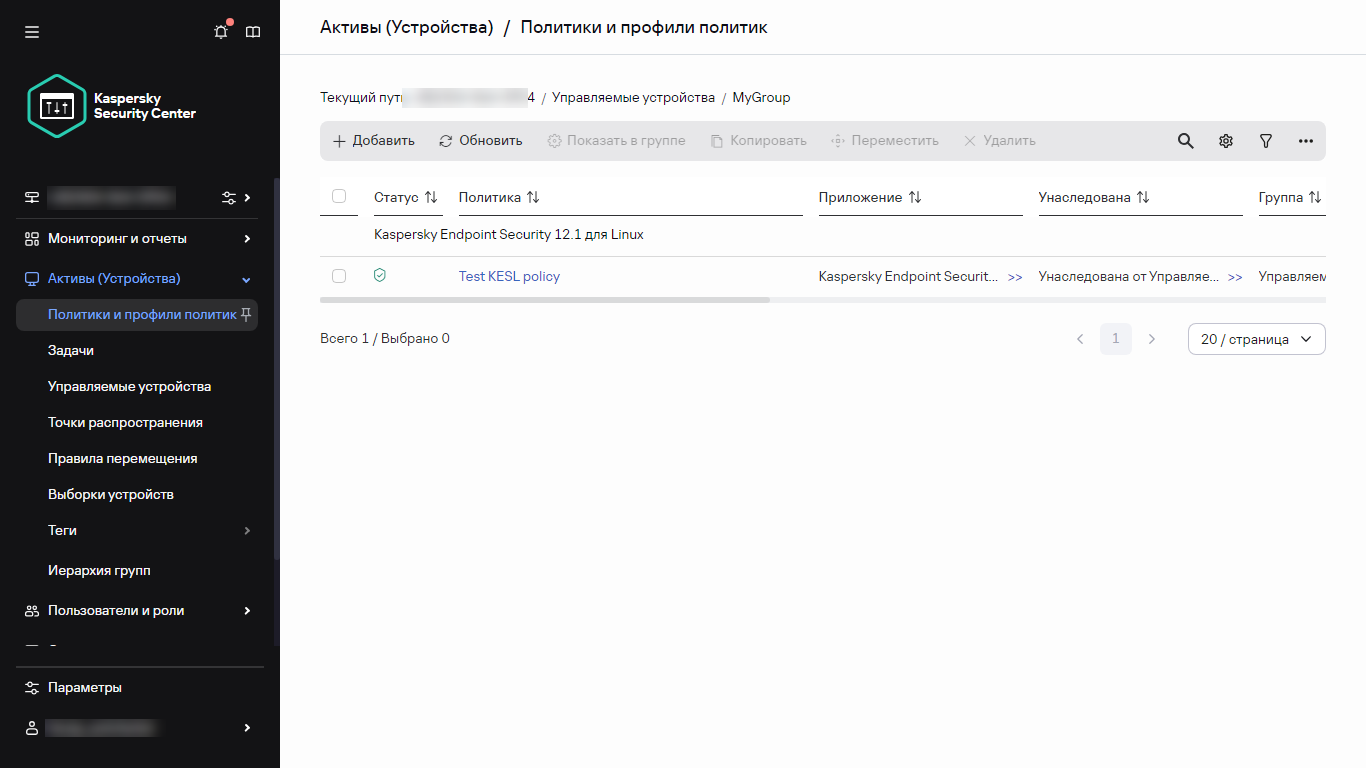

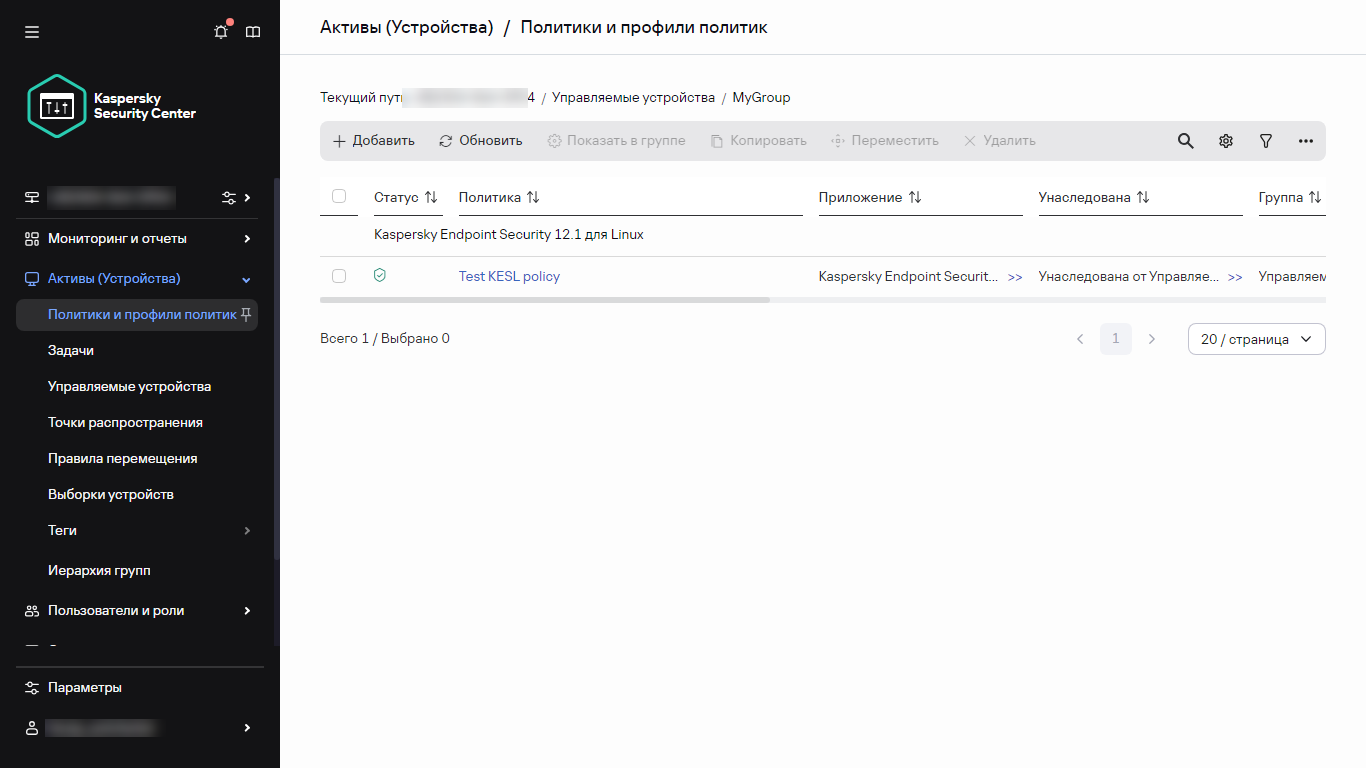

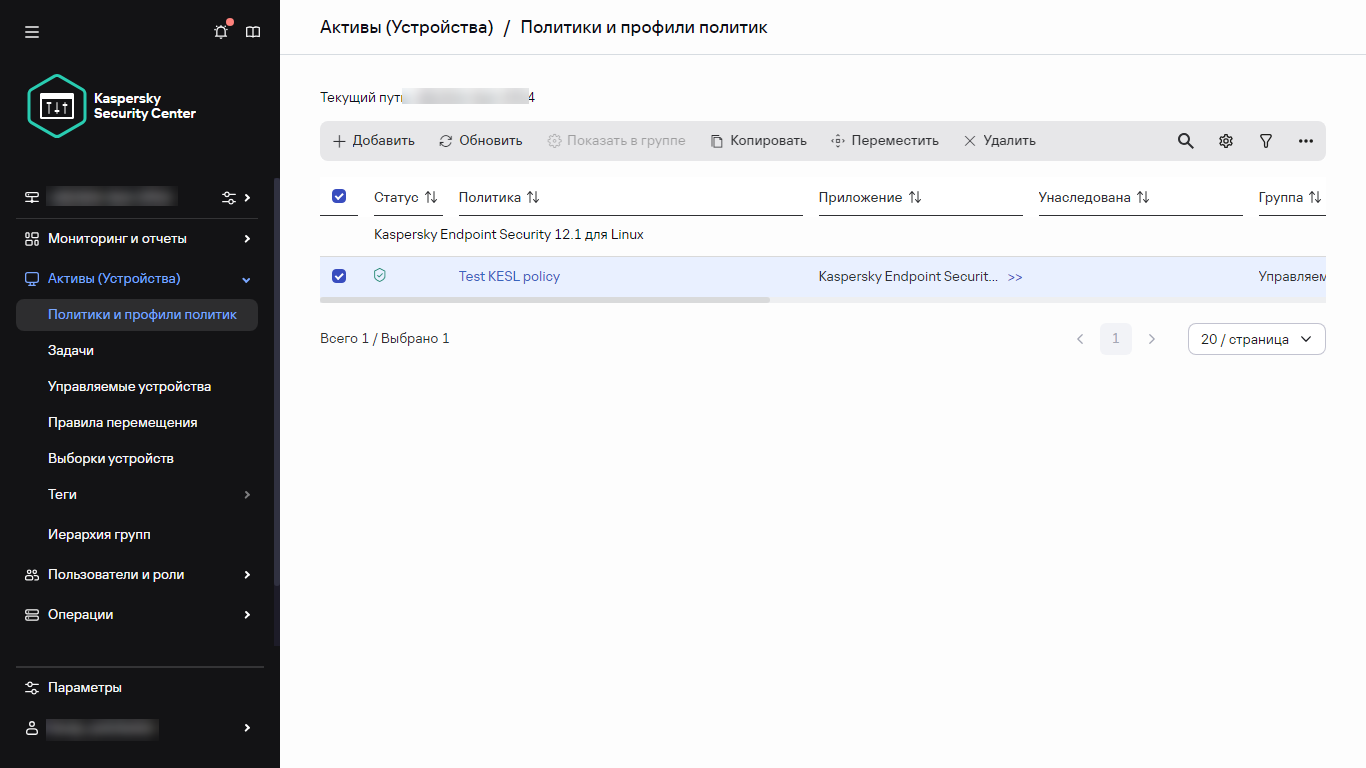

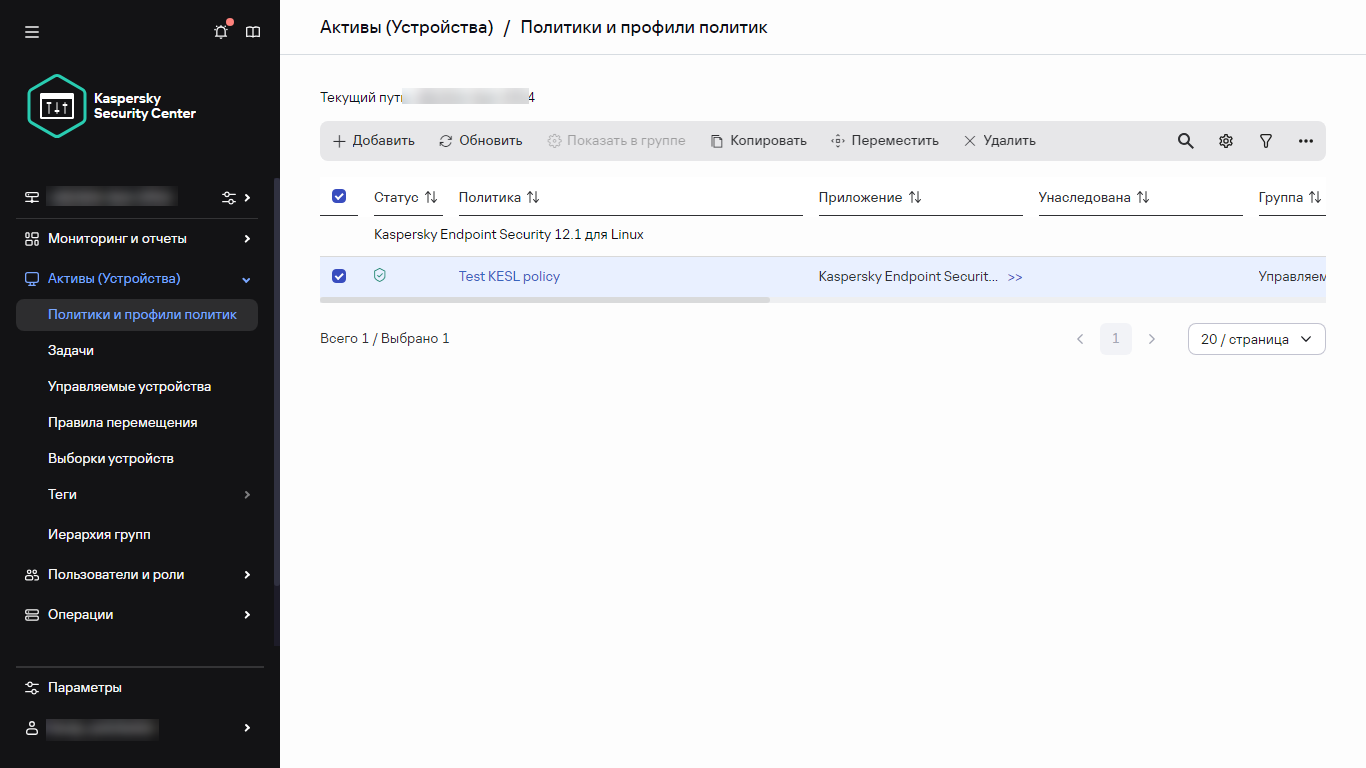

Просмотр списка политик

Вы можете просмотреть список политик, созданных на Сервере администрирования или в любой группе администрирования.

Чтобы просмотреть список политик:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Иерархия групп.

- В списке групп администрирования выберите группу администрирования, для которой вы хотите просмотреть список политик.

Политики отобразятся в виде таблицы. Если политик нет, отобразится пустая таблица. Вы можете отображать или скрывать столбцы таблицы, изменять их порядок, просматривать только строки, которые содержат указанное вами значение, или использовать поиск.

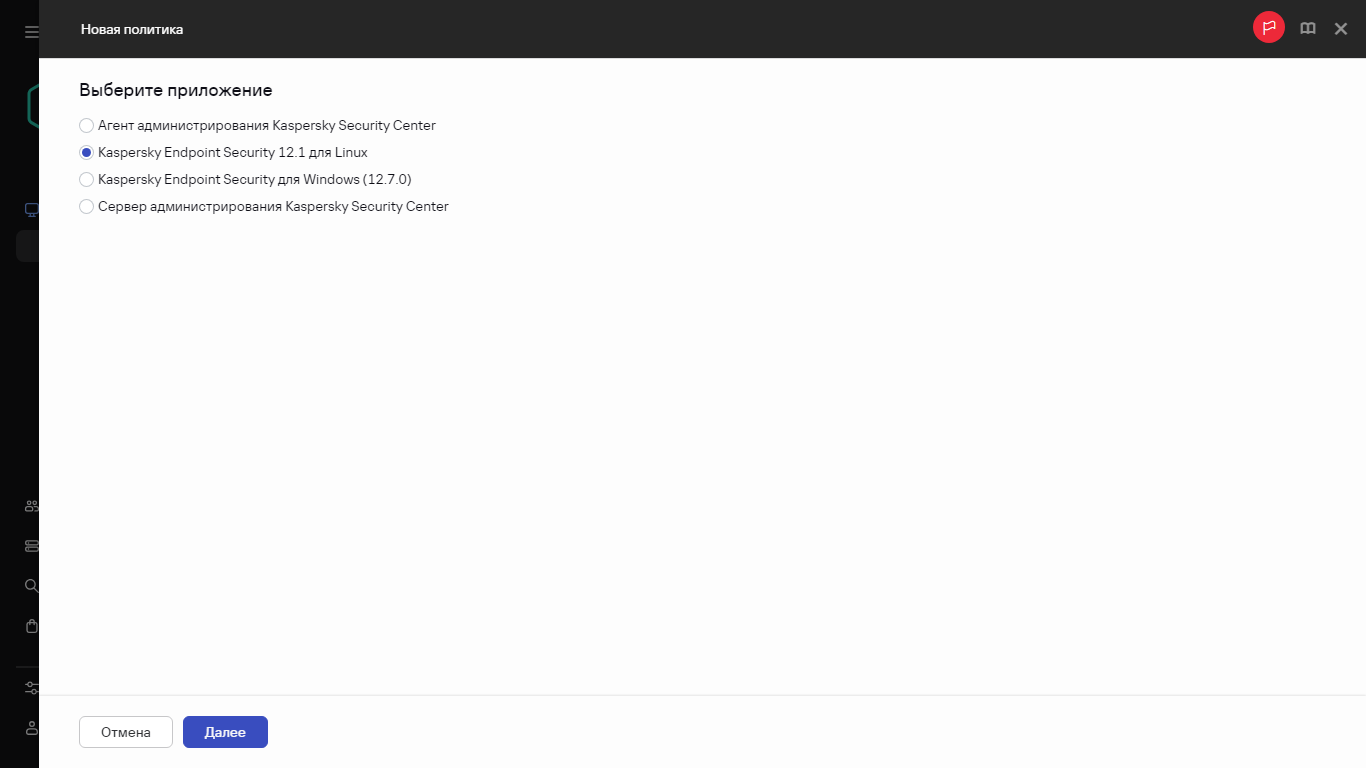

Создание политики

Вы можете создавать политики; вы можете также изменять или удалять существующие политики.

Чтобы создать политику:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Выберите группу администрирования, для которой нужно создать политику:

- Для корневой группы.

В этом случае вы можете перейти к следующему шагу.

- Для подгруппы:

- Перейдите по ссылке текущего пути в верхней части окна.

- В открывшейся панели перейдите по ссылке с названием нужной подгруппы.

Текущий путь изменится, чтобы отразить выбранную подгруппу.

- Для корневой группы.

- Нажмите на кнопку Добавить.

Откроется окно Выберите приложение.

- Выберите приложение, для которого требуется создать политику.

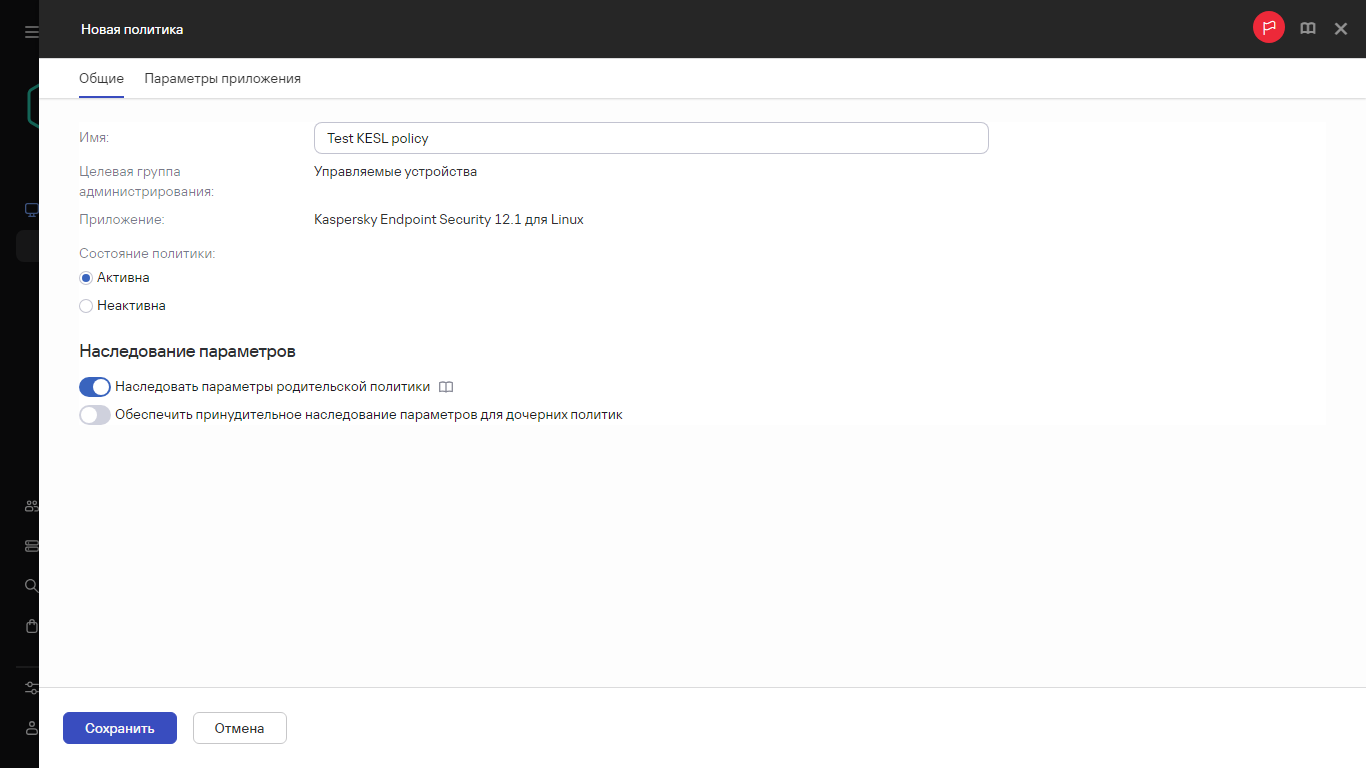

- Нажмите на кнопку Далее.

Откроется окно параметров новой политики на вкладке Общие. При желании вы можете изменить следующие параметры политики, заданные по умолчанию: имя, состояние и наследование.

- Выберите вкладку Параметры приложения.

Или нажмите на кнопку Сохранить, чтобы выйти. Политика появится в списке политик, и вы сможете изменить ее свойства позже.

- В левой области вкладки Параметры приложения выберите нужный вам раздел и в панели результатов измените параметры политики. Вы можете изменить параметры политики в каждом разделе.

Набор параметров зависит от приложения, для которого вы создаете политику. Подробную информацию см. в следующих источниках:

- Настройка Сервера администрирования

- Параметры политики Агента администрирования

- Справка Kaspersky Endpoint Security для Linux

- Справка Kaspersky Endpoint Security для Windows

Подробнее о параметрах других приложений безопасности см. в документации к соответствующему приложению.

Чтобы отменить изменения, вы можете нажать на кнопку Отмена.

- Нажмите на кнопку Сохранить, чтобы сохранить изменения политики.

В результате добавленная политика отображается в списке политик.

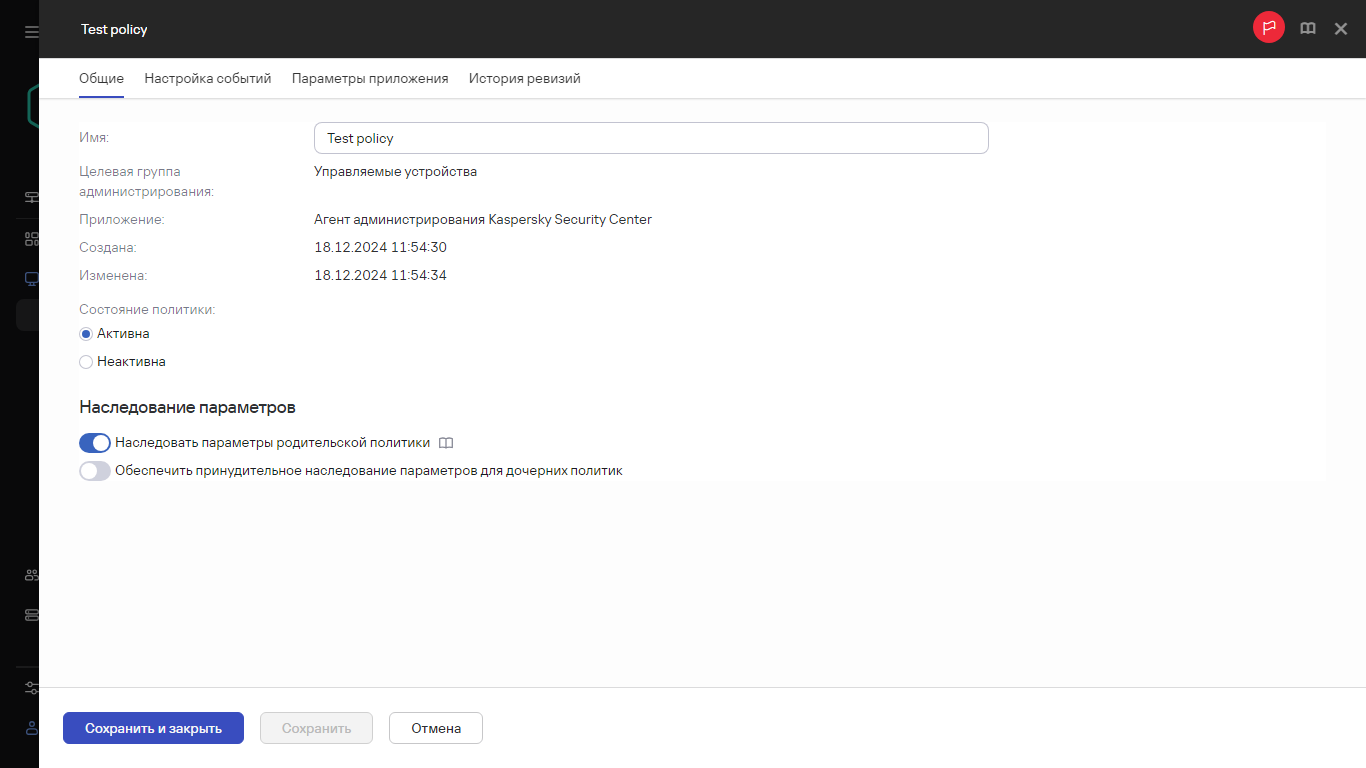

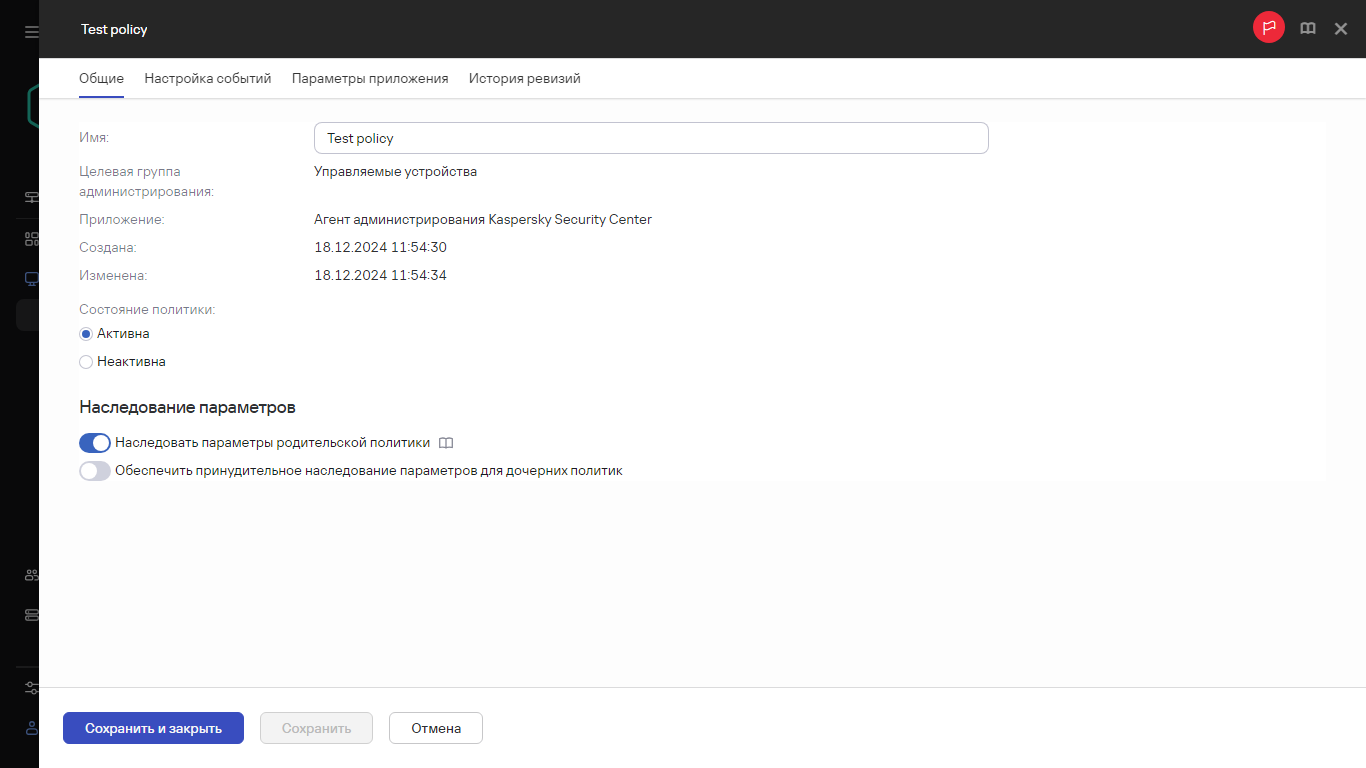

Общие параметры политик

Общие

На вкладке Общие можно изменить состояние политики и настроить наследование параметров политики:

- В блоке Состояние политики можно выбрать один из вариантов действия политики:

- В блоке Наследование параметров можно настроить параметры наследования политики:

Настройка событий

На вкладке Настройка событий можно настроить регистрацию событий и оповещение о событиях. События распределены по уровням важности на вкладках:

- Критическое

Раздел Критическое не отображается в свойствах политики Агента администрирования.

- Отказ функционирования

- Предупреждение

- Информационное сообщение

В каждом разделе в списке событий отображаются названия событий и время хранения событий на Сервере администрирования по умолчанию (в днях). Нажав на тип события, вы можете указать следующие параметры:

- Регистрация событий

Вы можете указать количество дней хранения событий и выбрать, где хранить события:

- Экспортировать в SIEM-систему по протоколу Syslog

- Хранить в журнале событий ОС на устройстве

- Хранить в журнале событий ОС на Сервере администрирования

- Уведомления о событиях

Вы можете выбрать способ уведомления о событии:

- Уведомлять по электронной почте

- Уведомлять по SMS

- Уведомлять запуском исполняемого файла или скрипта

- Уведомлять по SNMP

По умолчанию используются параметры уведомлений, указанные на вкладке свойств Сервера администрирования (например, адрес получателя). Если вы хотите, измените эти параметры на вкладках Электронная почта, SMS и Исполняемый файл для запуска.

История ревизий

На вкладке История ревизий вы можете просмотреть список ревизий политики и изменения, для которых был выполнен откат.

Изменение политики

Чтобы изменить политику:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Выберите политику, которую требуется изменить.

Откроется окно свойств политики.

- Укажите общие параметры и параметры приложения, для которого вы создаете политику. Подробную информацию см. в следующих источниках:

- Настройка Сервера администрирования

- Параметры политики Агента администрирования

- Справка Kaspersky Endpoint Security для Linux

- Справка Kaspersky Endpoint Security для Windows

Подробнее о параметрах других приложений безопасности см. в документации к этим приложениям.

- Нажмите на кнопку Сохранить.

Изменения политики будут сохранены в свойствах политики и будут отображаться в разделе История ревизий.

В началоВключение и выключение параметра наследования политики

Чтобы включить или выключить параметр наследования в политике:

- Откройте требуемую политику.

- Откройте вкладку Общие.

- Включение или выключение наследования политики:

- Если вы включили параметр Наследовать параметры родительской политики для дочерней группы и администратор заблокировал некоторые параметры в родительской политике, то вы не можете изменить эти параметры политики для дочерней политики.

- Если вы выключили параметр Наследовать параметры родительской политики для дочерней политики, то вы можете изменить все параметры в дочерней политике, даже если некоторые параметры "заблокированы" в родительской политике.

- Если в родительской группе включен параметр Обеспечить принудительное наследование параметров для дочерних политик, это включит параметр Наследовать параметры родительской политики для каждой дочерней политики. В этом случае вы не можете выключить этот параметр для дочерних политик. Все параметры, которые заблокированы в родительской политике, принудительно наследуются в дочерних группах, и вы не можете изменить эти параметры в дочерних группах.

- Нажмите на кнопку Сохранить, чтобы сохранить изменения, или нажмите на кнопку Отмена, чтобы отклонить изменения.

По умолчанию, параметр Наследовать параметры родительской политики включен для новой политики.

Если у политики имеются профили, все дочерние политики наследуют эти профили.

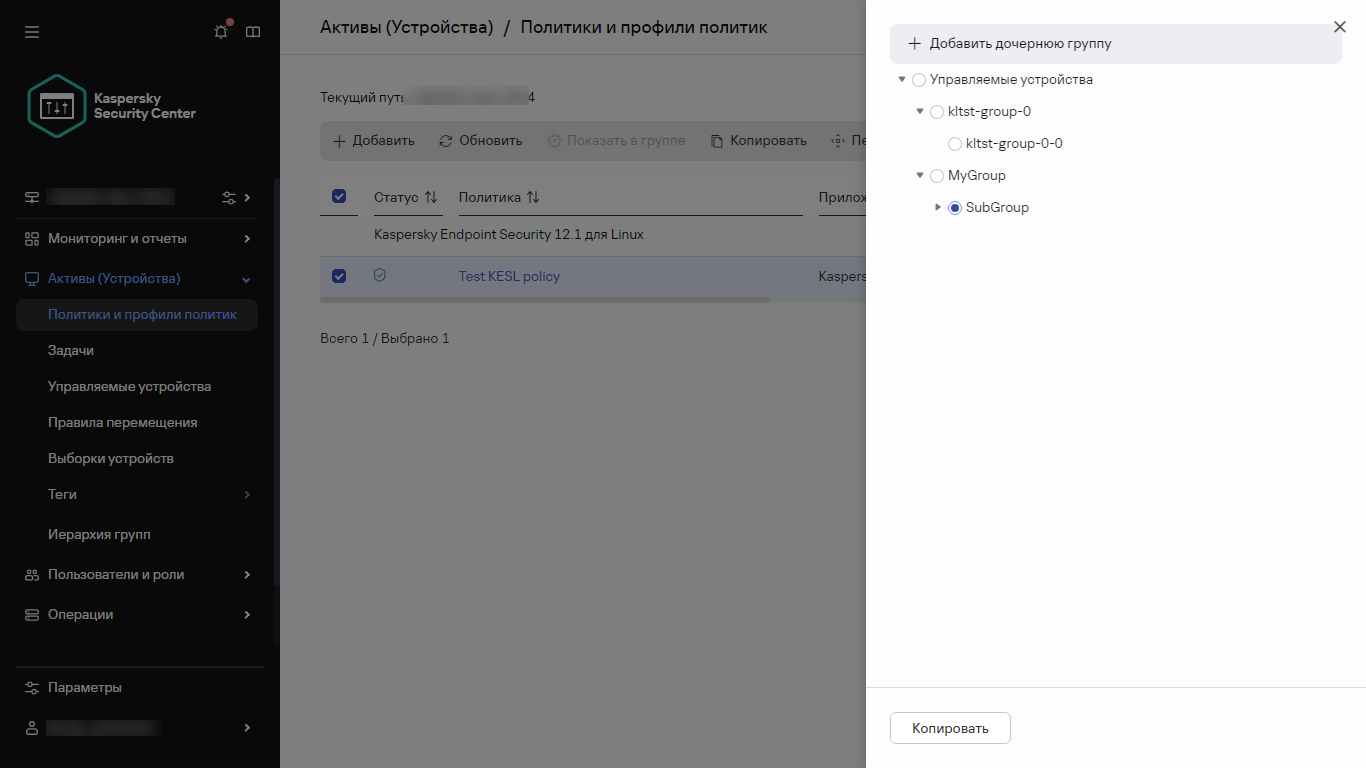

Копирование политики

Вы можете копировать политики из одной группы администрирования в другую.

Чтобы скопировать политику в другую группу администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Установите флажок напротив политики (или политик), которую требуется скопировать.

- Нажмите на кнопку Копировать.

В правой части экрана отображается дерево групп администрирования.

- В дереве выберите целевую группу, то есть группу, в которую вы хотите скопировать политику (или политики).

- Нажмите на кнопку Копировать внизу экрана.

- Нажмите на кнопку ОК, чтобы подтвердить операцию.

Политика (политики) и все ее профили скопированы в целевую группу администрирования. Каждая скопированная политика в целевой группе принимает статус Неактивна. Вы можете изменить статус политики на Активна в любое время.

Если в целевой группе политик уже существует политика с именем, совпадающим с именем копируемой политики, к имени копируемой политики будет добавлено окончание вида (<следующий порядковый номер>), например: (1).

Перемещение политики

Вы можете перемещать политики из одной группы администрирования в другую. Например, вы хотите удалить одну группу администрирования, но использовать ее политики для другой группы администрирования. В этом случае вам может потребоваться, перед удалением старой группы администрирования, переместить политику из старой группы администрирования в новую.

Чтобы переместить политику в другую группу администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Установите флажок напротив политики (или политик), которую требуется переместить.

- Нажмите на кнопку Переместить.

В правой части экрана отображается дерево групп администрирования.

- В дереве выберите целевую группу администрирования, то есть группу, в которую вы хотите переместить политику (или политики).

- Нажмите на кнопку Переместить внизу экрана.

- Нажмите на кнопку ОК, чтобы подтвердить операцию.

Если политика не унаследована из группы источника, она будет перемещена в целевую группу со всем профилями политики. Статус политики в целевой группе администрирования будет Неактивна. Вы можете изменить статус политики на Активна в любое время.

Если политика унаследована из группы источника, она останется в группе источника. Политика скопирована в целевую группу со всеми ее профилями. Статус политики в целевой группе администрирования будет Неактивна. Вы можете изменить статус политики на Активна в любое время.

Если в целевой группе политик уже существует политика с именем, совпадающим с именем копируемой политики, к имени копируемой политики будет добавлено окончание вида (<следующий порядковый номер>), например: (1).

Экспорт политики

Open Single Management Platform позволяет сохранить политику, ее параметры и профили политики в файл KLP. Вы можете использовать файл KLP для импорта сохраненной политики как в Kaspersky Security Center Windows, так и в Kaspersky Security Center Linux.

Чтобы экспортировать политику:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Установите флажок рядом с политикой, которую вы хотите экспортировать.

Невозможно экспортировать несколько политик одновременно. Если вы выберете более одной политики, кнопка Экспортировать будет неактивна.

Выбор политики для экспорта

- Нажмите на кнопку Экспортировать.

- В открывшемся окне Сохранить как укажите имя файла политики и путь. Нажмите на кнопку Сохранить.

Окно Сохранить как отображается только в том случае, если вы используете Google Chrome, Microsoft Edge или Opera. Если вы используете другой браузер, файл политики автоматически сохраняется в папку Загрузки.

Импорт политики

Open Single Management Platform позволяет импортировать политику из файла KLP. Файл KLP содержит экспортированную политику, ее параметры и профили политики.

Чтобы импортировать политику:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на кнопку Импортировать.

- Нажмите на кнопку Обзор, чтобы выбрать файл политики, который вы хотите импортировать.

- В открывшемся окне укажите путь к файлу политики KLP и нажмите на кнопку Открыть. Обратите внимание, что вы можете выбрать только один файл политики.

Начнется обработка политики.

- После успешной обработки политики выберите группу администрирования, к которой вы хотите применить политику.

- Нажмите на кнопку Завершить, чтобы завершить импорт политики.

Появится уведомление с результатами импорта. Если политика успешно импортирована, вы можете перейти по ссылке Подробнее для просмотра свойств политики.

После успешного импорта политика отображается в списке политик. Также импортируются параметры и профили политики. Независимо от статуса политики, выбранной при экспорте, импортируемая политика неактивна. Вы можете изменить статус политики в свойствах политики.

Если имя новой импортированной политики идентично имени существующей политики, имя импортированной политики расширяется с помощью окончания вида (<порядковый номер>), например: (1), (2).

В началоПринудительная синхронизация

Несмотря на то, что Open Single Management Platform автоматически синхронизирует состояние, параметры, задачи и политики для управляемых устройств, в отдельных случаях администратору требуется точно знать, была ли выполнена синхронизация для определенного устройства в данный момент.

Синхронизация одного устройства

Чтобы осуществить принудительную синхронизацию между Сервером администрирования и управляемым устройством:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Управляемые устройства.

- Выберите имя устройства, которое требуется синхронизировать с Сервером администрирования.

В открывшемся окне свойств выберите раздел Общие.

- Нажмите на кнопку Синхронизировать сейчас.

Приложение выполняет синхронизацию выбранного устройства с Сервером администрирования.

Синхронизация нескольких устройств

Чтобы осуществить принудительную синхронизацию между Сервером администрирования и несколькими управляемыми устройствами:

- Откройте список устройств группы администрирования или выборку устройств:

- В главном меню перейдите в раздел Активы (Устройства)→ Управляемые устройства, перейдите по ссылке в поле Текущий путь над списком управляемых устройств и выберите группу администрирования, в которую входят устройства для синхронизации.

- Запустите выборку устройств, чтобы просмотреть список устройств.

- Установите флажки рядом с устройствами, которые требуется синхронизировать с Сервером администрирования.

- Над списком управляемых устройств нажмите на кнопку с многоточием (

) и нажмите на кнопку Синхронизировать сейчас.

) и нажмите на кнопку Синхронизировать сейчас.Приложение выполняет синхронизацию выбранных устройств с Сервером администрирования.

- В списке устройств проверьте, что время последнего подключения к Серверу администрирования для выбранных устройств изменилось на текущее время. Если время не изменилось, обновите содержимое страницы, нажав на кнопку Обновить.

Выбранные устройства синхронизированы с Сервером администрирования.

Просмотр времени доставки политики

После изменения политики для приложения "Лаборатории Касперского" на Сервере администрирования администратор может проверить, доставлена ли измененная политика на определенные управляемые устройства. Политика может быть доставлена во время регулярной или принудительной синхронизации.

Чтобы просмотреть дату и время доставки политики приложения на управляемые устройства:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Управляемые устройства.

- Выберите имя устройства, которое требуется синхронизировать с Сервером администрирования.

В открывшемся окне свойств выберите раздел Общие.

- Перейдите на вкладку Приложения.

- Выберите приложение, для которого требуется посмотреть дату синхронизации политики.

Откроется окно политики приложения, с выбранным разделом Общие, и отобразится дата и время доставки политики.

Просмотр диаграммы состояния применения политики

В Open Single Management Platform вы можете просматривать состояние применения политики на каждом устройстве на диаграмме.

Чтобы просмотреть статус применения политики на каждом устройстве:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Установите флажок рядом с именем политики, для которой вы хотите просмотреть состояние применения на устройстве.

- В появившемся меню выберите ссылку Результаты применения.

Откроется окно Результат распространения <название политики>.

- В открывшемся окне Результат распространения <название политики> отображается Описание статуса.

Вы можете изменить количество результатов, отображаемых в списке результатов применения политики. Максимальное количество устройств равно 100 000.

Чтобы изменить количество устройств, отображаемых в списке с результатами применения политики:

- В главном меню перейдите в параметры своей учетной записи и выберите Параметры интерфейса.

- В поле Максимальное количество устройств, отображаемых в результатах распространения политики введите количество устройств (до 100 000).

По умолчанию количество устройств равно 5000.

- Нажмите на кнопку Сохранить.

Параметры сохранены и применены.

Удаление политики

Вы можете удалить политику, если она больше не нужна. Вы можете удалить только неунаследованную политику в выбранной группе администрирования. Если политика унаследована, вы можете удалить ее только в группе администрирования, в которой она была создана.

Чтобы удалить политику:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Установите флажок рядом с именем политики, которую вы хотите удалить, и нажмите на кнопку Удалить.

Кнопка Удалить становится неактивной (серой), если вы выбрали унаследованную политику.

- Нажмите на кнопку ОК, чтобы подтвердить операцию.

Политика и все ее профили политики удалены.

Управление профилями политик

В этом разделе описывается управление профилями политики и предоставляется информация о просмотре профилей политики, изменении приоритета профиля политики, создании профиля политики, копировании профиля политики, создании правила активации профиля политики и удалении профиля политики.

Просмотр профилей политики

Чтобы просмотреть профили политики:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Выберите политику, профили которой требуется просмотреть.

Откроется окно свойств политики на вкладке Общие.

- Откройте вкладку Профили политики.

Профили политики отобразятся в виде таблицы. Если у политики нет профилей политики, отобразится пустая таблица.

Изменение приоритета профиля политики

Чтобы изменить приоритет профиля политики:

- Перейдите к списку профилей выбранной политики.

Откроется список профилей политики.

- На вкладке Профили политики установите флажок рядом с профилем политики, для которого требуется изменить приоритет.

- Установите профиль политики на новую позицию в списке с помощью кнопок Повысить приоритет или Понизить приоритет.

Чем выше расположен профиль политики в списке, тем выше его приоритет.

- Нажмите на кнопку Сохранить.

Приоритет выбранного профиля политики изменен и применен.

Создание профиля политики

Чтобы создать профиль политики:

- Перейдите к списку профилей выбранной политики.

Откроется список профилей политики. Если у политики нет профилей политики, отобразится пустая таблица.

- Нажмите на кнопку Добавить.

- Если необходимо, измените заданные по умолчанию имя и параметры наследования профиля политики.

- Выберите вкладку Параметры приложения.

Можно также нажать на кнопку Сохранить, чтобы выйти. Созданный профиль политики отобразится в списке профилей политики, и вы сможете изменить его свойства позже.

- В левой области вкладки Параметры приложения выберите нужный вам раздел и в панели результатов измените параметры профиля политики. Вы можете изменить параметры профиля политики в каждом разделе.

Чтобы отменить изменения, вы можете нажать на кнопку Отмена.

- Нажмите на кнопку Сохранить, чтобы сохранить изменения профиля.

Профиль политики отобразится в списке профилей политики.

Копирование профиля политики

Вы можете скопировать профиль политики в текущую политику или в другую политику, например, если вы хотите иметь идентичные профили политик для разных политик. Вы также можете использовать копирование, если хотите иметь два или более профилей политики, которые отличаются небольшим количеством параметров.

Чтобы скопировать профиль политики:

- Перейдите к списку профилей выбранной политики.

Откроется список профилей политики. Если у политики нет профилей политики, отобразится пустая таблица.

- На вкладке Профили политики выберите профиль, который требуется скопировать.

- Нажмите на кнопку Копировать.

- В открывшемся окне выберите политику, в которую требуется скопировать профиль политики.

Вы можете скопировать профиль политики в эту же политику или в политику, которую вы выбрали.

- Нажмите на кнопку Копировать.

Профиль политики скопирован в политику, которую вы выбрали. Новый скопированный профиль политики имеет самый низкий приоритет. Если вы скопировали профиль политики в эту же политику, к имени такого профиля добавляется окончание вида (<порядковый номер>), например: (1), (2).

Позже вы можете изменить параметры профиля политики, включая его имя и приоритет. В этом случае исходный профиль политики не будет изменен.

Создание правила активации профиля политики

Чтобы создать правило активации профиля политики:

- Перейдите к списку профилей выбранной политики.

Откроется список профилей политики.

- На вкладке Профили политики нажмите на профиль политики, для которого требуется создать правило активации.

Если список профилей политики пуст, вы можете создать профиль политики.

- На вкладке Правила активации нажмите на кнопку Добавить.

Откроется окно с правилами активации профиля политики.

- Укажите имя правила активации.

- Установите флажки напротив условий, которые должны влиять на активацию создаваемого профиля политики:

- Общие правила активации профиля политики

Для этого параметра на следующем шаге укажите:

- Правила для выбранного владельца устройства

Для этого параметра на следующем шаге укажите:

- Правила для характеристик оборудования

Для этого параметра на следующем шаге укажите:

- Правила для назначения роли

Для этого параметра на следующем шаге укажите:

- Правила для использования тега

Для этого параметра на следующем шаге укажите:

- Правила для использования Active Directory

Для этого параметра на следующем шаге укажите:

От выбора параметров на этом шаге зависит дальнейшее количество окон мастера. Вы можете изменить правила активации профиля политики позже.

- Общие правила активации профиля политики

- Проверьте список настроенных параметров. Если список верен, нажмите на кнопку Создать.

В результате профиль будет сохранен. Профиль будет активирован на устройстве, когда будут выполнены правила активации.

Правила активации профиля политики, созданные для профиля, отображаются в свойствах профиля политики на вкладке Правила активации. Вы можете изменить или удалить правило активации профиля политики.

Несколько правил активации могут выполняться одновременно.

В началоУдаление профиля политики

Чтобы удалить профиль политики:

- Перейдите к списку профилей выбранной политики.

Откроется список профилей политики.

- На странице Профили политики установите флажок рядом с профилем политики, который вы хотите удалить, и нажмите на кнопку Удалить.

- В появившемся окне нажмите на кнопку Удалить еще раз.

Профиль политики удален. Если политика наследуется группой более низкого уровня, профиль политики остается в этой группе, но становится профилем политики этой группы. Это позволяет уменьшить изменения в параметрах управляемых приложений, установленных на устройствах групп нижнего уровня.

Параметры политики Агента администрирования

Чтобы настроить параметры политики Агента администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на имя политики Агента администрирования.

Откроется окно свойств политики Агента администрирования. Окно свойств содержит вкладки и параметры, описанные ниже.

См. таблицу сравнения, в которой подробно описано применение параметров, описанных ниже, в зависимости от используемой операционной системы.

Общие

На этой вкладке можно изменить имя политики, состояние политики и настроить наследование параметров политики:

- В поле Имя вы можете изменить имя политики.

- В блоке Состояние политики можно выбрать один из следующих режимов политики:

- В блоке Наследование параметров можно настроить параметры наследования политики:

Настройка событий

На этой вкладке можно настроить регистрацию событий и оповещение о событиях. События распределяются по уровням важности в следующих разделах:

- Отказ функционирования

- Предупреждение

- Информационное сообщение

В каждом разделе в списке событий отображаются названия событий и время хранения событий на Сервере администрирования по умолчанию (в днях). После того как вы нажмете на тип события, можно настроить параметры регистрации и уведомления о событиях, выбранных в списке. По умолчанию общие настройки уведомлений, указанные для всего Сервера администрирования, используются для всех типов событий. Однако можно изменить определенные параметры для заданных типов событий.

Например, в разделе Предупреждение, вы можете настроить тип события Произошла проблема безопасности. Такие события могут произойти, например, когда свободное место на диске точки распространения меньше 2 ГБ (для установки приложений и удаленной загрузки обновлений требуется не менее 4 ГБ). Чтобы настроить событие Произошла проблема безопасности, нажмите на него и укажите, где хранить произошедшие события и как о них уведомлять.

Если Агент администрирования обнаруживает проблему безопасности, вы можете управлять этой проблемой безопасности с помощью параметров управляемого устройства.

Параметры приложения

Параметры

В разделе Параметры можно настроить параметры политики Агента администрирования:

- Распространять файлы только через точки распространения

- Максимальный размер очереди событий (МБ)

- Приложение может получать расширенные данные политики на устройстве

- Защитить службу Агента администрирования от неавторизованного удаления, остановки или изменения параметров работы

- Использовать пароль деинсталляции

Хранилища

В разделе Хранилища можно выбрать типы объектов, информацию о которых Агент администрирования будет отправлять на Сервер администрирования:

- Информация об установленных приложениях

- Включить информацию о патчах

- Информация об обновлениях Центра обновления Windows

- Информация об уязвимостях в приложениях и соответствующих обновлениях

- Информация о реестре оборудования

Если в политике Агента администрирования наложен запрет на изменение параметров, указанных в этом разделе, эти параметры недоступны для изменения.

Обновления и уязвимости в приложениях

В разделе Обновления и уязвимости в приложениях вы можете включить проверку исполняемых файлов на наличие уязвимостей:

Управление перезагрузкой

В разделе Управление перезагрузкой можно выбрать и настроить действие, если во время работы, установки или удаления приложения требуется перезагрузить операционную систему управляемого устройства:

- Не перезагружать операционную систему

- При необходимости перезагрузить операционную систему автоматически

- Запрашивать у пользователя

Управление патчами и обновлениями

В разделе Управление патчами и обновлениями можно настроить получение и распространение обновлений и установку патчей на управляемые устройства:

- Автоматически устанавливать применимые обновления и патчи для компонентов со статусом "Не определено"

- Загружать обновления и антивирусные базы с Сервера администрирования заранее (рекомендуется)

Подключения

Раздел Подключения включает три вложенных раздела:

- Сеть

- Профили соединений

- Расписание соединений

В разделе Сеть можно настроить параметры подключения к Серверу администрирования, включить возможность использования UDP-порта и указать его номер.

- В блоке Подключиться к Серверу администрирования можно настроить параметры подключения к Серверу администрирования и указать период синхронизации клиентских устройств с Сервером администрирования:

- Использовать UDP-порт

- Номер UDP-порта

- Использовать точку распространения для принудительного подключения к Серверу администрирования

В подразделе Профили соединений можно задать параметры сетевого местоположения и включить автономный режим, когда Сервер администрирования недоступен:

- Параметры сетевого местоположения

- Профили подключения к Серверу администрирования

- Включить автономный режим, когда Сервер администрирования недоступен

В разделе Расписание соединений можно задать временные интервалы, в которые Агент администрирования будет передавать данные на Сервер администрирования:

Опрос сети точками распространения

В разделе Опрос сети точками распространения вы можете настроить автоматический опрос сети. Вы можете использовать следующие параметры, чтобы включить опрос и настроить его расписание:

Параметры сети для точек распространения

В разделе Параметры сети для точек распространения вы можете указать параметры доступа к интернету:

- Использовать прокси-сервер

- Адрес

- Номер порта

- Не использовать прокси-сервер для локальных адресов

- Аутентификация на прокси-сервере

Прокси-сервер KSN (точки распространения)

В разделе Прокси-сервер KSN (точки распространения) вы можете настроить приложение так, чтобы точка распространения использовалась для пересылки Kaspersky Security Network (KSN) запросов от управляемых устройств:

- Включить прокси-сервер KSN на стороне точки распространения

- Пересылать KSN запрос Серверу администрирования

- Доступ к облачной службе KSN/KPSN непосредственно через интернет

- TCP-порт

- UDP-порт

- Через HTTPS-порт

Обновления (точки распространения)

В разделе Обновления (точки распространения) вы можете включить функцию загрузки файлов различий, так как точки распространения получают обновления в виде файлов различий с серверов обновлений "Лаборатории Касперского".

Управление учетными записями (только для Linux)

Раздел Управление учетными записями (только для Linux) состоит из трех подразделов:

- Управление пользовательскими сертификатами

- Добавление или изменение групп локальных администраторов

- Загрузка референсного файла, для защиты файла sudoers на устройстве пользователя от изменений

В подразделе Управление пользовательскими сертификатами вы можете указать, какие корневые сертификаты устанавливать. Эти сертификаты могут использоваться, например, для проверки подлинности веб-сайтов или веб-серверов.

В подразделе Добавление или изменение групп локальных администраторов вы можете управлять группами локальных администраторов. Эти группы используются, например, при отзыве прав локального администратора. Вы также можете проверить список учетных записей привилегированных пользователей, используя Отчет о привилегированных пользователях устройств (только для Linux).

В подразделе Загрузка референсного файла, для защиты файла sudoers на устройстве пользователя от изменений вы можете настроить управление файлом sudoers. Привилегированные группы и пользователи устройства определяются файлом sudoers на устройстве. Файл sudoers находится в папке /etc/sudoers. Вы можете загрузить референсный файл sudoers, чтобы защитить файл sudoers от изменений. Это предотвратит нежелательные изменения файла sudoers.

Недопустимый референсный файл sudoers может привести к неисправности устройства пользователя.

История ревизий

На вкладке История ревизий вы можете:

- Просмотреть и сохранить историю изменений политики.

- Откатить к ревизии политики.

- Добавить и изменить описание ревизии политики.

Использование Агента администрирования для Windows, Linux и macOS: сравнение

Использование Агента администрирования зависит от операционной системы устройства. Свойства политики Агента администрирования и инсталляционного пакета зависят от операционной системы. В таблице ниже сравниваются возможности и сценарии использования Агента администрирования, доступные для операционных систем Windows, Linux и macOS.

Сравнение функций Агента администрирования

Функция Агента администрирования |

Windows |

Linux |

macOS |

|---|---|---|---|

Установка |

|||

Установка методом клонирования образа жесткого диска администратора с операционной системой и Агентом администрирования сторонними средствами |

|

|

|

Установка приложений с помощью сторонних средств удаленной установки приложений |

|

|

|

Установка вручную с помощью запуска инсталляторов приложений на устройствах |

|

|

|

Установка Агента администрирования в тихом режиме |

|

|

|

Подключение клиентского устройства к Серверу администрирования вручную |

|

|

|

Автоматическая установка обновлений и патчей для компонентов Open Single Management Platform |

|

|

|

Автоматическое распространение ключа |

|

|

|

Принудительная синхронизация |

|

|

|

Точка распространения |

|||

Использование точки распространения |

|

|

|

|

Без использования Network Location Awareness (NLA). |

Без использования Network Location Awareness (NLA). |

|

Офлайн-модель получения обновлений |

|

|

|

Опрос сети |

|

|

|

Запуск службы прокси-сервер KSN на стороне точки распространения |

|

|

|

Загрузка обновлений через серверы обновлений "Лаборатории Касперского" в хранилища точек распространения, которые распространяют обновления на управляемые устройства |

|

|

Если устройства с операционной системой Linux или macOS находятся в области действия задачи Загрузка обновлений в хранилища точек распространения, задача завершится со статусом Сбой, даже если она успешно завершилась на всех устройствах с операционной системой Windows. |

Принудительная установка приложений |

|

С ограничением: нельзя выполнить принудительную установку на устройствах под управлением операционной системы Windows, используя точки распространения с операционной системой Linux. |

С ограничением: нельзя выполнить принудительную установку на устройствах под управлением операционной системы Windows, используя точки распространения с операционной системой macOS. |

Использовать в качестве push-сервера |

|

|

|

Работа с приложениями сторонних производителей |

|||

Удаленная установка приложений на устройства |

|

|

|

Настройка обновлений операционной системы в политике Агента администрирования |

|

|

|

Просмотр информации об уязвимостях в приложениях |

|

|

|

Поиск уязвимостей в приложениях |

|

|

|

Обновления программного обеспечения |

|

|

|

Инвентаризация программного обеспечения, установленного на устройствах |

|

|

|

Виртуальные машины |

|||

Установка Агента администрирования на виртуальные машины |

|

|

|

Оптимизация параметров для VDI |

|

|

|

Поддержка динамических виртуальных машин |

|

|

|

Другое |

|||

Аудит действий на удаленном клиентском устройстве с помощью совместного доступа к рабочему столу Windows |

|

|

|

Мониторинг состояния антивирусной защиты |

|

|

|

Управление перезагрузкой устройств |

|

|

|

Поддержка отката файловой системы |

|

|

|

Использование Агента администрирования в качестве шлюза соединений |

|

|

|

Менеджер соединений |

|

|

|

Переключение Агента администрирования с одного Сервера администрирования на другой (автоматически по сетевому местоположению) |

|

|

|

Проверка соединения клиентского устройства с Сервером администрирования. Утилита klnagchk |

|

|

|

Удаленное подключение к рабочему столу клиентского устройства |

|

|

С помощью системы Virtual Network Computing (VNC). |

Загрузка автономного инсталляционного пакета с помощью мастера переноса данных |

|

|

|

Просмотр информации об аппаратном обеспечении клиентских устройств |

|

Информация об аппаратном обеспечении устройств с операционной системой Linux передается на Сервер администрирования Агентом администрирования, который установлен на этих устройствах, и ограничивается информацией, указанной в описании параметров управляемого устройства. |

Информация об аппаратном обеспечении устройств с операционной системой macOS передается на Сервер администрирования Агентом администрирования, который установлен на этих устройствах, и ограничивается информацией, указанной в описании параметров управляемого устройства. |

Сравнение параметров Агента администрирования по операционным системам

В таблице ниже описано, какие параметры политики Агента администрирования доступны в зависимости от операционной системы управляемого устройства, на котором установлен Агент администрирования.

Параметры Агента администрирования: сравнение по операционным системам

Раздел Параметры |

Windows |

Linux |

macOS |

|---|---|---|---|

Общие |

|

|

|

Настройка событий |

|

|

|

Параметры |

|

Доступны следующие параметры:

|

|

Хранилища |

|

Доступны следующие параметры:

|

Параметр Информация о реестре оборудования доступен. |

Подключения → Сеть |

|

Кроме параметра Открывать порты Агента администрирования в брандмауэре Microsoft Windows. |

|

Подключения → Профили соединений |

|

|

|

Подключения → Расписание соединений |

|

|

|

Опрос сети точками распространения |

Доступны следующие параметры:

|

Доступны следующие параметры:

|

|

Параметры сети для точек распространения |

|

|

|

Прокси-сервер KSN (точки распространения) |

|

|

|

Обновления (точки распространения) |

|

|

|

История ревизий |

|

|

|

Ручная настройка политики Kaspersky Endpoint Security

Этот раздел содержит рекомендации по настройке параметров политики Kaspersky Endpoint Security. Вы можете выполнить настройку в окне свойств политики. При изменении параметра, нажмите на значок замка справа от соответствующей группы параметров, чтобы применить указанные значения к рабочей станции.

Настройка Kaspersky Security Network

Kaspersky Security Network (KSN) – инфраструктура облачных служб, обладающая информацией о репутации файлов, веб-ресурсов и программного обеспечения. Kaspersky Security Network позволяет Kaspersky Endpoint Security для Windows быстрее реагировать на различные виды угроз, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний. Подробнее о Kaspersky Security Network см. документацию Kaspersky Endpoint Security для Windows.

Чтобы задать рекомендуемые параметры KSN:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В окне свойств политики перейдите в раздел Параметры приложения → Продвинутая защита → Kaspersky Security Network.

- Убедитесь, что параметр Kaspersky Security Network включен. Использование этого параметра поможет перераспределить и оптимизировать трафик сети.

Если вы используете Managed Detection and Response, необходимо включить параметр Kaspersky Security Network для точки распространения и расширенный режим KSN.

- Если служба прокси-сервера KSN недоступна, можно включить использование серверов KSN. Серверы KSN могут располагаться как на стороне "Лаборатории Касперского" (при использовании KPSN), так и у третьих сторон (при использовании KPSN).

- Нажмите на кнопку ОК.

Рекомендованные параметры KSN настроены.

Проверка списка сетей, которые защищает сетевой экран

Убедитесь, что сетевой экран Kaspersky Endpoint Security для Windows защищает все ваши сети. По умолчанию сетевой экран защищает сети со следующими типами подключения:

- Общедоступная сеть. Приложения безопасности, сетевые экраны или фильтры не защищают устройства в такой сети.

- Локальная сеть. Доступ к файлам и принтерам ограничен для устройств в этой сети.

- Доверенная сеть. Устройства в такой сети защищены от атак и несанкционированного доступа к файлам и данным.

Если вы настроили пользовательскую сеть, убедитесь, что сетевой экран защищает ее. Для этого проверьте список сетей в свойствах политики Kaspersky Endpoint Security для Windows. В списке могут отображаться не все сети.

Подробнее о сетевом экране см. документацию Kaspersky Endpoint Security для Windows.

Чтобы проверить список сетей:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В свойствах политики перейдите в раздел Параметры приложения → Базовая защита → Сетевой экран.

- В блоке Доступные сети перейдите по ссылке Параметры сети.

Откроется окно Сетевые подключения. В этом окне отобразится список сетей.

- Если в списке отсутствует сеть, добавьте ее.

Выключение проверки сетевых дисков

Проверка сетевых дисков приложением Kaspersky Endpoint Security для Windows, может оказывать на них значительную нагрузку. Целесообразнее осуществлять проверку непосредственно на файловых серверах.

Вы можете выключить проверку сетевых дисков в свойствах политики Kaspersky Endpoint Security для Windows. Описание этих параметров политики приведено в документации Kaspersky Endpoint приведено в документации Kaspersky Endpoint Security для Windows.

Чтобы выключить проверку сетевых дисков:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В свойствах политики перейдите в раздел Параметры приложения → Базовая защита → Защита от файловых угроз.

- В блоке Область защиты выключите параметр Все сетевые диски.

- Нажмите на кнопку ОК.

Проверка сетевых дисков выключена.

Исключение сведений о программном обеспечении из памяти Сервера администрирования

Рекомендуется, настроить Сервер администрирования так, чтобы он не сохранял информацию о модулях приложений, запущенных на сетевых устройствах. В результате память Сервера администрирования не переполняется.

Вы можете выключить сохранение этой информации в свойствах политики Kaspersky Endpoint Security для Windows.

Чтобы выключить сохранение информации об установленных модулях приложений:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В свойствах политики перейдите в раздел Параметры приложения → Основные настройки → Отчеты и хранилище.

- В блоке Передача данных на Сервер администрирования снимите флажок О запускаемых приложениях, если он установлен в политике верхнего уровня.

Когда этот флажок установлен, в базе данных Сервера администрирования сохраняется информация о всех версиях всех модулей приложений на устройствах в сети организации. Указанная информация может занимать значительный объем в базе данных Open Single Management Platform (десятки гигабайтов).

Информация об установленных модулях приложений больше не сохраняется в базе данных Сервера администрирования.

Настройка доступа к интерфейсу Kaspersky Endpoint Security для Windows на рабочих станциях

Если защитой от угроз в сети организации требуется управлять централизованно через Open Single Management Platform, укажите параметры интерфейса в свойствах политики Kaspersky Endpoint Security для Windows, как описано ниже. В результате вы предотвратите несанкционированный доступ к Kaspersky Endpoint Security для Windows на рабочих станциях и изменение параметров Kaspersky Endpoint Security для Windows.

Описание этих параметров политики приведено в документации Kaspersky Endpoint приведено в документации Kaspersky Endpoint Security для Windows.

Чтобы задать рекомендуемые параметры интерфейса:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В свойствах политики перейдите в раздел Параметры приложения → Общие настройки → Интерфейс.

- В блоке Взаимодействие с пользователем выберите параметр Не отображать. Отображение пользовательского интерфейса Kaspersky Endpoint Security для Windows на рабочих станциях будет выключено, и их пользователи не могут изменять параметры Kaspersky Endpoint Security для Windows.

- В блоке Защита паролем включите переключатель. Это снижает риск несанкционированного или непреднамеренного изменения параметров Kaspersky Endpoint Security для Windows на рабочих станциях.

Рекомендуемые параметры интерфейса Kaspersky Endpoint Security для Windows заданы.

Сохранение важных событий политики в базе данных Сервера администрирования

Чтобы избежать переполнения базы данных Сервера администрирования, рекомендуется сохранять в базе данных только важные события.

Чтобы настроить регистрацию важных событий в базе данных Сервера администрирования:

- В главном окне приложения перейдите в раздел Активы (Устройства) → Политики и профили политик.

- Нажмите на политику Kaspersky Endpoint Security для Windows.

Откроется окно свойств выбранной политики.

- В окне свойств политики выберите вкладку Настройка событий.

- В разделе Критическое нажмите на кнопку Добавить событие и установите флажок только рядом со следующим событием:

- Нарушено Лицензионное соглашение

- Автозапуск приложения выключен

- Ошибка активации

- Обнаружена активная угроза. Требуется запуск процедуры лечения активного заражения

- Лечение невозможно

- Обнаружена ранее открытая опасная ссылка

- Процесс завершен

- Сетевая активность запрещена

- Обнаружена сетевая атака

- Запуск приложения запрещен

- Доступ запрещен (локальные базы)

- Доступ запрещен (KSN)

- Локальная ошибка обновления

- Невозможен запуск двух задач одновременно

- Ошибка взаимодействия с Kaspersky Security Center

- Обновлены не все компоненты

- Ошибка применения правил шифрования / расшифровки файлов

- Ошибка активации портативного режима

- Ошибка деактивации портативного режима

- Не удалось загрузить модуль шифрования

- Политика не может быть применена

- Ошибка изменения состава компонентов приложения

- Нажмите на кнопку ОК.

- В разделе Отказ функционирования нажмите на кнопку Добавить событие и установите флажок только рядом с событием Неверные параметры задачи. Параметры задачи не применены.

- Нажмите на кнопку ОК.

- В разделе Предупреждение нажмите на кнопку Добавить событие и установите флажки только рядом со следующими событиями:

- Самозащита приложения выключена

- Компоненты защиты выключены

- Некорректный резервный ключ

- Обнаружено легальное приложение, которое может быть использовано злоумышленниками для нанесения вреда компьютеру или данным пользователя (локальные базы)

- Обнаружено легальное приложение, которое может быть использовано злоумышленниками для нанесения вреда компьютеру или данным пользователя (KSN)

- Объект удален

- Объект вылечен

- Пользователь отказался от политики шифрования

- Файл восстановлен из карантина сервера Kaspersky Anti Targeted Attack Platform администратором

- Файл помещен на карантин сервера Kaspersky Anti Targeted Attack Platform администратором

- Сообщение администратору о запрете запуска приложения

- Сообщение администратору о запрете доступа к устройству

- Сообщение администратору о запрете доступа к веб-странице

- Нажмите на кнопку ОК.

- В разделе Информационное сообщение нажмите на кнопку Добавить событие и установите флажки только рядом со следующими событиями:

- Создана резервная копия объекта

- Запуск приложения запрещен в тестовом режиме

- Нажмите на кнопку ОК.

Регистрация важных событий в базе данных Сервера администрирования настроена.

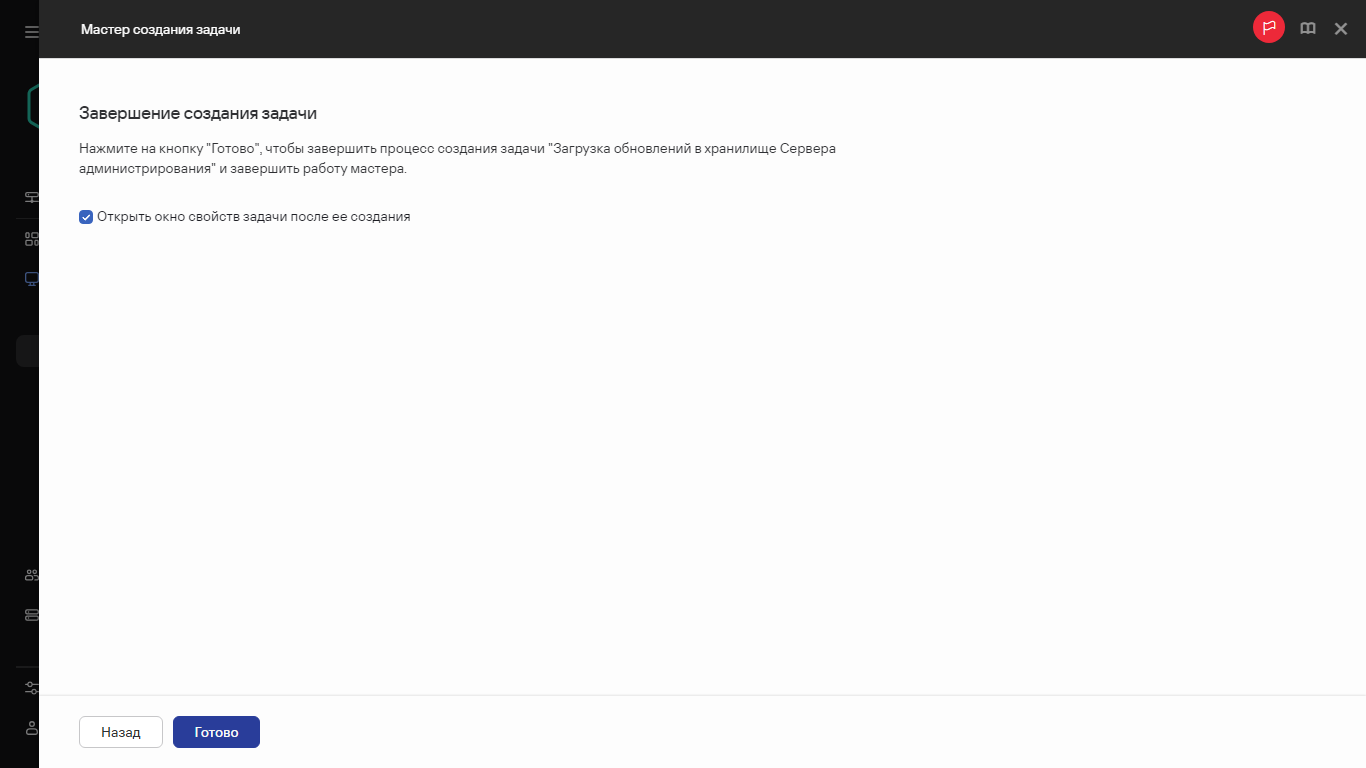

Ручная настройка групповой задачи обновления Kaspersky Endpoint Security

Оптимальный и рекомендуемый вариант расписания для Kaspersky Endpoint Security При загрузке обновлений в хранилище при установленном флажке Использовать автоматическое определение случайного интервала между запусками задачи.

Kaspersky Security Network (KSN)

В этом разделе описано использование инфраструктуры онлайн-служб Kaspersky Security Network (KSN). Приведена информация о KSN, а также инструкции по включению KSN, настройке доступа к KSN, по просмотру статистики использования прокси-сервера KSN.

Функциональность обновлений (включая обновления антивирусных сигнатур и обновления кодовой базы), а также функциональность KSN могут быть недоступны в приложении на территории США.

О KSN

Kaspersky Security Network (KSN) – это инфраструктура онлайн-служб, предоставляющая доступ к оперативной базе знаний "Лаборатории Касперского" о репутации файлов, веб-ресурсов и программного обеспечения. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции приложений "Лаборатории Касперского" на угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний. KSN позволяет получать из репутационных баз "Лаборатории Касперского" информацию о приложениях, установленных на управляемых устройствах.

Участвуя в программе KSN, вы соглашаетесь в автоматическом режиме предоставлять в "Лабораторию Касперского" информацию о работе приложений "Лаборатории Касперского", установленных на клиентских устройствах, находящихся под управлением Open Single Management Platform. Передача информации выполняется в соответствии с настроенными параметрами доступа к KSN.

Open Single Management Platform поддерживает следующие инфраструктурные решения KSN:

- Глобальный KSN – решение, позволяющее обмениваться информацией с Kaspersky Security Network. Участвуя в программе KSN, вы соглашаетесь в автоматическом режиме предоставлять в "Лабораторию Касперского" информацию о работе приложений "Лаборатории Касперского", установленных на клиентских устройствах, находящихся под управлением Open Single Management Platform. Передача информации выполняется в соответствии с настроенными параметрами доступа к KSN. Специалисты "Лаборатории Касперского" дополнительно анализируют полученную информацию и включают ее в репутационные и статистические базы данных Kaspersky Security Network. Open Single Management Platform использует это решение по умолчанию.

- Kaspersky Private Security Network (KPSN) – это решение, которое предоставляет пользователям устройств с установленными приложениями "Лаборатории Касперского" доступ к базам данных Kaspersky Security Network и другим статистическим данным без отправки данных со своих устройств в KSN. KPSN предназначен для организаций, которые не могут участвовать в Kaspersky Security Network по одной из следующих причин:

- Устройства пользователей не подключены к интернету.

- Передача любых данных за пределы страны или корпоративной сети (LAN) запрещена законом или корпоративными политиками безопасности.