Содержание

О Kaspersky SD-WAN

Kaspersky SD-WAN используется для построения программно-определяемых глобальных сетей (англ. Software Defined WAN, далее сетей SD-WAN). В сетях SD-WAN автоматически определяются маршруты передачи трафика с наименьшей задержкой и наибольшей полосой пропускания. Для маршрутизации трафика применяется технология SDN (Software Defined Networking).

Технология SDN отделает

(англ. control plane) от (англ. data plane) и позволяет управлять сетевой инфраструктурой с помощью и API. Благодаря отделению плоскости управления от плоскости передачи данных становится возможной виртуализация сетевых функций (англ. Network Function Virtualization, далее также NFV), в рамках которой сетевые функции, такие как межсетевые экраны, маршрутизаторы и балансировщики нагрузки разворачиваются на стандартном оборудовании. Виртуализация сетевых функций в решении соответствует стандартам спецификации NFV MANO (NFV Management and Network Orchestration) Европейского института по стандартизации в области телекоммуникаций (англ. European Telecommunications Standards Institute, ETSI).Построение сети SD-WAN не зависит от транспортных технологий. Вы можете использовать несколько соединений для передачи трафика с учетом требований приложений к пропускной способности и качеству обслуживания. Поддерживаются следующие типы нижележащей сети (англ. underlay network):

- транспортные сети MPLS;

- широкополосные каналы для подключения к интернету;

- арендуемые линии связи;

- беспроводные подключения, в том числе 3G, 4G и LTE;

- спутниковые каналы.

Решение предназначено для операторов связи (англ. service providers), а также организаций с крупной филиальной сетью, и заменяет стандартные маршрутизаторы в распределенных сетях

(далее устройства CPE).С помощью Kaspersky SD-WAN вы можете выполнять следующие задачи:

- интеллектуально управлять трафиком;

- автоматически настраивать устройства CPE;

- централизованно управлять компонентами решения с помощью веб-интерфейса;

- выполнять мониторинг сети;

- автоматически реагировать на изменение политик качества обслуживания, чтобы соответствовать требованиям приложений.

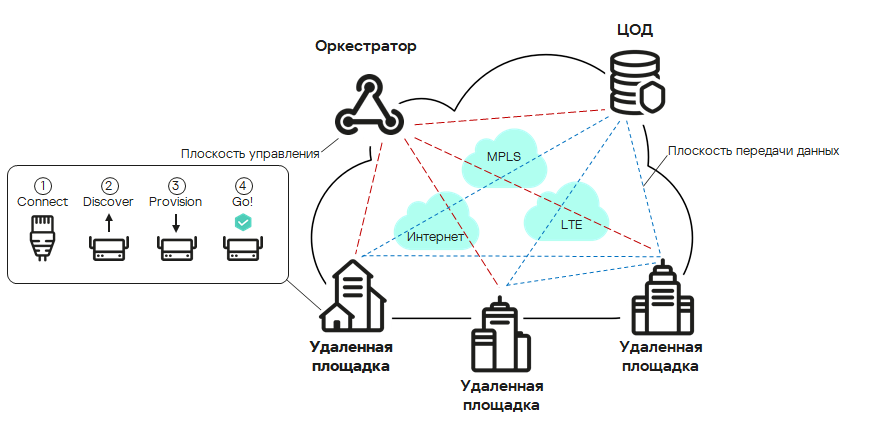

На рисунке ниже представлена схема сети SD-WAN, которая построена с помощью решения Kaspersky SD-WAN.

Схема сети SD-WAN

Комплект поставки

О приобретении решения вы можете узнать на сайте "Лаборатории Касперского" (https://www.kaspersky.ru) или у компаний-партнеров.

В комплект поставки входят следующие компоненты:

- Архив knaas-installer_<информация о версии> в формате TAR.GZ (далее также архив установки) для развертывания решения.

- Docker-контейнеры для развертывания компонентов Kaspersky SD-WAN:

- knaas-ctl;

- knaas-orc;

- knaas-www;

- knass-vnfm;

- knaas-vnfm-proxy;

- mockpnf.

Следующие контейнеры вам нужно скачать из общего Docker-репозитория:

- mariaDB;

- mongo;

- redis;

- syslog-ng;

- zabbix-proxy-mysql;

- zabbix-server-mysql;

- zabbix-web-nginx-mysql.

- Прошивки устройств CPE.

- Файл с текстом Лицензионного соглашения, в котором указано, на каких условиях вы соглашаетесь пользоваться решением.

- Файлы онлайн-справки Kaspersky SD-WAN для обеспечения возможности просмотра документации без подключения к интернету.

Состав комплекта поставки может отличаться в зависимости от региона, в котором распространяется решение.

В началоАппаратные и программные требования

Kaspersky SD-WAN имеет следующие аппаратные и программные требования:

Требования к аппаратным ресурсам зависят от количества управляемых устройств CPE (см. таблицу ниже). Если требуется подключить более 250 устройств CPE, вам нужно развернуть дополнительные контроллеры. При необходимости рассчитать более точные аппаратные требования для определенной схемы развертывания мы рекомендуем обратиться в техническую поддержку "Лаборатории Касперского".

Компонент решения |

Виртуальный процессор |

ОЗУ, ГБ |

Диск, ГБ |

IOPS |

|---|---|---|---|---|

50 устройств CPE |

||||

Сервер Redis replica |

2 |

1 |

100 |

1000 |

Система Redis Sentinel |

2 |

1 |

||

База данных MongoDB |

2 |

2 |

||

Оркестратор |

4 |

4 |

||

Менеджер виртуальных сетевых функций (VNFM) |

2 |

1 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

1 |

||

Frontend-часть решения |

2 |

1 |

||

База данных системы мониторинга Zabbix |

2 |

1 |

500 |

1000 |

Сервер Zabbix |

2 |

1 |

||

Frontend-часть системы мониторинга Zabbix |

2 |

1 |

||

Сервер Zabbix-прокси |

2 |

1 |

||

Syslog-сервер |

1 |

1 |

Нет значения |

Нет значения |

Система хранения данных |

8 |

8 |

20 |

1000 |

Контроллер |

8 |

8 |

64 |

1000 |

Всего |

41 |

32 |

684 |

4000 |

100 устройств CPE |

||||

Сервер Redis replica |

2 |

1 |

100 |

1000 |

Система Redis Sentinel |

2 |

1 |

||

База данных MongoDB |

4 |

4 |

||

Оркестратор |

4 |

4 |

||

Менеджер виртуальных сетевых функций (VNFM) |

2 |

1 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

1 |

||

Frontend-часть решения |

2 |

2 |

||

База данных системы мониторинга Zabbix |

4 |

1 |

1000 |

1000 |

Сервер Zabbix |

2 |

1 |

||

Frontend-часть системы мониторинга Zabbix |

2 |

1 |

||

Сервер Zabbix-прокси |

2 |

1 |

||

Syslog-сервер |

2 |

1 |

Нет значения |

Нет значения |

Система хранения данных |

8 |

8 |

20 |

1000 |

Контроллер |

8 |

8 |

64 |

1000 |

Всего |

46 |

35 |

1184 |

4000 |

250 устройств CPE |

||||

Сервер Redis replica |

2 |

2 |

100 |

1000 |

Система Redis Sentinel |

2 |

2 |

||

База данных MongoDB |

4 |

4 |

||

Оркестратор |

6 |

4 |

||

Менеджер виртуальных сетевых функций (VNFM) |

2 |

2 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

2 |

||

Frontend-часть решения |

2 |

2 |

||

База данных системы мониторинга Zabbix |

4 |

2 |

2500 |

1000 |

Сервер Zabbix |

4 |

2 |

||

Frontend-часть системы мониторинга Zabbix |

2 |

2 |

||

Сервер Zabbix-прокси |

2 |

2 |

||

Syslog-сервер |

2 |

2 |

Нет значения |

Нет значения |

Система хранения данных |

8 |

10 |

20 |

1000 |

Контроллер |

8 |

16 |

64 |

1000 |

Всего |

50 |

54 |

2864 |

4000 |

500 устройств CPE |

||||

Сервер Redis replica |

2 |

2 |

100 |

1000 |

Система Redis Sentinel |

2 |

2 |

||

База данных MongoDB |

6 |

4 |

||

Оркестратор |

6 |

6 |

||

Менеджер виртуальных сетевых функций (VNFM) |

2 |

2 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

2 |

||

Frontend-часть решения |

2 |

2 |

||

База данных системы мониторинга Zabbix |

4 |

2 |

5000 |

1000 |

Сервер Zabbix |

4 |

2 |

||

Frontend-часть системы мониторинга Zabbix |

4 |

2 |

||

Сервер Zabbix-прокси |

4 |

2 |

||

Syslog-сервер |

2 |

2 |

Нет значения |

Нет значения |

Система хранения данных |

8 |

10 |

20 |

1000 |

Контроллер |

8 |

32 |

128 |

1000 |

Всего |

56 |

72 |

5248 |

4000 |

1000 устройств CPE |

||||

Сервер Redis replica |

4 |

2 |

100 |

1000 |

Система Redis Sentinel |

2 |

2 |

||

База данных MongoDB |

6 |

6 |

||

Оркестратор |

6 |

8 |

||

Менеджер виртуальных сетевых функций (VNFM) |

2 |

2 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

2 |

||

Frontend-часть решения |

2 |

2 |

||

База данных системы мониторинга Zabbix |

6 |

2 |

1000 |

1000 |

Сервер Zabbix |

6 |

2 |

||

Frontend-часть системы мониторинга Zabbix |

4 |

2 |

||

Сервер Zabbix-прокси |

4 |

2 |

||

Syslog-сервер |

6 |

2 |

Нет значения |

Нет значения |

Система хранения данных |

10 |

12 |

20 |

1000 |

Контроллер |

8 |

64 |

256 |

1000 |

Всего |

68 |

110 |

1376 |

4000 |

2000 устройств CPE |

||||

Сервер Redis replica |

4 |

4 |

200 |

2000 |

Система Redis Sentinel |

2 |

4 |

||

База данных MongoDB |

6 |

8 |

||

Оркестратор |

6 |

10 |

||

Менеджер виртуальных сетевых функций (VNFM) |

2 |

4 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

4 |

||

Frontend-часть решения |

4 |

4 |

||

База данных системы мониторинга Zabbix |

6 |

4 |

2000 |

2000 |

Сервер Zabbix |

6 |

4 |

||

Frontend-часть системы мониторинга Zabbix |

6 |

4 |

||

Сервер Zabbix-прокси |

6 |

4 |

||

Syslog-сервер |

6 |

4 |

Нет значения |

Нет значения |

Система хранения данных |

12 |

16 |

20 |

1000 |

Контроллер |

8 |

128 |

512 |

1000 |

Всего |

76 |

202 |

2732 |

6000 |

5000 устройств CPE |

||||

Сервер Redis replica |

4 |

6 |

500 |

5000 |

Система Redis Sentinel |

2 |

6 |

||

База данных MongoDB |

6 |

10 |

||

Оркестратор |

6 |

12 |

||

Менеджер виртуальных сетевых функций (VNFM) |

4 |

6 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

6 |

||

Frontend-часть решения |

4 |

8 |

||

База данных системы мониторинга Zabbix |

8 |

6 |

5000 |

5000 |

Сервер Zabbix |

8 |

6 |

||

Frontend-часть системы мониторинга Zabbix |

6 |

6 |

||

Сервер Zabbix-прокси |

6 |

6 |

||

Syslog-сервер |

8 |

6 |

Нет значения |

Нет значения |

Система хранения данных |

16 |

32 |

50 |

1000 |

Контроллер |

8 |

320 |

1280 |

1000 |

Всего |

88 |

390 |

6330 |

7000 |

10 000 устройств CPE |

||||

Сервер Redis replica |

4 |

8 |

1000 |

10 000 |

Система Redis Sentinel |

2 |

8 |

||

База данных MongoDB |

8 |

12 |

||

Оркестратор |

8 |

16 |

||

Менеджер виртуальных сетевых функций (VNFM) |

4 |

8 |

||

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

2 |

8 |

||

Frontend-часть решения |

4 |

8 |

||

База данных системы мониторинга Zabbix |

8 |

32 |

10 000 |

10 000 |

Сервер Zabbix |

8 |

16 |

||

Frontend-часть системы мониторинга Zabbix |

8 |

8 |

||

Сервер Zabbix-прокси |

8 |

8 |

||

Syslog-сервер |

8 |

8 |

Нет значения |

Нет значения |

Система хранения данных |

32 |

64 |

100 |

1000 |

Контроллер |

8 |

640 |

2560 |

1000 |

Всего |

112 |

844 |

13 660 |

22 000 |

При развертывании демонстрационного стенда Kaspersky SD-WAN в соответствии со схемой развертывания все-в-одном (англ. all-in-one) с подключением 50 устройств CPE к аппаратным ресурсам предъявляются требования, описанные в таблице ниже.

Компонент решения |

Процессор |

ОЗУ, ГБ |

Диск, ГБ |

IOPS |

|---|---|---|---|---|

Сервер Redis replica |

0.5 |

1 |

4 |

500 |

Система Redis Sentinel |

0.5 |

1 |

4 |

500 |

База данных MongoDB |

1 |

2 |

16 |

1000 |

Оркестратор |

2 |

4 |

4 |

500 |

Менеджер виртуальных сетевых функций (VNFM) |

1 |

1 |

4 |

1000 |

Прокси-менеджер виртуальных сетевых функций (VNFM proxy) |

1 |

1 |

4 |

500 |

Frontend-часть решения |

1 |

1 |

4 |

500 |

База данных системы мониторинга Zabbix |

1 |

1 |

128 |

1000 |

Сервер Zabbix |

1 |

1 |

4 |

500 |

Frontend-часть системы мониторинга Zabbix |

1 |

1 |

4 |

1000 |

Сервер Zabbix-прокси |

0.5 |

1 |

4 |

500 |

Syslog-сервер |

0.5 |

1 |

32 |

1000 |

Контроллер |

4 |

8 |

32 |

1000 |

Операционная система |

1 |

8 |

12 |

500 |

Всего |

|

32 |

256 |

10 000 |

Требования к сторонним решениям

Для развертывания решения необходимы следующие сторонние решения:

- Система мониторинга Zabbix версии 5.0.26 и 6.0.0. Более подробную информацию вы можете получить из официальной документации решения Zabbix.

- Облачная платформа Docker версии 1.5 или выше для развертывания Docker-контейнеров компонентов решения. Более подробную информацию вы можете получить из официальной документации облачной платформы Docker.

- Сервис OpenStreetMap для просмотра топологии транспортных сервисов поверх карты. Если инфраструктура вашей организации не предусматривает выхода в интернет, вы можете использовать офлайн-карты. Офлайн карты занимают дополнительное дисковое пространство:

- офлайн-карта (central-fed-district-latest.osm.pbf) занимает около 100 ГБ;

- данные для геокодинга занимают около 10 ГБ.

Более подробную информацию вы можете получить из официальной документации сервиса OpenStreetMap.

Требования к операционным системам

Поддерживаются следующие 64-разрядные операционные системы:

- Ubuntu версии 22.04 LTS.

- Astra Linux версии 1.7 (уровень защищенности: "Орел").

- РЕД ОС 7.3 "МУРОМ".

Требования к средам развертывания компонентов решения

Поддерживаются следующие среды развертывания компонентов решения:

- Физические серверы (англ. bare-metal servers):

- центральный процессор Intel Xeon E5-2600 v2 и выше или аналогичный процессор;

- IOPS 3000 и выше.

- Среда виртуализации VMWare:

- версия 7.0 и выше;

- должен быть установлен агент openvm-tools;

- IOPS 3000 и выше.

- Среда виртуализации KVM:

Поддерживается только оригинальная среда виртуализации KVM без дополнительных средств оркестрации.

- версия ядра 5.15 и выше;

- должен быть установлен агент qemu-guest-agent;

- центральный процессор должен работать в режиме host;

- IOPS 3000 и выше.

Требования к каналам связи между узлами компонентов решения

При развертывании Kaspersky SD-WAN вы можете развернуть несколько узлов компонентов решения. Существуют следующие требования к каналам связи между узлами компонентов решения:

- Требования к каналам связи между узлами контроллера:

- пропускная способность – 1 Гбит/сек.;

- RTT (Round Trip Time) – не более 200 мс;

- потеря пакетов – 0%.

- Требования к каналам связи между узлами базы данных MongoDB:

- пропускная способность – 1 Гбит/сек.;

- RTT – не более 50 мс;

- потеря пакетов – 0%.

- Требования к каналам связи между узлами базы данных Redis:

- пропускная способность – 1 Мбит/сек.;

- RTT – не более 50 мс;

- потеря пакетов – 0%.

Требования к браузерам

Поддерживаются следующие браузеры для работы с веб-интерфейсом оркестратора:

- Google Chrome версии 100 и выше.

- Firefox версии 100 и выше.

- Microsoft Edge версии 100 и выше.

- Opera версии 90 и выше.

- Safari версии 15 и выше.

Требования к системе хранения данных

Вам нужно использовать собственную систему хранения данных для обеспечения отказоустойчивости. Существуют следующие требования к системе хранения данных:

- Поддержка одновременной записи и чтения с нескольких хостов.

- Размер системы хранения данных зависит от размера размещаемых файлов, но не менее 40 ГБ доступного защищенного пространства, поддерживающего дальнейшее расширение.

- Пропускная способность соединения между системой хранения данных и оркестратором должна быть не менее 1 ГБит/с, рекомендуется использовать 10-гигабитный Ethernet или 8-гигабитный FC (Fiber Channel).

- IOPS не менее 250, рекомендуется не менее 400.

- Поддерживаются следующие типы системы хранения данных:

- NFS.

- iSCSI.

- FC.

- CephFS.

- Система хранения данных должна быть монтирована.

- Поддержка сохранения работоспособности при перезагрузке хоста.

Требования к устройству администратора

Устройство администратора для развертывания решения должно соответствовать следующим требованиям:

- Операционная система:

- Ubuntu версии 20.04 или 22.04 LTS.

- РЕД ОС 8.

Операционная система должна поддерживать доступ в интернет или содержать монтированный образ диска.

- 4 ядра виртуального процессора.

- 8 ГБ оперативной памяти.

- 32 ГБ свободного дискового пространства.

- Имя и пароль учетных записей root должны совпадать на устройстве администратора и виртуальных машинах или физических серверах, на которых вы хотите развернуть компоненты решения.

Требования к устройствам CPE

Поддерживаются следующие модели устройств CPE:

- KESR-M1-R-5G-2L-W.

- KESR-M2-K-5G-1L-W.

- KESR-M2-K-5G-1S.

- KESR-M3-K-4G-4S.

- KESR-M4-K-2X-1CPU.

- KESR-M4-K-8G-4X-1CPU.

- KESR-M5-K-8G-4X-2CPU.

- KESR-M5-K-8X-2CPU.

Устройства CPE модели KESR основаны на архитектурах процессоров x86 (Intel 80x86) и MIPS (Microprocessor without Interlocked Pipeline Stages).

На устройствах CPE модели KESR M3–M5 установлены сетевые карты компании Intel, совместимые с SFP-трансиверами компании Intel. Более подробную информацию о поддерживаемых SFP-трансиверах можно получить с помощью инструмента Intel Product Compatibility Tool (на территории Российской Федерации ссылка доступна только через VPN). При работе с инструментом Intel Product Compatibility Tool вам нужно выбрать одну из следующих категорий продукта:

- 500 Series – для просмотра SFP-трансиверов, совместимых с устройствами CPE модели KESR M3.

- 700 Series – для просмотра SFP-трансиверов, совместимых с устротйсвами CPE моделей KESR M4–M5.

Специалисты "Лаборатории Касперского" протестировали работоспособность устройств CPE при предоставлении услуги L3 VPN (см. таблицу ниже). На тестируемых устройствах не использовалась технология DPI (Deep Packet Inspection) и было выключено шифрование трафика.

Модель |

Размер пакетов (байт) |

Пропускная способность, МБ/сек. |

|---|---|---|

KESR-M1 |

IMIX (417) |

30 |

Large (1300) |

115 |

|

KESR-M2 |

IMIX (417) |

165 |

Large (1300) |

241 |

|

KESR-M3 |

IMIX (417) |

805 |

Large (1300) |

1150 |

|

KESR-M4 |

IMIX (417) |

1430 |

Large (1300) |

2870 |

Более подробная информация о характеристиках устройств CPE содержится на официальной странице решения.

Вы можете развертывать устройства uCPE на серверах с архитектурами процессоров x86 (Intel 80x86) и ARM64.

Требования к устройствам vCPE

В комплекте поставки содержатся следующие прошивки для развертывания устройств vCPE:

- vKESR-M1.

- vKESR-M2.

- vKESR-M3.

- vKESR-M4.

Для устройств vCPE поддерживаются следующие среды виртуализации:

- Среда виртуализации VMware версии 7.0 и выше.

- Среда виртуализации KVM с версией ядра 5.15 и выше.

Поддерживается только оригинальная среда виртуализации KVM без дополнительных средств оркестрации.

Требования к виртуальным ресурсам для развертывания устройств vCPE описаны в таблице ниже.

Прошивка |

Процессор |

ОЗУ, ГБ |

Диск, ГБ |

|---|---|---|---|

vKESR-M1 |

2 |

0.5 |

1 |

vKESR-M2 |

4 |

8 |

1 |

vKESR-M3 |

12 |

16 |

1 |

vKESR-M4 |

24 |

32 |

1 |

При обновлении Kaspersky SD-WAN с версии 2.2 до 2.3 вам нужно привести ранее развернутые устройства vCPE к текущим требованиям, после чего вы сможете обновить устройства vCPE, используя прошивки vKESR-M1–5.

В началоОбеспечение безопасности

Безопасность в Kaspersky SD-WAN обеспечивается в плоскостях передачи данных, управления сетью и оркестрации. Степень безопасности всего решения определяется степенью безопасности каждой из этих плоскостей, а также защищенностью взаимодействия между ними. В каждой плоскости происходят следующие процессы:

- аутентификация и авторизация пользователей;

- использование безопасных протоколов управления;

- шифрование управляющего трафика;

- безопасное подключение устройств CPE.

Безопасные протоколы управления

Мы рекомендуем использовать протокол HTTPS при взаимодействии с сетью SD-WAN через веб-интерфейс оркестратора или API. Вы можете загрузить в веб-интерфейс собственные сертификаты или использовать автоматически сгенерированные самоподписанные сертификаты. Решение использует несколько протоколов для передачи управляющего трафика компонентам (см. таблицу ниже).

Взаимодействующие компоненты |

Проткол |

Дополнительное обеспечение безопасности |

Оркестратор и контроллер |

gRPC |

Для аутентификации и шифрования трафика между клиентом и сервером используется протокол TLS. |

Оркестратор и устройство CPE |

HTTPS |

Для аутентификации и шифрования трафика между оркестратором и устройством CPE используется проверка сертификата и токен. |

Контроллер и устройство CPE |

OpenFlow 1.3.4 |

Для аутентификации и шифрования трафика между контроллером и устройством CPE используется протокол TLS. |

Безопасное подключение устройств CPE

Решение использует следующие механизмы безопасного подключения устройств CPE:

- Обнаружение устройств CPE с помощью идентификаторов DPID (datapath identifier).

- Отложенная регистрация. Вы можете выбрать, в каком состоянии находится устройство CPE после успешной регистрации – Включено или Выключено. Выключенное устройство CPE необходимо включить, убедившись, что оно установлено на площадке.

- Двухфакторная аутентификация.

Использование виртуальных сетевых функций

Вы можете обеспечить дополнительный уровень безопасности с помощью виртуальных сетевых функций, разворачиваемых в центре обработки данных и/или на

. Например, трафик может быть направлен от устройства CPE к виртуальной сетевой функции, которая работает как межсетевой экран или прокси-сервер. Виртуальные сетевые функции могут выполнять следующие функции защиты сети SD-WAN:- межсетевой экран нового поколения (англ. Next-Generation Firewall, NGFW);

- защита от атак DDoS (Distributed Denial of Service);

- системы обнаружения и предотвращения вторжений IDS (Intrusion Detection System) и IPS (Intrusion Prevention System);

- антивирус;

- антиспам;

- система фильтрации веб-адресов и контента;

- система защиты от утечек конфиденциальных данных DLP (Data Loss Prevention);

- веб-прокси Secure Web Proxy.

Что нового

В Kaspersky SD-WAN появились следующие возможности и доработки:

- Поддержано шифрование трафика на устройствах CPE модели KESR в соответствии с ГОСТ.

- Улучшена функция мониторинга соединений устройств CPE.

- Обновлено окно аутентификации пользователей.

- Поддержан выбор способа удаления устройства CPE.

- Веб-адрес с базовыми параметрами устройства CPE теперь содержит информацию об NTP-серверах.

- Добавлена поддержка устройства CPE модели vKESR-M1 для гипервизоров KVM/ESXI.

- Добавлена поддержка устройства CPE модели vKESR-M2 для гипервизоров KVM/ESXI.

- Добавлена поддержка устройства CPE модели vKESR-M3 для гипервизоров KVM/ESXI.

- Добавлена поддержка устройства CPE модели vKESR-M4 для гипервизоров KVM/ESXI.

- Поддержана утилита OpenFlow dump для запроса dump-flows и dump-groups, сгенерированных виртуальными коммутаторами устройств CPE.

- Поддержан контроль состояния соединений устройств CPE с помощью функции Connectivity Fault Management (CFM).

- Поддержано возобновление регистрации устройства CPE при возникновении ошибки.

- Поддержан просмотр топологии устройств CPE на портале самообслуживания.

- Поддержано использование резервного оркестратора при выходе из строя основного оркестратора. Вы можете указать резервный оркестратор при настройке подключения устройства CPE к оркестратору и контроллеру.

- Улучшена безопасность Docker-контейнеров компонентов решения.

- Поддержано создание на виртуальных коммутаторах устройств CPE OpenFlow-портов, которые ссылаются на сетевые интерфейсы. Это позволяет обеспечивать L2-связность между устройствами CPE.

- Поддержано изменение общих зон межсетевого экрана и шаблонов межсетевого экрана.

- Поддержана настройка параметров ядра устройства CPE, связанных с виртуальными таблицами маршрутизации. Это необходимо для обеспечения правильной работы сетевых сервисов в созданных пользователями виртуальных таблицах маршрутизации.

Известные ограничения

Kaspersky SD-WAN имеет следующие ограничения:

- Правила межсетевого экрана не работают в созданных пользователями виртуальных таблицах маршрутизации.

- При изменении статических маршрутов перезагружается демон FRR.

- Потоки NetFlow не распределяются по сетевым интерфейсам.