Sommario

- Configurazione delle applicazioni Kaspersky

- Scenario: Configurazione della protezione di rete

- Informazioni sui metodi di gestione della protezione incentrati sui dispositivi e incentrati sugli utenti

- Configurazione e propagazione dei criteri: approccio incentrato sui dispositivi

- Configurazione e propagazione dei criteri: approccio incentrato sull'utente

- Criteri e profili criterio

- Informazioni su criteri e profili criterio

- Informazioni su blocco e impostazioni bloccate

- Ereditarietà di criteri e profili criterio

- Gestione dei criteri

- Visualizzazione dell'elenco di criteri

- Creazione di un criterio

- Impostazioni generali dei criteri

- Modifica di un criterio

- Abilitazione e disabilitazione di un'opzione di ereditarietà dei criteri

- Copia di un criterio

- Spostamento di un criterio

- Esportazione di un criterio

- Importazione di un criterio

- Sincronizzazione forzata

- Visualizzazione del grafico dello stato di distribuzione dei criteri

- Eliminazione di un criterio

- Gestione dei profili criterio

- Impostazioni del criterio di Network Agent

- Utilizzo di Network Agent per Windows, Linux e macOS a confronto

- Confronto tra le impostazioni di Network Agent in base ai sistemi operativi

- Configurazione manuale del criterio di Kaspersky Endpoint Security

- Configurazione di Kaspersky Security Network

- Controllo dell'elenco delle reti protette dal Firewall

- Disabilitazione della scansione delle unità di rete

- Esclusione dei dettagli del software dalla memoria di Administration Server

- Configurazione dell'accesso all'interfaccia di Kaspersky Endpoint Security for Windows nelle workstation

- Salvataggio degli eventi di criteri importanti nel database dell'Administration Server

- Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

- Finestra Kaspersky Security Network (KSN)

- Gestione di attività

- Informazioni sulle attività

- Informazioni sull'ambito dell'attività

- Creazione di un'attività

- Avvio manuale di un'attività

- Visualizzazione dell'elenco delle attività

- Impostazioni generali delle attività

- Esportazione di un'attività

- Importazione di un'attività

- Avvio della Procedura guidata per la modifica della password delle attività

- Visualizzazione dei risultati dell'esecuzione delle attività memorizzati in Administration Server

- Tag applicazione

- Concessione dell'accesso offline al dispositivo esterno bloccato da Controllo Dispositivi

- Utilizzo dell'utilità klscflag per aprire la porta 13291

- Registrazione dell'applicazione Kaspersky Industrial CyberSecurity for Networks in Kaspersky Security Center Web Console

Configurazione delle applicazioni Kaspersky

Questa sezione contiene informazioni sulla configurazione manuale di criteri e attività, sui ruoli utente, sulla creazione di una struttura di gruppi di amministrazione e sulla gerarchia delle attività.

Scenario: Configurazione della protezione di rete

L'avvio rapido guidato crea criteri e attività con le impostazioni predefinite. Queste impostazioni possono risultare non ottimali o addirittura non consentite da un'organizzazione. Pertanto, è consigliabile ottimizzare tali criteri e attività, quindi creare altri criteri e attività, se necessario per la rete.

Prerequisiti

Prima di iniziare, verificare di avere:

- Installato Kaspersky Security Center Linux Administration Server

- Installato Kaspersky Security Center Web Console

- completato lo scenario di installazione principale di Kaspersky Security Center Linux

- completato l'Avvio rapido guidato o creato manualmente i seguenti criteri e attività nel gruppo di amministrazione Dispositivi gestiti:

- Criterio di Kaspersky Endpoint Security

- Attività di gruppo per l'aggiornamento di Kaspersky Endpoint Security

- Criterio di Network Agent

Passaggi

La configurazione della protezione della rete procede per fasi:

- Installazione e propagazione dei criteri e dei profili criterio delle applicazioni Kaspersky

Per configurare e propagare le impostazioni per le applicazioni Kaspersky installate nei dispositivi gestiti, è possibile utilizzare due diversi metodi di gestione della protezione: quello incentrato sui dispositivi o quello incentrato sugli utenti. Questi due metodi possono essere combinati.

- Configurazione delle attività per la gestione remota delle applicazioni Kaspersky

Controllare le attività create con l'avvio rapido guidato e, se necessario, ottimizzarle.

Istruzioni dettagliate: Configurazione dell'attività di gruppo per l'aggiornamento di Kaspersky Endpoint Security

Se necessario, creare attività aggiuntive per gestire le applicazioni Kaspersky installate nei dispositivi client.

- Valutazione e limitazione del carico di eventi nel database

Le informazioni sugli eventi che si verificano durante il funzionamento delle applicazioni gestite vengono trasferite da un dispositivo client e registrate nel database di Administration Server. Per ridurre il carico su Administration Server, valutare e limitare il numero massimo di eventi che possono essere archiviati nel database.

Istruzioni dettagliate: Impostazione del numero massimo di eventi

Risultati

Quando viene completato questo scenario, la rete sarà protetta tramite la configurazione delle applicazioni Kaspersky, delle attività e degli eventi ricevuti da parte di Administration Server:

- Le applicazioni Kaspersky sono configurate in base ai criteri e ai profili criterio.

- Le applicazioni vengono gestite attraverso un set di attività.

- Viene impostato il numero massimo di eventi che è possibile archiviare nel database.

Al termine della configurazione della protezione di rete, è possibile procedere alla configurazione degli aggiornamenti standard nei database e nelle applicazioni Kaspersky.

Informazioni sui metodi di gestione della protezione incentrati sui dispositivi e incentrati sugli utenti

È possibile gestire le impostazioni di protezione dal punto di vista delle funzionalità del dispositivo e dal punto di vista dei ruoli utente. Il primo metodo è denominato gestione della protezione incentrata sui dispositivi e il secondo è denominato gestione della protezione incentrata sugli utenti. Per applicare impostazioni dell'applicazione diverse a diversi dispositivi è possibile utilizzare uno o entrambi i tipi di gestione insieme.

La gestione della protezione incentrata sui dispositivi consente di applicare diverse impostazioni dell'applicazione di protezione ai dispositivi gestiti in base alle funzionalità specifiche del dispositivo. È ad esempio possibile applicare impostazioni diverse ai dispositivi allocati in diversi gruppi di amministrazione.

La gestione della protezione incentrata sugli utenti consente di applicare diverse impostazioni dell'applicazione di protezione a diversi ruoli utente. È possibile creare diversi ruoli utente, assegnare un ruolo utente appropriato a ciascun utente e definire diverse impostazioni dell'applicazione per i dispositivi di proprietà di utenti con ruoli diversi. È ad esempio possibile applicare differenti impostazioni dell'applicazione ai dispositivi degli addetti alla contabilità e degli specialisti delle risorse umane (HR). Di conseguenza, quando viene implementata la gestione della protezione incentrata sugli utenti, ciascun reparto (reparto account e reparto HR) dispone della propria configurazione delle impostazioni per le applicazioni Kaspersky. Una configurazione delle impostazioni definisce le impostazioni delle applicazioni che possono essere modificate dagli utenti e quelle che vengono forzatamente impostate e bloccate dall'amministratore.

Utilizzando la gestione della protezione incentrata sugli utenti è possibile applicare impostazioni specifiche di un'applicazione per singoli utenti. Questo può essere necessario quando un dipendente ha un ruolo esclusivo nell'azienda o quando si desidera monitorare i problemi di sicurezza relativi ai dispositivi di una persona specifica. A seconda del ruolo di questo dipendente nell'azienda, è possibile espanderne o limitarne i diritti di modifica delle impostazioni dell'applicazione. È ad esempio possibile espandere i diritti di un amministratore di sistema che gestisce i dispositivi client in una sede locale.

È inoltre possibile combinare gli approcci di gestione della protezione incentrata sui dispositivi e incentrata sugli utenti. È ad esempio possibile configurare uno specifico criterio dell'applicazione per ogni gruppo di amministrazione e quindi creare profili criterio per uno o più ruoli utente dell'azienda. In questo caso criteri e profili criterio vengono applicati nel seguente ordine:

- Vengono applicati i criteri creati per la gestione della protezione incentrata sui dispositivi.

- Questi vengono modificati dai profili criterio secondo le priorità dei profili criterio.

- I criteri vengono modificati dai profili criterio associati ai ruoli utente.

Configurazione e propagazione dei criteri: approccio incentrato sui dispositivi

Al termine di questo scenario, le applicazioni saranno configurate in tutti i dispositivi gestiti in base ai criteri delle applicazioni e ai profili criterio specificati.

Prerequisiti

Prima di iniziare, verificare di aver installato Kaspersky Security Center Linux Administration Server e Kaspersky Security Center Web Console. È inoltre possibile valutare la gestione della protezione incentrata sull'utente come opzione alternativa o aggiuntiva all'approccio incentrato sui dispositivi. Ulteriori informazioni sui due approcci di gestione.

Passaggi

Lo scenario di gestione incentrata sui dispositivi delle applicazioni Kaspersky comprende i seguenti passaggi:

- Configurazione dei criteri delle applicazioni

Configurare le impostazioni per le applicazioni Kaspersky installate nei dispositivi gestiti tramite la creazione di un criterio per ogni applicazione. Questo set di criteri sarà propagato ai dispositivi client.

Quando si configura la protezione della rete in Avvio rapido guidato, Kaspersky Security Center Linux crea il criterio predefinito per le seguenti applicazioni:

- Kaspersky Endpoint Security for Linux: per dispositivi client basati su Linux

- Kaspersky Endpoint Security for Windows: per dispositivi client basati su Windows

Se è stata completata la configurazione tramite questa procedura guidata, non è necessario creare un nuovo criterio per questa applicazione.

Se si dispone di una struttura gerarchica con più Administration Server e/o gruppi di amministrazione, per impostazione predefinita gli Administration Server secondari e i gruppi di amministrazione figlio ereditano i criteri dall'Administration Server primario. È possibile forzare l'ereditarietà da parte dei gruppi figlio e degli Administration Server secondari per impedire eventuali modifiche delle impostazioni configurate nel criterio upstream. Se si desidera forzare l'ereditarietà solo di una parte delle impostazioni, è possibile bloccarle nel criterio upstream. Le restanti impostazioni sbloccate saranno disponibili per la modifica nei criteri downstream. La gerarchia di criteri creata consente di gestire in modo efficace i dispositivi nei gruppi di amministrazione.

Istruzioni dettagliate: Creazione di un criterio

- Creazione dei profili criterio (facoltativo)

Se si desidera applicare differenti impostazioni dei criteri ai dispositivi all'interno di un singolo gruppo di amministrazione, creare profili criterio per tali dispositivi. Un profilo criterio è un sottoinsieme denominato di impostazioni dei criteri. Questo sottoinsieme viene distribuito nei dispositivi di destinazione insieme al criterio, integrandolo in una condizione specifica definita condizione di attivazione del profilo. I profili contengono solo le impostazioni diverse dal criterio "di base" che è attivo nel dispositivo gestito.

Utilizzando le condizioni di attivazione del profilo, è possibile applicare diversi profili criterio, ad esempio ai dispositivi con una specifica configurazione hardware o contrassegnati con tag specifici. Utilizzare i tag per filtrare i dispositivi che soddisfano i criteri specificati. È ad esempio possibile creare un tag denominato CentOS, contrassegnare tutti i dispositivi con sistema operativo CentOS con questo tag e quindi specificare il tag come condizione di attivazione per un profilo criterio. Come risultato, le applicazioni Kaspersky installate in tutti i dispositivi che eseguono CentOS verranno gestite dal profilo criterio corrispondente.

Istruzioni dettagliate:

- Propagazione di criteri e profili criterio nei dispositivi gestiti

Per impostazione predefinita, Administration Server si sincronizza automaticamente con i dispositivi gestiti ogni 15 minuti. Durante la sincronizzazione, i criteri e i profili criterio nuovi o modificati vengono propagati ai dispositivi gestiti. È possibile ignorare la sincronizzazione automatica ed eseguire manualmente la sincronizzazione utilizzando il comando Forza sincronizzazione. Al termine della sincronizzazione, i criteri e i profili criterio vengono inviati e applicati alle applicazioni Kaspersky installate.

È possibile verificare se i criteri e i profili criterio sono stati distribuiti a un dispositivo. Kaspersky Security Center Linux specifica la data e l'ora di invio nelle proprietà del dispositivo.

Istruzioni dettagliate: Sincronizzazione forzata

Risultati

Al termine dello scenario incentrato sui dispositivi, le applicazioni Kaspersky vengono configurate in base alle impostazioni specificate e propagate tramite la gerarchia di criteri.

I criteri delle applicazioni e i profili criterio configurati verranno applicati automaticamente ai nuovi dispositivi aggiunti ai gruppi di amministrazione.

Configurazione e propagazione dei criteri: approccio incentrato sull'utente

Questa sezione descrive lo scenario relativo all'approccio incentrato sugli utenti alla configurazione centralizzata delle applicazioni Kaspersky installate nei dispositivi gestiti. Al termine di questo scenario, le applicazioni saranno configurate in tutti i dispositivi gestiti in base ai criteri delle applicazioni e ai profili criterio specificati.

Prerequisiti

Prima di iniziare, verificare di aver installato correttamente Kaspersky Security Center Linux Administration Server e Kaspersky Security Center Web Console e completato lo scenario di distribuzione principale. È inoltre possibile valutare la gestione della protezione incentrata sui dispositivi come opzione alternativa o aggiuntiva all'approccio incentrato sugli utenti. Ulteriori informazioni sui due approcci di gestione.

Processo

Lo scenario di gestione incentrata sugli utenti delle applicazioni Kaspersky comprende i seguenti passaggi:

- Configurazione dei criteri delle applicazioni

Configurare le impostazioni per le applicazioni Kaspersky installate nei dispositivi gestiti tramite la creazione di un criterio per ogni applicazione. Questo set di criteri sarà propagato ai dispositivi client.

Quando si configura la protezione della rete in avvio rapido guidato, Kaspersky Security Center Linux crea il criterio predefinito per Kaspersky Endpoint Security. Se è stata completata la configurazione tramite questa procedura guidata, non è necessario creare un nuovo criterio per questa applicazione.

Se si dispone di una struttura gerarchica con più Administration Server e/o gruppi di amministrazione, per impostazione predefinita gli Administration Server secondari e i gruppi di amministrazione figlio ereditano i criteri dall'Administration Server primario. È possibile forzare l'ereditarietà da parte dei gruppi figlio e degli Administration Server secondari per impedire eventuali modifiche delle impostazioni configurate nel criterio upstream. Se si desidera forzare l'ereditarietà solo di una parte delle impostazioni, è possibile bloccarle nel criterio upstream. Le restanti impostazioni sbloccate saranno disponibili per la modifica nei criteri downstream. La gerarchia di criteri creata consente di gestire in modo efficace i dispositivi nei gruppi di amministrazione.

Istruzioni dettagliate: Creazione di un criterio

- Specificazione dei proprietari dei dispositivi

Assegnare i dispositivi gestiti agli utenti corrispondenti.

Istruzioni dettagliate: Assegnazione di un utente come proprietario dispositivo

- Definizione dei ruoli utente tipici dell'azienda

Prendere in considerazione i diversi tipi di attività eseguite dai dipendenti dell'azienda. È necessario suddividere tutti i dipendenti in base ai rispettivi ruoli. È ad esempio possibile suddividerli per reparto, professioni o posizioni. A questo punto, sarà necessario creare un ruolo utente per ciascun gruppo. Tenere presente che ogni ruolo utente avrà uno specifico profilo criterio che contiene le impostazioni delle applicazioni specifiche per questo ruolo.

- Creazione dei ruoli utente

Creare e configurare un ruolo utente per ogni gruppo di dipendenti che è stato definito nel passaggio precedente o utilizzare i ruoli utente predefiniti. I ruoli utente conterranno set di diritti di accesso alle funzionalità dell'applicazione.

Istruzioni dettagliate: Creazione di un ruolo utente

- Definizione dell'ambito di ogni ruolo utente

Per ognuno dei ruoli utente creati, definire gli utenti e/o i gruppi di protezione e i gruppi di amministrazione. Le impostazioni associate a un ruolo utente si applicano solo ai dispositivi che appartengono agli utenti con questo ruolo e solo se tali dispositivi appartengono a gruppi associati a questo ruolo, inclusi i gruppi figlio.

Istruzioni dettagliate: Modifica dell'ambito di un ruolo utente

- Creazione di profili criterio

Creare un profilo criterio per ogni ruolo utente nell'organizzazione. I profili criterio definiscono le impostazioni che saranno applicate alle applicazioni installate nei dispositivi degli utenti, a seconda del ruolo di ogni utente.

Istruzioni dettagliate: Creazione di un profilo criterio

- Associazione dei profili criterio ai ruoli utente

Associare i profili criterio creati ai ruoli utente. In tal modo, il profilo criterio diventa attivo per un utente che ha il ruolo specificato. Le impostazioni configurate nel profilo criterio verranno applicate alle applicazioni Kaspersky installate nei dispositivi dell'utente.

Istruzioni dettagliate: Associazione dei profili criterio ai ruoli

- Propagazione di criteri e profili criterio nei dispositivi gestiti

Per impostazione predefinita, Kaspersky Security Center Linux sincronizza automaticamente l'Administration Server con i dispositivi gestiti ogni 15 minuti. Durante la sincronizzazione, i criteri e i profili criterio nuovi o modificati vengono propagati ai dispositivi gestiti. È possibile ignorare la sincronizzazione automatica ed eseguire manualmente la sincronizzazione utilizzando il comando Forza sincronizzazione. Al termine della sincronizzazione, i criteri e i profili criterio vengono inviati e applicati alle applicazioni Kaspersky installate.

È possibile verificare se i criteri e i profili criterio sono stati distribuiti a un dispositivo. Kaspersky Security Center Linux specifica la data e l'ora di invio nelle proprietà del dispositivo.

Istruzioni dettagliate: Sincronizzazione forzata

Risultati

Al termine dello scenario incentrato sugli utenti, le applicazioni Kaspersky vengono configurate in base alle impostazioni specificate e propagate tramite la gerarchia di criteri e profili criterio.

Per un nuovo utente, sarà necessario creare un nuovo account e quindi assegnare all'utente uno dei ruoli utente creati e i dispositivi. I criteri delle applicazioni e i profili criterio configurati verranno applicati automaticamente ai dispositivi di questo utente.

Criteri e profili criterio

In Kaspersky Security Center Web Console è possibile creare criteri per le applicazioni Kaspersky. Questa sezione descrive i criteri e i profili criterio e fornisce istruzioni per crearli e modificarli.

Informazioni su criteri e profili criterio

Un criterio è un set di impostazioni dell'applicazione Kaspersky che vengono applicate a un gruppo di amministrazione e ai relativi sottogruppi. È possibile installare diverse applicazioni Kaspersky nei dispositivi di un gruppo di amministrazione. Kaspersky Security Center fornisce un singolo criterio per ogni applicazione Kaspersky in un gruppo di amministrazione. Un criterio può avere uno dei seguenti stati:

Lo stato del criterio

Stato |

Descrizione |

|---|---|

Attivo |

Il criterio corrente applicato al dispositivo. Può essere attivo un solo criterio per un'applicazione Kaspersky in ogni gruppo di amministrazione. I dispositivi applicano i valori delle impostazioni di un criterio attivo per un'applicazione Kaspersky. |

Inattivo |

Un criterio che non è attualmente applicato a un dispositivo. |

Fuori sede |

Se questa opzione è selezionata, il criterio diventa attivo quando il dispositivo lascia la rete aziendale. |

I criteri funzionano secondo le seguenti regole:

- È possibile configurare diversi criteri con differenti impostazioni per una singola applicazione.

- Un solo criterio può essere attivo per l'applicazione corrente.

- Un criterio può avere criteri secondari.

In generale è possibile utilizzare i criteri in preparazione a situazioni di emergenza, come un attacco virus. Ad esempio in caso di attacco tramite unità flash, è possibile attivare un criterio che blocca l'accesso alle unità flash. In questo caso il criterio attivo corrente diventa automaticamente inattivo.

Per evitare di dover gestire più criteri, ad esempio quando diverse occasioni presuppongono solo la modifica di più impostazioni, è possibile utilizzare i profili criterio.

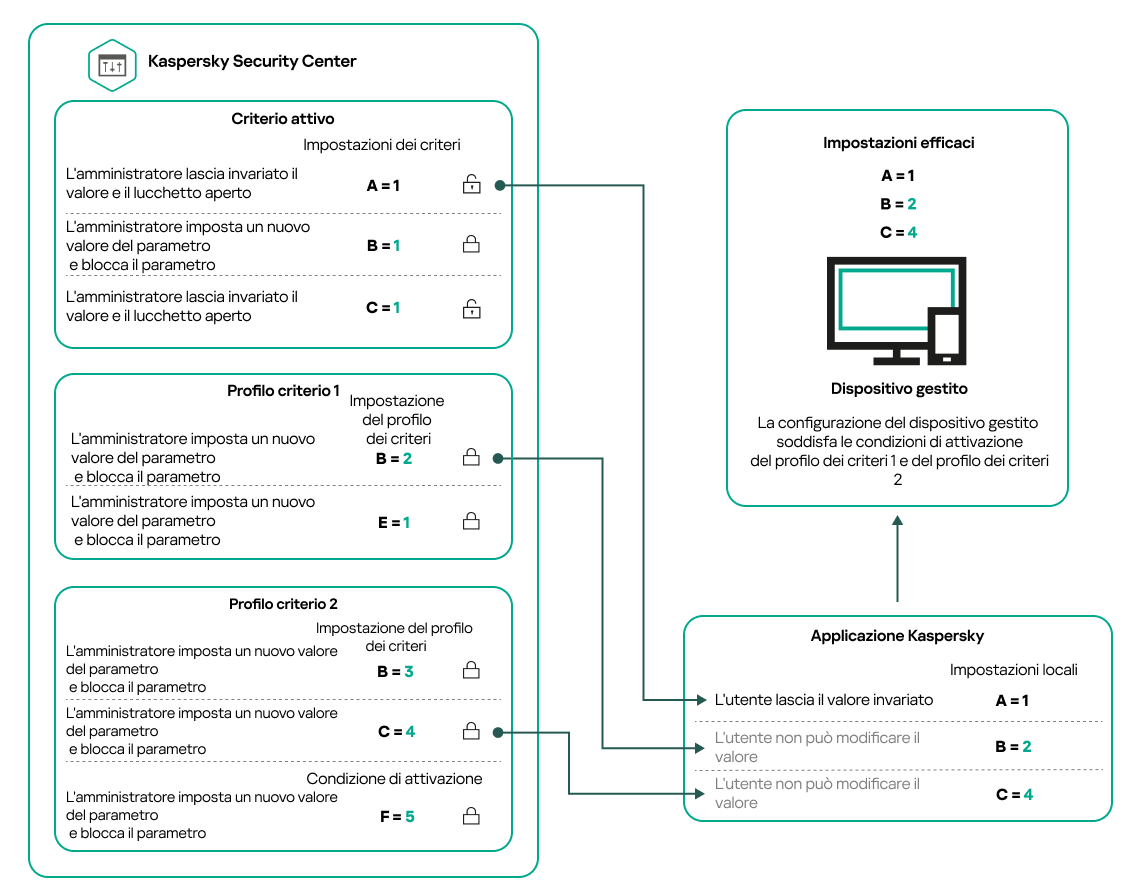

Un profilo criterio è un sottoinsieme denominato di valori delle impostazioni dei criteri che sostituisce i valori delle impostazioni di un criterio. Un profilo criterio influisce sulla creazione delle impostazioni ottimizzate in un dispositivo gestito. Per impostazioni effettive si intende un insieme di impostazioni dei criteri, impostazioni dei profili criterio e impostazioni delle applicazioni locali attualmente applicate nel dispositivo.

I profili criterio funzionano secondo le seguenti regole:

- Un profilo criterio assume validità quando si verifica una condizione di attivazione specifica.

- I profili criterio contengono valori delle impostazioni che differiscono dalle impostazioni dei criteri.

- L'attivazione di un profilo criterio modifica le impostazioni effettive del dispositivo gestito.

- Un criterio può includere al massimo 100 profili criterio.

Informazioni su blocco e impostazioni bloccate

Ogni impostazione dei criteri ha un'icona a forma di lucchetto ( ). La tabella seguente mostra gli stati dei pulsanti a forma di lucchetto:

). La tabella seguente mostra gli stati dei pulsanti a forma di lucchetto:

Stati dei pulsanti a forma di lucchetto

Stato |

Descrizione |

|---|---|

|

Se accanto a un'impostazione viene visualizzato un lucchetto aperto e l'interruttore è disabilitato, l'impostazione non è specificata nel criterio. Un utente può modificare queste impostazioni nell'interfaccia dell'applicazione gestita. Questa tipologia di impostazioni è denominata sbloccata. |

|

Se accanto a un'impostazione viene visualizzato un lucchetto chiuso e l'interruttore è abilitato, l'impostazione viene applicata ai dispositivi ai quali si applica il criterio. Un utente non può modificare i valori di queste impostazioni nell'interfaccia dell'applicazione gestita. Questa tipologia di impostazioni è denominata bloccata. |

È consigliabile bloccare le impostazioni dei criteri che si desidera applicare ai dispositivi gestiti. Le impostazioni dei criteri sbloccate possono essere riassegnate dalle impostazioni dell'applicazione Kaspersky in un dispositivo gestito.

È possibile utilizzare un pulsante a forma di lucchetto per eseguire le seguenti azioni:

- Blocco delle impostazioni per il criterio di un sottogruppo di amministrazione

- Blocco delle impostazioni di un'applicazione Kaspersky in un dispositivo gestito

Un'impostazione bloccata viene pertanto utilizzata per implementare impostazioni ottimizzate in un dispositivo gestito.

Un processo di implementazione delle impostazioni ottimizzate include le seguenti azioni:

- Il dispositivo gestito applica i valori delle impostazioni dell'applicazione Kaspersky.

- Il dispositivo gestito applica i valori delle impostazioni bloccate di un criterio.

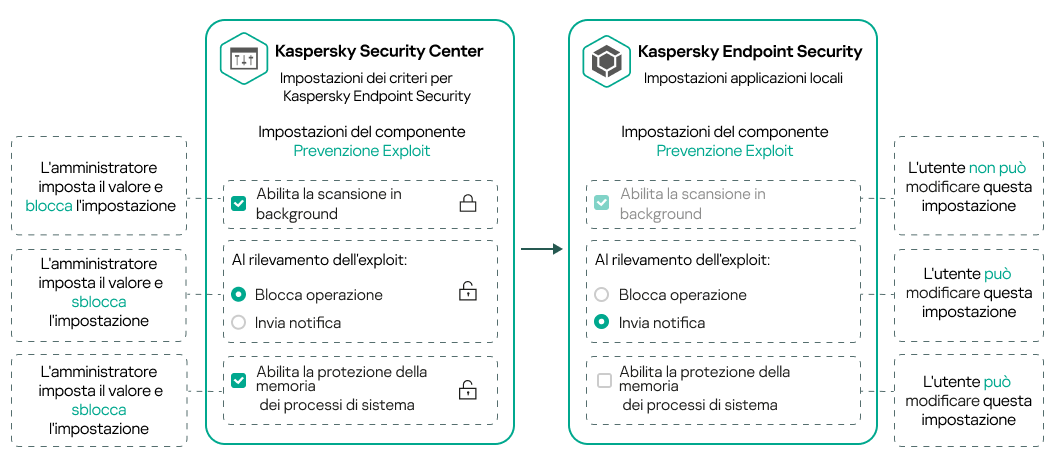

Un criterio e un'applicazione Kaspersky gestita contengono lo stesso set di impostazioni. Quando si configurano le impostazioni dei criteri, le impostazioni dell'applicazione Kaspersky assumono valori differenti in un dispositivo gestito. Non è possibile regolare le impostazioni bloccate in un dispositivo gestito (vedere la figura seguente):

Blocchi e impostazioni delle applicazioni Kaspersky

Ereditarietà di criteri e profili criterio

Questa sezione fornisce informazioni sulla gerarchia e sull'ereditarietà dei criteri e dei profili criterio.

Gerarchia dei criteri

Se dispositivi diversi richiedono impostazioni diverse, è possibile organizzare i dispositivi in gruppi di amministrazione.

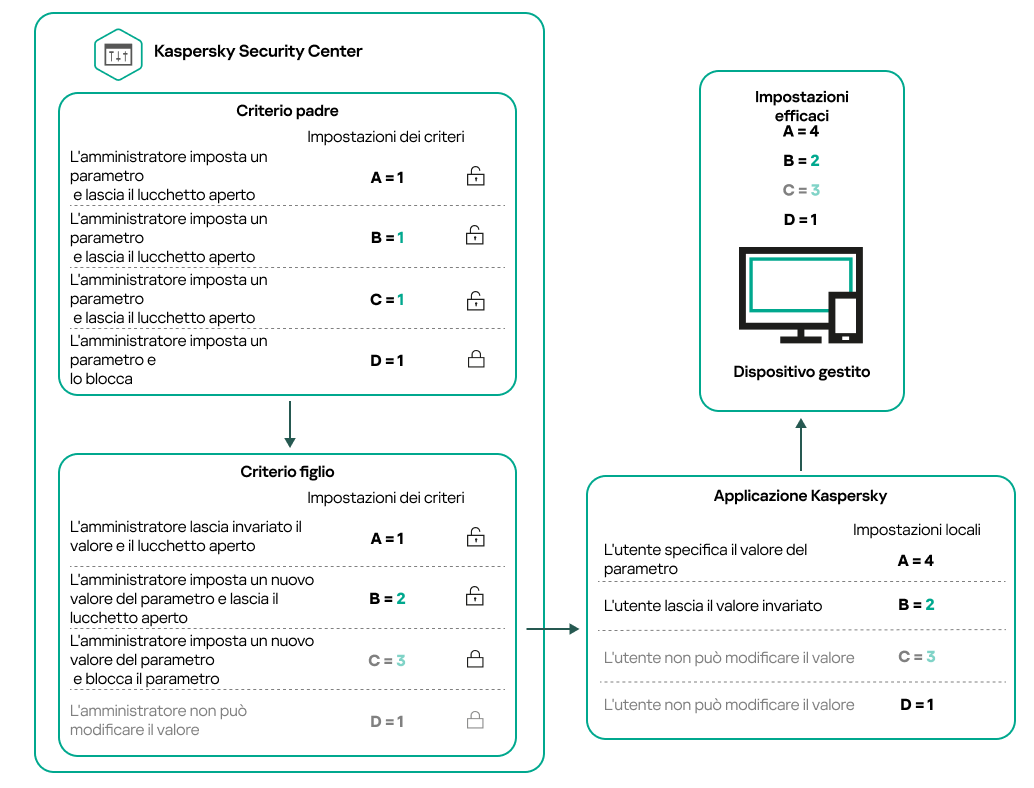

È possibile specificare un criterio per un singolo gruppo di amministrazione. Le impostazioni dei criteri possono essere ereditate. Ereditarietà significa ricevere i valori delle impostazioni dei criteri nei sottogruppi (gruppi secondari) di un criterio di un gruppo di amministrazione (principale) di livello superiore.

Da questo momento in poi, un criterio per un gruppo padre viene denominato anche criterio principale. Un criterio per un sottogruppo (gruppo figlio) viene inoltre denominato criterio secondario.

Per impostazione predefinita, esiste almeno un gruppo di dispositivi gestiti in Administration Server. Se si desidera creare gruppi personalizzati, questi vengono creati come sottogruppi (gruppi figlio) all'interno del gruppo di dispositivi gestiti.

I criteri della stessa applicazione si influenzano reciprocamente in base a una gerarchia di gruppi di amministrazione. Le impostazioni bloccate di un criterio di un gruppo di amministrazione di livello superiore (padre) riassegneranno i valori delle impostazioni dei criteri di un sottogruppo (vedere la figura seguente).

Gerarchia dei criteri

Inizio paginaProfili criterio in una gerarchia di criteri

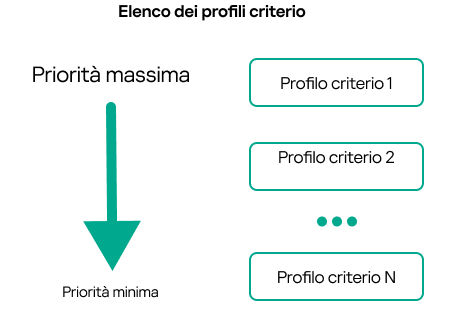

I profili criterio hanno le seguenti condizioni di assegnazione della priorità:

- La posizione di un profilo in un elenco di profili criterio indica la relativa priorità. È possibile modificare la priorità di un profilo criterio. La posizione più elevata in un elenco indica la massima priorità (vedere la figura seguente).

Definizione della priorità di un profilo criterio

- Le condizioni di attivazione dei profili criterio non dipendono l'una dall'altra. È possibile attivare più profili criterio contemporaneamente. Se più profili criterio influiscono sulla stessa impostazione, il dispositivo acquisisce il valore dell'impostazione dal profilo criterio con la priorità più elevata (vedere la figura seguente).

La configurazione del dispositivo gestito soddisfa le condizioni di attivazione di diversi profili criterio

Profili criterio in una gerarchia di ereditarietà

I profili criterio di diversi criteri di livello gerarchico soddisfano le seguenti condizioni:

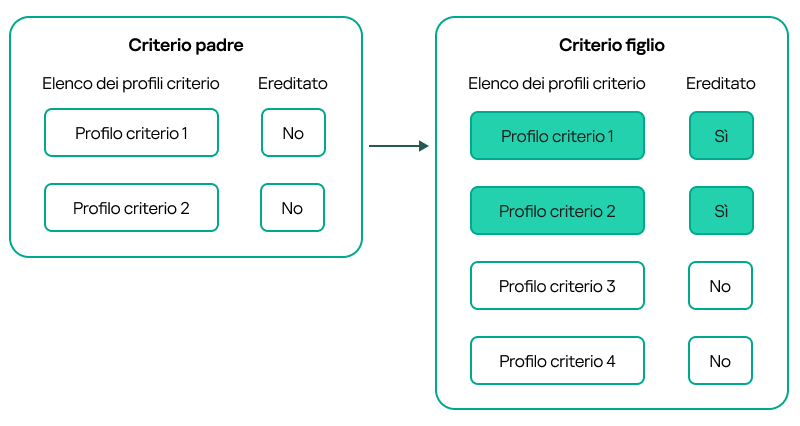

- Un criterio di livello inferiore eredita i profili criterio da un criterio di livello superiore. Un profilo criterio ereditato da un criterio di livello superiore ottiene una priorità più elevata rispetto al livello del profilo criterio originale.

- Non è possibile modificare la priorità di un profilo criterio ereditato (vedere la figura seguente).

Ereditarietà dei profili criterio

Profili criterio con lo stesso nome

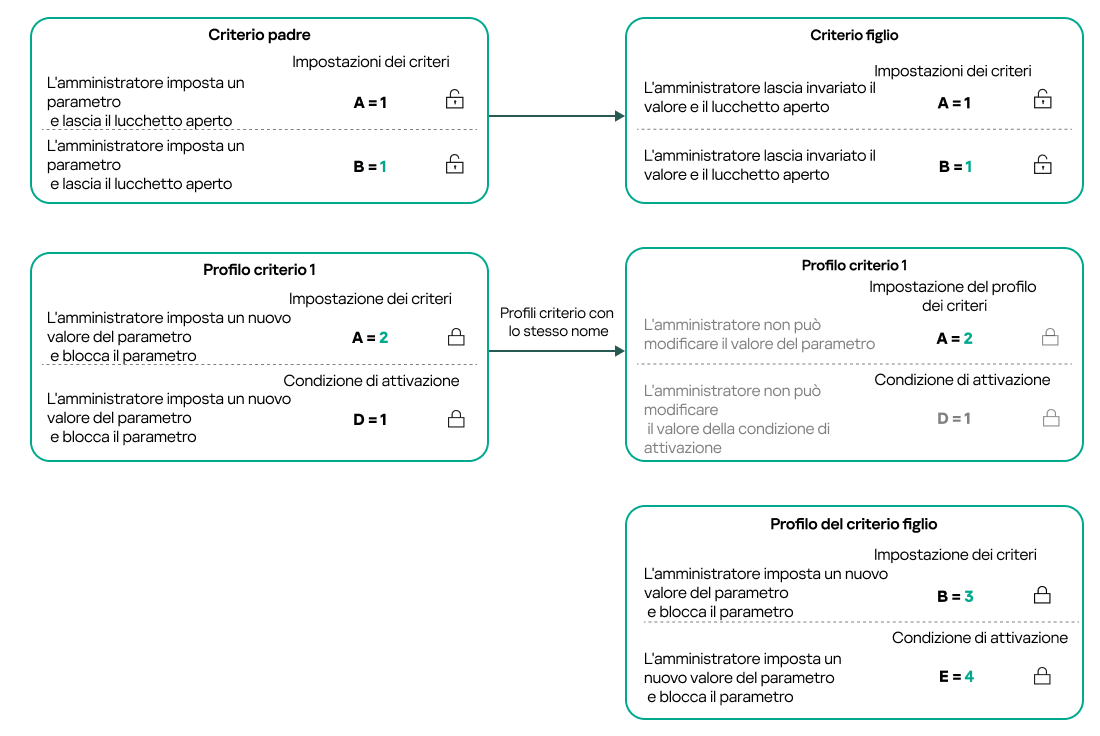

Se sono presenti due criteri con lo stesso nome in diversi livelli della gerarchia, questi criteri funzionano in base alle seguenti regole:

- Le impostazioni bloccate e la condizione di attivazione di un profilo criterio di livello superiore modificano le impostazioni e la condizione di attivazione di un profilo criterio di livello inferiore (vedere la figura seguente).

Il profilo figlio eredita i valori delle impostazioni da un profilo criterio principale

- Le impostazioni sbloccate e la condizione di attivazione di un profilo criterio di livello superiore non modificano le impostazioni e la condizione di attivazione di un profilo criterio di livello inferiore.

Modalità di implementazione delle impostazioni in un dispositivo gestito

L'implementazione di impostazioni ottimizzate in un dispositivo gestito può essere descritta come segue:

- I valori di tutte le impostazioni non bloccate vengono acquisiti dal criterio.

- Quindi vengono sovrascritti con i valori delle impostazioni dell'applicazione gestita.

- Vengono applicati i valori delle impostazioni bloccate del criterio ottimizzato. I valori delle impostazioni bloccate modificano i valori delle impostazioni ottimizzate sbloccate.

Gestione dei criteri

Questa sezione descrive i criteri di gestione e fornisce informazioni sulla visualizzazione dell'elenco dei criteri, sulla creazione di un criterio, sulla modifica di un criterio, sulla copia di un criterio, sullo spostamento di un criterio, sulla sincronizzazione forzata, sulla visualizzazione del grafico dello stato di distribuzione dei criteri e sull'eliminazione di un criterio.

Visualizzazione dell'elenco di criteri

È possibile visualizzare elenchi dei criteri creati per Administration Server o per qualsiasi gruppo di amministrazione.

Per visualizzare un elenco di criteri:

- Nel menu principale accedere a Risorse (dispositivi) → Gerarchia dei gruppi.

- Nella struttura dei gruppi di amministrazione selezionare il gruppo di amministrazione per cui si desidera visualizzare l'elenco di criteri.

L'elenco di criteri viene visualizzato in formato di tabella. Se non sono presenti criteri, la tabella è vuota. È possibile mostrare o nascondere le colonne della tabella, modificarne l'ordine, visualizzare solo le righe che contengono un valore specificato o utilizzare la ricerca.

Creazione di un criterio

È possibile creare criteri, nonché modificare ed eliminare i criteri esistenti.

Per creare un criterio:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Selezionare il gruppo di amministrazione per cui creare il criterio:

- Per il gruppo radice.

In questo caso, è possibile procedere al passaggio successivo.

- Per un sottogruppo:

- Fare clic sul collegamento del percorso corrente nella parte superiore della finestra.

- Nel pannello visualizzato, fare clic sul collegamento con il nome del sottogruppo desiderato.

Il percorso corrente cambia per riflettere il sottogruppo selezionato.

- Per il gruppo radice.

- Fare clic su Aggiungi.

Verrà aperta la finestra Selezionare l'applicazione.

- Selezionare l'applicazione per cui si desidera creare un criterio.

- Fare clic su Avanti.

Verrà visualizzata la finestra delle impostazioni del nuovo criterio, con la scheda Generale selezionata.

- Se si desidera, modificare il nome predefinito, lo stato predefinito e le impostazioni di ereditarietà predefinite del criterio.

- Selezionare la scheda Impostazioni applicazione.

In alternativa, fare clic su Salva e uscire. Il criterio verrà visualizzato nell'elenco dei criteri e sarà possibile modificarne le impostazioni in un secondo momento.

- Nella scheda Impostazioni applicazione, nel riquadro a sinistra selezionare la categoria desiderata e nel riquadro dei risultati a destra modificare le impostazioni del criterio. È possibile modificare le impostazioni del criterio in ciascuna categoria (sezione).

Il set di impostazioni dipende dall'applicazione per cui si crea un criterio. Per i dettagli, fare riferimento ai seguenti elementi:

- Configurazione di Administration Server

- Impostazioni del criterio di Network Agent

- Guida di Kaspersky Endpoint Security for Linux

- Guida di Kaspersky Endpoint Security for Windows

Per informazioni dettagliate sulle impostazioni delle altre applicazioni di protezione, fare riferimento alla documentazione relativa all'applicazione corrispondente.

Quando si modificano le impostazioni, è possibile fare clic su Annulla per annullare l'ultima operazione.

- Fare clic su Salva per salvare il criterio.

Il criterio verrà visualizzato nell'elenco dei criteri.

Impostazioni generali dei criteri

Espandi tutto | Comprimi tutto

Generale

Nella scheda Generale è possibile modificare lo stato del criterio e specificare l'ereditarietà delle impostazioni criterio:

- Nella sezione Stato criterio è possibile selezionare una modalità criterio:

- Nel gruppo di impostazioni Ereditarietà impostazioni è possibile configurare l'ereditarietà del criterio:

Configurazione eventi

La scheda Configurazione eventi consente di configurare la registrazione degli eventi e le notifiche degli eventi. Gli eventi vengono distribuiti nelle seguenti schede in base al livello di importanza:

- Critico

La sezione Critico non è visualizzata nelle proprietà del criterio di Network Agent.

- Errore funzionale

- Avviso

- Informazioni

In ogni sezione, l'elenco mostra i tipi di eventi e il periodo di archiviazione predefinito per gli eventi in Administration Server (in giorni). Facendo clic su un tipo di evento, è possibile specificare le seguenti impostazioni:

- Registrazione eventi

È possibile specificare per quanti giorni archiviare l'evento e selezionare dove archiviarlo:

- Esporta nel sistema SIEM utilizzando Syslog

- Archivia nel registro eventi del sistema operativo del dispositivo

- Archivia nel registro eventi del sistema operativo in Administration Server

- Notifiche eventi

È possibile selezionare se si desidera essere informati dell'evento in uno dei seguenti modi:

- Notifica tramite e-mail

- Notifica tramite SMS

- Notifica tramite l'esecuzione di file eseguibile o script

- Notifica tramite SNMP

Per impostazione predefinita, vengono utilizzate le impostazioni di notifica specificate nella scheda delle proprietà di Administration Server (ad esempio l'indirizzo del destinatario). Se si desidera, è possibile modificare queste impostazioni nelle schede E-mail, SMS e File eseguibile da avviare.

Cronologia revisioni

La scheda Cronologia revisioni consente di visualizzare l'elenco delle revisioni del criterio ed eseguire il rollback delle modifiche apportate al criterio, se necessario.

Modifica di un criterio

Per modificare un criterio:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio che si desidera modificare.

Verrà visualizzata la finestra delle impostazioni del criterio.

- Specificare le impostazioni generali e le impostazioni dell'applicazione per cui si crea un criterio. Per i dettagli, fare riferimento ai seguenti elementi:

- Configurazione di Administration Server

- Impostazioni del criterio di Network Agent

- Guida di Kaspersky Endpoint Security for Linux

- Guida di Kaspersky Endpoint Security for Windows

Per informazioni dettagliate sulle impostazioni delle altre applicazioni di protezione, fare riferimento alla documentazione relativa a tale applicazione.

- Fare clic su Salva.

Le modifiche apportate al criterio saranno salvate nelle proprietà del criterio e verranno visualizzate nella sezione Cronologia revisioni.

Inizio paginaAbilitazione e disabilitazione di un'opzione di ereditarietà dei criteri

Per abilitare o disabilitare l'opzione di ereditarietà in un criterio:

- Aprire il criterio richiesto.

- Aprire la scheda Generale.

- Abilitare o disabilitare l'ereditarietà dei criteri:

- Se si abilita Eredita impostazioni dal criterio padre in un criterio secondario e un amministratore blocca alcune impostazioni nel criterio principale, non è possibile modificare queste impostazioni nel criterio secondario.

- Se si disabilita Eredita impostazioni dal criterio padre in un criterio secondario, è possibile modificare tutte le impostazioni nel criterio secondario, anche se alcune impostazioni sono bloccate nel criterio principale.

- Se si abilita Forza ereditarietà impostazioni nei criteri figlio nel gruppo padre, viene abilitata l'opzione Eredita impostazioni dal criterio padre per tutti i criteri secondari. In questo caso, non è possibile disabilitare questa opzione per nessun criterio secondario. Tutte le impostazioni bloccate nel criterio principale vengono ereditate forzatamente nei gruppi figlio e non è possibile modificare queste impostazioni nei gruppi figlio.

- Fare clic sul pulsante Salva per salvare le modifiche o fare clic sul pulsante Annulla per rifiutare le modifiche.

Per impostazione predefinita, l'opzione Eredita impostazioni dal criterio padre è abilitata per un nuovo criterio.

Se un criterio dispone di profili, tutti i criteri secondari ereditano tali profili.

Copia di un criterio

È possibile copiare i criteri da un gruppo di amministrazione a un altro.

Per copiare un criterio in un altro gruppo di amministrazione:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Selezionare la casella di controllo accanto al criterio (o ai criteri) che si desidera copiare.

- Fare clic sul pulsante Copia.

Sul lato destro dello schermo verrà visualizzata la struttura dei gruppi di amministrazione.

- Nella struttura selezionare il gruppo di destinazione, ovvero il gruppo in cui si desidera copiare il criterio (o i criteri).

- Fare clic sul pulsante Copia nella parte inferiore dello schermo.

- Fare clic su OK per confermare l'operazione.

I criteri verranno copiati nel gruppo di destinazione con tutti i relativi profili. Lo stato di ciascun criterio copiato nel gruppo di destinazione sarà Inattivo. È possibile modificare lo stato in Attivo in qualsiasi momento.

Se un criterio con lo stesso nome del nuovo criterio spostato è già incluso nel gruppo di destinazione, al nome del nuovo criterio spostato viene aggiunto l'indice (<numero progressivo successivo>), ad esempio: (1).

Spostamento di un criterio

È possibile spostare i criteri da un gruppo di amministrazione a un altro. Ad esempio, si desidera eliminare un gruppo, ma utilizzare i relativi criteri per un altro gruppo. In questo caso, è possibile spostare il criterio dal gruppo precedente a quello nuovo prima di eliminare il gruppo precedente.

Per spostare un criterio in un altro gruppo di amministrazione:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Selezionare la casella di controllo accanto al criterio (o ai criteri) che si desidera spostare.

- Fare clic sul pulsante Sposta.

Sul lato destro dello schermo verrà visualizzata la struttura dei gruppi di amministrazione.

- Nella struttura selezionare il gruppo di destinazione, ovvero il gruppo in cui si desidera spostare il criterio (o i criteri).

- Fare clic sul pulsante Sposta nella parte inferiore dello schermo.

- Fare clic su OK per confermare l'operazione.

Se un criterio non è ereditato dal gruppo di origine, verrà spostato nel gruppo di destinazione con tutti i relativi profili. Lo stato del criterio nel gruppo di destinazione è Inattivo. È possibile modificare lo stato in Attivo in qualsiasi momento.

Se un criterio è ereditato dal gruppo di origine, rimane nel gruppo di origine. Viene copiato nel gruppo di destinazione con tutti i relativi profili. Lo stato del criterio nel gruppo di destinazione è Inattivo. È possibile modificare lo stato in Attivo in qualsiasi momento.

Se un criterio con lo stesso nome del nuovo criterio spostato è già incluso nel gruppo di destinazione, al nome del nuovo criterio spostato viene aggiunto l'indice (<numero progressivo successivo>), ad esempio: (1).

Esportazione di un criterio

Kaspersky Security Center Linux consente di salvare un criterio, le relative impostazioni e i profili dei criteri in un file KLP. È possibile utilizzare questo file KLP per importare il criterio salvato sia per Kaspersky Security Center Windows che per Kaspersky Security Center Linux.

Per esportare un criterio:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Selezionare la casella di controllo accanto al criterio che si desidera esportare.

Non è possibile esportare più criteri contemporaneamente. Se si selezionano più criteri, il pulsante Esporta verrà disabilitato.

- Fare clic sul pulsante Esporta.

- Nella finestra Salva con nome visualizzata, specificare il percorso e il nome del file di criteri. Fare clic sul pulsante Salva.

La finestra Salva con nome viene visualizzata solo se si utilizza Google Chrome, Microsoft Edge oppure Opera. Se si utilizza un altro browser, il criterio di attività viene salvato automaticamente nella cartella Download.

Importazione di un criterio

Kaspersky Security Center Linux consente di importare un criterio da un file KLP. Il file KLP contiene il criterio esportato, le relative impostazioni e i profili dei criteri.

Per importare un criterio:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul pulsante Importa.

- Fare clic sul pulsante Sfoglia per scegliere un file di criteri da importare.

- Nella finestra visualizzata, specificare il percorso del file di criteri KLP, quindi fare clic sul pulsante Apri. Si noti che è possibile selezionare solo un file di criteri.

Viene avviata l'elaborazione del criterio.

- Dopo che il criterio è stato elaborato correttamente, selezionare il gruppo di amministrazione a cui si desidera applicare il criterio.

- Fare clic sul pulsante Completa per completare l'importazione del criterio.

Viene visualizzata la notifica con i risultati dell'importazione. Se il criterio viene importato correttamente, è possibile fare clic sul collegamento Dettagli per visualizzare le proprietà del criterio.

Dopo un'importazione riuscita, il criterio viene visualizzato nell'elenco dei criteri. Vengono importati anche le impostazioni e i profili del criterio. Indipendentemente dallo stato del criterio selezionato durante l'esportazione, il criterio importato è inattivo. È possibile modificare lo stato del criterio nelle proprietà del criterio.

Se il criterio appena importato ha un nome identico a quello di un criterio esistente, il nome del criterio importato viene espanso con l'indice (<numero progressivo successivo>), ad esempio: (1), (2).

Inizio paginaSincronizzazione forzata

Anche se Kaspersky Security Center Linux sincronizza automaticamente lo stato, le impostazioni, le attività e i criteri per i dispositivi gestiti, in alcuni casi l'amministratore ha l'esigenza di sapere esattamente se in un dato momento la sincronizzazione è già stata eseguita per un dispositivo specifico.

Sincronizzazione di un singolo dispositivo

Per forzare la sincronizzazione tra Administration Server e un dispositivo gestito:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

- Fare clic sul nome del dispositivo che si desidera sincronizzare con Administration Server.

Verrà visualizzata una finestra delle proprietà con la sezione Generale selezionata.

- Fare clic sul pulsante Forza sincronizzazione.

L'applicazione sincronizzerà il dispositivo selezionato con Administration Server.

Sincronizzazione di più dispositivi

Per forzare la sincronizzazione tra Administration Server e più dispositivi gestiti:

- Aprire l'elenco dei dispositivi di un gruppo di amministrazione o una selezione dispositivi:

- Nel menu principale, passare a Risorse (dispositivi) → Dispositivi gestiti, fare clic sul collegamento del percorso nel campo Percorso corrente sopra l'elenco dei dispositivi gestiti, quindi selezionare il gruppo di amministrazione che contiene i dispositivi da sincronizzare.

- Eseguire una selezione dei dispositivi per visualizzare l'elenco dei dispositivi.

- Selezionare le caselle di controllo accanto ai dispositivi che si desidera sincronizzare con Administration Server.

- Sopra l'elenco dei dispositivi gestiti, fare clic sul pulsante con i puntini di sospensione (

), quindi fare clic sul pulsante Forza sincronizzazione.

), quindi fare clic sul pulsante Forza sincronizzazione.L'applicazione sincronizzerà i dispositivi selezionati con Administration Server.

- Nell'elenco dei dispositivi verificare che per i dispositivi selezionati l'ora dell'ultima connessione ad Administration Server sia cambiata all'ora corrente. Se l'ora non è cambiata, aggiornare il contenuto della pagina facendo clic sul pulsante Aggiorna.

I dispositivi selezionati vengono sincronizzati con Administration Server.

Visualizzazione dell'ora di invio di un criterio

Dopo aver modificato un criterio per un'applicazione Kaspersky sull'Administration Server, l'amministratore può verificare se il criterio modificato è stato distribuito a uno specifico dispositivo gestito. Un criterio può essere distribuito durante una sincronizzazione periodica o una sincronizzazione forzata.

Per visualizzare la data e l'ora in cui un criterio dell'applicazione è stato distribuito a un dispositivo gestito:

- Nel menu principale accedere a Risorse (dispositivi) → Dispositivi gestiti.

- Fare clic sul nome del dispositivo che si desidera sincronizzare con Administration Server.

Verrà visualizzata una finestra delle proprietà con la sezione Generale selezionata.

- Fare clic sulla scheda Applicazioni.

- Selezionare l'applicazione per cui si desidera visualizzare la data di sincronizzazione del criterio.

Verrà visualizzata la finestra del criterio dell'applicazione, con la sezione Generale selezionata e la data e l'ora di distribuzione del criterio visualizzate.

Visualizzazione del grafico dello stato di distribuzione dei criteri

In Kaspersky Security Center Linux è possibile visualizzare lo stato dell'applicazione dei criteri in ogni dispositivo in un grafico dello stato di distribuzione dei criteri.

Per visualizzare lo stato di distribuzione dei criteri in ogni dispositivo:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Selezionare la casella di controllo accanto al nome del criterio per cui si desidera visualizzare lo stato di distribuzione nei dispositivi.

- Nel menu visualizzato selezionare il collegamento Distribuzione.

Verrà visualizzata la finestra Risultati della distribuzione di <Nome criterio>.

- Nella finestra Risultati della distribuzione di <Nome criterio> visualizzata viene visualizzata la descrizione dello stato del criterio.

È possibile modificare il numero di risultati visualizzati nell'elenco con la distribuzione dei criteri. Il numero massimo di dispositivi è 100.000.

Per modificare il numero dei dispositivi visualizzati nell'elenco con i risultati di distribuzione dei criteri:

- Nel menu principale, passare alle impostazioni dell'account, quindi selezionare Opzioni di interfaccia.

- In Limite di dispositivi visualizzati nei risultati di distribuzione criteri, immettere il numero di dispositivi (fino a 100.000).

Il numero predefinito è 5000.

- Fare clic su Salva.

Le impostazioni verranno salvate e applicate.

Eliminazione di un criterio

È possibile eliminare un criterio se non è più necessario. Può essere eliminato solo un criterio che non viene ereditato nel gruppo di amministrazione specificato. Se un criterio viene ereditato, è possibile eliminarlo solo nel gruppo di livello superiore per cui è stato creato.

Per eliminare un criterio:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Selezionare la casella di controllo accanto al criterio che si desidera eliminare e fare clic su Elimina.

Il pulsante Elimina diventa non disponibile (visualizzato in grigio) se si seleziona un criterio ereditato.

- Fare clic su OK per confermare l'operazione.

Il criterio verrà eliminato insieme a tutti i relativi profili.

Gestione dei profili criterio

Questa sezione illustra la gestione dei profili criterio e fornisce informazioni sulla visualizzazione dei profili di un criterio, sulla modifica della priorità di un profilo criterio, sulla creazione di un profilo criterio, sulla copia di un profilo criterio, sulla creazione di una regola di attivazione del profilo criterio e sull'eliminazione di un profilo criterio.

Visualizzazione dei profili di un criterio

Per visualizzare i profili di un criterio:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul nome del criterio di cui si desidera visualizzare i profili.

Verrà visualizzata la finestra delle proprietà del criterio, con la scheda Generale selezionata.

- Aprire la scheda Profili criterio.

L'elenco dei profili criterio viene visualizzato in formato di tabella. Se il criterio non dispone di profili, viene visualizzata una tabella vuota.

Modifica della priorità di un profilo criterio

Per modificare la priorità di un profilo criterio:

- Passare all'elenco dei profili del criterio desiderato.

Verrà visualizzato l'elenco dei profili criterio.

- Nella scheda Profili criterio selezionare la casella di controllo accanto al profilo criterio per cui si desidera modificare la priorità.

- Impostare una nuova posizione del profilo criterio nell'elenco facendo clic su Assegna priorità o Annulla priorità.

Più in alto è posizionato un profilo criterio nell'elenco, maggiore è la relativa priorità.

- Fare clic sul pulsante Salva.

La priorità del profilo criterio selezionato verrà modificata e applicata.

Creazione di un profilo criterio

Per creare un profilo criterio:

- Passare all'elenco dei profili del criterio desiderato.

Verrà visualizzato l'elenco dei profili criterio. Se il criterio non dispone di profili, viene visualizzata una tabella vuota.

- Fare clic su Aggiungi.

- Se si desidera, modificare il nome predefinito e le impostazioni di ereditarietà predefinite del profilo.

- Selezionare la scheda Impostazioni applicazione.

In alternativa, fare clic su Salva e uscire. Il profilo che è stato creato viene visualizzato nell'elenco dei profili criterio e sarà possibile modificarne le impostazioni in un secondo momento.

- Nella scheda Impostazioni applicazione, nel riquadro a sinistra selezionare la categoria desiderata e nel riquadro dei risultati a destra modificare le impostazioni per il profilo. È possibile modificare le impostazioni del profilo criterio in ciascuna categoria (sezione).

Quando si modificano le impostazioni, è possibile fare clic su Annulla per annullare l'ultima operazione.

- Fare clic su Salva per salvare il profilo.

Il profilo verrà visualizzato nell'elenco dei profili criterio.

Copia di un profilo criterio

È possibile copiare un profilo criterio nel criterio corrente o in un altro, ad esempio se si desidera avere profili identici per criteri diversi. È anche possibile utilizzare la copia per disporre di due o più profili che differiscono solo per un numero limitato di impostazioni.

Per copiare un profilo criterio:

- Passare all'elenco dei profili del criterio desiderato.

Verrà visualizzato l'elenco dei profili criterio. Se il criterio non dispone di profili, viene visualizzata una tabella vuota.

- Nella scheda Profili criterio selezionare il profilo criterio che si desidera copiare.

- Fare clic su Copia.

- Nella finestra visualizzata selezionare il criterio in cui si desidera copiare il profilo.

È possibile copiare un profilo criterio nello stesso criterio o in un criterio specificato.

- Fare clic su Copia.

Il profilo criterio verrà copiato nel criterio selezionato. Il nuovo profilo copiato ha la priorità più bassa. Se si copia il profilo nello stesso criterio, al nome del nuovo profilo copiato viene aggiunto l'indice (), ad esempio: (1), (2).

Successivamente, è possibile modificare le impostazioni del profilo, inclusi il nome e la priorità. In questo caso, il profilo criterio originale non verrà modificato.

Creazione di una regola di attivazione del profilo criterio

Espandi tutto | Comprimi tutto

Per creare una regola di attivazione per un profilo criterio:

- Passare all'elenco dei profili del criterio desiderato.

Verrà visualizzato l'elenco dei profili criterio.

- Nella scheda Profili criterio fare clic sul profilo criterio per cui è necessario creare una regola di attivazione.

Se l'elenco dei profili criterio è vuoto, è possibile creare un profilo criterio.

- Nella scheda Regole di attivazione fare clic sul pulsante Aggiungi.

Verrà visualizzata la finestra con le regole di attivazione del profilo criterio.

- Specificare un nome per la regola.

- Selezionare le caselle di controllo accanto alle condizioni che devono determinare l'attivazione del profilo criterio che si sta creando:

- Regole generali per l'attivazione del profilo criterio

Per questa opzione, specificare al passaggio successivo:

- Regole per il proprietario di un dispositivo specifico

Per questa opzione, specificare al passaggio successivo:

- Regole per le specifiche hardware

Per questa opzione, specificare al passaggio successivo:

- Regole per l'assegnazione dei ruoli

Per questa opzione, specificare al passaggio successivo:

- Regole per l'utilizzo dei tag

Per questa opzione, specificare al passaggio successivo:

- Regole per l'utilizzo di Active Directory

Per questa opzione, specificare al passaggio successivo:

Il numero delle pagine aggiuntive della procedura guidata dipende dalle impostazioni selezionate nel primo passaggio. È possibile modificare le regole di attivazione del profilo criterio in un secondo momento.

- Regole generali per l'attivazione del profilo criterio

- Controllare l'elenco dei parametri configurati. Se l'elenco è corretto, fare clic su Crea.

Il profilo verrà salvato. Il profilo sarà attivato nel dispositivo quando vengono attivate le regole di attivazione.

Le regole di attivazione del profilo criterio create per il profilo sono visualizzate nelle proprietà del profilo criterio nella scheda Regole di attivazione. È possibile modificare o rimuovere qualsiasi regola di attivazione del profilo criterio.

È possibile attivare contemporaneamente più regole di attivazione.

Inizio paginaEliminazione di un profilo criterio

Per eliminare un profilo criterio:

- Passare all'elenco dei profili del criterio desiderato.

Verrà visualizzato l'elenco dei profili criterio.

- Nella scheda Profili criterio selezionare la casella di controllo accanto al profilo criterio da eliminare e fare clic su Elimina.

- Nella finestra visualizzata fare di nuovo clic su Elimina.

Il profilo criterio viene eliminato. Se il criterio è ereditato da un gruppo di livello inferiore, il profilo rimane in tale gruppo, ma diventa il profilo criterio di tale gruppo. Questo avviene per eliminare un cambiamento significativo nelle impostazioni delle applicazioni gestite installate nei dispositivi dei gruppi di livello inferiore.

Impostazioni del criterio di Network Agent

Espandi tutto | Comprimi tutto

Per configurare il criterio di Network Agent:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul nome del criterio di Network Agent.

Verrà visualizzata la finestra delle proprietà del criterio di Network Agent. La finestra delle proprietà contiene le schede e le impostazioni descritte di seguito.

Consultare la tabella di confronto che illustra nel dettaglio come si applicano le impostazioni riportate di seguito, a seconda del tipo di sistema operativo utilizzato.

Generale

In questa scheda, è possibile modificare il nome e lo stato del criterio e specificare l'ereditarietà delle impostazioni criterio:

- Nella sezione Stato criterio è possibile selezionare una delle seguenti modalità criterio:

- Nel gruppo di impostazioni Ereditarietà impostazioni è possibile configurare l'ereditarietà del criterio:

Configurazione eventi

In questa scheda è possibile configurare la registrazione degli eventi e le notifiche degli eventi. Gli eventi sono distribuiti in base al livello di importanza nelle seguenti sezioni:

- Errore funzionale

- Avviso

- Informazioni

In ogni sezione, l'elenco mostra i tipi di eventi e il periodo di archiviazione predefinito per gli eventi in Administration Server (in giorni). Dopo aver fatto clic sul tipo di evento è possibile specificare le impostazioni di registrazione degli eventi e le notifiche sugli eventi selezionati nell'elenco. Per impostazione predefinita, le impostazioni di notifica comuni specificate per l'intero Administration Server vengono utilizzate per tutti i tipi di eventi. Tuttavia, è possibile modificare impostazioni specifiche per i tipi di eventi desiderati.

Ad esempio, nella sezione Avviso, è possibile configurare il tipo di evento Si è verificato un problema di sicurezza. Tali eventi possono ad esempio verificarsi quando lo spazio libero sul disco di un punto di distribuzione è inferiore a 2 GB (sono necessari almeno 4 GB per installare le applicazioni e scaricare gli aggiornamenti in remoto). Per configurare l'evento Si è verificato un problema di sicurezza, fare clic su di esso e specificare la posizione di archiviazione degli eventi che si sono verificati e le modalità di notifica.

Se Network Agent ha rilevato un problema di sicurezza, è possibile gestire tale problema utilizzando le impostazioni di un dispositivo gestito.

Impostazioni applicazione

Impostazioni

Nella sezione Impostazioni è possibile configurare il criterio di Network Agent:

- Distribuisci i file solo tramite punti di distribuzione

- Dimensione massima della coda di eventi (MB)

- L'applicazione può recuperare i dati estesi del criterio nel dispositivo

- Proteggi il servizio Network Agent dalle operazioni non autorizzate di rimozione o terminazione e impedisci la modifica delle impostazioni

- Usa password di disinstallazione

Archivi

Nella sezione Archivi è possibile selezionare i tipi di oggetti i cui dettagli verranno inviati da Network Agent ad Administration Server. Se la modifica di alcune impostazioni in questa sezione non è consentita dal criterio di Network Agent, non è possibile modificare tali impostazioni.

Connettività

La sezione Connettività include tre sottosezioni:

- Rete

- Profili connessione

- Pianificazione connessione

Nella sottosezione Rete, è possibile configurare la connessione ad Administration Server, abilitare l'utilizzo di una porta UDP e specificare il numero della porta UDP.

- Nel gruppo di impostazioni Connetti ad Administration Server è possibile configurare la connessione ad Administration Server e specificare l'intervallo di tempo per la sincronizzazione tra i dispositivi client e Administration Server:

- Usa porta UDP

- Numero di porta UDP

Nella sottosezione Profili connessione, è possibile specificare le impostazioni del percorso di rete e abilitare la modalità fuori sede quando Administration Server non è disponibile:

- Impostazioni percorso di rete

- Profili connessione di Administration Server

- Abilita la modalità fuori sede quando Administration Server non è disponibile

Nella sottosezione Pianificazione connessione è possibile specificare gli intervalli di tempo durante i quali Network Agent invia i dati ad Administration Server:

Polling di rete per punti di distribuzione

Nella sezione Polling di rete per punti di distribuzione è possibile configurare il polling automatico della rete. È possibile utilizzare le seguenti opzioni per abilitare il polling e impostarne la frequenza:

Impostazioni di rete per punti di distribuzione

Nella sezione Impostazioni di rete per punti di distribuzione è possibile specificare le impostazioni di accesso a Internet:

- Usa server proxy

- Indirizzo

- Numero di porta

- Ignora il server proxy per gli indirizzi locali

- Autenticazione server proxy

- Nome utente

- Password

Proxy KSN (punti di distribuzione)

Nella sezione Proxy KSN (punti di distribuzione) è possibile configurare l'applicazione per l'utilizzo del punto di distribuzione per l'inoltro delle richieste di Kaspersky Security Network (KSN) dai dispositivi gestiti:

- Abilita proxy KSN da parte del punto di distribuzione

- Inoltra richieste KSN ad Administration Server

- Accedi a KSN Cloud/KPSN direttamente tramite Internet

- Porta

- Porta UDP

Aggiornamenti (punti di distribuzione)

Nella sezione Aggiornamenti (punti di distribuzione) è possibile abilitare la funzionalità per il download dei file diff, in modo che i punti di distribuzione acquisiscano gli aggiornamenti sotto forma di file diff dai server degli aggiornamenti Kaspersky.

Gestione riavvio

Nella sezione Gestione riavvio è possibile specificare l'azione che deve essere eseguita se il sistema operativo di un dispositivo gestito deve essere riavviato per utilizzare, installare o disinstallare correttamente un'applicazione:

- Non riavviare il sistema operativo

- Riavvia automaticamente il sistema operativo se necessario

- Richiedi l'intervento dell'utente

Utilizzo di Network Agent per Windows, Linux e macOS a confronto

L'utilizzo di Network Agent varia in base al sistema operativo del dispositivo. Anche le impostazioni del criterio e del pacchetto di installazione di Network Agent variano a seconda del sistema operativo. La tabella seguente mette a confronto le funzionalità di Network Agent e gli scenari di utilizzo disponibili per i sistemi operativi Windows, Linux e macOS.

Confronto fra le funzionalità di Network Agent

Funzionalità di Network Agent |

Windows |

Linux |

macOS |

|---|---|---|---|

Installazione |

|||

|

|

|

|

Installazione con strumenti di terzi per l'installazione remota delle applicazioni |

|

|

|

Installazione manuale, eseguendo i programmi di installazione delle applicazioni nei dispositivi |

|

|

|

Installazione di Network Agent in modalità automatica |

|

|

|

Connessione manuale di un dispositivo client ad Administration Server. Utilità Klmover |

|

|

|

Installazione automatica di aggiornamenti e patch per i componenti di Kaspersky Security Center |

|

|

|

Distribuzione automatica di una chiave |

|

|

|

|

|

|

|

Punto di distribuzione |

|||

|

|

|

|

|

Senza utilizzare Network Location Awareness (NLA). |

Senza utilizzare Network Location Awareness (NLA). |

|

Modello offline per il download degli aggiornamenti |

|

|

|

Polling della rete |

|

|

|

Esecuzione del servizio proxy KSN da parte di un punto di distribuzione |

|

|

|

Download degli aggiornamenti tramite i server degli aggiornamenti Kaspersky negli archivi dei punti di distribuzione che distribuiscono gli aggiornamenti ai dispositivi gestiti |

|

|

(Se uno o più dispositivi che eseguono Linux o macOS rientrano nell'ambito dell'attività Scarica aggiornamenti negli archivi dei punti di distribuzione, l'attività viene completata con lo stato Non riuscito, anche se è stata completata correttamente in tutti i dispositivi Windows.) |

Installazione push delle applicazioni |

|

Limitata: non è possibile eseguire l'installazione push su dispositivi Linux utilizzando i punti di distribuzione macOS. |

Limitata: non è possibile eseguire l'installazione push su dispositivi Windows utilizzando i punti di distribuzione macOS. |

Utilizzo come server push |

|

|

|

Gestione delle applicazioni di terzi |

|||

|

|

|

|

Configurazione degli aggiornamenti del sistema operativo in un criterio di Network Agent |

|

|

|

Visualizzazione delle informazioni sulle vulnerabilità del software |

|

|

|

Scansione delle applicazioni per rilevare la presenza di vulnerabilità |

|

|

|

Aggiornamenti software |

|

|

|

Inventario del software installato nei dispositivi |

|

|

|

Macchine virtuali |

|||

|

|

|

|

Ottimizzazione delle impostazioni per VDI (Virtual Desktop Infrastructure) |

|

|

|

|

|

|

|

Altro |

|||

Azioni di controllo in un dispositivo client remoto utilizzando Condivisione desktop Windows |

|

|

|

Monitoraggio dello stato della protezione anti-virus |

|

|

|

Gestione dei riavvii dei dispositivi |

|

|

|

|

|

|

|

Utilizzo di un Network Agent come gateway di connessione |

|

|

|

Gestione connessioni |

|

|

|

Passaggio di Network Agent da un Administration Server all'altro (automaticamente in base alla posizione di rete) |

|

|

|

Verifica della connessione tra un dispositivo client e Administration Server. utilità klnagchk |

|

|

|

Connessione remota al desktop di un dispositivo client |

|

|

Utilizzando il sistema VNC (Virtual Network Computing). |

Download di un pacchetto di installazione indipendente tramite la Migrazione guidata |

|

|

|

Visualizzazione delle informazioni sull'hardware dei dispositivi client |

|

Le informazioni sull'hardware dei dispositivi Linux inviate ad Administration Server da Network Agent installato in questi dispositivi sono limitate alle informazioni specificate nella descrizione delle impostazioni del dispositivo gestito. |

|

Confronto tra le impostazioni di Network Agent in base ai sistemi operativi

La tabella seguente mostra quali impostazioni dei criteri di Network Agent sono disponibili a seconda del sistema operativo del dispositivo gestito in cui è stato installato Network Agent.

Impostazioni di Network Agent: confronto in base ai sistemi operativi

Sezione Impostazioni |

Windows |

Linux |

macOS |

|---|---|---|---|

Generale |

|

|

|

Configurazione eventi |

|

|

|

Impostazioni |

|

Sono disponibili le seguenti opzioni:

|

|

Archivi |

|

Sono disponibili le seguenti opzioni:

|

|

Connettività → Rete |

|

Ad eccezione dell'opzione Apri porte di Network Agent in Microsoft Windows Firewall. |

|

Connettività → Profili connessione |

|

|

|

Connettività → Pianificazione connessione |

|

|

|

Polling di rete per punti di distribuzione |

Sono disponibili le seguenti opzioni:

|

Sono disponibili le seguenti opzioni:

|

|

Impostazioni di rete per punti di distribuzione |

|

|

|

Proxy KSN (punti di distribuzione) |

|

|

|

Aggiornamenti (punti di distribuzione) |

|

|

|

Cronologia revisioni |

|

|

|

Configurazione manuale del criterio di Kaspersky Endpoint Security

Questa sezione offre suggerimenti per la configurazione del criterio di Kaspersky Endpoint Security. È possibile eseguire la configurazione nella finestra delle proprietà del criterio. Quando si modifica un'impostazione, fare clic sull'icona del lucchetto a destra del gruppo di impostazioni pertinente per applicare i valori specificati a una workstation.

Configurazione di Kaspersky Security Network

Kaspersky Security Network (KSN) è l'infrastruttura dei servizi cloud che contiene informazioni sulla reputazione di file, risorse Web e software. Kaspersky Security Network consente a Kaspersky Endpoint Security for Windows di rispondere più rapidamente a diversi tipi di minacce, migliora le prestazioni dei componenti della protezione e riduce la probabilità di falsi positivi. Per ulteriori informazioni su Kaspersky Security Network, vedere la Guida di Kaspersky Endpoint Security for Windows.

Per specificare le impostazioni consigliate di KSN:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio di Kaspersky Endpoint Security for Windows.

Verrà visualizzata la finestra delle proprietà del criterio selezionato.

- Nelle proprietà del criterio passare a Impostazioni applicazione → Protezione minacce avanzata → Kaspersky Security Network.

- Verificare che l'opzione Kaspersky Security Network sia abilitata. L'utilizzo di questa opzione consente di ridistribuire e ottimizzare il traffico nella rete.

Se si utilizza Managed Detection and Response, è necessario abilitare l'opzione Kaspersky Security Network per il punto di distribuzione e abilitare la modalità KSN estesa.

- Abilitare l'utilizzo dei server KSN se il servizio proxy KSN non è disponibile. I server KSN possono essere posizionati sul lato di Kaspersky (quando si utilizza KSN) o sul lato di terzi (quando si utilizza KPSN).

- Fare clic su OK.

Sono state specificate le impostazioni consigliate di KSN.

Controllo dell'elenco delle reti protette dal Firewall

Verificare che il Firewall Kaspersky Endpoint Security for Windows protegga tutte le reti. Per impostazione predefinita il Firewall protegge le reti con i seguenti tipi di connessione:

- Rete pubblica. Le applicazioni di protezione, i firewall o i filtri non proteggono i dispositivi in una rete di questo tipo.

- Rete locale. L'accesso a file e stampanti è limitato per i dispositivi in questa rete.

- Rete attendibile. I dispositivi in tale rete sono protetti da attacchi e accessi non autorizzati a file e dati.

Se è stata configurata una rete personalizzata, assicurarsi che il Firewall la protegga. A tale scopo, controllare l'elenco delle reti nelle proprietà dei criteri di Kaspersky Endpoint Security for Windows. L'elenco potrebbe non contenere tutte le reti.

Per ulteriori informazioni sul Firewall vedere la Guida di Kaspersky Endpoint Security for Windows.

Per controllare l'elenco delle reti:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio di Kaspersky Endpoint Security for Windows.

Verrà visualizzata la finestra delle proprietà del criterio selezionato.

- Nelle proprietà del criterio passare a Impostazioni applicazione → Protezione minacce essenziale → Firewall.

- In Reti disponibili, fare clic sul collegamento Impostazioni di rete.

Verrà aperta la finestra Connessioni di rete. Questa finestra mostra l'elenco delle reti.

- Se nell'elenco non è presente una rete, aggiungerla.

Disabilitazione della scansione delle unità di rete

Quando Kaspersky Endpoint Security for Windows esegue la scansione delle unità di rete, ciò può comportare un carico significativo su queste. È più pratico eseguire la scansione indiretta sui file server.

È possibile disabilitare la scansione delle unità di rete nelle proprietà dei criteri di Kaspersky Endpoint Security for Windows. Per una descrizione delle proprietà di questi criteri, consultare la Guida di Kaspersky Endpoint Security for Windows.

Per disabilitare la scansione delle unità di rete:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio di Kaspersky Endpoint Security for Windows.

Verrà visualizzata la finestra delle proprietà del criterio selezionato.

- Nelle proprietà del criterio, passare a Impostazioni applicazione → Protezione minacce essenziale → Protezione minacce file.

- In Ambito della protezione, disabilitare l'opzione Tutte le unità di rete.

- Fare clic su OK.

La scansione delle unità di rete è disabilitata.

Esclusione dei dettagli del software dalla memoria di Administration Server

È consigliabile evitare che Administration Server salvi le informazioni sui moduli software avviati nei dispositivi di rete. Di conseguenza, la memoria di Administration Server non viene sovraccaricata.

È possibile disabilitare il salvataggio di queste informazioni nelle proprietà dei criteri di Kaspersky Endpoint Security for Windows.

Per disabilitare il salvataggio delle informazioni sui moduli software installati:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio di Kaspersky Endpoint Security for Windows.

Verrà visualizzata la finestra delle proprietà del criterio selezionato.

- Nelle proprietà del criterio passare a Impostazioni applicazione → Impostazioni generali → Rapporti e archivi.

- In Trasferimento dei dati ad Administration Server disabilitare la casella di controllo Informazioni sulle applicazioni avviate se è ancora abilitata nel criterio di primo livello.

Quando questa casella di controllo è selezionata, il database di Administration Server salva informazioni su tutte le versioni di tutti i moduli software nei dispositivi connessi alla rete. Queste informazioni possono richiedere una quantità significativa di spazio su disco nel database di Kaspersky Security Center Linux (decine di gigabyte).

Le informazioni sui moduli software installati non vengono più salvate nel database di Administration Server.

Configurazione dell'accesso all'interfaccia di Kaspersky Endpoint Security for Windows nelle workstation

Se la protezione dalle minacce nella rete dell'organizzazione deve essere gestita in modalità centralizzata tramite Kaspersky Security Center Linux, specificare le impostazioni dell'interfaccia nelle proprietà del criterio di Kaspersky Endpoint Security for Windows, come descritto di seguito. In questo modo, si impedirà l'accesso non autorizzato a Kaspersky Endpoint Security for Windows sulle workstation e la modifica delle impostazioni di Kaspersky Endpoint Security for Windows.

Per una descrizione delle proprietà di questi criteri, consultare la Guida di Kaspersky Endpoint Security for Windows.

Per specificare le impostazioni dell'interfaccia consigliate:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio di Kaspersky Endpoint Security for Windows.

Verrà visualizzata la finestra delle proprietà del criterio selezionato.

- Nelle proprietà del criterio, passare a Impostazioni applicazione → Impostazioni generali → Interfaccia.

- In Interazione con l'utente, selezionare l'opzione Non visualizzare. In questo modo, si disabilita la visualizzazione dell'interfaccia utente di Kaspersky Endpoint Security for Windows sulle workstation, quindi i relativi utenti non possono modificare le impostazioni di Kaspersky Endpoint Security for Windows.

- In Protezione tramite password, abilitare l'interruttore. Questo riduce il rischio di modifiche non autorizzate o accidentali nelle impostazioni di Kaspersky Endpoint Security for Windows nelle workstation.

Sono state specificate le impostazioni consigliate per l'interfaccia di Kaspersky Endpoint Security for Windows.

Salvataggio degli eventi di criteri importanti nel database dell'Administration Server

Per evitare l'overflow del database di Administration Server, è consigliabile salvare solo gli eventi importanti nel database.

Per configurare la registrazione degli eventi importanti nel database di Administration Server:

- Nel menu principale accedere a Risorse (dispositivi) → Criteri e profili.

- Fare clic sul criterio di Kaspersky Endpoint Security for Windows.

Verrà visualizzata la finestra delle proprietà del criterio selezionato.

- Nelle proprietà del criterio aprire la scheda Configurazione eventi.

- Nella sezione Critico fare clic su Aggiungi evento e selezionare solo le caselle di controllo accanto ai seguenti eventi:

- Contratto di licenza con l'utente finale violato

- L'esecuzione automatica dell'applicazione è disabilitata

- Errore di attivazione

- È stata rilevata una minaccia attiva. Si consiglia di avviare Disinfezione avanzata

- Disinfezione non attuabile

- Rilevato collegamento pericoloso aperto in precedenza

- Processo terminato

- Attività di rete bloccata

- Attacco di rete rilevato

- Avvio dell'applicazione non consentito

- Accesso negato (database locali)

- Accesso negato (KSN)

- Errore di aggiornamento locale

- Impossibile avviare due attività contemporaneamente

- Errore durante l'interazione con Kaspersky Security Center

- Non tutti i componenti sono stati aggiornati

- Errore durante l'applicazione delle regole di criptaggio/decriptaggio dei file

- Errore durante l'abilitazione della modalità portatile

- Errore durante la disabilitazione della modalità portatile

- Impossibile caricare il modulo di criptaggio

- Il criterio non può essere applicato

- Errore durante la modifica dei componenti dell'applicazione

- Fare clic su OK.

- Nella sezione Errore funzionale, fare clic su Aggiungi evento e selezionare solo la casella di controllo accanto all'evento Impostazioni delle attività non valide. Impostazioni non applicate.

- Fare clic su OK.

- Nella sezione Avviso fare clic su Aggiungi evento e selezionare solo le caselle di controllo accanto ai seguenti eventi: