Sommario

- Configurazione della protezione nella rete di un'organizzazione client

- Configurazione manuale del criterio di Kaspersky Endpoint Security

- Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

- Configurazione manuale dell'attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

- Pianificazione dell'attività Trova vulnerabilità e aggiornamenti richiesti

- Configurazione manuale dell'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità

- Creazione di una struttura di gruppi di amministrazione e assegnazione dei punti di distribuzione

- Gerarchia di criteri tramite i profili criterio

- Attività

- Regole di spostamento dei dispositivi

- Classificazione del software

Configurazione della protezione nella rete di un'organizzazione client

Al termine dell'installazione di Administration Server, Kaspersky Security Center Web Console viene avviato e richiede di eseguire la configurazione iniziale tramite la procedura guidata appropriata. Durante l'esecuzione dell'Avvio rapido guidato, i seguenti criteri e attività vengono creati nel gruppo di amministrazione radice:

- Criterio di Kaspersky Endpoint Security

- Attività di gruppo per l'aggiornamento di Kaspersky Endpoint Security

- Attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

- Criterio di Network Agent

- Attività Scansione vulnerabilità (attività di Network Agent)

- Attività di installazione degli aggiornamenti e correzione delle vulnerabilità (attività di Network Agent)

I criteri e le attività sono creati con le impostazioni predefinite, che possono risultare non ottimali o perfino non utilizzabili per l'organizzazione. È pertanto necessario verificare le proprietà degli oggetti che sono stati creati e modificarle manualmente, se necessario.

Questa sezione contiene informazioni sulla configurazione manuale di criteri, attività e altre impostazioni di Administration Server, nonché le informazioni sul punto di distribuzione, sulla creazione di una struttura di gruppi di amministrazione e di una gerarchia di attività e altre impostazioni.

Configurazione manuale del criterio di Kaspersky Endpoint Security

Questa sezione fornisce raccomandazioni su come configurare il criterio di Kaspersky Endpoint Security, creato dall'Avvio rapido guidato. È possibile eseguire la configurazione nella finestra delle proprietà del criterio.

Quando si modifica un'impostazione, tenere presente che è possibile bloccarla o sbloccarla per impedirne o consentirne la modifica del valore in una workstation.

Configurazione del criterio nella sezione Protezione minacce avanzata

Per una descrizione completa delle impostazioni in questa sezione, fare riferimento alla documentazione di Kaspersky Endpoint Security for Windows.

Nella sezione Protezione minacce avanzata è possibile configurare l'utilizzo di Kaspersky Security Network per Kaspersky Endpoint Security for Windows. È inoltre possibile configurare i moduli di Kaspersky Endpoint Security for Windows, ad esempio Rilevamento del Comportamento, Prevenzione Exploit, Prevenzione Intrusioni Host e Motore di Remediation.

Nella sottosezione Kaspersky Security Network è consigliabile abilitare l'opzione Kaspersky Security Network. L'utilizzo di questa opzione consente di ridistribuire e ottimizzare il traffico nella rete. Se l'opzione Kaspersky Security Network è disabilitata, è possibile abilitare l'uso diretto dei server KSN.

Configurazione del criterio nella sezione Protezione minacce essenziale

Per una descrizione completa delle impostazioni in questa sezione, fare riferimento alla documentazione di Kaspersky Endpoint Security for Windows.

Nella sezione Protezione minacce essenziale della finestra delle proprietà del criterio, si consiglia di specificare impostazioni aggiuntive nelle sottosezioni Firewall e Protezione minacce file.

La sottosezione Firewall contiene le impostazioni che consentono di controllare le attività di rete delle applicazioni sui dispositivi client. Un dispositivo client utilizza una rete a cui è assegnato uno dei seguenti stati: pubblico, locale o attendibile. A seconda dello stato della rete, Kaspersky Endpoint Security può consentire o negare le attività di rete su un dispositivo. Quando si aggiunge una nuova rete all'organizzazione, è necessario assegnare uno stato di rete appropriato a questa. Ad esempio, se il dispositivo client è un laptop, si consiglia che questo dispositivo utilizzi la rete pubblica o attendibile, poiché il laptop non è sempre connesso alla rete locale. Nella sottosezione Firewall, è possibile verificare se sono stati assegnati correttamente gli stati alle reti utilizzate nell'organizzazione.

Per controllare l'elenco delle reti:

- Nelle proprietà del criterio, passare a Protezione minacce essenziale → Firewall.

- Nella sezione Reti disponibili, fare clic sul pulsante Impostazioni.

- Nella finestra Firewall visualizzata, passare alla scheda Reti per visualizzare l'elenco delle reti.

Nella sottosezione Protezione minacce file, è possibile disabilitare la scansione delle unità di rete. La scansione delle unità di rete può comportare un carico significativo per le unità di rete. È più pratico eseguire la scansione indiretta sui file server.

Per disabilitare la scansione delle unità di rete:

- Nelle proprietà del criterio, passare a Protezione minacce essenziale → Protezione minacce file.

- Nella sezione Livello di sicurezza, fare clic sul pulsante Impostazioni.

- Nella finestra Protezione minacce file visualizzata, nella scheda Generali, deselezionare la casella di controllo Tutte le unità di rete.

Configurazione del criterio nella sezione Impostazioni generali

Per la descrizione completa delle impostazioni in questa sezione, fare riferimento alla documentazione di Kaspersky Endpoint Security.

Di seguito sono descritte le operazioni di configurazione avanzate che è consigliabile eseguire nella sezione Impostazioni generali della finestra delle proprietà del criterio di Kaspersky Endpoint Security.

Sezione Impostazioni generali, sottosezione Rapporti e archivi

Nella sezione Trasferimento dei dati ad Administration Server, notare la casella di controllo Informazioni sulle applicazioni avviate. Se questa casella di controllo è selezionata, il database di Administration Server salva informazioni su tutte le versioni di tutti i moduli software nei dispositivi connessi alla rete. Queste informazioni possono richiedere una quantità significativa di spazio su disco nel database di Kaspersky Security Center Linux (decine di gigabyte). Pertanto, se la casella di controllo Informazioni sulle applicazioni avviate è ancora selezionata nel criterio di primo livello, deve essere deselezionata.

Sezione Impostazioni generali, sottosezione Interfaccia

Se la protezione dalle minacce nella rete dell'organizzazione deve essere gestita in modalità centralizzata tramite Administration Console, è necessario disabilitare la visualizzazione dell'interfaccia di utente di Kaspersky Endpoint Security nelle workstation (deselezionando la casella di controllo Visualizza interfaccia applicazione nella sezione Interazione con l'utente) e abilitare la protezione tramite password (selezionando la casella di controllo Abilita la protezione tramite password nella sezione Protezione tramite password).

Inizio paginaConfigurazione del criterio nella sezione Configurazione eventi

Nella sezione Configurazione eventi è consigliabile disabilitare il salvataggio di qualsiasi evento in Administration Server, tranne i seguenti:

- Nella scheda Critico:

- L'esecuzione automatica dell'applicazione è disabilitata

- Accesso negato

- Avvio dell'applicazione non consentito

- Disinfezione non attuabile

- Contratto di licenza con l'utente finale violato

- Impossibile caricare il modulo di criptaggio

- Impossibile avviare due attività contemporaneamente

- È stata rilevata una minaccia attiva. Si consiglia di avviare Disinfezione avanzata

- Attacco di rete rilevato

- Non tutti i componenti sono stati aggiornati

- Errore di attivazione

- Errore durante l'abilitazione della modalità portatile

- Errore durante l'interazione con Kaspersky Security Center

- Errore durante la disabilitazione della modalità portatile

- Errore durante la modifica dei componenti dell'applicazione

- Errore durante l'applicazione delle regole di criptaggio/decriptaggio dei file

- Il criterio non può essere applicato

- Processo terminato

- Attività di rete bloccata

- Nella scheda Errore funzionale: Impostazioni attività non valide. Impostazioni non applicate

- Nella scheda Avviso:

- L'Auto-difesa è disabilitata

- Chiave di riserva errata

- L'utente ha scelto di non applicare il criterio di criptaggio

- Nella scheda Informazioni: Avvio dell'applicazione non consentito in modalità di test

Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

Se Administration Server opera come sorgente degli aggiornamenti, l'opzione di pianificazione ottimale e consigliata per Kaspersky Endpoint Security è Quando vengono scaricati nuovi aggiornamenti nell'archivio con la casella di controllo Usa automaticamente il ritardo casuale per l'avvio delle attività selezionata.

Se si crea un'attività locale di download degli aggiornamenti dai server Kaspersky nell'archivio in ogni punto di distribuzione, la pianificazione periodica sarà ottimale e consigliata per l'attività di aggiornamento di gruppo di Kaspersky Endpoint Security. In questo caso, il valore dell'intervallo con impostazione casuale deve essere impostato su 1 ora.

Inizio paginaConfigurazione manuale dell'attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

L'Avvio rapido guidato crea un'attività di gruppo per la scansione di un dispositivo. Se la pianificazione specificata automaticamente dell'attività di scansione di gruppo non è appropriata per l'organizzazione, è necessario impostare manualmente la pianificazione più adatta per questa attività in base alle regole del luogo di lavoro adottate nell'organizzazione.

Ad esempio, all'attività viene assegnata una pianificazione Esegui il venerdì alle 19:00 con un'impostazione casuale automatica e la casella di controllo Esegui attività non effettuate è deselezionata. Di conseguenza, se i dispositivi nell'organizzazione vengono spenti ad esempio il venerdì alle 18:30, l'attività di scansione del dispositivo non verrà eseguita. In questo caso, è necessario impostare manualmente l'attività di scansione di gruppo.

Pianificazione dell'attività Trova vulnerabilità e aggiornamenti richiesti

L'Avvio rapido guidato crea l'attività Trova vulnerabilità e aggiornamenti richiesti per Network Agent. Per impostazione predefinita, all'attività viene assegnata una pianificazione Esegui il martedì alle 19:00 con un'impostazione casuale automatica e la casella di controllo Esegui attività non effettuate è selezionata.

Se le regole dell'organizzazione per l'ambiente di lavoro prevedono lo spegnimento di tutti i dispositivi in tale orario, l'attività Trova vulnerabilità e aggiornamenti richiesti verrà eseguita dopo la riaccensione dei dispositivi, il mercoledì mattina. Un'attività di questo tipo potrebbe essere indesiderabile perché una Scansione vulnerabilità può aumentare il carico sui sottosistemi del disco e della CPU. È necessario impostare la pianificazione appropriata per l'attività in base alle regole per l'ambiente di lavoro adottate nell'organizzazione.

Configurazione manuale dell'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità

L'Avvio rapido guidato crea un'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità per Network Agent. Per impostazione predefinita, l'attività è impostata per l'esecuzione ogni giorno alle 01:00, con un'impostazione casuale automatica, e l'opzione Esegui attività non effettuate non è abilitata.

Se le regole dell'organizzazione per l'ambiente di lavoro prevedono lo spegnimento dei dispositivi durante la notte, l'installazione degli aggiornamenti non verrà eseguita. È necessario impostare la pianificazione appropriata per l'attività Scansione vulnerabilità in base alle regole per l'ambiente di lavoro adottate nell'organizzazione. È anche importante tenere presente che l'installazione degli aggiornamenti può richiedere il riavvio del dispositivo.

Creazione di una struttura di gruppi di amministrazione e assegnazione dei punti di distribuzione

Una struttura di gruppi di amministrazione in Kaspersky Security Center Linux esegue le seguenti funzioni:

- Imposta l'ambito dei criteri.

È disponibile un metodo alternativo per l'applicazione delle impostazioni appropriate nei dispositivi, utilizzando i profili criterio. In questo caso, l'ambito dei criteri viene impostato, ad esempio, tramite tag dispositivo o ruoli utente.

- Imposta l'ambito delle attività di gruppo.

Esiste un approccio alla definizione dell'ambito delle attività di gruppo che non è basato su una gerarchia di gruppi di amministrazione: l'utilizzo di attività per selezioni dispositivi e di attività per dispositivi specifici.

- Imposta i diritti di accesso a dispositivi, Administration Server virtuali e Administration Server secondari.

- Assegna i punti di distribuzione.

Al momento della creazione della struttura dei gruppi di amministrazione, è necessario tenere conto della topologia della rete dell'organizzazione per l'assegnazione ottimale dei punti di distribuzione. La distribuzione ottimale dei punti di distribuzione consente di ridurre il traffico nella rete dell'organizzazione.

A seconda dello schema dell'organizzazione e della topologia di rete adottata dal client MSP, le seguenti configurazioni standard possono essere applicate alla struttura dei gruppi di amministrazione:

- Singola sede

- Più sedi separate di piccole dimensioni

Configurazione del client MSP standard: singola sede

In una configurazione standard con una singola sede, tutti i dispositivi si trovano nella rete dell'organizzazione e sono visibili reciprocamente. La rete dell'organizzazione può comprendere diversi componenti (reti o segmenti di rete) connessi tramite canali con larghezza di banda ridotta.

Sono disponibili i seguenti metodi per creare la struttura dei gruppi di amministrazione:

- Creazione della struttura dei gruppi di amministrazione tenendo conto della topologia di rete. La struttura dei gruppi di amministrazione potrebbe non riflettere la topologia di rete alla perfezione. Una corrispondenza tra i diversi componenti della rete e alcuni gruppi di amministrazione può essere sufficiente. È possibile utilizzare l'assegnazione automatica dei punti di distribuzione o assegnarli manualmente.

- Creazione della struttura dei gruppi di amministrazione senza tenere conto della topologia di rete. In questo caso è necessario disabilitare l'assegnazione automatica dei punti di distribuzione e quindi assegnare a uno o più dispositivi il ruolo di punti di distribuzione per un gruppo di amministrazione radice in ciascun componente della rete, ad esempio per il gruppo Dispositivi gestiti. Tutti i punti di distribuzione saranno allo stesso livello e avranno lo stesso ambito che comprende tutti i dispositivi della rete dell'organizzazione. In questo caso, tutti i Network Agent si connetteranno al punto di distribuzione con il percorso più vicino. Il percorso di un punto di distribuzione è monitorabile con l'utilità tracert o l'utilità traceroute.

Configurazione del client MSP standard: più sedi remote di piccole dimensioni

Questa configurazione standard prevede la presenza di diverse sedi remote, che possono comunicare con la sede centrale via Internet. Ogni sede remota è situata dietro il NAT, ovvero la connessione da una sede remota all'altra non è possibile perché le sedi sono isolate tra loro.

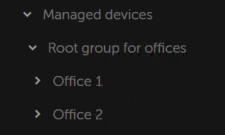

La configurazione deve essere riflessa nella struttura dei gruppi di amministrazione: è necessario creare un gruppo di amministrazione distinto per ogni sede remota (i gruppi Sede 1 e Sede 2 nella figura seguente).

Le sedi remote sono incluse nella struttura dei gruppi di amministrazione

È necessario assegnare uno o più punti di distribuzione a ogni gruppo di amministrazione che corrisponde a una sede. I punti di distribuzione devono essere dispositivi nella sede remota con una quantità sufficiente di spazio libero su disco. I dispositivi distribuiti nel gruppo Sede 1, ad esempio, accederanno ai punti di distribuzione assegnati al gruppo di amministrazione Sede 1.

Se alcuni utenti si spostano fisicamente tra le sedi con i loro computer portatili, è necessario selezionare due o più dispositivi (oltre ai punti di distribuzione esistenti) in ogni sede remota e assegnare loro il ruolo di punti di distribuzione per un gruppo di amministrazione di primo livello (Gruppo radice per le sedi nella figura precedente).

Esempio: un computer portatile è distribuito nel gruppo di amministrazione Sede 1 e quindi viene spostato fisicamente nella sede che corrisponde al gruppo di amministrazione Sede 2. Dopo lo spostamento del portatile, Network Agent tenta di accedere ai punti di distribuzione assegnati al gruppo Sede 1, ma tali punti di distribuzione non sono disponibili. Network Agent inizia quindi a tentare di accedere ai punti di distribuzione che sono stati assegnati al Gruppo radice per le sedi. Poiché le sedi remote sono isolate tra loro, i tentativi di accedere ai punti di distribuzione assegnati al gruppo di amministrazione Gruppo radice per le sedi avranno esito positivo solo quando Network Agent tenta di accedere ai punti di distribuzione nel gruppo Sede 2. In altre parole, il computer portatile rimarrà nel gruppo di amministrazione che corrisponde alla sede iniziale, ma utilizzerà il punto di distribuzione della sede in cui si trova fisicamente al momento.

Gerarchia di criteri tramite i profili criterio

Questa sezione fornisce informazioni su come applicare i criteri ai dispositivi nei gruppi di amministrazione. Questa sezione fornisce anche informazioni sui profili dei criteri.

Gerarchia dei criteri

In Kaspersky Security Center Linux i criteri vengono utilizzati per definire una singola raccolta di impostazioni per più dispositivi. Ad esempio, l'ambito del criterio dell'applicazione P definito per il gruppo di amministrazione G include i dispositivi gestiti in cui è installata l'applicazione P che sono stati distribuiti nel gruppo G e in tutti i relativi sottogruppi, ad eccezione dei sottogruppi in cui la casella di controllo Eredita da gruppo padre è deselezionata nelle proprietà.

Un criterio differisce da qualsiasi impostazione locale in base alle icone di blocco ( ) accanto alle relative impostazioni. Se un'impostazione (o un gruppo di impostazioni) è bloccata nelle proprietà del criterio, è necessario in primo luogo utilizzare questa impostazione (o gruppo di impostazioni) durante la creazione delle impostazioni da applicare e, in secondo luogo, scrivere le impostazioni o il gruppo di impostazioni nel criterio downstream.

) accanto alle relative impostazioni. Se un'impostazione (o un gruppo di impostazioni) è bloccata nelle proprietà del criterio, è necessario in primo luogo utilizzare questa impostazione (o gruppo di impostazioni) durante la creazione delle impostazioni da applicare e, in secondo luogo, scrivere le impostazioni o il gruppo di impostazioni nel criterio downstream.

La creazione delle impostazioni da applicare in un dispositivo può essere descritta come segue: i valori di tutte le impostazioni che non sono state bloccate vengono ottenuti dal criterio, quindi sono sovrascritti con i valori delle impostazioni locali. La raccolta risultante viene quindi sovrascritta con i valori delle impostazioni bloccate ottenuti dal criterio.

I criteri della stessa applicazione si influenzano reciprocamente attraverso la gerarchia dei gruppi di amministrazione: le impostazioni bloccate del criterio upstream sovrascrivono le stesse impostazioni del criterio downstream.

Esiste un criterio speciale per gli utenti fuori sede. Questo criterio ha effetto su un dispositivo quando il dispositivo passa in modalità fuori sede. I criteri fuori sede non influiscono sugli altri criteri attraverso la gerarchia dei gruppi di amministrazione.

Inizio paginaProfili criterio

L'applicazione dei criteri ai dispositivi solo tramite la gerarchia dei gruppi di amministrazione in molte circostanze può essere poco pratica. Può essere necessario creare più istanze di un singolo criterio con una o due impostazioni differenti per gruppi di amministrazione diversi e sincronizzare i contenuti di questi criteri in futuro.

Per contribuire a evitare tali problemi, Kaspersky Security Center Linux supporta profili di criteri. Un profilo criterio è un sottoinsieme denominato di impostazioni dei criteri. Questo sottoinsieme viene distribuito nei dispositivi di destinazione insieme al criterio, integrandolo in una condizione specifica definita condizione di attivazione del profilo. I profili contengono solo le impostazioni diverse dal criterio "di base" che è attivo sul dispositivo client (computer o dispositivo mobile). L'attivazione di un profilo determina la modifica delle impostazioni del criterio attivo nel dispositivo prima dell'attivazione del profilo. Tali impostazioni assumono i valori specificati nel profilo.

Attualmente ai profili criterio si applicano le seguenti limitazioni:

- Un criterio può includere al massimo 100 profili.

- Un profilo criterio non può contenere altri profili.

- Un profilo criterio non può contenere impostazioni di notifica.

Contenuto di un profilo

Un profilo criterio contiene i seguenti elementi:

- Nome. I profili con nomi identici si influenzano reciprocamente attraverso la gerarchia dei gruppi di amministrazione con regole comuni.

- Sottoinsieme di impostazioni dei criteri. A differenza del criterio, che contiene tutte le impostazioni, un profilo contiene solo le impostazioni che sono effettivamente richieste (le impostazioni bloccate).

- Condizione di attivazione è un'espressione logica con le proprietà del dispositivo. Un profilo è attivo (integra il criterio) solo quando la condizione di attivazione del profilo diventa vera. In tutti gli altri casi, il profilo è inattivo e viene ignorato. Le seguenti proprietà del dispositivo possono essere incluse nell'espressione logica:

- Stato della modalità fuori sede.

- Proprietà dell'ambiente di rete - Nome della regola attiva per la connessione di Network Agent.

- Presenza o assenza dei tag specificati nel dispositivo.

- Posizione del dispositivo in un'unità di Active Directory: esplicita (il dispositivo è direttamente nell'unità organizzativa specificata) o implicita (il dispositivo è in un'unità organizzativa che è contenuta nell'unità organizzativa specificata a qualsiasi livello di annidamento).

- Appartenenza del dispositivo a un gruppo di protezione di Active Directory (esplicita o implicita).

- Appartenenza del proprietario del dispositivo a un gruppo di protezione di Active Directory (esplicita o implicita).

- Casella di controllo per la disabilitazione del profilo. I profili disabilitati vengono sempre ignorati e le relative condizioni di attivazione non sono verificate.

- Priorità del profilo. Le condizioni di attivazione di differenti profili sono indipendenti, quindi è possibile attivare contemporaneamente più profili. Se i profili attivi contengono raccolte di impostazioni che non si sovrappongono, non si verifica alcun problema. Se invece due profili attivi contengono valori diversi della stessa impostazione, si verifica un'ambiguità. Questa ambiguità deve essere evitata tramite le priorità dei profili: il valore della variabile ambigua viene ottenuto dal profilo che ha la priorità più alta (quello al livello superiore nell'elenco dei profili).

Comportamento dei profili quando i criteri si influenzano reciprocamente attraverso la gerarchia

I profili con lo stesso nome vengono uniti in base alle regole di unione dei criteri. I profili di un criterio upstream hanno una priorità più alta rispetto ai profili di un criterio downstream. Se la modifica delle impostazioni non è consentita nel criterio upstream (è bloccata), il criterio downstream utilizza le condizioni di attivazione del profilo di quello upstream. Se la modifica delle impostazioni è consentita nel criterio upstream, vengono utilizzate le condizioni di attivazione del profilo del criterio downstream.

Poiché un profilo criterio può contenere la proprietà Il dispositivo è offline nella relativa condizione di attivazione, i profili sostituiscono completamente la funzionalità dei criteri per gli utenti fuori sede, che non saranno non più supportati.

Un criterio per gli utenti fuori sede può contenere profili, ma questi profili possono essere attivati solo una volta che il dispositivo passa alla modalità fuori sede.

Inizio paginaAttività

Kaspersky Security Center Linux consente di gestire le applicazioni di protezione Kaspersky installate nei dispositivi creando ed eseguendo attività. Le attività sono necessarie per l'installazione, l'avvio e l'arresto delle applicazioni, la scansione dei file, l'aggiornamento dei database e dei moduli software, oltre che per eseguire altre azioni sulle applicazioni.

Le attività per un'applicazione specifica possono essere create solo se è installato il plug-in di gestione per tale applicazione.

Le attività possono essere eseguite nell'Administration Server e nei dispositivi.

Le seguenti attività vengono eseguite nell'Administration Server:

- Distribuzione automatica dei rapporti

- Download degli aggiornamenti nell'archivio di Administration Server

- Backup dei dati di Administration Server

- Manutenzione del database

I seguenti tipi di attività vengono eseguiti nei dispositivi:

- Attività locali - Attività eseguite in un dispositivo specifico

Le attività locali possono essere modificate dall'amministratore utilizzando Kaspersky Security Center Web Console oppure dall'utente di un dispositivo remoto (ad esempio attraverso l'interfaccia dell'applicazione di protezione). Se un'attività locale viene modificata contemporaneamente dall'amministratore e dall'utente di un dispositivo gestito, hanno effetto le modifiche apportate dall'amministratore perché hanno una priorità più alta.

- Attività di gruppo - Attività eseguite su tutti i dispositivi di un gruppo specifico

A meno che non sia diversamente specificato nelle proprietà dell'attività, un'attività di gruppo si applica anche a tutti i sottogruppi del gruppo selezionato. Un'attività di gruppo influisce anche (facoltativamente) sui dispositivi connessi agli Administration Server secondari e virtuali distribuiti nel gruppo o in uno dei relativi sottogruppi.

- Attività globali - Attività eseguite su un set di dispositivi, indipendentemente dalla loro appartenenza a un gruppo

Per ogni applicazione è possibile creare attività di gruppo, attività globali o attività locali.

È possibile apportare modifiche alle impostazioni delle attività, visualizzarne l'avanzamento, copiarle, esportarle, importarle ed eliminarle.

Le attività vengono avviate in un dispositivo solo se l'applicazione per cui l'attività è stata creata è in esecuzione.

I risultati delle attività sono salvati nel registro eventi Syslog e nel registro eventi di Kaspersky Security Center Linux, sia in modo centralizzato in Administration Server che localmente in ogni dispositivo.

Non includere dati privati nelle impostazioni dell'attività. Ad esempio, non specificare la password dell'amministratore del dominio.

Regole di spostamento dei dispositivi

È consigliabile automatizzare l'allocazione dei dispositivi ai gruppi di amministrazione attraverso le regole di spostamento dei dispositivi. Una regola di spostamento dei dispositivi comprende tre elementi principali: nome, condizione di esecuzione (espressione logica con gli attributi del dispositivo) e gruppo di amministrazione di destinazione. Una regola sposta un dispositivo nel gruppo di amministrazione di destinazione se gli attributi del dispositivo soddisfano la condizione di esecuzione della regola.

Tutte le regole di spostamento dei dispositivi hanno priorità. L'Administration Server verifica gli attributi del dispositivo per determinare se soddisfano la condizione di esecuzione di ogni regola, in ordine di priorità crescente. Se gli attributi del dispositivo soddisfano la condizione di esecuzione di una regola, il dispositivo viene spostato nel gruppo di destinazione, quindi l'elaborazione della regola è completa per questo dispositivo. Se gli attributi del dispositivo soddisfano le condizioni di più regole, il dispositivo viene spostato nel gruppo di destinazione della regola con la priorità più alta (al livello più alto nell'elenco delle regole).

Le regole di spostamento dei dispositivi possono essere create implicitamente. Ad esempio, nelle proprietà di un pacchetto di installazione o di un'attività di installazione remota è possibile specificare il gruppo di amministrazione in cui deve essere spostato il dispositivo dopo l'installazione di Network Agent. Inoltre, le regole di spostamento dei dispositivi possono essere create esplicitamente dall'amministratore di Kaspersky Security Center Linux nella sezione Dispositivi → Regole di spostamento.

Per impostazione predefinita, una regola di spostamento dei dispositivi viene utilizzata per l'allocazione iniziale dei dispositivi ai gruppi di amministrazione. La regola sposta i dispositivi dal gruppo dei dispositivi non assegnati una sola volta. Se in precedenza un dispositivo era stato spostato da questa regola, la regola non lo sposterà di nuovo, anche se si reinserisce manualmente il dispositivo nel gruppo dei dispositivi non assegnati. Questo è il modo consigliato per applicare le regole di spostamento.

È possibile spostare i dispositivi che sono già stati assegnati ad alcuni gruppi di amministrazione. A tale scopo, nelle proprietà di una regola deselezionare la casella di controllo Sposta solo i dispositivi che non appartengono a un gruppo di amministrazione.

L'applicazione delle regole di spostamento a dispositivi che sono già stati assegnati ad alcuni gruppi di amministrazione aumenta considerevolmente il carico sull'Administration Server.

La casella di controllo Sposta solo i dispositivi che non appartengono a un gruppo di amministrazione è bloccata nelle proprietà delle regole di spostamento create automaticamente. Tali regole vengono create quando si aggiunge l'attività Installa applicazione in remoto o si crea un pacchetto di installazione indipendente.

È possibile creare una regola di spostamento da applicare ripetutamente a un singolo dispositivo.

È consigliabile evitare di spostare ripetutamente un singolo dispositivo da un gruppo all'altro (ad esempio, per applicare uno speciale criterio al dispositivo, eseguire una speciale attività di gruppo o aggiornare il dispositivo attraverso un punto di distribuzione specifico).

Tali scenari non sono supportati, perché comportano un notevole aumento del carico su Administration Server e del traffico di rete. Questi scenari sono anche in conflitto con i principi operativi di Kaspersky Security Center Linux (in particolare nell'area di diritti di accesso, eventi e rapporti). Un'altra soluzione deve ad esempio essere trovata attraverso l'utilizzo di profili criterio, attività per selezioni dispositivi, l'assegnazione di Network Agent in base allo scenario standard.

Classificazione del software

Lo strumento principale per monitorare l'esecuzione delle applicazioni sono le categorie Kaspersky (di seguito denominate anche categorie KL). Le categorie KL consentono agli amministratori di Kaspersky Security Center Linux di semplificare il supporto della classificazione del software e ridurre al minimo il traffico verso i dispositivi gestiti.

È necessario creare categorie utente per le applicazioni che non possono essere classificate in alcuna delle categorie KL esistenti (ad esempio, per il software personalizzato). Le categorie utente vengono create in base al pacchetto di installazione di un'applicazione (MSI) o a una cartella con pacchetti di installazione.

Se è disponibile una raccolta di software di grandi dimensioni che non è stata classificata tramite le categorie KL, può essere utile creare una categoria aggiornata automaticamente. I checksum dei file eseguibili saranno aggiunti automaticamente a questa categoria a ogni modifica della cartella che contiene i pacchetti di distribuzione.

Inizio pagina