Sommario

- Installazione

- Scenario di installazione principale

- Configurazione del server MariaDB x64 per l'utilizzo con Kaspersky Security Center Linux

- Configurazione del server MySQL x64 per l'utilizzo con Kaspersky Security Center Linux

- Configurazione del server PostgreSQL o Postgres per l’utilizzo con Kaspersky Security Center Linux

- Installazione di Kaspersky Security Center Linux

- Installazione di Kaspersky Security Center Linux in modalità automatica

- Installazione di Kaspersky Security Center Linux su Astra Linux in modalità ambiente software chiuso

- Installazione di Kaspersky Security Center Web Console

- Parametri di installazione di Kaspersky Security Center Web Console

- Installazione di Kaspersky Security Center Web Console su Astra Linux in modalità ambiente software chiuso

- Installazione di Kaspersky Security Center Web Console connesso all'Administration Server installato nei nodi del cluster di failover Kaspersky Security Center Linux

- Installazione di Network Agent per Linux in modalità automatica (con un file di risposte)

- Preparazione di un dispositivo in cui viene eseguito Astra Linux in modalità ambiente software chiuso per l'installazione di Network Agent

- Distribuzione del cluster di failover Kaspersky Security Center Linux

- Scenario: Distribuzione di un cluster di failover Kaspersky Security Center Linux

- Informazioni sul cluster di failover Kaspersky Security Center Linux

- Preparazione di un file server per un cluster di failover Kaspersky Security Center Linux

- Preparazione dei nodi per un cluster di failover Kaspersky Security Center Linux

- Installazione di Kaspersky Security Center Linux nei nodi del cluster di failover Kaspersky Security Center Linux

- Avvio e arresto manuale dei nodi del cluster

- Account per l'utilizzo del DBMS

- Certificati per l’utilizzo di Kaspersky Security Center Linux

- Informazioni sui certificati di Kaspersky Security Center

- Requisiti per i certificati personalizzati utilizzati in Kaspersky Security Center Linux

- Riemissione del certificato per Kaspersky Security Center Web Console

- Sostituzione del certificato per Kaspersky Security Center Web Console

- Conversione di un certificato PFX nel formato PEM

- Scenario: Specificazione del certificato di Administration Server personalizzato

- Sostituzione del certificato di Administration Server con l'utilità klsetsrvcert

- Connessione dei Network Agent ad Administration Server con l'utilità klmover

- Definizione di una cartella condivisa

Installazione

Questa sezione descrive l'installazione di Kaspersky Security Center Linux e Kaspersky Security Center Web Console.

Scenario di installazione principale

Tramite questo scenario è possibile installare Kaspersky Security Center Linux Administration Server e Kaspersky Security Center Web Console, eseguire la configurazione iniziale di Administration Server tramite l'avvio rapido guidato e installare le applicazioni Kaspersky nei dispositivi gestiti utilizzando la Distribuzione guidata della protezione.

Prerequisiti

È necessario disporre di una chiave di licenza (codice di attivazione) per Kaspersky Endpoint Security for Business o di chiavi di licenza (codici di attivazione) per le applicazioni di protezione Kaspersky.

Se si desidera provare prima Kaspersky Security Center Linux, è possibile ottenere una prova gratuita di 30 giorni nel sito Web di Kaspersky.

Passaggi

Lo scenario di installazione principale procede per fasi:

- Selezione di una struttura per la protezione di un'organizzazione

Ulteriori informazioni sui componenti di Kaspersky Security Center Linux. In base alla configurazione di rete e al throughput dei canali di comunicazione, definire il numero di Administration Server da utilizzare e come devono essere distribuiti tra le varie sedi (se si esegue una rete distribuita).

Definire se utilizzare o meno una gerarchia di Administration Server nell'organizzazione. A tale scopo, è necessario valutare se è possibile e conveniente coprire tutti i dispositivi client con un singolo Administration Server o se è necessario creare una gerarchia di Administration Server. Può inoltre essere necessario creare una gerarchia di Administration Server che corrisponda perfettamente alla struttura organizzativa dell'organizzazione per cui si desidera proteggere la rete.

- Preparazione per l'utilizzo dei certificati personalizzati

Se l'infrastruttura a chiave pubblica (PKI) dell'organizzazione richiede l'utilizzo di certificati personalizzati emessi da un'autorità di certificazione specifica, preparare tali certificati e assicurarsi che soddisfino tutti i requisiti.

- Installazione di un sistema di gestione database (DBMS)

Installare il DBMS che verrà utilizzato da Kaspersky Security Center Linux o utilizzarne uno esistente.

È possibile scegliere uno dei DBMS supportati.

Per informazioni su come installare il DBMS selezionato, consultare la relativa documentazione.

Se si decide di installare il DBMS di PostgreSQL o Postgres Pro, assicurarsi di aver specificato una password per il l'utente con privilegi avanzati. Se la password non viene specificata, Administration Server potrebbe non essere in grado di connettersi al database.

Se si installa MariaDB, PostgreSQL o Postgres Pro, utilizzare le impostazioni consigliate per garantire il corretto funzionamento del DBMS.

- Configurazione delle porte

Verificare che tutte le porte necessarie siano aperte per l'interazione tra i componenti in base della struttura di protezione selezionata.

Se è necessario concedere ad Administration Server l'accesso a Internet, configurare le porte e specificare le impostazioni di connessione, a seconda della configurazione di rete.

- Installazione di Kaspersky Security Center Linux

Selezionare un dispositivo Linux che si intende utilizzare come Administration Server, assicurarsi che il dispositivo soddisfi i requisiti software e hardware, quindi installare Kaspersky Security Center Linux nel dispositivo. La versione server di Network Agent è installata automaticamente insieme ad Administration Server.

- Installazione di Kaspersky Security Center Web Console e dei plug-in Web di gestione

Selezionare un dispositivo Linux che si intende utilizzare come workstation dell'amministratore, assicurarsi che il dispositivo soddisfi i requisiti software e hardware, quindi installare Kaspersky Security Center Web Console nel dispositivo. È possibile installare Kaspersky Security Center Web Console nello stesso dispositivo in cui è installato Administration Server o in un altro dispositivo.

Scaricare il plug-in Web di gestione di Kaspersky Endpoint Security for Linux e installarlo nello stesso dispositivo in cui è installato Kaspersky Security Center Web Console.

- Installazione di Kaspersky Endpoint Security for Linux e Network Agent nel dispositivo Administration Server

Per impostazione predefinita, l'applicazione non considera il dispositivo Administration Server come dispositivo gestito. Per proteggere Administration Server da virus e altre minacce, nonché per gestire il dispositivo come qualsiasi altro dispositivo gestito, è consigliabile installare Kaspersky Endpoint Security for Linux e Network Agent per Linux nel dispositivo Administration Server. In questo caso, Network Agent per Linux è installato e funziona indipendentemente dalla versione server di Network Agent installata insieme ad Administration Server.

- Esecuzione della configurazione iniziale

Quando l'installazione di Administration Server è completa, alla prima connessione ad Administration Server viene avviato automaticamente l'Avvio rapido guidato. Eseguire la configurazione iniziale di Administration Server in base ai requisiti esistenti. Durante la fase di configurazione iniziale, la procedura guidata utilizza le impostazioni predefinite per creare i criteri e le attività necessari per la distribuzione della protezione. Le impostazioni predefinite potrebbero tuttavia non essere ottimali per le esigenze dell'organizzazione. Se necessario, è possibile modificare le impostazioni dei criteri e delle attività.

- Individuazione dei dispositivi nella rete

Individuare i dispositivi manualmente. Kaspersky Security Center Linux riceve gli indirizzi e i nomi di tutti i dispositivi rilevati nella rete. È quindi possibile utilizzare Kaspersky Security Center Linux per installare le applicazioni Kaspersky e software di altri produttori nei dispositivi rilevati. Kaspersky Security Center Linux avvia periodicamente la device discovery, pertanto eventuali nuove istanze che compaiono nella rete verranno rilevate automaticamente.

- Organizzazione dei dispositivi in gruppi di amministrazione

In alcuni casi, la distribuzione della protezione nei dispositivi della rete nel modo più immediato può richiedere la suddivisione dell'intero pool di dispositivi in gruppi di amministrazione, tenendo conto della struttura dell'organizzazione. È possibile creare regole di spostamento al fine di distribuire i dispositivi tra i gruppi oppure distribuire manualmente i dispositivi. È possibile assegnare attività di gruppo per i gruppi di amministrazione, definire l'ambito dei criteri e assegnare i punti di distribuzione.

Verificare che tutti i dispositivi gestiti siano stati assegnati correttamente ai gruppi di amministrazione appropriati e che non siano più presenti dispositivi non assegnati nella rete.

- Assegnazione dei punti di distribuzione

I punti di distribuzione vengono assegnati automaticamente ai gruppi di amministrazione ma è possibile assegnarli manualmente, se necessario. È consigliabile utilizzare i punti di distribuzione nelle reti su vasta scala per ridurre il carico su Administration Server e nelle reti con una struttura distribuita per consentire ad Administration Server di accedere ai dispositivi (o ai gruppi di dispositivi) tramite canali a basso throughput.

- Installazione di Network Agent e di applicazioni di protezione nei dispositivi in rete

La distribuzione della protezione in una rete aziendale implica l'installazione di Network Agent e delle applicazioni di protezione nei dispositivi rilevati da Administration Server durante la device discovery.

Per installare le applicazioni in remoto, eseguire la Distribuzione guidata della protezione.

Le applicazioni di protezione proteggono i dispositivi da virus e da altri programmi che costituiscono una minaccia. Network Agent garantisce la comunicazione tra il dispositivo e Administration Server. Le impostazioni di Network Agent vengono configurate automaticamente per impostazione predefinita.

Prima di iniziare a installare Network Agent e le applicazioni di protezione nei dispositivi nella rete, verificare che questi dispositivi siano accessibili (attivati).

- Distribuzione delle chiavi di licenza ai dispositivi client

Distribuire le chiavi di licenza ai dispositivi client per attivare applicazioni di protezione gestite in tali dispositivi.

- Configurazione dei criteri delle applicazioni Kaspersky

Per applicare differenti impostazioni dell'applicazione ai diversi dispositivi, è possibile utilizzare la gestione della protezione incentrata sui dispositivi e/o la gestione della protezione incentrata sugli utenti. La gestione della protezione incentrata sui dispositivi può essere implementata utilizzando criteri e attività. È possibile applicare le attività solo ai dispositivi che soddisfano condizioni specifiche. Per impostare le condizioni per il filtro dei dispositivi, utilizzare le selezioni dispositivi e i tag.

- Monitoraggio dello stato della protezione della rete

È possibile monitorare la rete utilizzando i widget nel dashboard, generare rapporti dalle applicazioni Kaspersky, configurare e visualizzare selezioni degli eventi ricevuti dalle applicazioni nei dispositivi gestiti e visualizzare elenchi di notifiche.

Configurazione del server MariaDB x64 per l'utilizzo con Kaspersky Security Center Linux

Impostazioni consigliate per il file my.cnf

Per maggiori dettagli sulla configurazione del DBMS, fare riferimento anche alla procedura di configurazione dell'account. Per informazioni sull'installazione del DBMS, fare riferimento alla procedura di installazione del DBMS.

Per configurare il file my.cnf:

- Aprire il file my.cnf in un editor di testo.

- Immettere le seguenti righe nella sezione [mysqld] del file my.cnf:

sort_buffer_size=10M

join_buffer_size=100M

join_buffer_space_limit=300M

join_cache_level=8

tmp_table_size=512M

max_heap_table_size=512M

key_buffer_size=200M

innodb_buffer_pool_size=

<valore>innodb_thread_concurrency=20

innodb_flush_log_at_trx_commit=0

innodb_lock_wait_timeout=300

max_allowed_packet=32M

max_connections=151

max_prepared_stmt_count=12800

table_open_cache=60000

table_open_cache_instances=4

table_definition_cache=60000

Il valore di "

innodb_buffer_pool_sizenon deve essere inferiore all'80% della dimensione del database KAV prevista. Si noti che la memoria specificata viene allocata all'avvio del server. Se la dimensione del database è inferiore alla dimensione del buffer specificata, viene allocata solo la memoria richiesta. Se si utilizza MariaDB 10.4.3 o versione precedente, la dimensione effettiva della memoria allocata è di circa il 10% maggiore rispetto alla dimensione del buffer specificata.È consigliabile utilizzare il valore del parametro

innodb_flush_log_at_trx_commit=0, perché i valori "1" o "2" influiscono negativamente sulla velocità di esecuzione di MariaDB. Assicurarsi che il parametroinnodb_file_per_tablesia impostato su1.Per MariaDB 10.6, immettere inoltre le seguenti righe nella sezione [mysqld]:

optimizer_prune_level=0

optimizer_search_depth=8

Per impostazione predefinita, i componenti aggiuntivi dell'ottimizzatore join_cache_incremental, join_cache_hashed e join_cache_bka sono abilitati. Se questi componenti aggiuntivi non sono abilitati, è necessario abilitarli.

Per verificare se i componenti aggiuntivi dell'ottimizzatore sono abilitati:

- Nella console del client MariaDB eseguire il comando:

SELECT @@optimizer_switch; - Verificare che l'output del comando contenga le seguenti righe:

join_cache_incremental=onjoin_cache_hashed=onjoin_cache_bka=onSe queste righe sono presenti e hanno i valori

on, i componenti aggiuntivi dell'ottimizzatore sono abilitati.Se queste righe non sono presenti o hanno i valori

off, è necessario eseguire le seguenti operazioni:- Aprire il file my.cnf in un editor di testo.

- Aggiungere le seguenti righe nel file my.cnf:

optimizer_switch='join_cache_incremental=on'optimizer_switch='join_cache_hashed=on'optimizer_switch='join_cache_bka=on'

I componenti aggiuntivi join_cache_incremental, join_cache_hash e join_cache_bka vengono abilitati.

Configurazione del server MySQL x64 per l'utilizzo con Kaspersky Security Center Linux

Se si utilizza il server MySQL per Kaspersky Security Center, abilitare il supporto per InnoDB e l'archiviazione MEMORY, nonché per le codifiche UTF-8 e UCS-2.

Impostazioni consigliate per il file my.cnf

Per maggiori dettagli sulla configurazione del DBMS, fare riferimento anche alla procedura di configurazione dell'account. Per informazioni sull'installazione del DBMS, fare riferimento alla procedura di installazione del DBMS.

Per configurare il file my.cnf:

- Aprire il file my.cnf in un editor di testo.

- Aggiungere le seguenti righe nella sezione

[mysqld]del file my.cnf:sort_buffer_size=10Mjoin_buffer_size=20Mtmp_table_size=600Mmax_heap_table_size=600Mkey_buffer_size=200Minnodb_buffer_pool_size=il valore reale non deve essere inferiore all'80% delle dimensioni previste del database KAVinnodb_thread_concurrency=20innodb_flush_log_at_trx_commit=0(nella maggior parte dei casi il server utilizza piccole transazioni)innodb_lock_wait_timeout=300max_allowed_packet=32Mmax_connections=151max_prepared_stmt_count=12800table_open_cache=60000table_open_cache_instances=4table_definition_cache=60000Si noti che la memoria specificata nel valore

innodb_buffer_pool_sizeviene allocato all'avvio del server. Se la dimensione del database è inferiore alla dimensione del buffer specificata, viene allocata solo la memoria richiesta. La dimensione effettiva della memoria allocata è di circa il 10% maggiore rispetto alla dimensione del buffer specificata. Per ulteriori dettagli, consultare la documentazione di MySQL.È consigliabile utilizzare il valore del parametro

innodb_flush_log_at_trx_commit = 0, perché i valori "1" o "2" influiscono negativamente sulla velocità di esecuzione di MySQL. Assicurarsi che il parametroinnodb_file_per_tablesia impostato su1.

Configurazione del server PostgreSQL o Postgres per l’utilizzo con Kaspersky Security Center Linux

Kaspersky Security Center Linux supporta i DBMS PostgreSQL e Postgres Pro. Se si utilizza uno di questi DBMS, prendere in considerazione la configurazione dei parametri del server DBMS per ottimizzare il funzionamento del DBMS con Kaspersky Security Center Linux.

Il percorso predefinito del file di configurazione è: /etc/postgresql/<VERSION>/main/postgresql.conf

Parametri consigliati per PostgreSQL e Postgres Pro:

shared_buffers =25% del valore della RAM del dispositivo in cui è installato il DBMSSe la RAM è inferiore a 1 GB, lasciare il valore predefinito.

max_stack_depth =dimensione massima dello stack (eseguire il comando 'ulimit -s' per ottenere questo valore in KB) meno il margine di sicurezza di 1 MBtemp_buffers =24MBwork_mem =16MBmax_connections =151max_parallel_workers_per_gather =0maintenance_work_mem =128MB

Assicurarsi che il parametro standard_conforming_strings sia impostato sul valore predefinito on. Ricaricare la configurazione o riavviare il server dopo aver aggiornato il file postgresql.conf. Per ulteriori dettagli, consultare la documentazione di PostgreSQL.

Per informazioni dettagliate sui parametri dei server PostgreSQL e Postgres Pro e su come specificarli, fare riferimento alla documentazione del DBMS corrispondente.

Per ulteriori dettagli sulla creazione e la configurazione degli account per PostgreSQL e Postgres Pro, consultare il seguente argomento: Configurazione degli account per l'utilizzo di PostgreSQL e Postgres Pro.

Inizio paginaInstallazione di Kaspersky Security Center Linux

Questa procedura descrive come installare Kaspersky Security Center Linux.

Prima dell'installazione:

- Installare un DBMS.

- Verificare che il dispositivo in cui si desidera installare Kaspersky Security Center Linux esegua una delle distribuzioni Linux supportate.

- Assicurarsi che il server DNS sia disponibile nella rete.

Usare il file di installazione—ksc64_[numero_versione]_amd64.deb or ksc64-[numero_versione].x86_64.rpm—che corrisponde alla distribuzione Linux installata nel dispositivo. È possibile ottenere il file di installazione scaricandolo dal sito Web di Kaspersky.

Per installare Kaspersky Security Center Linux, eseguire i comandi forniti nelle istruzioni seguenti con un account con privilegi di root.

Per installare Kaspersky Security Center Linux:

- Se il dispositivo funziona con Astra Linux 1.8 o versione successiva, eseguire le azioni descritte in questo passaggio. Se il dispositivo viene eseguito su un sistema operativo diverso, procedere al passaggio successivo.

- Creare la directory /etc/systemd/system/kladminserver_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klserver -d from_wd

- Creare una directory /etc/systemd/system/klwebsrv_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klcsweb -d from_wd

- Creare la directory /etc/systemd/system/kladminserver_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

- Creare un gruppo "kladmins" e un account "ksc" senza privilegi. L'account deve essere un membro del gruppo "kladmins". A tale scopo, eseguire in sequenza i seguenti comandi:

# adduser ksc# groupadd kladmins# gpasswd -a ksc kladmins# usermod -g kladmins ksc - Eseguire l’installazione di Kaspersky Security Center Linux. A seconda della distribuzione Linux, eseguire uno dei seguenti comandi:

# apt install /<percorso>/ksc64_[numero_versione]_amd64.deb# yum install /<percorso>/ksc64-[numero_versione].x86_64.rpm -y

- Eseguire la configurazione di Kaspersky Security Center Linux:

# /opt/kaspersky/ksc64/lib/bin/setup/postinstall.pl - Leggere il Contratto di licenza con l'utente finale (EULA) e l'Informativa sulla privacy. Il testo viene visualizzato nella finestra della riga di comando. Premere la barra spaziatrice per visualizzare il segmento di testo successivo. Quando richiesto inserire i seguenti valori:

- Immettere

yse i termini del Contratto di licenza con l'utente finale sono stati compresi e accettati. Immetterense non si accettano i termini del Contratto di licenza con l'utente finale. Per utilizzare Kaspersky Security Center Linux è necessario accettare i termini del Contratto di licenza con l'utente finale. - Immettere

yse i termini dell'Informativa sulla privacy sono stati compresi e accettati e se si accetta che i propri dati vengano gestiti e trasmessi (anche a paesi terzi) come descritto nell'Informativa sulla privacy. Immetterense non si accettano i termini dell'Informativa sulla privacy. Per utilizzare Kaspersky Security Center Linux è necessario accettare i termini dell'Informativa sulla privacy.

- Immettere

- Quando richiesto, immettere le seguenti impostazioni:

- Immettere il nome DNS di Administration Server o l'indirizzo IP statico. Tale indirizzo verrà utilizzato da altri dispositivi per la connessione all'Administration Server.

- Immettere il numero di porta SSL di Administration Server. Per impostazione predefinita, viene utilizzata la porta 13000.

- Valutare il numero approssimativo di dispositivi che si intende gestire:

- Se nella rete sono presenti da 1 a 100 dispositivi, immettere 1.

- Se nella rete sono presenti da 101 a 1000 dispositivi, immettere 2.

- Se nella rete sono presenti più di 1000 dispositivi, immettere 3.

- Immettere il nome del gruppo di protezione per i servizi. Per impostazione predefinita, viene utilizzato il gruppo "

kladmins". - Immettere il nome dell'account per avviare il servizio Administration Server. L'account deve essere un membro del gruppo di protezione inserito. Per impostazione predefinita, viene utilizzato l'account "

ksc". - Immettere il nome dell'account per avviare altri servizi. L'account deve essere un membro del gruppo di protezione inserito. Per impostazione predefinita, viene utilizzato l'account "

ksc". - Selezionare il DBMS installato per l'utilizzo con Kaspersky Security Center Linux:

- Se è stato installato MySQL o MariaDB, immettere 1.

- Se è stato installato PostgreSQL o Postgres Pro, immettere 2.

- Immettere il nome DNS o l'indirizzo IP del dispositivo in cui è installato il database.

127.0.0.1per impostazione predefinita per un'installazione DB locale. - Immettere il numero di porta del database. Questa porta viene utilizzata per comunicare con Administration Server. Per impostazione predefinita, vengono utilizzate le seguenti porte:

- Porta

3306per MySQL o MariaDB - Porta

5432per PostgreSQL o Postgres Pro

- Porta

- Immettere il nome del database.

- Immettere il nome utente dell'account radice del database utilizzato per accedere al database.

- Immettere la password dell'account radice del database utilizzato per accedere al database.

Attendere che i servizi vengano aggiunti e avviati automaticamente:

klnagent_srvkladminserver_srvklactprx_srvklwebsrv_srv

- Creare un account che fungerà da amministratore di Administration Server. Immettere il nome utente e la password. È possibile utilizzare il seguente comando per creare un nuovo utente:

/opt/kaspersky/ksc64/sbin/kladduser -n ksc -p <password>La password deve rispettare le seguenti regole:

- La password utente non può contenere meno di 8 o più di 16 caratteri.

- La password deve contenere caratteri da almeno tre dei gruppi elencati di seguito:

- Lettere maiuscole (A-Z)

- Lettere minuscole (a-z)

- Numeri (0-9)

- Caratteri speciali (@ # $ % ^ & * - _ ! + = [ ] { } | : ' , . ? / \ ` ~ " ( ) ;)

Viene aggiunto l'utente e viene installato Kaspersky Security Center Linux.

Verifica del servizio

Utilizzare i seguenti comandi per verificare se un servizio è in esecuzione o meno:

# systemctl status klnagent_srv.service# systemctl status kladminserver_srv.service# systemctl status klactprx_srv.service# systemctl status klwebsrv_srv.service

Installazione di Kaspersky Security Center Linux in modalità automatica

È possibile installare Kaspersky Security Center Linux nei dispositivi Linux utilizzando un file di risposte per eseguire un'installazione in modalità automatica, ovvero senza la partecipazione dell'utente. Il file di risposte contiene un set personalizzato di parametri di installazione: variabili e rispettivi valori.

Prima dell'installazione:

- Installare un sistema di gestione database (DBMS).

- Verificare che il dispositivo in cui si desidera installare Kaspersky Security Center Linux esegua una delle distribuzioni Linux supportate.

Per installare Kaspersky Security Center Linux in modalità automatica:

- Leggere il Contratto di licenza con l'utente finale. Seguire i passaggi di seguito solo se sono stati compresi e accettati i termini del Contratto di licenza con l'utente finale.

- Se il dispositivo funziona con Astra Linux 1.8 o versione successiva, eseguire le azioni descritte in questo passaggio. Se il dispositivo viene eseguito su un sistema operativo diverso, procedere al passaggio successivo.

- Creare la directory /etc/systemd/system/kladminserver_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klserver -d from_wd

- Creare una directory /etc/systemd/system/klwebsrv_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klcsweb -d from_wd

- Creare la directory /etc/systemd/system/kladminserver_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

- Creare un gruppo 'kladmins' e un account 'ksc' senza privilegi, che deve essere un membro del gruppo 'kladmins'. A tale scopo, eseguire in sequenza i seguenti comandi con un account con privilegi di root:

# adduser ksc# groupadd kladmins# gpasswd -a ksc kladmins# usermod -g kladmins ksc - Creare il file di risposte (in formato TXT) e aggiungere un elenco di variabili nel formato

VARIABLE_NAME=variable_valueal file di risposte, ciascuna in una riga separata. Il file di risposte deve includere le variabili elencate nella tabella seguente. - Impostare il valore della variabile di ambiente

KLAUTOANSWERSnell'ambiente root che contiene il nome completo del file di risposte (incluso il percorso), ad esempio con il seguente comando:export KLAUTOANSWERS=/tmp/ksc_install/answers.txt - Eseguire l'installazione di Kaspersky Security Center Linux in modalità automatica: a seconda della distribuzione Linux, eseguire uno dei seguenti comandi:

# apt install /<percorso>/ksc64_[numero_versione]_amd64.deb# yum install /<percorso>/ksc64-[numero_versione].x86_64.rpm -y

- Creare un utente per l'utilizzo di Kaspersky Security Center Web Console. A tale scopo, eseguire il seguente comando con un account con privilegi di root:

/opt/kaspersky/ksc64/sbin/kladduser -n ksc -p <password>, dove la password deve contenere almeno 8 caratteri.Variabili del file di risposte utilizzate come parametri dell'installazione di Kaspersky Security Center Linux in modalità automatica

Nome della variabile

Richiesto

Descrizione

Valori possibili

EULA_ACCEPTEDSì

Conferma che l'utente ha compreso e accettato i termini del Contratto di licenza con l'utente finale.

1PP_ACCEPTEDSì

Conferma che l'utente ha compreso e accettato i termini dell'Informativa sulla privacy.

1

KLSRV_UNATT_SERVERADDRESSSì

Il nome DNS o l'indirizzo IP statico di Administration Server.

Nome DNS o indirizzo IP

KLSRV_UNATT_PORT_SRVNo

Il numero di porta di Administration Server. Facoltativamente, il valore predefinito è 14000.

Numero di porta

KLSRV_UNATT_PORT_SRV_SSLNo

Il numero di porta SSL di Administration Server. Facoltativamente, il valore predefinito è 13000.

Numero di porta

KLSRV_UNATT_PORT_KLOAPINo

Il numero di porta KLOAPI di Administration Server. Facoltativamente, il valore predefinito è 13299.

Numero di porta

KLSRV_UNATT_PORT_GUINo

Il numero di porta GUI di Administration Server. Facoltativamente, il valore predefinito è 13291.

Numero di porta

KLSRV_UNATT_NETRANGETYPENo

Il numero approssimativo di dispositivi che si intende gestire. Facoltativamente, il valore predefinito è 1.

1f1 per 1-100 dispositivi in rete.2per 101-1.000 dispositivi in rete.3per oltre 1.000 dispositivi in rete.KLSRV_UNATT_DBMS_INSTANCESì

L'indirizzo IP del server di database.

Indirizzo IP

KLSRV_UNATT_DBMS_PORTSì

La porta del server di database.

3306KLSRV_UNATT_DB_NAMESì

Il nome del database.

kavKLSRV_UNATT_DBMS_LOGINSì

Il nome utente di un utente che ha accesso al database.

KLSRV_UNATT_DBMS_PASSWORDSì

La password di un utente che ha accesso al database.

KLSRV_UNATT_KLADMINSGROUPSì

Il nome del gruppo di protezione per i servizi.

kladminsKLSRV_UNATT_KLSRVUSERSì

Il nome dell'account per avviare il servizio Administration Server. L'account deve essere un membro del gruppo di sicurezza specificato nella variabile

KLSRV_UNATT_KLADMINSGROUP.kscKLSRV_UNATT_KLSVCUSERSì

Il nome dell'account per avviare altri servizi. L'account deve essere un membro del gruppo di sicurezza specificato nella variabile

KLSRV_UNATT_KLADMINSGROUP.kscSe Administration Server deve essere distribuito come cluster di failover Kaspersky Security Center Linux, il file di risposte deve includere le seguenti variabili aggiuntive:

KLFOC_UNATT_NODESì

Il numero del nodo (1 o 2).

1

o2KLFOC_UNATT_STATE_SHARE_MOUNT_PATHSì

Il punto di montaggio della condivisione degli stati.

KLFOC_UNATT_DATA_SHARE_MOUNT_PATHSì

Il punto di montaggio della condivisione dei dati.

KLFOC_UNATT_CONN_MODESì

La modalità di connettività del cluster di failover.

VirtualAdaptero

ExternalLoadBalancerNel caso in cui la variabile

KLFOC_UNATT_CONN_MODEabbia un valoreVirtualAdapter, il file di risposte deve includere le seguenti variabili aggiuntive:KLFOC_UNATT_CONN_MODE_VA_NAMESì

Il nome della scheda di rete virtuale.

KLFOC_UNATT_CONN_MODE_VA_IPV4Una di queste variabili è obbligatoria

L'indirizzo IP della scheda di rete virtuale.

Indirizzo IP

KLFOC_UNATT_CONN_MODE_VA_IPV6L'indirizzo IPv6 della scheda di rete virtuale.

Indirizzo IPv6

Installazione di Kaspersky Security Center Linux su Astra Linux in modalità ambiente software chiuso

Questa sezione descrive come installare Kaspersky Security Center Linux nel sistema operativo Astra Linux Special Edition.

Prima dell'installazione:

- Installare un sistema di gestione database.

- Verificare che il dispositivo in cui si desidera installare Kaspersky Security Center Linux esegua una delle distribuzioni Linux supportate.

- Scaricare la chiave dell'applicazione kaspersky_astra_pub_key.gpg.

Utilizzare il file di installazione ksc64_[numero_versione]_amd64.deb. È possibile ottenere il file di installazione scaricandolo dal sito Web di Kaspersky.

Eseguire i comandi presenti in questa istruzione con un account con privilegi di root.

Per installare Kaspersky Security Center Linux nel sistema operativo Astra Linux Special Edition (aggiornamento operativo 1.7.2) e Astra Linux Special Edition (aggiornamento operativo 1.6):

- Aprire il file

/etc/digsig/digsig_initramfs.conf, quindi specificare la seguente impostazione:DIGSIG_ELF_MODE=1 - Nella riga di comando, eseguire il seguente comando per installare il pacchetto di compatibilità:

apt install astra-digsig-oldkeys - Creare una directory per la chiave dell'applicazione:

mkdir -p /etc/digsig/keys/legacy/kaspersky/ - Posizionare la chiave dell'applicazione nella directory creata nel passaggio precedente:

cp kaspersky_astra_pub_key.gpg /etc/digsig/keys/legacy/kaspersky/ - Aggiornare i dischi RAM:

update-initramfs -u -k allRiavviare il sistema.

- Se il dispositivo funziona con Astra Linux 1.8 o versione successiva, eseguire le azioni descritte in questo passaggio. Se il dispositivo viene eseguito su un sistema operativo diverso, procedere al passaggio successivo.

- Creare la directory /etc/systemd/system/kladminserver_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klserver -d from_wd

- Creare una directory /etc/systemd/system/klwebsrv_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klcsweb -d from_wd

- Creare la directory /etc/systemd/system/kladminserver_srv.service.d e creare un file denominato override.conf con il seguente contenuto:

- Creare un gruppo "kladmins" e un account "ksc" senza privilegi. L'account deve essere un membro del gruppo "kladmins". A tale scopo, eseguire in sequenza i seguenti comandi:

# adduser ksc# groupadd kladmins# gpasswd -a ksc kladmins# usermod -g kladmins ksc - Eseguire l’installazione di Kaspersky Security Center Linux:

# apt install /<percorso>/ksc64_[numero_versione]_amd64.deb - Eseguire la configurazione di Kaspersky Security Center Linux:

# /opt/kaspersky/ksc64/lib/bin/setup/postinstall.pl - Leggere il Contratto di licenza con l'utente finale (EULA) e l'Informativa sulla privacy. Il testo viene visualizzato nella finestra della riga di comando. Premere la barra spaziatrice per visualizzare il segmento di testo successivo. Quando richiesto, inserire i seguenti valori:

- Immettere

yse i termini del Contratto di licenza con l'utente finale sono stati compresi e accettati. Immetterense non si accettano i termini del Contratto di licenza con l'utente finale. Per utilizzare Kaspersky Security Center Linux è necessario accettare i termini del Contratto di licenza con l'utente finale. - Immettere

yse i termini dell'Informativa sulla privacy sono stati compresi e accettati e se si accetta che i propri dati vengano gestiti e trasmessi (anche a paesi terzi) come descritto nell'Informativa sulla privacy. Immetterense non si accettano i termini dell'Informativa sulla privacy. Per utilizzare Kaspersky Security Center Linux è necessario accettare i termini dell'Informativa sulla privacy.

- Immettere

- Quando richiesto, immettere le seguenti impostazioni:

- Immettere il nome DNS di Administration Server o l'indirizzo IP statico.

- Immettere il numero di porta di Administration Server. Per impostazione predefinita, viene utilizzata la porta 14000.

- Immettere il numero di porta SSL di Administration Server. Per impostazione predefinita, viene utilizzata la porta 13000.

- Valutare il numero approssimativo di dispositivi che si intende gestire:

- Se nella rete sono presenti da 1 a 100 dispositivi, immettere 1.

- Se nella rete sono presenti da 101 a 1000 dispositivi, immettere 2.

- Se nella rete sono presenti più di 1000 dispositivi, immettere 3.

- Immettere il nome del gruppo di protezione per i servizi. Per impostazione predefinita, viene utilizzato il gruppo "kladmins".

- Immettere il nome dell'account per avviare il servizio Administration Server. L'account deve essere un membro del gruppo di protezione inserito. Per impostazione predefinita, viene utilizzato l'account "ksc".

- Immettere il nome dell'account per avviare altri servizi. L'account deve essere un membro del gruppo di protezione inserito. Per impostazione predefinita, viene utilizzato l'account "ksc".

- Immettere l'indirizzo IP del dispositivo in cui è installato il database.

- Immettere il numero di porta del database. Questa porta viene utilizzata per comunicare con Administration Server. Per impostazione predefinita, viene utilizzata la porta 3306.

- Immettere il nome del database.

- Immettere il nome utente dell'account radice del database utilizzato per accedere al database.

- Immettere la password dell'account radice del database utilizzato per accedere al database.

Attendere che i servizi vengano aggiunti e avviati automaticamente:

klnagent_srvkladminserver_srvklactprx_srvklwebsrv_srv

- Creare un account che fungerà da amministratore di Administration Server. Immettere il nome utente e la password.

La password deve rispettare le seguenti regole:

- La password utente deve avere un minimo di 8 e un massimo di 16 caratteri.

- La password deve contenere caratteri da almeno tre dei gruppi elencati di seguito:

- Lettere maiuscole (A-Z)

- Lettere minuscole (a-z)

- Numeri (0-9)

- Caratteri speciali (@ # $ % ^ & * - _ ! + = [ ] { } | : ' , . ? / \ ` ~ " ( ) ;)

Kaspersky Security Center Linux viene installato e l'utente viene aggiunto.

Verifica del servizio

Utilizzare i seguenti comandi per verificare se un servizio è in esecuzione o meno:

# systemctl status klnagent_srv.service# systemctl status kladminserver_srv.service# systemctl status klactprx_srv.service# systemctl status klwebsrv_srv.service

Installazione di Kaspersky Security Center Web Console

Questa sezione descrive come installare Kaspersky Security Center Web Console Server (anche noto come Kaspersky Security Center Web Console) nei dispositivi che eseguono il sistema operativo Linux. Prima dell'installazione, è necessario installare un DBMS e Kaspersky Security Center Linux Administration Server.

Utilizzare uno dei seguenti file di installazione che corrisponde alla distribuzione Linux installata nel proprio dispositivo:

- Per Debian—ksc-web-console-[numero_build].x86_64.deb

- Per i sistemi operativi basati su RPM—ksc-web-console-[numero_build].x86_64.rpm

- Per ALT 8 SP—ksc-web-console-[numero_build]-alt8p.x86_64.rpm

È possibile ottenere il file di installazione scaricandolo dal sito Web di Kaspersky.

Per installare Kaspersky Security Center Web Console:

- Verificare che il dispositivo in cui si desidera installare Kaspersky Security Center Web Console esegua una delle distribuzioni Linux supportate.

- Leggere il Contratto di licenza con l'utente finale (EULA). Se il kit di distribuzione di Kaspersky Security Center Linux non include un file TXT con il testo dell'EULA, è possibile scaricare il file dal sito Web di Kaspersky. Se non si accettano le condizioni del Contratto di licenza, non installare l'applicazione.

- Creare un file di risposta che contiene i parametri per la connessione di Kaspersky Security Center Web Console ad Administration Server. Denominare questo file ksc-web-console-setup.json e posizionarlo nella seguente directory: /etc/ksc-web-console-setup.json.

Esempio di un file di risposta contenente il set minimo di parametri, nonché l'indirizzo e la porta predefiniti:

{"address": "127.0.0.1","port": 8080,"trusted": "127.0.0.1|13299|/var/opt/kaspersky/klnagent_srv/1093/cert/klserver.cer|KSC Server","acceptEula": true}È consigliabile specificare numeri di porta superiori a 1024. Se si desidera che Kaspersky Security Center Web Console funzioni sulle porte inferiori a 1024, dopo l'installazione è necessario eseguire il seguente comando:

sudo setcap 'cap_net_bind_service=+ep' /var/opt/kaspersky/ksc-web-console/nodeQuando si installa Kaspersky Security Center Web Console nel sistema operativo Linux ALT, è necessario specificare un numero di porta diverso da 8080, poiché la porta 8080 è utilizzata dal sistema operativo.

Kaspersky Security Center Web Console non può essere aggiornato utilizzando lo stesso file di installazione .rpm. Se si desidera modificare le impostazioni in un file di risposta e utilizzare questo file per reinstallare l'applicazione, è prima necessario rimuovere l'applicazione, quindi reinstallarla con il nuovo file di risposta.

- In un account con privilegi di root, utilizzare la riga di comando per eseguire il file di installazione con estensione .deb o .rpm, a seconda della distribuzione Linux.

- Per installare o eseguire l'upgrade di Kaspersky Security Center Web Console da un file .deb, eseguire il comando seguente:

$ sudo dpkg -iksc-web-console-[numero_build].x86_64.deb - Per installare Kaspersky Security Center Web Console da un file .rpm, eseguire uno dei comandi seguenti:

$ sudo rpm -ivh --nodeps ksc-web-console-[

numero_build].x86_64.rpmo

$ sudo alien -iksc-web-console-[numero_build].x86_64.rpm - Per eseguire l'upgrade da una versione precedente di Kaspersky Security Center Web Console, eseguire uno dei seguenti comandi:

- Per i dispositivi che eseguono il sistema operativo basato su RPM:

$ sudo rpm -Uvh --nodeps --force ksc-web-console-[

numero_build].x86_64.rpm - Per i dispositivi che eseguono il sistema operativo basato su Debian:

$ sudo dpkg -i ksc-web-console-[

numero_build].x86_64.deb

- Per i dispositivi che eseguono il sistema operativo basato su RPM:

Verrà avviata la decompressione del file di installazione. Attendere il completamento dell'installazione. Kaspersky Security Center Web Console è installato nella seguente directory: /var/opt/kaspersky/ksc-web-console.

- Per installare o eseguire l'upgrade di Kaspersky Security Center Web Console da un file .deb, eseguire il comando seguente:

- Riavviare tutti i servizi Kaspersky Security Center Web Console eseguendo il comando seguente:

$ sudo systemctl restart KSC*

Al termine dell'installazione, è possibile utilizzare il browser per aprire e accedere a Kaspersky Security Center Web Console.

Inizio paginaParametri di installazione di Kaspersky Security Center Web Console

Per installare Kaspersky Security Center Web Console Server nei dispositivi che eseguono Linux, è necessario creare un file di risposta, ovvero un file .json che contiene i parametri per la connessione di Kaspersky Security Center Web Console ad Administration Server.

Ecco un esempio di un file di risposta contenente il set minimo di parametri, nonché l'indirizzo e la porta predefiniti:

{

"address": "127.0.0.1",

"port": 8080,

"defaultLangId": 1049,

"enableLog": false,

"trusted": "127.0.0.1|13299|/var/opt/kaspersky/klnagent_srv/1093/cert/klserver.cer|KSC Server",

"acceptEula": true,

"certPath": "/var/opt/kaspersky/klnagent_srv/1093/cert/klserver.cer",

"webConsoleAccount": "Group1:User1",

"managementServiceAccount": "Group1:User2",

"serviceWebConsoleAccount": "Group1:User3",

"pluginAccount": "Group1:User4",

"messageQueueAccount": "Group1:User5"

}

È consigliabile specificare numeri di porta superiori a 1024. Se si desidera che Kaspersky Security Center Web Console funzioni sulle porte inferiori a 1024, dopo l'installazione è necessario eseguire il seguente comando:

sudo setcap 'cap_net_bind_service=+ep' /var/opt/kaspersky/ksc-web-console/node

Quando si installa Kaspersky Security Center Web Console nel sistema operativo Linux ALT, è necessario specificare un numero di porta diverso da 8080, poiché la porta 8080 è utilizzata dal sistema operativo.

La tabella seguente descrive i parametri che possono essere specificati in un file di risposta.

Parametri per l'installazione di Kaspersky Security Center Web Console nei dispositivi che eseguono Linux

Parametro |

Descrizione |

Valori disponibili |

|---|---|---|

|

Indirizzo di Kaspersky Security Center Web Console Server (obbligatorio). |

Valore stringa. |

|

Numero della porta utilizzata da Kaspersky Security Center Web Console Server per la connessione ad Administration Server (obbligatorio). |

Valore numerico. |

|

Lingua dell'interfaccia utente (per impostazione predefinita, |

Codice numerico della lingua:

Se non viene specificato alcun valore, viene utilizzata la lingua inglese (en-US). |

|

Indica se abilitare o meno la registrazione delle attività di Kaspersky Security Center Web Console. |

Valore booleano:

|

|

Elenco degli Administration Server attendibili autorizzati a connettersi a Kaspersky Security Center Web Console. Ogni Administration Server deve essere definito con i seguenti parametri:

I parametri sono separati con barre verticali. Se vengono specificati più Administration Server, separarli con due barre verticali (pipe). |

Valore stringa nel seguente formato:

Esempio:

|

|

Indica se si desidera accettare o meno i termini del Contratto di licenza con l'utente finale (EULA). Il file contenente i termini del Contratto di licenza con l'utente finale viene scaricato insieme al file di installazione.

|

Valore booleano:

Se non viene specificato alcun valore, il programma di installazione di Kaspersky Security Center Web Console mostra l'EULA e chiede all'utente di accettarne o meno i termini. |

|

Se si desidera generare un nuovo certificato, utilizzare questo parametro per specificare il nome di dominio per cui deve essere generato un nuovo certificato. |

Valore stringa. |

|

Se si desidera utilizzare un certificato esistente, utilizzare questo parametro per specificare il percorso del file del certificato. |

Valore stringa. Specificare il percorso " |

|

Se si desidera utilizzare un certificato esistente, utilizzare questo parametro per specificare il percorso del file della chiave. |

Valore stringa. |

|

Nome dell'account con cui viene eseguito il servizio Kaspersky Security Center Web Console. |

Valore stringa nel seguente formato: Esempio: Se non viene specificato alcun valore, il programma di installazione di Kaspersky Security Center Web Console crea un nuovo account con il nome predefinito |

|

Nome dell'account privilegiato con cui viene eseguito Kaspersky Security Center Web Console Management Service. |

Valore stringa nel seguente formato: Esempio: Se non viene specificato alcun valore, il programma di installazione di Kaspersky Security Center Web Console crea un nuovo account con il nome predefinito |

|

Nome dell'account con cui viene eseguito il servizio Kaspersky Security Center Web Console. |

Valore stringa nel seguente formato: Esempio: Se non viene specificato alcun valore, il programma di installazione di Kaspersky Security Center Web Console crea un nuovo account con il nome predefinito |

|

Nome dell'account con cui viene eseguito il servizio Kaspersky Security Center Product Plugins. |

Valore stringa nel seguente formato: Esempio: Se non viene specificato alcun valore, il programma di installazione di Kaspersky Security Center Web Console crea un nuovo account con il nome predefinito |

|

Nome dell'account con cui viene eseguito il servizio Kaspersky Security Center Web Console Message Queue. |

Valore stringa nel seguente formato: Esempio: Se non viene specificato alcun valore, il programma di installazione di Kaspersky Security Center Web Console crea un nuovo account con il nome predefinito |

Se vengono specificati i parametri webConsoleAccount, managementServiceAccount, serviceWebConsoleAccount, pluginAccount o messageQueueAccount, assicurarsi che gli account utente personalizzati appartengano allo stesso gruppo di protezione. Se questi parametri non vengono specificati, il programma di installazione di Kaspersky Security Center Web Console crea un gruppo di protezione predefinito, quindi crea account utente con nomi predefiniti in questo gruppo.

Installazione di Kaspersky Security Center Web Console su Astra Linux in modalità ambiente software chiuso

Espandi tutto | Comprimi tutto

Questa sezione descrive come installare Kaspersky Security Center Web Console Server (anche noto come Kaspersky Security Center Web Console) nel sistema operativo Astra Linux Special Edition. Prima dell'installazione, è necessario installare un DBMS e Kaspersky Security Center Linux Administration Server.

Per installare Kaspersky Security Center Web Console:

- Verificare che il dispositivo in cui si desidera installare Kaspersky Security Center Web Console esegua una delle distribuzioni Linux supportate.

- Leggere il Contratto di licenza con l'utente finale (EULA). Se il kit di distribuzione di Kaspersky Security Center Linux non include un file TXT con il testo dell'EULA, è possibile scaricare il file dal sito Web di Kaspersky. Se non si accettano le condizioni del Contratto di licenza, non installare l'applicazione.

- Creare un file di risposta che contiene i parametri per la connessione di Kaspersky Security Center Web Console ad Administration Server. Denominare questo file ksc-web-console-setup.json e posizionarlo nella seguente directory: /etc/ksc-web-console-setup.json.

Esempio di un file di risposta contenente il set minimo di parametri, nonché l'indirizzo e la porta predefiniti:

{"address": "127.0.0.1","port": 8080,"trusted": "127.0.0.1|13299|/var/opt/kaspersky/klnagent_srv/1093/cert/klserver.cer|KSC Server","acceptEula": true} - Aprire il file

/etc/digsig/digsig_initramfs.conf, quindi specificare la seguente impostazione:DIGSIG_ELF_MODE=1 - Nella riga di comando, eseguire il seguente comando per installare il pacchetto di compatibilità:

apt install astra-digsig-oldkeys - Creare una directory per la chiave dell'applicazione:

mkdir -p /etc/digsig/keys/legacy/kaspersky/ - Posizionare la chiave dell'applicazione

/opt/kaspersky/ksc64/share/kaspersky_astra_pub_key.gpgnella directory creata nel passaggio precedente:cp kaspersky_astra_pub_key.gpg /etc/digsig/keys/legacy/kaspersky/Se il kit di distribuzione di Kaspersky Security Center Linux non include la chiave dell'applicazione kaspersky_astra_pub_key.gpg, è possibile scaricarla facendo clic sul collegamento: https://media.kaspersky.com/utilities/CorporateUtilities/kaspersky_astra_pub_key.gpg.

- Aggiornare i dischi RAM:

update-initramfs -u -k allRiavviare il sistema.

- In un account con privilegi di root, utilizzare la riga di comando per eseguire il file di installazione. È possibile ottenere il file di installazione scaricandolo dal sito Web di Kaspersky.

- Per installare o eseguire l'upgrade di Kaspersky Security Center Web Console, eseguire il comando seguente:

$ sudo dpkg -iksc-web-console-[numero_build].x86_64.deb - Per eseguire l'upgrade da una versione precedente di Kaspersky Security Center Web Console, eseguire il comando seguente:

$ sudo dpkg -i ksc-web-console-[

numero_build].x86_64.deb

Verrà avviata la decompressione del file di installazione. Attendere il completamento dell'installazione. Kaspersky Security Center Web Console è installato nella seguente directory:

/var/opt/kaspersky/ksc-web-console. - Per installare o eseguire l'upgrade di Kaspersky Security Center Web Console, eseguire il comando seguente:

- Riavviare tutti i servizi Kaspersky Security Center Web Console eseguendo il comando seguente:

$ sudo systemctl restart KSC*

Al termine dell'installazione, è possibile utilizzare il browser per aprire e accedere a Kaspersky Security Center Web Console.

Se il dispositivo funziona con Astra Linux 1.8, è necessario sovrascrivere i diritti utente dopo l'installazione di Kaspersky Security Center Web Console.

Si consiglia di eseguire separatamente i passaggi delle istruzioni per ciascun servizio.

Per sovrascrivere i diritti utente:

- Aprire i seguenti file:

- /etc/systemd/system/ KSCSvcWebConsole.service

- /etc/systemd/system/ KSCWebConsole.service

- /etc/systemd/system/ KSCWebConsoleManagement.service

- /etc/systemd/system/ KSCWebConsoleMessageQueue.service

- /etc/systemd/system/ KSCWebConsolePlugin.service

- Copiare la stringa

User=valoredai file.I valori sono diversi per ogni servizio e vengono generati durante l'installazione di Kaspersky Security Center Web Console.

- Creare le seguenti directory:

- /etc/systemd/system/ KSCSvcWebConsole.service.d

- /etc/systemd/system/ KSCWebConsole.service.d

- /etc/systemd/system/ KSCWebConsoleManagement.service.d

- /etc/systemd/system/ KSCWebConsoleMessageQueue.service.d

- /etc/systemd/system/ KSCWebConsolePlugin.service.d

- In ogni directory creare un file denominato

override.conf, quindi inserire la stringa copiata al passaggio 2 nel file. Il fileoverride.confdeve avere il seguente contenuto:- per /etc/systemd/system/ KSCSvcWebConsole.service.d

- per /etc/systemd/system/ KSCWebConsole.service.d

- per /etc/systemd/system/ KSCWebConsoleManagement.service.d

- per /etc/systemd/system/ KSCWebConsoleMessageQueue.service.d

- per /etc/systemd/system/ KSCWebConsolePlugin.service.d

dove

User=valoreè la stringa copiata nel passaggio 2. Ad esempio,User=user_svc_nodejs_rjvyyf-xkg. - Riavviare il servizio.

Installazione di Kaspersky Security Center Web Console connesso all'Administration Server installato nei nodi del cluster di failover Kaspersky Security Center Linux

Questa sezione descrive come installare Kaspersky Security Center Web Console Server (di seguito anche Kaspersky Security Center Web Console), che si connette all'Administration Server installato nei nodi del cluster di failover Kaspersky Security Center Linux. Prima di installare Kaspersky Security Center Web Console, installare un DBMS e Kaspersky Security Center Linux Administration Server nei nodi del cluster di failover Kaspersky Security Center Linux.

Per installare Kaspersky Security Center Web Console che si connette all'Administration Server installato nei nodi del cluster di failover Kaspersky Security Center Linux:

- Eseguire il passaggio 1 e il passaggio 2 dell'installazione di Kaspersky Security Center Web Console.

- Al passaggio 3, nel file di risposta, specificare il parametro di installazione

attendibileper consentire al cluster di failover Kaspersky Security Center Linux di connettersi a Kaspersky Security Center Web Console. Il valore stringa di questo parametro ha il seguente formato:"

trusted": "indirizzo server|porta|percorso certificato|nome server"Specificare i componenti del parametro di installazione

trusted:- Indirizzo di Administration Server. Se una scheda di rete secondaria è stata creata durante la preparazione dei nodi del cluster, utilizzare l'indirizzo IP della scheda come indirizzo del cluster di failover Kaspersky Security Center Linux. In caso contrario, specificare l'indirizzo IP del sistema di bilanciamento del carico di terzi in uso.

- Porta di Administration Server. La porta OpenAPI utilizzata da Kaspersky Security Center Web Console per la connessione ad Administration Server (il valore predefinito è 13299).

- Certificato di Administration Server. Il certificato di Administration Server si trova nell'archivio dati condiviso del cluster di failover Kaspersky Security Center Linux. Il percorso predefinito del file del certificato: <cartella dati condivisa> \1093\cert\klserver.cer. Copiare il file del certificato dall'archivio dati condiviso nel dispositivo in cui si installa Kaspersky Security Center Web Console. Specificare il percorso locale del certificato di Administration Server.

- Nome Administration Server. Il nome del cluster di failover Kaspersky Security Center Linux che verrà visualizzato nella finestra di accesso di Kaspersky Security Center Web Console.

- Continuare con l'installazione standard di Kaspersky Security Center Web Console.

Al termine dell'installazione, sul desktop viene visualizzato un collegamento ed è possibile accedere a Kaspersky Security Center Web Console.

È possibile accedere a Individuazione e distribuzione → Dispositivi non assegnati per visualizzare le informazioni sui nodi del cluster e sul file server.

Inizio paginaInstallazione di Network Agent per Linux in modalità automatica (con un file di risposte)

È possibile installare Network Agent nei dispositivi Linux utilizzando un file di risposte, vale a dire un file di testo contenente un set personalizzato di parametri di installazione: variabili e rispettivi valori. L'uso di questo file di risposte consente di eseguire un'installazione in modalità automatica, ovvero senza la partecipazione dell'utente.

Per eseguire l'installazione di Network Agent per Linux in modalità automatica:

- Se si desidera installare Network Agent nei dispositivi con sistema operativo SUSE Linux Enterprise Server 15, installare il pacchetto insserv-compat prima di configurare Network Agent.

- Leggere il Contratto di licenza con l'utente finale. Seguire i passaggi di seguito solo se sono stati compresi e accettati i termini del Contratto di licenza con l'utente finale.

- Impostare il valore della variabile di ambiente KLAUTOANSWERS inserendo il nome completo del file di risposte (incluso il percorso), ad esempio come segue:

export KLAUTOANSWERS=/tmp/nagent_install/answers.txt - Creare il file di risposte (in formato TXT) nella directory specificata nella variabile di ambiente. Aggiungere al file di risposte un elenco di variabili nel formato NOME_VARIABILE=valore_variabile, ognuna su una riga separata.

Per il corretto utilizzo del file di risposte, è necessario includere un set minimo delle tre variabili richieste:

- KLNAGENT_SERVER

- KLNAGENT_AUTOINSTALL

- EULA_ACCEPTED

È inoltre possibile aggiungere eventuali variabili opzionali per utilizzare parametri più specifici dell'installazione remota. La tabella seguente elenca tutte le variabili che possono essere incluse nel file di risposte:

- Installazione di Network Agent:

- Per installare Network Agent da un pacchetto RPM in un sistema operativo a 32 bit, eseguire il comando seguente:

# rpm -i klnagent-<numero build>.i386.rpm - Per installare Network Agent da un pacchetto RPM in un sistema operativo a 64 bit, eseguire il comando seguente:

# rpm -i klnagent64-<numero build>.x86_64.rpm - Per installare Network Agent da un pacchetto RPM in un sistema operativo a 64 bit per l’architettura Arm, eseguire il comando seguente:

# rpm -i klnagent64-<numero build>.aarch64.rpm - Per installare Network Agent da un pacchetto DEB in un sistema operativo a 32 bit, eseguire il comando seguente:

# apt-get install ./klnagent_<numero build>_i386.deb - Per installare Network Agent da un pacchetto DEB in un sistema operativo a 64 bit, eseguire il comando seguente:

# apt-get install ./klnagent64_<numero build>_amd64.deb - Per installare Network Agent da un pacchetto DEB in un sistema operativo a 64 bit per l’architettura Arm, eseguire il comando seguente:

# apt-get install ./klnagent64_<numero build>_arm64.deb

- Per installare Network Agent da un pacchetto RPM in un sistema operativo a 32 bit, eseguire il comando seguente:

L'installazione di Network Agent per Linux viene avviata in modalità automatica; all'utente non viene richiesto di eseguire alcuna operazione durante il processo.

Inizio paginaPreparazione di un dispositivo in cui viene eseguito Astra Linux in modalità ambiente software chiuso per l'installazione di Network Agent

Prima di installare Network Agent in un dispositivo in cui viene esegue Astrito Linux in modalità ambiente software chiuso, è necessario eseguire due procedure di preparazione: quella nelle istruzioni riportate di seguito e i passaggi generali di preparazione per qualsiasi dispositivo Linux.

Prima di iniziare:

- Verificare che il dispositivo in cui si desidera installare Network Agent for Linux esegua una delle distribuzioni Linux supportate.

- Scaricare il file di installazione di Network Agent necessario dal sito Web di Kaspersky.

Eseguire i comandi presenti in questa istruzione con un account con privilegi di root.

Per preparare un dispositivo in cui viene eseguito Astra Linux in modalità ambiente software chiuso per l'installazione di Network Agent:

- Aprire il file

/etc/digsig/digsig_initramfs.conf, quindi specificare la seguente impostazione:DIGSIG_ELF_MODE=1 - Nella riga di comando, eseguire il seguente comando per installare il pacchetto di compatibilità:

apt install astra-digsig-oldkeys - Creare una directory per la chiave dell'applicazione:

mkdir -p /etc/digsig/keys/legacy/kaspersky/ - Posizionare la chiave dell'applicazione /opt/kaspersky/ksc64/share/kaspersky_astra_pub_key.gpg nella directory creata nel passaggio precedente:

cp kaspersky_astra_pub_key.gpg /etc/digsig/keys/legacy/kaspersky/Se il kit di distribuzione di Kaspersky Security Center Linux non include la chiave dell'applicazione kaspersky_astra_pub_key.gpg, è possibile scaricarla facendo clic sul collegamento: https://media.kaspersky.com/utilities/CorporateUtilities/kaspersky_astra_pub_key.gpg.

- Aggiornare i dischi RAM:

update-initramfs -u -k allRiavviare il sistema.

- Eseguire i passaggi di preparazione comuni per qualsiasi dispositivo Linux.

Il dispositivo è preparato. È ora possibile procedere all'installazione di Network Agent.

Inizio paginaDistribuzione del cluster di failover Kaspersky Security Center Linux

Questa sezione contiene sia informazioni generali sul cluster di failover Kaspersky Security Center Linux che istruzioni sulla preparazione e sulla distribuzione del cluster di failover Kaspersky Security Center Linux nella rete.

Scenario: Distribuzione di un cluster di failover Kaspersky Security Center Linux

Un cluster di failover Kaspersky Security Center Linux garantisce un'elevata disponibilità di Kaspersky Security Center Linux e riduce al minimo i tempi di inattività di Administration Server in caso di errore. Il cluster di failover si basa su due istanze identiche di Kaspersky Security Center Linux installate in due computer. Una delle istanze funge da nodo attivo e l'altra da nodo passivo. Il nodo attivo gestisce la protezione dei dispositivi client, mentre quello passivo è predisposto a svolgere tutte le funzioni del nodo attivo in caso di errore del nodo attivo. Quando si verifica un errore, il nodo passivo diventa attivo e il nodo attivo diventa passivo.

Prerequisiti

È necessario disporre dell'hardware che soddisfi i requisiti per il cluster di failover.

La distribuzione delle applicazioni Kaspersky prevede diversi passaggi:

- Creazione di account per i servizi di Kaspersky Security Center Linux

Effettuare le seguenti operazioni sul nodo attivo, sul nodo passivo e sul file server:

- Creare un gruppo di dominio con il nome "kladmins" e assegnare lo stesso GID a tutti e tre i gruppi.

- Creare un account utente con il nome "ksc" e assegnare lo stesso UID a tutti e tre gli account utente. Impostare il gruppo primario su "kladmins" per gli account creati.

- Creare un account utente con il nome "rightless" e assegnare lo stesso UID a tutti e tre gli account utente. Impostare il gruppo primario su "kladmins" per gli account creati.

- Preparazione del file server

Preparare il file server affinché funzioni come componente del cluster di failover Kaspersky Security Center Linux. Assicurarsi che il file server soddisfi i requisiti hardware e software, creare due cartelle condivise per i dati di Kaspersky Security Center Linux e configurare le autorizzazioni per accedere alle cartelle condivise.

Istruzioni dettagliate: Preparazione di un file server per il cluster di failover Kaspersky Security Center Linux

- Preparazione di nodi attivi e passivi

Preparare due computer con hardware e software identici in modo che fungano da nodi attivi e passivi.

Istruzioni dettagliate: Preparazione dei nodi per il cluster di failover Kaspersky Security Center Linux

- Installazione del DBMS (Database Management System)

Sono disponibili due opzioni:

- Se si desidera utilizzare MariaDB Galera Cluster, non è necessario un computer dedicato per DBMS. Installare MariaDB Galera Cluster in ciascuno dei nodi.

- Se si desidera usare qualsiasi altro DBMS supportato, installare il DBMS selezionato in un computer dedicato.

- Installazione di Kaspersky Security Center Linux

Installare Kaspersky Security Center Linux in modalità cluster di failover in entrambi i nodi. È prima necessario installare Kaspersky Security Center Linux nel nodo attivo, quindi installarlo in quello passivo.

Inoltre, è possibile installare Kaspersky Security Center Web Console in un dispositivo separato che non sia un nodo del cluster.

- Test del cluster di failover

Verificare di aver configurato correttamente il cluster di failover e che funzioni correttamente. È ad esempio possibile arrestare uno dei servizi di Kaspersky Security Center Linux nel nodo attivo: kladminserver, klnagent, ksnproxy, klactprx o klwebsrv. Dopo l'arresto del servizio, la gestione della protezione deve passare automaticamente al nodo passivo.

Risultati

Il cluster di failover Kaspersky Security Center Linux viene distribuito. Familiarizzare con gli eventi che determinano il passaggio dai nodi attivi a quelli passivi.

Inizio paginaInformazioni sul cluster di failover Kaspersky Security Center Linux

Un cluster di failover Kaspersky Security Center Linux garantisce un'elevata disponibilità di Kaspersky Security Center Linux e riduce al minimo i tempi di inattività di Administration Server in caso di errore. Il cluster di failover si basa su due istanze identiche di Kaspersky Security Center Linux installate in due computer. Una delle istanze funge da nodo attivo e l'altra da nodo passivo. Il nodo attivo gestisce la protezione dei dispositivi client, mentre quello passivo è predisposto a svolgere tutte le funzioni del nodo attivo in caso di errore del nodo attivo. Quando si verifica un errore, il nodo passivo diventa attivo e il nodo attivo diventa passivo.

In un cluster di failover Kaspersky Security Center Linux, tutti i servizi di Kaspersky Security Center Linux vengono gestiti automaticamente. Non tentare di riavviare i servizi manualmente.

Requisiti hardware e software

Per distribuire un cluster di failover Kaspersky Security Center Linux, è necessario disporre del seguente hardware:

- Due dispositivi con hardware e software identici. Questi dispositivi fungeranno da nodi attivi e passivi.

- Un file server che esegue Linux, con il file system EXT4. È necessario mettere a disposizione un dispositivo dedicato che fungerà da file server.

Assicurarsi di aver fornito un'elevata larghezza di banda di rete tra il file server e i nodi attivi e passivi.

- Un dispositivo con DBMS (Database Management System) supportato. Se si utilizza MariaDB Galera Cluster come DBMS, non è necessario un dispositivo dedicato per questo scopo.

L'implementazione del cluster di failover fallisce quando sono installati entrambi i pacchetti arping e iputils-arping oppure solo il pacchetto arping. Prima di distribuire un cluster di failover, assicurarsi di avere installato solo il pacchetto di installazione iputils-arping su entrambi i nodi.

Schemi di distribuzione

È possibile scegliere uno dei seguenti schemi per distribuire il cluster di failover Kaspersky Security Center Linux:

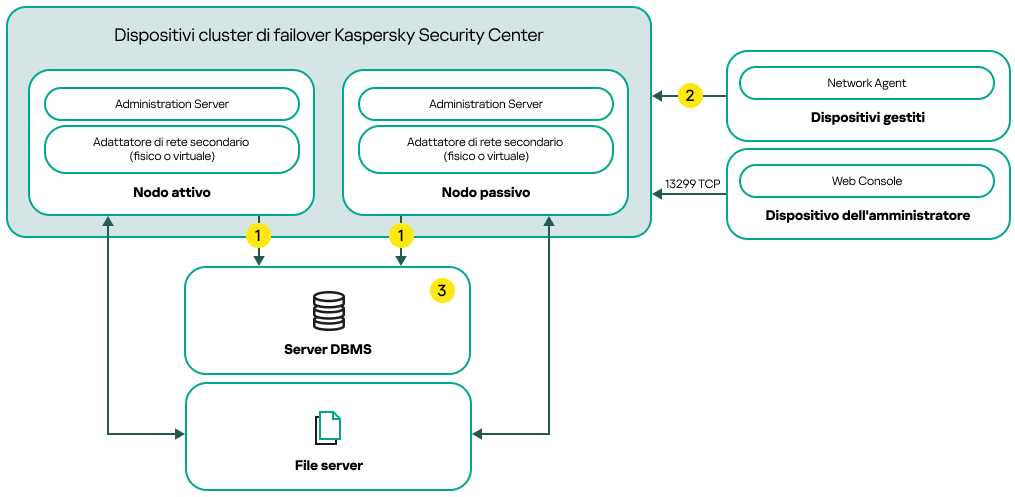

- Uno schema che utilizza una scheda di rete secondaria.

- Uno schema che utilizza un sistema di bilanciamento del carico di terze parti.

Uno schema che utilizza una scheda di rete secondaria

Legenda schema:

![]() Administration Server invia i dati al database. Aprire le porte necessarie nel dispositivo in cui si trova il database, ad esempio la porta 3306 per MySQL Server o la porta 5432 per PostgreSQL o Postgres Pro. Fare riferimento alla documentazione DBMS per le informazioni attinenti.

Administration Server invia i dati al database. Aprire le porte necessarie nel dispositivo in cui si trova il database, ad esempio la porta 3306 per MySQL Server o la porta 5432 per PostgreSQL o Postgres Pro. Fare riferimento alla documentazione DBMS per le informazioni attinenti.

![]() Nei dispositivi gestiti aprire le seguenti porte: TCP 13000, UDP 13000 e TCP 17000.

Nei dispositivi gestiti aprire le seguenti porte: TCP 13000, UDP 13000 e TCP 17000.

![]() Un dispositivo con DBMS (Database Management System). Se si utilizza MariaDB Galera Cluster come DBMS, non è necessario un dispositivo dedicato per questo scopo. Installare MariaDB Galera Cluster in ciascuno dei nodi.

Un dispositivo con DBMS (Database Management System). Se si utilizza MariaDB Galera Cluster come DBMS, non è necessario un dispositivo dedicato per questo scopo. Installare MariaDB Galera Cluster in ciascuno dei nodi.

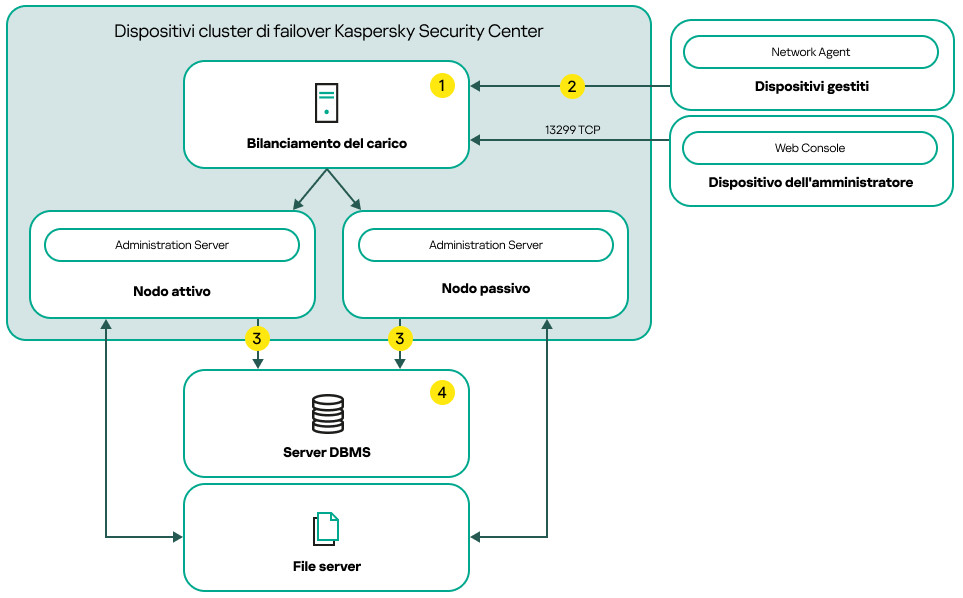

Uno schema che utilizza un sistema di bilanciamento del carico di terze parti

Legenda schema:

![]() Nel dispositivo di bilanciamento del carico aprire tutte le porte di Administration Server: TCP 13000, UDP 13000, TCP 13299 e TCP 17000.

Nel dispositivo di bilanciamento del carico aprire tutte le porte di Administration Server: TCP 13000, UDP 13000, TCP 13299 e TCP 17000.

Se si desidera utilizzare l'utilità klakaut per l'automazione, è necessario aprire anche la porta TCP 13291.

![]() Nei dispositivi gestiti aprire le seguenti porte: TCP 13000, UDP 13000 e TCP 17000.

Nei dispositivi gestiti aprire le seguenti porte: TCP 13000, UDP 13000 e TCP 17000.

![]() Administration Server invia i dati al database. Aprire le porte necessarie nel dispositivo in cui si trova il database, ad esempio la porta 3306 per MySQL Server o la porta 5432 per PostgreSQL o Postgres Pro. Fare riferimento alla documentazione DBMS per le informazioni attinenti.

Administration Server invia i dati al database. Aprire le porte necessarie nel dispositivo in cui si trova il database, ad esempio la porta 3306 per MySQL Server o la porta 5432 per PostgreSQL o Postgres Pro. Fare riferimento alla documentazione DBMS per le informazioni attinenti.

![]() Un dispositivo con DBMS (Database Management System). Se si utilizza MariaDB Galera Cluster come DBMS, non è necessario un dispositivo dedicato per questo scopo. Installare MariaDB Galera Cluster in ciascuno dei nodi.

Un dispositivo con DBMS (Database Management System). Se si utilizza MariaDB Galera Cluster come DBMS, non è necessario un dispositivo dedicato per questo scopo. Installare MariaDB Galera Cluster in ciascuno dei nodi.

Condizioni per il passaggio

Il cluster di failover passa la gestione della protezione dei dispositivi client dal nodo attivo a quello passivo se si verifica uno dei seguenti eventi nel nodo attivo:

- Il nodo attivo è danneggiato a causa di un errore software o hardware.

- Il nodo attivo è stato temporaneamente arrestato per attività di manutenzione.

- Almeno uno dei servizi (o processi) di Kaspersky Security Center Linux non è riuscito o è stato deliberatamente terminato dall'utente. I servizi di Kaspersky Security Center Linux sono i seguenti: kladminserver, klnagent, klactprx e klwebsrv.

- La connessione di rete tra il nodo attivo e l'archivio nel file server è stata interrotta o terminata.

Preparazione di un file server per un cluster di failover Kaspersky Security Center Linux

Un file server funge da componente necessario di un cluster di failover Kaspersky Security Center Linux.

Per preparare un file server:

- Assicurarsi che il file server soddisfi i requisiti hardware e software.

- Installare e configurare un server NFS:

- L'accesso al file server deve essere abilitato per entrambi i nodi nelle impostazioni del server NFS.

- Il protocollo NFS deve avere la versione 4.0 o 4.1.

- Requisiti minimi per il kernel Linux:

- 3.19.0-25, se si utilizza NFS 4.0

- 4.4.0-176, se si utilizza NFS 4.1

- Nel file server, creare due cartelle e condividerle utilizzando NFS. Una di queste verrà utilizzata per conservare le informazioni sullo stato del cluster di failover. L’altra verrà utilizzata per archiviare i dati e le impostazioni di Kaspersky Security Center Linux. Specificare i percorsi delle cartelle condivise durante la configurazione dell’installazione di Kaspersky Security Center Linux.

Eseguire i seguenti comandi:

sudo yum install nfs-utils

sudo mkdir -p /mnt/KlFocStateShare

sudo mkdir -p /mnt/KlFocDataShare_klfoc

sudo chown ksc:kladmins /mnt/KlFocStateShare

sudo chown ksc:kladmins /mnt/KlFocDataShare_klfoc

sudo chmod -R 777 /mnt/KlFocStateShare /mnt/KlFocDataShare_klfoc

sudo sh -c "echo /mnt/KlFocStateShare *\(rw,sync,no_subtree_check,no_root_squash\) >> /etc/exports"

sudo sh -c "echo /mnt/KlFocDataShare_klfoc *\(rw,sync,no_subtree_check,no_root_squash\) >> /etc/exports"

sudo cat /etc/exports

sudo exportfs -a

sudo systemctl start rpcbind

sudo service nfs start

Abilitare l'avvio automatico eseguendo il comando seguente:

sudo systemctl enable rpcbind

- Riavviare il file server.

Il file server è pronto. Per distribuire il cluster di failover Kaspersky Security Center Linux, seguire le istruzioni aggiuntive in questo scenario.

Preparazione dei nodi per un cluster di failover Kaspersky Security Center Linux

Preparare due computer affinché fungano da nodi attivi e passivi del cluster di failover Kaspersky Security Center Linux.

Per preparare i nodi per il cluster di failover Kaspersky Security Center Linux:

- Assicurarsi di avere due computer che soddisfino i requisiti hardware e software. Questi computer fungeranno da nodi attivi e passivi del cluster di failover.

- Per utilizzare i nodi come client NFS, installare il pacchetto nfs-utils in ogni nodo.

Eseguire il seguente comando:

sudo yum install nfs-utils

- Creare i punti di montaggio eseguendo i seguenti comandi:

sudo mkdir -p /mnt/KlFocStateShare

sudo mkdir -p /mnt/KlFocDataShare_klfoc

- Verificare che le cartelle condivise possano essere montate correttamente. [passaggio opzionale]

Eseguire i seguenti comandi:

sudo mount -t nfs -o vers=4,soft,auto,user,rw {

server}:{percorso della cartella KlFocStateShare} /mnt/KlFocStateSharesudo mount -t nfs -o vers=4,noauto,user,rw {

server}:{percorso della cartella KlFocDataShare_klfoc} /mnt/KlFocDataShare_klfocQui, {

server}:{percorso della cartella KlFocStateShare} e {server}:{percorso della cartella KlFocDataShare_klfoc} sono i percorsi di rete delle cartelle condivise nel file server.Dopo che le cartelle condivise sono state montate correttamente, smontarle eseguendo i seguenti comandi:

sudo umount /mnt/KlFocStateShare

sudo umount /mnt/KlFocDataShare_klfoc

- Abbinare i punti di montaggio e le cartelle condivise:

sudo vi /etc/fstab

{

server}:{pecorso della cartella KlFocStateShare} /mnt/KlFocStateShare nfs vers=4,soft,timeo=50,retrans=2,auto,user,rw 0 0{

server}:{percorso della cartella KlFocDataShare_klfoc} /mnt/KlFocDataShare_klfoc nfs vers=4,noauto,user,rw,exec 0 0Qui, {

server}:{percorso della cartella KlFocStateShare} e {server}:{percorso della cartella KlFocDataShare_klfoc} sono i percorsi di rete delle cartelle condivise nel file server. - Riavviare entrambi i nodi.

- Montare le cartelle condivise eseguendo i seguenti comandi:

mount /mnt/KlFocStateShare

mount /mnt/KlFocDataShare_klfoc

- Assicurarsi che le autorizzazioni per accedere alle cartelle condivise appartengano a ksc:kladmins.

Eseguire il seguente comando:

sudo ls -la /mnt/

- In ogni nodo, configurare una scheda di rete secondaria.

Una scheda di rete secondaria può essere fisica o virtuale. Se si desidera utilizzare una scheda di rete fisica, connetterla e configurarla con gli strumenti standard del sistema operativo. Se si desidera utilizzare una scheda di rete virtuale, crearla utilizzando software di terzi.

Eseguire una delle seguenti operazioni:

- Utilizzare una scheda di rete virtuale.

- Utilizzare il seguente comando per verificare che venga utilizzato NetworkManager per gestire la scheda fisica:

nmcli device status

Se la scheda fisica viene mostrata come non gestita nell'output, configurare NetworkManager in modo che gestisca la scheda fisica. Gli esatti passaggi di configurazione dipendono dalla distribuzione effettiva.

- Utilizzare il seguente comando per identificare le interfacce:

ip a

- Creare un nuovo profilo di configurazione:

nmcli connection add type macvlan dev <

interfaccia fisica> mode bridge ifname <interfaccia virtuale> ipv4.addresses <maschera indirizzo> ipv4.method manual autoconnect no

- Utilizzare il seguente comando per verificare che venga utilizzato NetworkManager per gestire la scheda fisica:

- Utilizzare una scheda di rete fisica o un hypervisor. In questo caso, disabilitare il software NetworkManager.

- Eliminare le connessioni di NetworkManager per l'interfaccia di destinazione:

nmcli con del <

nome connessione>Utilizzare il seguente comando per verificare se l'interfaccia di destinazione dispone di connessioni:

nmcli con show