Sommario

- Correzione delle vulnerabilità del software di terze parti

- Scenario: Individuazione e correzione delle vulnerabilità del software di terze parti

- Informazioni sulla ricerca e la correzione delle vulnerabilità del software

- Visualizzazione delle informazioni sulle vulnerabilità del software

- Visualizzazione delle statistiche delle vulnerabilità nei dispositivi gestiti

- Scansione delle applicazioni per rilevare la presenza di vulnerabilità

- Correzione delle vulnerabilità delle applicazioni

- Correzione delle vulnerabilità in una rete isolata

- Scenario: Correzione delle vulnerabilità del software di terze parti in una rete isolata

- Informazioni sulla correzione delle vulnerabilità del software di terzi in una rete isolata

- Configurazione dell'Administration Server con accesso a Internet per correggere le vulnerabilità in una rete isolata

- Configurazione di Administration Server isolati per la correzione delle vulnerabilità in una rete isolata

- Trasmissione delle patch e installazione degli aggiornamenti in una rete isolata

- Disabilitazione dell'opzione per trasmettere patch e installare aggiornamenti in una rete isolata

- Ignorare le vulnerabilità del software

- Selezione di correzioni utente per le vulnerabilità del software di terze parti

- Regole per l'installazione dell'aggiornamento

Correzione delle vulnerabilità del software di terze parti

Questa sezione descrive le funzionalità di Kaspersky Security Center relative alla correzione delle vulnerabilità del software installato nei dispositivi gestiti.

Scenario: Individuazione e correzione delle vulnerabilità del software di terze parti

Questa sezione fornisce uno scenario per individuare e correggere le vulnerabilità nei dispositivi gestiti che eseguono Windows. È possibile individuare e correggere le vulnerabilità del software nel sistema operativo e nel software di terze parti, incluso il software Microsoft.

Prerequisiti

- Kaspersky Security Center viene distribuito nell'organizzazione.

- Nell'organizzazione sono presenti dispositivi gestiti che eseguono Windows.

- È necessaria una connessione Internet affinché Administration Server esegua le seguenti attività:

- Per creare un elenco di correzioni consigliate per le vulnerabilità del software Microsoft. L'elenco viene creato e aggiornato regolarmente dagli specialisti Kaspersky.

- Per correggere le vulnerabilità in software di terze parti diverso dal software Microsoft.

Passaggi

L'individuazione e la correzione delle vulnerabilità del software prevede diversi passaggi:

- Ricerca delle vulnerabilità del software installato nei dispositivi gestiti

Per individuare le vulnerabilità del software installato nei dispositivi gestiti, eseguire l'attività Trova vulnerabilità e aggiornamenti richiesti. Al termine di questa attività, Kaspersky Security Center riceve gli elenchi delle vulnerabilità rilevate e degli aggiornamenti richiesti per il software di terze parti installato nei dispositivi specificati nelle proprietà dell'attività.

L'attività Trova vulnerabilità e aggiornamenti richiesti viene creata automaticamente dall'Avvio rapido guidato di Kaspersky Security Center. Se la procedura guidata non è stata eseguita, avviarla ora o creare l'attività manualmente.

Istruzioni dettagliate:

- Administration Console: Scansione delle applicazioni per rilevare la presenza di vulnerabilità, Pianificazione dell'attività Trova vulnerabilità e aggiornamenti richiesti

- Kaspersky Security Center Web Console: Creazione dell'attività Trova vulnerabilità e aggiornamenti richiesti, Impostazioni dell'attività Trova vulnerabilità e aggiornamenti richiesti

- Analisi dell'elenco delle vulnerabilità del software rilevate

Visualizzare l'elenco Vulnerabilità del software e decidere quali vulnerabilità devono essere corrette. Per visualizzare informazioni dettagliate su ciascuna vulnerabilità, fare clic sul nome della vulnerabilità nell'elenco. Per ogni vulnerabilità nell'elenco, è anche possibile visualizzare le statistiche sulla vulnerabilità nei dispositivi gestiti.

Istruzioni dettagliate:

- Administration Console: Visualizzazione delle informazioni sulle vulnerabilità del software, Visualizzazione delle statistiche delle vulnerabilità nei dispositivi gestiti

- Kaspersky Security Center Web Console: Visualizzazione delle informazioni sulle vulnerabilità del software, Visualizzazione delle statistiche delle vulnerabilità nei dispositivi gestiti

- Configurazione della correzione delle vulnerabilità

Quando vengono rilevate le vulnerabilità del software, è possibile correggere le vulnerabilità del software nei dispositivi gestiti utilizzando l'attività Installa aggiornamenti richiesti e correggi vulnerabilità o l'attività Correggi vulnerabilità.

L'attività Installa aggiornamenti richiesti e correggi vulnerabilità viene utilizzata per aggiornare e correggere le vulnerabilità del software di terze parti, incluso il software Microsoft, installato nei dispositivi gestiti. Questa attività consente di installare più aggiornamenti e correggere più vulnerabilità in base a determinate regole. Questa attività può essere creata solo se si dispone della licenza per la funzionalità Vulnerability e patch management. Per correggere le vulnerabilità del software l'attività Installa aggiornamenti richiesti e correggi vulnerabilità utilizza gli aggiornamenti software consigliati.

L'attività Correggi vulnerabilità non richiede l'opzione di licenza per la funzionalità Vulnerability e patch management. Per utilizzare questa attività è necessario specificare manualmente le correzioni dell'utente per le vulnerabilità del software di terze parti elencato nelle impostazioni dell'attività. L'attività Correggi vulnerabilità utilizza le correzioni consigliate per il software Microsoft e le correzioni dell'utente per software di terze parti.

È possibile avviare la Correzione guidata vulnerabilità che crea automaticamente una di queste attività oppure è possibile creare una di queste attività manualmente.

Istruzioni dettagliate:

- Administration Console: Selezione di correzioni utente per le vulnerabilità del software di terze parti, Correzione delle vulnerabilità delle applicazioni

- Kaspersky Security Center Web Console: Selezione di correzioni utente per le vulnerabilità del software di terze parti, Correzione delle vulnerabilità del software di terze parti, Creazione dell'attività Installa aggiornamenti richiesti e correggi vulnerabilità

- Pianificazione delle attività

Per assicurarsi che l'elenco delle vulnerabilità sia sempre aggiornato, pianificare l'attività Trova vulnerabilità e aggiornamenti richiesti affinché venga eseguita periodicamente in modo automatico. La frequenza media consigliata è una volta alla settimana.

Se è stata creata l'attività Installa aggiornamenti richiesti e correggi vulnerabilità, è possibile pianificarla in modo che venga eseguita con la stessa frequenza dell'attività Trova vulnerabilità e aggiornamenti richiesti o con una frequenza inferiore. Quando si pianifica l'attività Correggi vulnerabilità, tenere presente che è necessario selezionare le correzioni per il software Microsoft o specificare ogni volta le correzioni utente per il software di terze parti prima di avviare l'attività.

Quando si pianificano le attività, assicurarsi che al termine dell'attività Trova vulnerabilità e aggiornamenti richiesti venga avviata un'attività per correggere la vulnerabilità.

- Ignorare le vulnerabilità del software (facoltativo)

Se lo si desidera, è possibile ignorare le vulnerabilità del software da correggere in tutti i dispositivi gestiti o solo nei dispositivi gestiti selezionati.

Istruzioni dettagliate:

- Administration Console: Ignorare le vulnerabilità del software

- Kaspersky Security Center Web Console: Ignorare le vulnerabilità del software

- Esecuzione di un'attività di correzione della vulnerabilità

Avviare l'attività Installa aggiornamenti richiesti e correggi vulnerabilità o l'attività Correggi vulnerabilità. Al termine dell'attività, assicurarsi che questa abbia lo stato Completato nell'elenco attività.

- Creare il rapporto sui risultati della correzione delle vulnerabilità del software (facoltativo)

Per visualizzare le statistiche dettagliate sulla correzione delle vulnerabilità, generare il Rapporto sulle vulnerabilità. Il rapporto visualizza informazioni sulle vulnerabilità del software che non sono state corrette. In tal modo è possibile avere un'idea sulla ricerca e la correzione delle vulnerabilità del software di terze parti, incluso il software Microsoft, presente nell'organizzazione.

Istruzioni dettagliate:

- Administration Console: Creazione e visualizzazione di un rapporto

- Kaspersky Security Center Web Console: Generazione e visualizzazione di un rapporto

- Verifica della configurazione e individuazione e correzione delle vulnerabilità del software di terze parti

Assicurarsi di avere eseguito le seguenti operazioni:

- Avere ottenuto e rivisto l'elenco delle vulnerabilità del software nei dispositivi gestiti

- Avere eventualmente ignorato le vulnerabilità del software

- Avere configurato l'attività per correggere le vulnerabilità

- Avere pianificato le attività per individuare e correggere le vulnerabilità del software in modo che vengano avviate in sequenza

- Aver controllato che sia stata eseguita l'attività per correggere le vulnerabilità del software

Risultati

Se è stata creata e configurata l'attività Installa aggiornamenti richiesti e correggi vulnerabilità, le vulnerabilità vengono corrette automaticamente nei dispositivi gestiti. Quando viene eseguita, l'attività collega l'elenco degli aggiornamenti software disponibili alle regole specificate nelle impostazioni dell'attività. Tutti gli aggiornamenti software che soddisfano i criteri nelle regole verranno scaricati nell'archivio di Administration Server e verranno installati per correggere le vulnerabilità del software.

Se è stata creata l'attività Correggi vulnerabilità, vengono corrette solo le vulnerabilità del software nel software Microsoft.

Informazioni sulla ricerca e la correzione delle vulnerabilità del software

Kaspersky Security Center rileva e corregge le

del software nei dispositivi gestiti che eseguono i sistemi operativi delle famiglie Microsoft Windows. Le vulnerabilità vengono rilevate nel sistema operativo e nel software di terze parti, incluso il software Microsoft.Le funzionalità di aggiornamento (compresa la fornitura degli aggiornamenti delle firme anti-virus e della base di codice) e la funzionalità KSN potrebbero non essere disponibili nel software negli Stati Uniti.

Individuazione delle vulnerabilità del software

Per individuare le vulnerabilità del software, Kaspersky Security Center utilizza le caratteristiche del database delle vulnerabilità note. Questo database viene creato dagli specialisti di Kaspersky. Contiene informazioni sulle vulnerabilità, come la descrizione della vulnerabilità, la data di rilevamento della vulnerabilità, il livello di criticità della vulnerabilità. Per informazioni dettagliate sulle vulnerabilità del software, visitare il sito Web di Kaspersky.

Kaspersky Security Center utilizza l'attività Trova vulnerabilità e aggiornamenti richiesti per rilevare le vulnerabilità del software.

In alcuni casi le vulnerabilità rilevate in un sistema operativo Microsoft Windows possono essere corrette utilizzando uno dei seguenti metodi:

- Installazione di un aggiornamento per il sistema operativo.

- Aggiornamento del sistema operativo a una versione più recente (ad esempio da Windows 10 a Windows 11).

In questo scenario Kaspersky Security Center mostra due voci per la stessa vulnerabilità.

Correzione delle vulnerabilità del software

Per correggere le vulnerabilità del software Kaspersky Security Center utilizza gli aggiornamenti software rilasciati dai relativi fornitori. I metadati degli aggiornamenti software vengono scaricati nell'archivio di Administration Server a seguito dell'esecuzione delle seguenti attività:

- Scarica aggiornamenti nell'archivio dell'Administration Server. Questa attività ha lo scopo di scaricare i metadati degli aggiornamenti per software Kaspersky e di terze parti. Questa attività viene creata automaticamente dall'Avvio rapido guidato di Kaspersky Security Center. È possibile creare manualmente l'attività Scarica aggiornamenti nell'archivio dell'Administration Server.

- Esegui sincronizzazione di Windows Update. Questa attività ha lo scopo di scaricare i metadati degli aggiornamenti per il software Microsoft.

Gli aggiornamenti software per correggere le vulnerabilità possono essere rappresentati come patch o pacchetti o di distribuzione completi. Gli aggiornamenti software che correggono le vulnerabilità del software vengono denominati correzioni. Le correzioni consigliate sono quelle consigliate per l'installazione dagli specialisti di Kaspersky. Le correzioni dell'utente sono quelle specificate manualmente per l'installazione da parte degli utenti. Per installare una correzione dell'utente, è necessario creare un pacchetto di installazione contenente questa correzione.

Se si dispone della licenza di Kaspersky Security Center con la funzionalità Vulnerability e patch management, per correggere le vulnerabilità del software è possibile utilizzare l'attività Installa aggiornamenti richiesti e correggi vulnerabilità. Questa attività corregge automaticamente più vulnerabilità installando le correzioni consigliate. Per questa attività è possibile configurare manualmente determinate regole per correggere più vulnerabilità.

Se non si dispone della licenza di Kaspersky Security Center con la funzionalità Vulnerability e patch management, per correggere le vulnerabilità del software è possibile utilizzare l'attività Correggi vulnerabilità. Tramite questa attività è possibile correggere le vulnerabilità installando le correzioni consigliate per il software Microsoft e le correzioni dell'utente per altri software di terze parti.

Per motivi di sicurezza, tutti gli aggiornamenti software di terzi installati utilizzando la funzionalità Vulnerability e patch management vengono automaticamente analizzati alla ricerca di malware dalle tecnologie Kaspersky. Queste tecnologie vengono utilizzate per il controllo automatico dei file e includono la scansione virus, l'analisi statica, l'analisi dinamica, l'analisi del comportamento nell'ambiente sandbox e il machine learning.

Gli esperti Kaspersky non eseguono l’analisi manuale degli aggiornamenti software di terzi installati utilizzando la funzionalità Vulnerability e patch management. Inoltre, gli esperti di Kaspersky non ricercano vulnerabilità (note o sconosciute) o funzionalità non documentate in tali aggiornamenti, né eseguono altri tipi di analisi degli aggiornamenti diversi da quelli specificati nel paragrafo precedente.

Può essere richiesta l'interazione con l'utente quando si aggiorna un'applicazione di terze parti o si corregge una vulnerabilità in un'applicazione di terze parti in un dispositivo gestito. All'utente può ad esempio essere richiesto di chiudere l'applicazione di terze parti se aperta al momento.

Per correggere alcune vulnerabilità del software, è necessario accettare il Contratto di licenza con l'utente finale (EULA) per l'installazione del software, se è richiesta l'accettazione del Contratto di licenza con l'utente finale. Se non si accetta il Contratto di licenza con l'utente finale, la vulnerabilità del software non viene corretta.

Visualizzazione delle informazioni sulle vulnerabilità del software

Per visualizzare un elenco delle vulnerabilità rilevate nei dispositivi client:

Nella cartella Avanzate → Gestione applicazioni della struttura della console selezionare la sottocartella Vulnerabilità del software.

La pagina visualizza un elenco delle vulnerabilità nelle applicazioni rilevate nei dispositivi gestiti.

Per ottenere informazioni su una vulnerabilità selezionata:

Selezionare Proprietà dal menu di scelta rapida della vulnerabilità.

Verrà visualizzata la finestra delle proprietà della vulnerabilità, in cui sono visualizzate le seguenti informazioni:

- Applicazione in cui è stata rilevata la vulnerabilità.

- Elenco di dispositivi in cui è stata rilevata la vulnerabilità.

- Informazioni sull'applicazione o meno di una correzione per la vulnerabilità.

Per visualizzare il rapporto su tutte le vulnerabilità rilevate:

Nella cartella Vulnerabilità del software fare clic sul collegamento Visualizza rapporto sulle vulnerabilità.

Verrà generato un rapporto sulle vulnerabilità nelle applicazioni installate nei dispositivi. È possibile visualizzare questo rapporto nel nodo con il nome dell'Administration Server corrispondente, aprendo la scheda Rapporti.

Visualizzazione delle statistiche delle vulnerabilità nei dispositivi gestiti

È possibile visualizzare le statistiche per ogni vulnerabilità del software nei dispositivi gestiti. Le statistiche sono rappresentate sotto forma di diagramma. Il diagramma mostra il numero di dispositivi con i seguenti stati:

- Ignorato in: <numero di dispositivi>. Questo stato viene assegnato se, nelle proprietà della vulnerabilità, è stata impostata manualmente l'opzione per ignorare la vulnerabilità.

- Corretto in: <numero di dispositivi>. Questo stato viene assegnato se l'attività di correzione della vulnerabilità è stata completata.

- Correzione pianificata in data: <numero di dispositivi>. Questo stato viene assegnato se è stata creata l'attività per correggere la vulnerabilità ma l'attività non è ancora stata eseguita.

- Patch applicata in: <numero di dispositivi>. Questo stato viene assegnato se è stato selezionato manualmente un aggiornamento software per correggere la vulnerabilità ma questo software aggiornato non ha corretto la vulnerabilità.

- È necessaria una correzione in: <numero di dispositivi>. Questo stato viene assegnato se la vulnerabilità è stata corretta solo in alcuni dispositivi gestiti e deve essere corretta in più dispositivi gestiti.

Per visualizzare le statistiche di una vulnerabilità nei dispositivi gestiti:

- Nella cartella Avanzate → Gestione applicazioni della struttura della console selezionare la sottocartella Vulnerabilità del software.

La pagina visualizza un elenco delle vulnerabilità nelle applicazioni rilevate nei dispositivi gestiti.

- Selezionare una vulnerabilità per la quale si desidera visualizzare le statistiche.

Nella sezione relativa a un oggetto selezionato viene visualizzato un diagramma degli stati di vulnerabilità. Facendo clic su uno stato, viene aperto un elenco dei dispositivi in cui la vulnerabilità ha lo stato selezionato.

Scansione delle applicazioni per rilevare la presenza di vulnerabilità

Espandi tutto | Comprimi tutto

Se è stata configurata l'applicazione tramite l'Avvio rapido guidato, l'attività Scansione vulnerabilità viene creata automaticamente. È possibile visualizzare l'attività nella cartella Dispositivi gestiti, nella scheda Attività.

Per creare un'attività per la scansione delle vulnerabilità delle applicazioni installate nei dispositivi client:

- Nella struttura della console selezionare Avanzate → Gestione applicazioni, quindi selezionare la sottocartella Vulnerabilità del software.

- Nell'area di lavoro selezionare Azioni aggiuntive → Configura scansione vulnerabilità.

Se esiste già un'attività per la scansione delle vulnerabilità, verrà visualizzata la scheda Attività della cartella Dispositivi gestiti, con l'attività esistente selezionata. In caso contrario, verrà avviata la Creazione guidata dell'attività Trova vulnerabilità e aggiornamenti richiesti. Seguire le istruzioni della procedura guidata.

- Nella finestra Selezionare il tipo di attività selezionare Trova vulnerabilità e aggiornamenti richiesti.

- Nella pagina Impostazioni della procedura guidata specificare le impostazioni dell'attività nel modo seguente:

- Nella pagina Configurare la pianificazione delle attività della procedura guidata è possibile creare una pianificazione per l'avvio dell'attività. Se necessario, specificare le seguenti impostazioni:

- Avvio pianificato:

- Ogni N ore

- Ogni N giorni

- Ogni N settimane

- Ogni N minuti

- Giornaliera (ora legale non supportata)

- Settimanale

- In base ai giorni della settimana

- Mensile

- Manualmente

- Ogni mese nei giorni specificati delle settimane selezionate

- Quando vengono scaricati nuovi aggiornamenti nell'archivio

- Durante un'epidemia di virus

- Al completamento di un'altra attività

- Esegui attività non effettuate

- Usa automaticamente il ritardo casuale per l'avvio delle attività

- Usa ritardo casuale per l'avvio delle attività con un intervallo di (min.)

- Avvio pianificato:

- Nella pagina Definire il nome dell'attività della procedura guidata specificare il nome dell'attività che si intende creare. Il nome di un'attività non può superare i 100 caratteri e non può includere caratteri speciali ("*<>?\:|).

- Nella pagina Completare la creazione dell'attività della procedura guidata fare clic sul pulsante Fine per chiudere la procedura guidata.

Se si desidera che l'attività venga avviata al termine della procedura guidata, selezionare la casella di controllo Esegui l'attività al termine della procedura guidata.

Al termine della procedura guidata, l'attività Trova vulnerabilità e aggiornamenti richiesti verrà visualizzata nell'elenco delle attività della cartella Dispositivi gestiti, nella scheda Attività.

Oltre alle impostazioni specificate durante la creazione dell'attività, è possibile modificare altre proprietà di un'attività creata.

Dopo il completamento dell'attività Trova vulnerabilità e aggiornamenti richiesti, Administration Server visualizza un elenco delle vulnerabilità rilevate nelle applicazioni installate nel dispositivo. Vengono inoltre visualizzati tutti gli aggiornamenti software necessari per correggere le vulnerabilità rilevate.

Se si visualizza 0x80240033 "Errore 80240033 di Windows Update Agent ("Non è stato possibile scaricare le condizioni di licenza")", è possibile risolvere questo problema tramite il Registro di sistema di Windows.

Administration Server non visualizza l'elenco degli aggiornamenti software richiesti quando si eseguono due attività di seguito: l'attività Esegui sincronizzazione di Windows Update con l'opzione Scarica file di installazione rapidi disabilitata e l'attività Trova vulnerabilità e aggiornamenti richiesti. Per visualizzare l’elenco degli aggiornamenti software richiesti, è necessario eseguire nuovamente l’attività Trova vulnerabilità e aggiornamenti richiesti.

Network Agent riceve le informazioni su qualsiasi aggiornamento disponibile per Windows e altri prodotti Microsoft da Windows Update o da Administration Server, se Administration Server opera come WSUS. Le informazioni vengono trasmesse all'avvio delle applicazioni (se questo è consentito dal criterio) e a ogni esecuzione dell'attività Ricerca di vulnerabilità e aggiornamenti richiesti nei dispositivi client.

Correzione delle vulnerabilità delle applicazioni

Espandi tutto | Comprimi tutto

Se è stato selezionato Cerca e installa gli aggiornamenti richiesti nella pagina Impostazioni per la gestione degli aggiornamenti dell'Avvio rapido guidato, verrà creata automaticamente l'attività Installa aggiornamenti richiesti e correggi vulnerabilità. L'attività viene visualizzata nell'area di lavoro della cartella Dispositivi gestiti, nella scheda Attività.

In caso contrario, è possibile eseguire qualsiasi delle seguenti operazioni:

- Creare un'attività per la correzione delle vulnerabilità tramite l'installazione degli aggiornamenti disponibili.

- Aggiungere una regola per la correzione di una vulnerabilità a un'attività esistente per la correzione delle vulnerabilità.

Può essere richiesta l'interazione con l'utente quando si aggiorna un'applicazione di terze parti o si corregge una vulnerabilità in un'applicazione di terze parti in un dispositivo gestito. All'utente può ad esempio essere richiesto di chiudere l'applicazione di terze parti se aperta al momento.

Correzione delle vulnerabilità tramite la creazione di un'attività di correzione delle vulnerabilità

È possibile eseguire qualsiasi delle seguenti operazioni:

- Creare un'attività per la correzione di più vulnerabilità che corrispondono a determinate regole.

- Selezionare una vulnerabilità e creare un'attività per la correzione di tale vulnerabilità e delle vulnerabilità analoghe.

Per correggere le vulnerabilità che corrispondono a determinate regole:

- Nella struttura della console, selezionare Administration Server nei dispositivi per i quali si desidera correggere le vulnerabilità.

- Nel menu Visualizza della finestra principale dell'applicazione selezionare Configura interfaccia.

- Nella finestra visualizzata selezionare la casella di controllo Visualizza Vulnerability e patch management, quindi fare clic su OK.

- Nella finestra con il messaggio dell'applicazione fare clic su OK.

- Riavviare Administration Console, in modo che le modifiche abbiano effetto.

- Nella struttura della console selezionare la cartella Dispositivi gestiti.

- Nell'area di lavoro selezionare la scheda Attività.

- Fare clic sul pulsante Crea attività per eseguire la Creazione guidata nuova attività. Seguire le istruzioni della procedura guidata.

- Nella pagina Selezionare il tipo di attività della procedura guidata selezionare Installa aggiornamenti richiesti e correggi vulnerabilità.

Se l'attività non viene visualizzata, verificare se l'account dispone dei diritti di lettura, modifica ed esecuzione per l'area funzionale Gestione sistema: Vulnerability e patch management. Senza questi diritti di accesso, non è possibile creare e configurare l'attività Installa aggiornamenti richiesti e correggi vulnerabilità.

- Nella pagina Impostazioni della procedura guidata specificare le impostazioni dell'attività nel modo seguente:

- Specificare le regole per l'installazione degli aggiornamenti

- Avvia l'installazione al riavvio o all'arresto del dispositivo

- Installa i componenti generali del sistema richiesti

- Consenti l'installazione di nuove versioni dell'applicazione durante gli aggiornamenti

- Scarica aggiornamenti nel dispositivo senza installarli

- Abilita diagnostica avanzata

- Nella pagina Selezione dell'opzione per il riavvio del sistema operativo della procedura guidata selezionare l'azione da eseguire quando il sistema operativo nei dispositivi client deve essere riavviato dopo l'operazione:

- Nella pagina Configurare la pianificazione delle attività della procedura guidata è possibile creare una pianificazione per l'avvio dell'attività. Se necessario, specificare le seguenti impostazioni:

- Nella pagina Definire il nome dell'attività della procedura guidata specificare il nome dell'attività che si intende creare. Il nome di un'attività non può superare i 100 caratteri e non può includere caratteri speciali ("*<>?\:|).

- Nella pagina Completare la creazione dell'attività della procedura guidata fare clic sul pulsante Fine per chiudere la procedura guidata.

Se si desidera che l'attività venga avviata al termine della procedura guidata, selezionare la casella di controllo Esegui l'attività al termine della procedura guidata.

Al termine della procedura guidata, verrà creata l'attività Installa aggiornamenti richiesti e correggi vulnerabilità, che sarà visualizzata nella cartella Attività.

Oltre alle impostazioni specificate durante la creazione dell'attività, è possibile modificare altre proprietà di un'attività creata.

Se i risultati dell'attività contengono l'errore 0x80240033 "Errore 80240033 di Windows Update Agent ("Non è stato possibile scaricare le condizioni di licenza")", è possibile risolvere questo problema tramite il Registro di sistema di Windows.

Per correggere una specifica vulnerabilità e quelle analoghe:

- Nella cartella Avanzate → Gestione applicazioni della struttura della console selezionare la sottocartella Vulnerabilità del software.

- Selezionare la vulnerabilità che si desidera correggere.

- Fare clic sul pulsante Esegui Correzione guidata vulnerabilità.

Verrà avviata la Correzione guidata vulnerabilità.

Le funzionalità della Correzione guidata vulnerabilità sono disponibili solo con la licenza per Vulnerability e patch management.

Seguire le istruzioni della procedura guidata.

- Nella finestra Cerca attività di correzione vulnerabilità esistenti specificare i seguenti parametri:

- Se si sceglie di eseguire la ricerca delle attività esistenti di correzione delle vulnerabilità e la ricerca recupera alcune attività, è possibile visualizzare le proprietà di queste attività o avviarle manualmente. Non sono necessarie ulteriori operazioni.

In caso contrario, fare clic sul pulsante Nuova attività di correzione vulnerabilità.

- Selezionare il tipo di regola di correzione delle vulnerabilità da aggiungere alla nuova attività e fare clic sul pulsante Fine.

- Scegliere l'operazione da eseguire quando viene richiesto se installare tutti gli aggiornamenti precedenti dell'applicazione. Fare clic su Sì se si desidera installare in modo incrementale le versioni successive dell'applicazione, se questo è necessario per l'installazione degli aggiornamenti selezionati. Fare clic su No se si desidera eseguire l'aggiornamento delle applicazioni in modo diretto, senza installare le versioni successive. Se l'installazione degli aggiornamenti selezionati non è possibile senza installare le versioni precedenti delle applicazioni, l'aggiornamento dell'applicazione non riesce.

Viene avviata la Creazione guidata attività di installazione aggiornamenti e correzione vulnerabilità. Seguire le istruzioni della procedura guidata.

- Nella pagina Selezione dell'opzione per il riavvio del sistema operativo della procedura guidata selezionare l'azione da eseguire quando il sistema operativo nei dispositivi client deve essere riavviato dopo l'operazione:

- Nella pagina Selezionare i dispositivi a cui assegnare l'attività della procedura guidata selezionare una delle seguenti opzioni:

- Nella pagina Configurare la pianificazione delle attività della procedura guidata è possibile creare una pianificazione per l'avvio dell'attività. Se necessario, specificare le seguenti impostazioni:

- Nella pagina Definire il nome dell'attività della procedura guidata specificare il nome dell'attività che si intende creare. Il nome di un'attività non può superare i 100 caratteri e non può includere caratteri speciali ("*<>?\:|).

- Nella pagina Completare la creazione dell'attività della procedura guidata fare clic sul pulsante Fine per chiudere la procedura guidata.

Se si desidera che l'attività venga avviata al termine della procedura guidata, selezionare la casella di controllo Esegui l'attività al termine della procedura guidata.

Al termine della procedura guidata, verrà creata l'attività Installa aggiornamenti richiesti e correggi vulnerabilità, che sarà visualizzata nella cartella Attività.

Oltre alle impostazioni specificate durante la creazione dell'attività, è possibile modificare altre proprietà di un'attività creata.

Correzione di una vulnerabilità tramite l'aggiunta di una regola a un'attività di correzione delle vulnerabilità esistente

Per correggere una vulnerabilità tramite l'aggiunta di una regola a un'attività di correzione delle vulnerabilità esistente:

- Nella cartella Avanzate → Gestione applicazioni della struttura della console selezionare la sottocartella Vulnerabilità del software.

- Selezionare la vulnerabilità che si desidera correggere.

- Fare clic sul pulsante Esegui Correzione guidata vulnerabilità.

Verrà avviata la Correzione guidata vulnerabilità.

Le funzionalità della Correzione guidata vulnerabilità sono disponibili solo con la licenza per Vulnerability e patch management.

Seguire le istruzioni della procedura guidata.

- Nella finestra Cerca attività di correzione vulnerabilità esistenti specificare i seguenti parametri:

- Se si sceglie di eseguire la ricerca delle attività esistenti di correzione delle vulnerabilità e la ricerca recupera alcune attività, è possibile visualizzare le proprietà di queste attività o avviarle manualmente. Non sono necessarie ulteriori operazioni.

In caso contrario, fare clic sul pulsante Aggiungi regola di correzione vulnerabilità a un'attività esistente.

- Selezionare l'attività a cui aggiungere una regola, quindi fare clic sul pulsante Aggiungi regola.

È inoltre possibile visualizzare le proprietà delle attività esistenti, avviarle manualmente o creare una nuova attività.

- Selezionare il tipo di regola da aggiungere all'attività selezionata e fare clic sul pulsante Fine.

- Scegliere l'operazione da eseguire quando viene richiesto se installare tutti gli aggiornamenti precedenti dell'applicazione. Fare clic su Sì se si desidera installare in modo incrementale le versioni successive dell'applicazione, se questo è necessario per l'installazione degli aggiornamenti selezionati. Fare clic su No se si desidera eseguire l'aggiornamento delle applicazioni in modo diretto, senza installare le versioni successive. Se l'installazione degli aggiornamenti selezionati non è possibile senza installare le versioni precedenti delle applicazioni, l'aggiornamento dell'applicazione non riesce.

Una nuova regola per la correzione delle vulnerabilità viene aggiunta all'attività Installa aggiornamenti richiesti e correggi vulnerabilità esistente.

Correzione delle vulnerabilità in una rete isolata

Questa sezione descrive i passaggi possibili per correggere le vulnerabilità del software di terze parti nei dispositivi gestiti connessi ad Administration Server che non dispongono dell'accesso a Internet.

Scenario: Correzione delle vulnerabilità del software di terze parti in una rete isolata

È possibile installare gli aggiornamenti e correggere le vulnerabilità del software di terze parti installato nei dispositivi gestiti in una rete isolata. Tali reti includono Administration Server e dispositivi gestiti ad essi collegati che non hanno accesso a Internet. Per correggere le vulnerabilità in questo tipo di rete, è necessario un Administration Server connesso a Internet. Sarà quindi possibile scaricare le patch (gli aggiornamenti richiesti) utilizzando l'Administration Server con accesso a Internet, quindi trasmettere le patch agli Administration Server isolati.

È possibile scaricare gli aggiornamenti software di terze parti rilasciati dai fornitori di software, ma non è possibile scaricare gli aggiornamenti per il software Microsoft in Administration Server isolati utilizzando Kaspersky Security Center.

Per scoprire come funziona il processo di correzione delle vulnerabilità in una rete isolata, vedere la descrizione e lo schema di questo processo.

Prerequisiti

Prima di iniziare, procedere come segue:

- Assegnare un dispositivo per la connessione a Internet e il download delle patch. Questo dispositivo verrà conteggiato come Administration Server con accesso a Internet.

- Installare Kaspersky Security Center, versione 14 o successiva, nei seguenti dispositivi:

- Dispositivo assegnato, che fungerà da Administration Server con accesso a Internet.

- Dispositivi isolati, che fungeranno da Administration Server isolati da Internet (di seguito denominati Administration Server isolati).

- Assicurarsi che ogni Administration Server disponga di spazio su disco sufficiente per scaricare e archiviare aggiornamenti e patch.

Passaggi

L'installazione degli aggiornamenti e la correzione delle vulnerabilità del software di terze parti nei dispositivi gestiti di Administration Server isolati prevede le fasi seguenti:

- Configurazione di Administration Server con accesso a Internet

Fornire ad Administration Server l'accesso a Internet per gestire le richieste relative agli aggiornamenti software di terze parti necessari e per scaricare le patch.

- Configurazione di Administration Server isolati

Predisporre gli Administration Server isolati in modo che possano formare regolarmente elenchi degli aggiornamenti necessari e gestire le patch scaricate dall'Administration Server con accesso a Internet. Dopo la configurazione, gli Administration Server isolati non tentano più di scaricare le patch da Internet. In alternativa, ricevono gli aggiornamenti tramite patch.

- Trasmissione di patch e installazione di aggiornamenti in Administration Server isolati

Al termine della configurazione degli Administration Server, è possibile trasmettere le patch e gli elenchi degli aggiornamenti necessari tra l'Administration Server con accesso a Internet e gli Administration Server isolati. Successivamente, gli aggiornamenti delle patch verranno installati nei dispositivi gestiti utilizzando l'attività Installa aggiornamenti richiesti e correggi vulnerabilità.

Risultati

Pertanto, gli aggiornamenti software di terze parti vengono trasmessi agli Administration Server isolati e installati nei dispositivi gestiti collegati tramite Kaspersky Security Center. È sufficiente configurare gli Administration Server una sola volta. Dopodiché sarà possibile ricevere gli aggiornamenti al bisogno, ad esempio una o più volte al giorno.

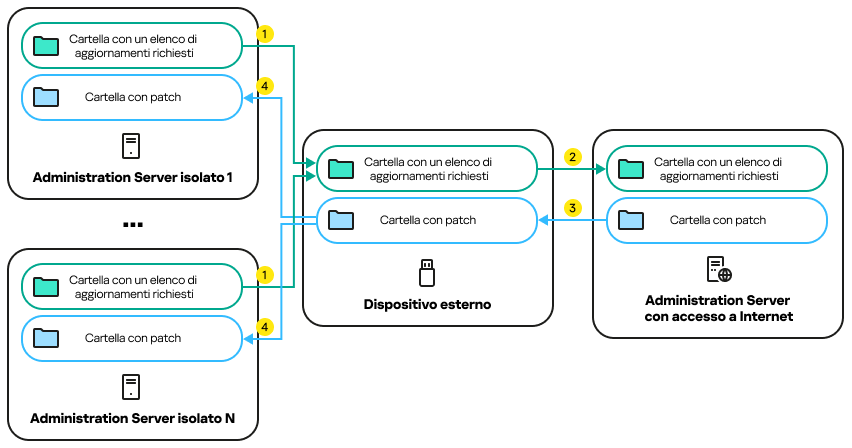

Informazioni sulla correzione delle vulnerabilità del software di terzi in una rete isolata

Il processo di correzione delle vulnerabilità del software di terzi in una rete isolata è mostrato nella figura e descritto di seguito. È possibile ripetere questo processo periodicamente.

Il processo di trasmissione delle patch e l'elenco degli aggiornamenti necessari tra Administration Server con accesso a Internet e Administration Server isolati

Ogni Administration Server isolato da Internet (di seguito denominato Administration Server isolato) genera un elenco di aggiornamenti che devono essere installati nei dispositivi gestiti connessi a tale Administration Server. L'elenco degli aggiornamenti richiesti è archiviato in una cartella specifica e presenta una serie di file binari. Ciascun file ha un nome che contiene l'ID della patch con l'aggiornamento richiesto. Di conseguenza, ogni file nell'elenco fa riferimento a una patch specifica.

Utilizzando un dispositivo esterno, si trasferisce l'elenco degli aggiornamenti richiesti dall'Administration Server isolato all'Administration Server allocato con accesso a Internet. Successivamente, l'Administration Server allocato scarica le patch da Internet e le inserisce in una cartella separata.

Quando tutte le patch vengono scaricate e posizionate nella relativa cartella, le patch vengono spostate in ogni Administration Server isolato da cui è stato prelevato un elenco degli aggiornamenti richiesti. Le patch vengono salvate nella cartella creata appositamente per loro sull'Administration Server isolato. Di conseguenza, l'attività Installa aggiornamenti richiesti e correggi vulnerabilità esegue le patch e installa gli aggiornamenti nei dispositivi gestiti degli Administration Server isolati.

Configurazione dell'Administration Server con accesso a Internet per correggere le vulnerabilità in una rete isolata

Per prepararsi a correggere le vulnerabilità e trasmettere le patch in una rete isolata, configurare prima di tutto un Administration Server con l'accesso a Internet, quindi configurare gli Administration Server isolati.

Per configurare un Administration Server con l'accesso a Internet:

- Creare due cartelle su un disco in cui è installato Administration Server:

- Una cartella per l'elenco degli aggiornamenti necessari

- Cartella per le patch

È possibile nominare queste cartelle in qualsiasi modo.

- Concedere Modifica i diritti di accesso al gruppo KLAdmins nelle cartelle create, utilizzando gli strumenti di amministrazione standard del sistema operativo.

- Utilizzare l'utilità klscflag per scrivere i percorsi delle cartelle nelle proprietà di Administration Server.

Eseguire il prompt dei comandi di Windows con diritti di amministratore, quindi modificare la directory corrente nella directory con l'utilità klscflag. L'utilità klscflag si trova nella cartella in cui è installato Administration Server. Il percorso di installazione predefinito è <Disco>:\Programmi (x86)\ Kaspersky Lab\ Kaspersky Security Center.

- Immettere i seguenti comandi nel prompt dei comandi di Windows:

- Per impostare il percorso della cartella per le patch:

klscflag -fset -pv klserver -n VAPM_DATA_EXPORT_PATH -t s -v "<

percorso della cartella>" - Per impostare il percorso della cartella per un elenco degli aggiornamenti necessari:

klscflag -fset -pv klserver -n VAPM_REQ_IMPORT_PATH -t s -v "<

percorso della cartella>"

Esempio:

klscflag -fset -pv klserver -n VAPM_DATA_EXPORT_PATH -t s -v "C:\FolderForPatches" - Per impostare il percorso della cartella per le patch:

- Se necessario, utilizzare l'utilità klscflag per specificare la frequenza con cui Administration Server deve verificare la presenza di nuove richieste di patch:

klscflag -fset -pv klserver -n VAPM_DATA_EXPORT_PERIOD_SEC -t d -v<valore in secondi>Il valore predefinito è 120 secondi.

Esempio:

klscflag -fset -pv klserver -n VAPM_DATA_EXPORT_PERIOD_SEC -t d -v 150 - Creare l'attività Trova vulnerabilità e aggiornamenti richiesti per ottenere informazioni sulle patch per il software di terze parti installato nei dispositivi gestiti, quindi impostare la pianificazione dell'attività.

- Creare l'attività Correggi vulnerabilità per specificare le patch per il software di terze parti utilizzato per correggere le vulnerabilità, quindi impostare la pianificazione dell'attività.

Eseguire le attività manualmente se si desidera che vengano eseguite prima di quanto specificato nella pianificazione. L'ordine in cui vengono avviate le attività è importante. L'attività Correggi vulnerabilità deve essere eseguita al termine dell'attività Trova vulnerabilità e aggiornamenti richiesti.

- Riavviare il servizio Administration Server.

Adesso l'Administration Server con accesso a Internet è pronto per scaricare e trasmettere aggiornamenti agli Administration Server isolati. Prima di iniziare a correggere le vulnerabilità, configurare gli Administration Server isolati.

Configurazione di Administration Server isolati per la correzione delle vulnerabilità in una rete isolata

Al termine della configurazione di Administration Server con l'accesso a Internet, preparare tutti gli Administration Server isolati nella rete, così da correggere le vulnerabilità e installare gli aggiornamenti nei dispositivi gestiti connessi agli Administration Server isolati.

Per configurare gli Administration Server isolati, eseguire le seguenti azioni su ogni Administration Server:

- Attivare una chiave di licenza per la funzionalità Vulnerability e patch management (VAPM).

- Creare due cartelle su un disco in cui è installato Administration Server:

- Una cartella in cui verrà visualizzato l'elenco degli aggiornamenti necessari

- Cartella per le patch

È possibile nominare queste cartelle in qualsiasi modo.

- Concedere l'autorizzazione Modifica al gruppo KLAdmins nelle cartelle create, utilizzando gli strumenti di amministrazione standard del sistema operativo.

- Utilizzare l'utilità klscflag per scrivere i percorsi delle cartelle nelle proprietà di Administration Server.

Eseguire il prompt dei comandi di Windows con diritti di amministratore, quindi modificare la directory corrente nella directory con l'utilità klscflag. L'utilità klscflag si trova nella cartella in cui è installato Administration Server. Il percorso di installazione predefinito è <Disco>:\Programmi (x86)\ Kaspersky Lab\ Kaspersky Security Center.

- Immettere i seguenti comandi nel prompt dei comandi di Windows:

- Per impostare il percorso della cartella per le patch:

klscflag -fset -pv klserver -n VAPM_DATA_IMPORT_PATH -t s -v “<

percorso della cartella>" - Per impostare il percorso della cartella per un elenco degli aggiornamenti necessari:

klscflag -fset -pv klserver -n VAPM_REQ_EXPORT_PATH -t s -v "<

percorso della cartella>"

Esempio:

klscflag -fset -pv klserver -n VAPM_DATA_IMPORT_PATH -t s -v "C:\FolderForPatches" - Per impostare il percorso della cartella per le patch:

- Se necessario, utilizzare l'utilità klscflag per specificare la frequenza con cui l'Administration Server isolato deve verificare la presenza di nuove patch:

klscflag -fset -pv klserver -n VAPM_DATA_IMPORT_PERIOD_SEC -t d -v <

valore in secondi>Il valore predefinito è 120 secondi.

Esempio:

klscflag -fset -pv klserver -n VAPM_DATA_IMPORT_PERIOD_SEC -t d -v 150 - Se necessario, utilizzare l'utilità klscflag per calcolare gli hash SHA256 delle patch:

klscflag -fset -pv klserver -n VAPM_DATA_IMPORT_VERIFY_HASH -t d -v 1

Se si immette questo comando, è possibile assicurarsi che le patch non siano state modificate durante il trasferimento all'Administration Server isolato e di aver ricevuto le patch corrette con gli aggiornamenti richiesti.

Per impostazione predefinita, Kaspersky Security Center non calcola gli hash SHA256 delle patch. Se si abilita questa opzione, dopo che l'Administration Server isolato ha ricevuto le patch, Kaspersky Security Center calcola gli hash e confronta i valori acquisiti con gli hash archiviati nel database di Administration Server. Se l'hash calcolato non corrisponde all'hash nel database, si verifica un errore ed è necessario sostituire le patch errate.

- Creare l'attività Trova vulnerabilità e aggiornamenti richiesti per ottenere informazioni sulle patch per il software di terze parti installato nei dispositivi gestiti, quindi impostare la pianificazione dell'attività.

- Creare l'attività Correggi vulnerabilità per specificare le patch per il software di terze parti utilizzato per correggere le vulnerabilità, quindi impostare la pianificazione dell'attività.

Eseguire le attività manualmente se si desidera che vengano eseguite prima di quanto specificato nella pianificazione. L'ordine in cui vengono avviate le attività è importante. L'attività Correggi vulnerabilità deve essere eseguita al termine dell'attività Trova vulnerabilità e aggiornamenti richiesti.

- Riavviare il servizio Administration Server.

Dopo aver configurato tutti gli Administration Server, è possibile spostare le patch e gli elenchi degli aggiornamenti necessari e correggere le vulnerabilità del software di terze parti nei dispositivi gestiti nella rete isolata.

Trasmissione delle patch e installazione degli aggiornamenti in una rete isolata

Al termine della configurazione degli Administration Server, è possibile trasferire patch che contengono gli aggiornamenti richiesti dall'Administration Server con accesso a Internet agli Administration Server isolati. È possibile trasmettere e installare gli aggiornamenti tutte le volte necessarie, ad esempio una o più volte al giorno.

È necessario un dispositivo esterno, ad esempio un'unità rimovibile per trasferire le patch e l'elenco degli aggiornamenti necessari tra gli Administration Server. Assicurarsi quindi che il dispositivo esterno disponga di spazio su disco sufficiente per scaricare e archiviare patch.

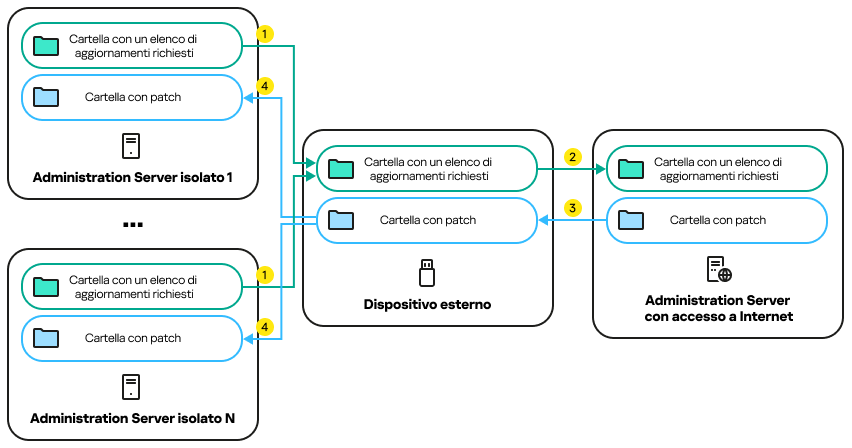

Il processo di trasmissione delle patch e l'elenco degli aggiornamenti necessari viene mostrato nella figura e descritto di seguito:

Il processo di trasmissione delle patch e l'elenco degli aggiornamenti necessari tra Administration Server con accesso a Internet e Administration Server isolati

Per installare gli aggiornamenti e correggere le vulnerabilità nei dispositivi gestiti connessi ad Administration Server isolati:

- Avviare l'attività Installa aggiornamenti richiesti e correggi vulnerabilità se non è ancora in esecuzione.

- Collegare un dispositivo esterno a qualsiasi Administration Server isolato.

- Creare due cartelle nel dispositivo esterno: una per l'elenco degli aggiornamenti necessari e una per le patch. È possibile nominare queste cartelle in qualsiasi modo.

Se queste cartelle sono state create in precedenza, è necessario cancellarle.

- Copiare l'elenco degli aggiornamenti richiesti da ogni Administration Server isolato e incollarlo nella cartella per l'elenco degli aggiornamenti richiesti sul dispositivo esterno.

Di conseguenza, si uniscono tutti gli elenchi acquisiti da tutti gli Administration Server isolati in un'unica cartella. Questa cartella contiene file binari con gli ID delle patch richieste per tutti gli Administration Server isolati.

- Collegare il dispositivo esterno all'Administration Server con accesso a Internet.

- Copiare l'elenco degli aggiornamenti richiesti dal dispositivo esterno e incollarlo nella cartella per l'elenco degli aggiornamenti richiesti sull'Administration Server con accesso a Internet.

Tutte le patch richieste vengono scaricate automaticamente da Internet nella cartella delle patch nell'Administration Server. Questa operazione può richiedere diverse ore.

- Assicurarsi che tutte le patch necessarie vengano scaricate. A tale scopo, è possibile eseguire una delle seguenti operazioni:

- Controllare la cartella per le patch nell'Administration Server con accesso a Internet. Tutte le patch specificate nell'elenco degli aggiornamenti necessari devono essere scaricate nella cartella opportuna. L'operazione è più agevole se è necessario un numero limitato di patch.

- Preparare uno script speciale, ad esempio uno script shell. Se si ottiene un numero elevato di patch, sarà difficile verificare autonomamente che tutte le patch siano state scaricate. In questi casi, è meglio automatizzare il controllo.

- Copiare le patch dall'Administration Server con accesso a Internet e incollarle nella cartella corrispondente nel dispositivo esterno.

- Trasferire le patch in ogni Administration Server isolato. Inserire le patch in una cartella specifica.

Di conseguenza, ogni Administration Server isolato crea un elenco effettivo di aggiornamenti necessari per i dispositivi gestiti collegati all'Administration Server corrente. Dopo che l'Administration Server con accesso a Internet ha ricevuto l'elenco degli aggiornamenti necessari, l'Administration Server scarica le patch da Internet. Quando queste patch vengono visualizzate negli Administration Server isolati, l'attività Installa aggiornamenti richiesti e correggi vulnerabilità gestisce le patch. Gli aggiornamenti vengono quindi installati nei dispositivi gestiti e le vulnerabilità del software di terze parti vengono corrette.

Quando l'attività Installa aggiornamenti richiesti e correggi vulnerabilità è in esecuzione, non riavviare il dispositivo Administration Server e non eseguire l'attività Backup dei dati di Administration Server (causerà anche un riavvio). Di conseguenza, l'attività Installa aggiornamenti richiesti e correggi vulnerabilità viene interrotta e gli aggiornamenti non vengono installati. In questo caso, è necessario riavviare l'attività manualmente o attendere che l'attività venga avviata in base alla pianificazione configurata.

Disabilitazione dell'opzione per trasmettere patch e installare aggiornamenti in una rete isolata

È possibile disabilitare la trasmissione delle patch negli Administration Server isolati se, ad esempio, si decide di rimuovere uno o più Administration Server da una rete isolata. È quindi possibile ridurre il numero di patch e il tempo di download.

Per disabilitare l'opzione per la trasmissione delle patch negli Administration Server isolati:

- Se si desidera eliminare l'isolamento di tutti gli Administration Server, nelle proprietà di Administration Server con accesso a Internet eliminare i percorsi delle cartelle per le patch e l'elenco degli aggiornamenti necessari. Se si desidera mantenere alcuni Administration Server in una rete isolata, ignorare questo passaggio.

Eseguire il prompt dei comandi di Windows con diritti di amministratore, quindi modificare la directory corrente nella directory con l'utilità klscflag. L'utilità klscflag si trova nella cartella in cui è installato Administration Server. Il percorso di installazione predefinito è <Disco>:\Programmi (x86)\ Kaspersky Lab\ Kaspersky Security Center.

Immettere i seguenti comandi nel prompt dei comandi:

- Per eliminare il percorso della cartella per le patch:

klscflag -fset -pv klserver -n VAPM_DATA_EXPORT_PATH -t s -v ""

- Per eliminare il percorso della cartella per un elenco degli aggiornamenti necessari:

klscflag -fset -pv klserver -n VAPM_REQ_IMPORT_PATH -t s -v ""

- Per eliminare il percorso della cartella per le patch:

- Riavviare il servizio Administration Server se sono stati eliminati i percorsi delle cartelle in questo Administration Server.

- Nelle proprietà di ogni Administration Server per cui si desidera eliminare l'isolamento, eliminare i percorsi delle cartelle per le patch e l'elenco degli aggiornamenti necessari.

Immettere i seguenti comandi nel prompt dei comandi di Windows, utilizzando i diritti di amministratore:

- Per eliminare il percorso della cartella per le patch:

klscflag -fset -pv klserver -n VAPM_DATA_IMPORT_PATH -t s -v ""

- Per eliminare il percorso della cartella per un elenco degli aggiornamenti necessari:

klscflag -fset -pv klserver -n VAPM_REQ_EXPORT_PATH -t s -v ""

- Per eliminare il percorso della cartella per le patch:

- Riavviare il servizio di ogni Administration Server in cui sono stati eliminati i percorsi delle cartelle.

Di conseguenza, se è stato riconfigurato Administration Server con l'accesso a Internet, non si riceveranno più patch tramite Kaspersky Security Center. Se sono stati riconfigurati solo alcuni Administration Server isolati, ad esempio rimuovendone alcuni dalla rete isolata, si otterranno patch solo per gli Administration Server isolati rimanenti.

Se in futuro si desidera iniziare a correggere le vulnerabilità negli Administration Server isolati disabilitati, è necessario configurare nuovamente questi Administration Server e l'Administration Server con accesso a Internet.

Ignorare le vulnerabilità del software

È possibile ignorare le vulnerabilità del software da correggere. I motivi per ignorare le vulnerabilità del software potrebbero essere, ad esempio, i seguenti:

- La vulnerabilità del software non viene considerata critica per l'organizzazione.

- Si ritiene che la correzione della vulnerabilità del software possa danneggiare i dati relativi al software per cui era necessaria la correzione della vulnerabilità.

- Si ha la certezza che la vulnerabilità del software non sia pericolosa per la rete dell'organizzazione in quanto si utilizzano altre misure per proteggere i dispositivi gestiti.

È possibile ignorare una vulnerabilità del software in tutti i dispositivi gestiti o solo nei dispositivi gestiti selezionati.

Per ignorare una vulnerabilità del software in tutti i dispositivi gestiti:

- Nella cartella Avanzate → Gestione applicazioni della struttura della console selezionare la sottocartella Vulnerabilità del software.

Nell'area di lavoro della cartella verrà visualizzato un elenco delle vulnerabilità rilevate dal Network Agent installato nei dispositivi.

- Selezionare la vulnerabilità che si desidera ignorare.

- Selezionare Proprietà dal menu di scelta rapida della vulnerabilità.

Verrà visualizzata la finestra delle proprietà della vulnerabilità.

- Nella sezione Generale selezionare l'opzione Ignora vulnerabilità.

- Fare clic su OK.

Viene chiusa la finestra delle proprietà delle vulnerabilità del software.

La vulnerabilità del software viene ignorata in tutti i dispositivi gestiti.

Per ignorare una vulnerabilità del software nel dispositivo gestito selezionato:

- Aprire la finestra delle proprietà del dispositivo gestito selezionato e selezionare la sezione Vulnerabilità del software.

- Selezionare una vulnerabilità del software.

- Ignorare la vulnerabilità selezionata.

La vulnerabilità del software viene ignorata nel dispositivo selezionato.

La vulnerabilità del software ignorata non verrà corretta dopo il completamento dell'attività Correggi vulnerabilità o dell'attività Installa aggiornamenti richiesti e correggi vulnerabilità. È possibile escludere le vulnerabilità del software ignorate dall'elenco delle vulnerabilità utilizzando il filtro.

Selezione di correzioni utente per le vulnerabilità del software di terze parti

Per utilizzare l'attività Correggi vulnerabilità, è necessario specificare manualmente gli aggiornamenti software per correggere le vulnerabilità del software di terze parti elencato nelle impostazioni dell'attività. L'attività Correggi vulnerabilità utilizza le correzioni consigliate per il software Microsoft e le correzioni dell'utente per altri software di terze parti. Le correzioni dell'utente sono aggiornamenti software per correggere le vulnerabilità che l'amministratore specifica manualmente per l'installazione.

Per selezionare le correzioni utente per le vulnerabilità del software di terze parti:

- Nella cartella Avanzate → Gestione applicazioni della struttura della console selezionare la sottocartella Vulnerabilità del software.

Nell'area di lavoro della cartella verrà visualizzato un elenco delle vulnerabilità rilevate dal Network Agent installato nei dispositivi.

- Selezionare la vulnerabilità per cui si desidera specificare una correzione utente.

- Selezionare Proprietà dal menu di scelta rapida della vulnerabilità.

Verrà visualizzata la finestra delle proprietà della vulnerabilità.

- Nella sezione Correzioni utente e altre correzioni fare clic sul pulsante Aggiungi.

Verrà visualizzato l'elenco dei pacchetti di installazione disponibili. L'elenco dei pacchetti di installazione visualizzati corrisponde all'elenco Installazione remota → Pacchetti di installazione. Se non è stato creato un pacchetto di installazione contenente una correzione utente per la vulnerabilità selezionata, è possibile creare il pacchetto subito avviando la Creazione guidata nuovo pacchetto.

- Selezionare un pacchetto di installazione (o più pacchetti) contenente una correzione utente (o correzioni utente) per la vulnerabilità del software di terze parti.

- Fare clic su OK.

Vengono specificati i pacchetti di installazione contenenti le correzioni utente per la vulnerabilità del software. Quando l'attività Correggi vulnerabilità viene avviata, il pacchetto di installazione verrà installato e la vulnerabilità del software verrà corretta.

Regole per l'installazione dell'aggiornamento

Espandi tutto | Comprimi tutto

Durante la correzione delle vulnerabilità delle applicazioni, è necessario specificare le regole per l'installazione degli aggiornamenti. Queste regole determinano gli aggiornamenti da installare e le vulnerabilità da correggere.

Le esatte impostazioni dipendono dall'esigenza di creare una regola per gli aggiornamenti delle applicazioni Microsoft, delle applicazioni di terze parti (applicazioni fornite da produttori di software diversi da Kaspersky e Microsoft) o di tutte le applicazioni. Durante la creazione di una regola per le applicazioni Microsoft o per le applicazioni di terze parti, è possibile selezionare le specifiche applicazioni e versioni delle applicazioni per cui si desidera installare gli aggiornamenti. Durante la creazione di una regola per tutte le applicazioni, è possibile selezionare gli specifici aggiornamenti da installare e le vulnerabilità che si desidera risolvere tramite l'installazione degli aggiornamenti.

Per creare una nuova regola per gli aggiornamenti di tutte le applicazioni:

- Nella pagina Impostazioni della Creazione guidata nuova attività fare clic sul pulsante Aggiungi.

Verrà avviata la Creazione regole guidata. Seguire le istruzioni della procedura guidata.

- Nella pagina Tipo di regola selezionare Regola per tutti gli aggiornamenti.

- Nella pagina Criteri generali utilizzare gli elenchi a discesa per specificare le seguenti impostazioni:

- Nella pagina Aggiornamenti selezionare gli aggiornamenti da installare:

- Nella pagina Vulnerabilità selezionare le vulnerabilità da correggere tramite l'installazione degli aggiornamenti selezionati:

- Nella pagina Nome specificare il nome della regola che si intende creare. È possibile modificare questo nome in un secondo momento nella sezione Impostazioni della finestra delle proprietà dell'attività creata.

Al termine della Creazione regole guidata, la nuova regola verrà creata e visualizzata nel campo Specificare le regole per l'installazione degli aggiornamenti della Creazione guidata nuova attività.

Per creare una nuova regola per gli aggiornamenti delle applicazioni Microsoft:

- Nella pagina Impostazioni della Creazione guidata nuova attività fare clic sul pulsante Aggiungi.

Verrà avviata la Creazione regole guidata. Seguire le istruzioni della procedura guidata.

- Nella pagina Tipo di regola selezionare Regola per Windows Update.

- Nella pagina Criteri generali specificare le seguenti impostazioni:

- Nella pagina Applicazioni selezionare le applicazioni e le versioni delle applicazioni per cui si desidera installare gli aggiornamenti. Per impostazione predefinita, tutte le applicazioni sono selezionate.

- Nella pagina Categorie di aggiornamenti selezionare le categorie di aggiornamenti da installare. Queste categorie sono identiche a quelle del catalogo di Microsoft Update. Per impostazione predefinita, tutte le categorie sono selezionate.

- Nella pagina Nome specificare il nome della regola che si intende creare. È possibile modificare questo nome in un secondo momento nella sezione Impostazioni della finestra delle proprietà dell'attività creata.

Al termine della Creazione regole guidata, la nuova regola verrà creata e visualizzata nel campo Specificare le regole per l'installazione degli aggiornamenti della Creazione guidata nuova attività.

Per creare una nuova regola per gli aggiornamenti delle applicazioni di terze parti:

- Nella pagina Impostazioni della Creazione guidata nuova attività fare clic sul pulsante Aggiungi.

Verrà avviata la Creazione regole guidata. Seguire le istruzioni della procedura guidata.

- Nella pagina Tipo di regola selezionare Regola per gli aggiornamenti di terze parti.

- Nella pagina Criteri generali specificare le seguenti impostazioni:

- Nella pagina Applicazioni selezionare le applicazioni e le versioni delle applicazioni per cui si desidera installare gli aggiornamenti. Per impostazione predefinita, tutte le applicazioni sono selezionate.

- Nella pagina Nome specificare il nome della regola che si intende creare. È possibile modificare questo nome in un secondo momento nella sezione Impostazioni della finestra delle proprietà dell'attività creata.

Al termine della Creazione regole guidata, la nuova regola verrà creata e visualizzata nel campo Specificare le regole per l'installazione degli aggiornamenti della Creazione guidata nuova attività.