Sommario

- Schemi per traffico dati e utilizzo delle porte

- Administration Server e dispositivi gestiti nella LAN

- Administration Server primario nella LAN e due Administration Server secondari

- Administration Server nella LAN, dispositivi gestiti in Internet, proxy inverso in uso

- Administration Server nella LAN, dispositivi gestiti in Internet, gateway di connessione in uso

- Administration Server all'interno della rete perimetrale, dispositivi gestiti in Internet

- Interazione dei componenti di Kaspersky Security Center e delle applicazioni di protezione: ulteriori informazioni

- Convenzioni utilizzate negli schemi di interazione

- Administration Server e DBMS

- Administration Server e Administration Console

- Administration Server e dispositivo client: gestione dell'applicazione di protezione

- Upgrade del software in un dispositivo client tramite un punto di distribuzione

- Gerarchia di Administration Server: Administration Server primario e Administration Server secondario

- Gerarchia di Administration server con un Administration Server secondario nella rete perimetrale

- Administration Server, un gateway di connessione in un segmento di rete e un dispositivo client

- Administration Server e due dispositivi nella rete perimetrale: un gateway di connessione e un dispositivo client

- Administration Server e Kaspersky Security Center Web Console

- Attivazione e gestione dell'applicazione di protezione in un dispositivo mobile

Schemi per traffico dati e utilizzo delle porte

Questa sezione fornisce schemi per il traffico dati tra i componenti di Kaspersky Security Center, le applicazioni di protezione gestite e i server esterni in varie configurazioni. Gli schemi vengono forniti con i numeri delle porte che devono essere disponibili nei dispositivi locali.

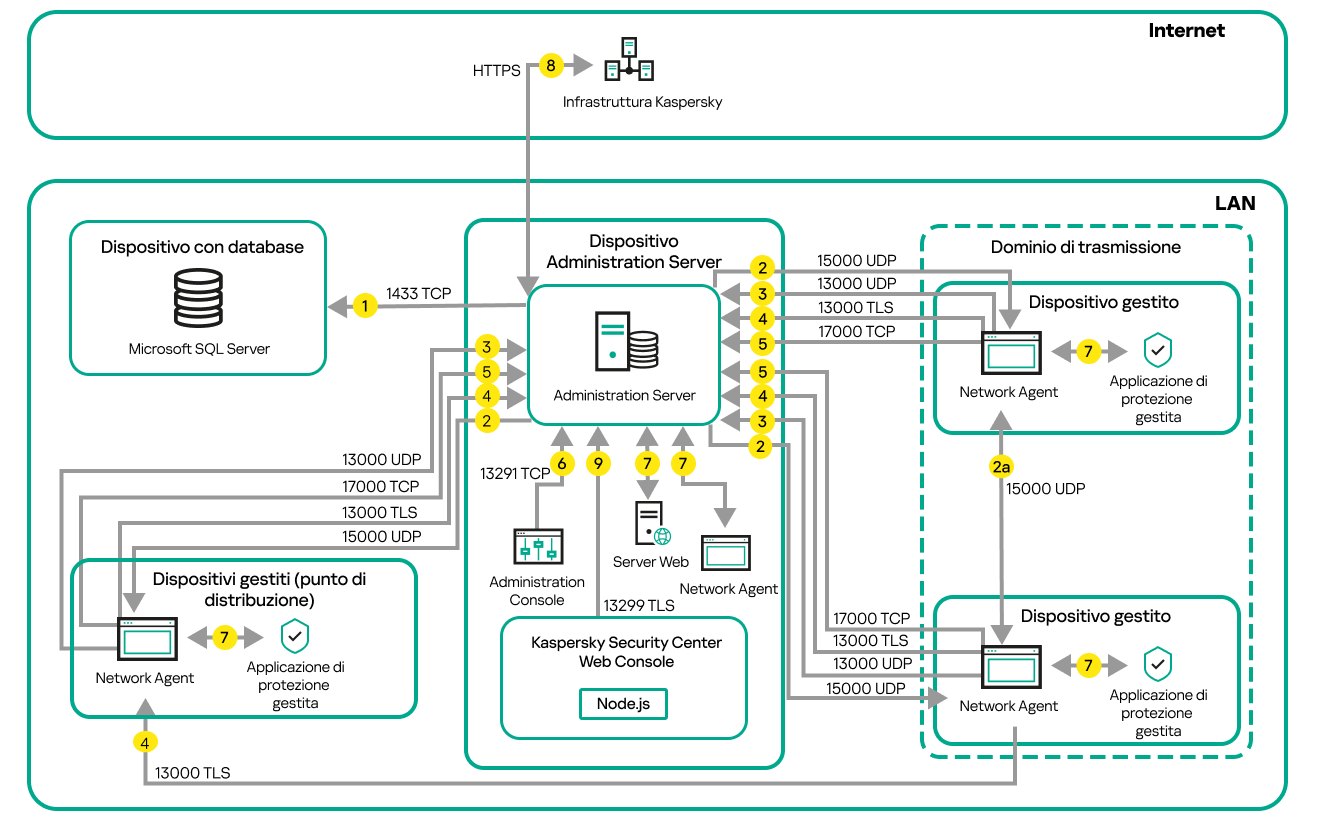

Administration Server e dispositivi gestiti nella LAN

La figura di seguito mostra il traffico dati se Kaspersky Security Center è distribuito solo in una LAN (Local Area Network).

Administration Server e i dispositivi gestiti in una LAN (Local Area Network)

La figura illustra come diversi dispositivi gestiti si connettono all'Administration Server in modi differenti: direttamente o tramite un punto di distribuzione. I punti di distribuzione riducono il carico sull'Administration Server durante la distribuzione degli aggiornamenti e ottimizzano il traffico di rete. Tuttavia, i punti di distribuzione sono necessari solo se il numero di dispositivi gestiti è sufficientemente elevato. Se il numero di dispositivi gestiti è limitato, i dispositivi gestiti possono ricevere gli aggiornamenti direttamente dall'Administration Server.

Le frecce indicano l'origine del traffico: ogni freccia punta da un dispositivo che avvia la connessione al dispositivo che "risponde" alla chiamata. Vengono forniti il numero della porta e il nome del protocollo utilizzato per il trasferimento dei dati. Ogni freccia ha un'etichetta numerica e i dettagli sul traffico dati corrispondente sono i seguenti:

- Administration Server invia i dati al database. Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL o la porta 1433 per Microsoft SQL Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

- Le richieste di comunicazione provenienti da Administration Server vengono trasferite a tutti i dispositivi gestiti non mobili tramite la porta UDP 15000.

I Network Agent inviano richieste reciproche con un solo dominio di trasmissione. I dati vengono quindi inviati ad Administration Server e utilizzati per definire i limiti del dominio di trasmissione e per l'assegnazione automatica dei punti di distribuzione (se questa opzione è abilitata).

Se Administration Server non ha accesso diretto ai dispositivi gestiti, le richieste di comunicazione da Administration Server a questi dispositivi non vengono inviate direttamente.

- Le informazioni sull'arresto dei dispositivi gestiti vengono trasferite dal Network Agent all'Administration Server tramite la porta UDP 13000.

- Administration Server riceve la connessione dai Network Agent e dagli Administration Server secondari tramite la porta TLS 13000.

Se è stata utilizzata una versione precedente di Kaspersky Security Center, l'Administration Server nella rete può ricevere la connessione dai Network Agent tramite la porta non TLS 14000. Kaspersky Security Center supporta la connessione dei Network Agent anche tramite la porta 14000, ma è consigliabile utilizzare la porta TLS 13000.

Il punto di distribuzione era denominato "Update Agent" nelle versioni precedenti di Kaspersky Security Center.

- I dispositivi gestiti (ad eccezione dei dispositivi mobili) richiedono l'attivazione tramite la porta TCP 17000. Ciò non è necessario se il dispositivo dispone già dell'accesso a Internet; in tal caso il dispositivo invia i dati ai server Kaspersky direttamente via Internet.

- I dati dell'Administration Console basata su MMC vengono trasferiti ad Administration Server tramite la porta 13291. L'Administration Console può essere installata nello stesso dispositivo o in un altro dispositivo.

- Nelle applicazioni presenti in un singolo dispositivo avviene lo scambio di traffico locale (nell'Administration Server o in un dispositivo gestito). Non è necessaria l'apertura di porte esterne.

- Il dati inviati dall'Administration Server ai server Kaspersky (ad esempio, i dati KSN o le informazioni sulle licenze) e i dati inviati dai server Kaspersky all'Administration Server (ad esempio, gli aggiornamenti delle applicazioni e dei database anti-virus) vengono trasferiti tramite il protocollo HTTPS.

Se non si desidera concedere all'Administration Server l'accesso a Internet, è necessario gestire questi dati manualmente.

- Kaspersky Security Center Web Console Server invia i dati ad Administration Server, che può essere installato nello stesso dispositivo o in un altro dispositivo, tramite la porta TLS 13299.

Administration Server primario nella LAN e due Administration Server secondari

La figura di seguito mostra la gerarchia degli Administration Server: l'Administration Server primario si trova in una LAN. Un Administration Server secondario si trova in una rete perimetrale; un altro Administration Server secondario si trova in Internet.

Gerarchia degli Administration Server: Administration Server primario e due Administration Server secondari

Le frecce indicano l'origine del traffico: ogni freccia punta da un dispositivo che avvia la connessione al dispositivo che "risponde" alla chiamata. Vengono forniti il numero della porta e il nome del protocollo utilizzato per il trasferimento dei dati. Ogni freccia ha un'etichetta numerica e i dettagli sul traffico dati corrispondente sono i seguenti:

- Administration Server invia i dati al database. Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL o la porta 1433 per Microsoft SQL Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

- Le richieste di comunicazione provenienti da Administration Server vengono trasferite a tutti i dispositivi gestiti non mobili tramite la porta UDP 15000.

I Network Agent inviano richieste reciproche con un solo dominio di trasmissione. I dati vengono quindi inviati ad Administration Server e utilizzati per definire i limiti del dominio di trasmissione e per l'assegnazione automatica dei punti di distribuzione (se questa opzione è abilitata).

Se Administration Server non ha accesso diretto ai dispositivi gestiti, le richieste di comunicazione da Administration Server a questi dispositivi non vengono inviate direttamente.

- Le informazioni sull'arresto dei dispositivi gestiti vengono trasferite dal Network Agent all'Administration Server tramite la porta UDP 13000.

- Administration Server riceve la connessione dai Network Agent e dagli Administration Server secondari tramite la porta TLS 13000.

Se è stata utilizzata una versione precedente di Kaspersky Security Center, l'Administration Server nella rete può ricevere la connessione dai Network Agent tramite la porta non TLS 14000. Kaspersky Security Center supporta la connessione dei Network Agent anche tramite la porta 14000, ma è consigliabile utilizzare la porta TLS 13000.

Il punto di distribuzione era denominato "Update Agent" nelle versioni precedenti di Kaspersky Security Center.

- I dispositivi gestiti (ad eccezione dei dispositivi mobili) richiedono l'attivazione tramite la porta TCP 17000. Ciò non è necessario se il dispositivo dispone già dell'accesso a Internet; in tal caso il dispositivo invia i dati ai server Kaspersky direttamente via Internet.

- I dati dell'Administration Console basata su MMC vengono trasferiti ad Administration Server tramite la porta 13291. L'Administration Console può essere installata nello stesso dispositivo o in un altro dispositivo.

- Nelle applicazioni presenti in un singolo dispositivo avviene lo scambio di traffico locale (nell'Administration Server o in un dispositivo gestito). Non è necessaria l'apertura di porte esterne.

- Il dati inviati dall'Administration Server ai server Kaspersky (ad esempio, i dati KSN o le informazioni sulle licenze) e i dati inviati dai server Kaspersky all'Administration Server (ad esempio, gli aggiornamenti delle applicazioni e dei database anti-virus) vengono trasferiti tramite il protocollo HTTPS.

Se non si desidera concedere all'Administration Server l'accesso a Internet, è necessario gestire questi dati manualmente.

- Kaspersky Security Center Web Console Server invia i dati all'Administration Server, che può essere installato nello stesso dispositivo o in un altro dispositivo, tramite la porta TLS 13299.

9a. I dati provenienti dal browser, installato in un altro dispositivo dell'amministratore, vengono trasferiti a Kaspersky Security Center Web Console Server tramite la porta TLS 8080. Kaspersky Security Center Web Console Server può essere installato in Administration Server o in un altro dispositivo.

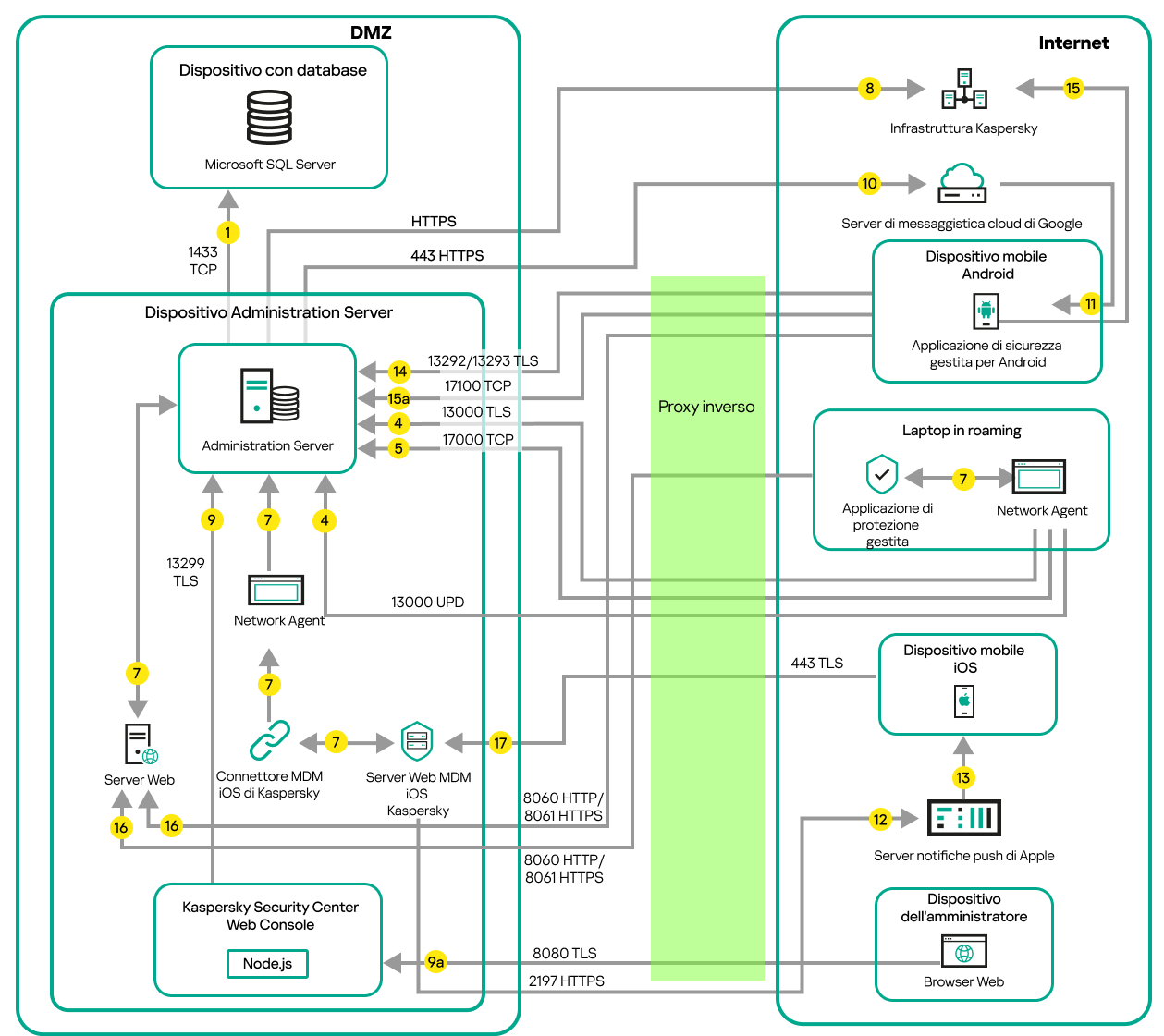

Administration Server nella LAN, dispositivi gestiti in Internet, proxy inverso in uso

La figura di seguito mostra il traffico dati se Administration Server si trova all'interno di una LAN e i dispositivi gestiti, inclusi i dispositivi mobili, sono in Internet. In questa figura, è in uso un proxy inverso a scelta. Per informazioni dettagliate, fare riferimento alla documentazione dell'applicazione.

Administration Server in una LAN; i dispositivi gestiti si connettono all'Administration Server tramite un proxy inverso

Questo schema di distribuzione è consigliabile se non si desidera che i dispositivi mobili si connettano direttamente all'Administration Server e non si desidera assegnare un gateway di connessione nella rete perimetrale.

Le frecce indicano l'origine del traffico: ogni freccia punta da un dispositivo che avvia la connessione al dispositivo che "risponde" alla chiamata. Vengono forniti il numero della porta e il nome del protocollo utilizzato per il trasferimento dei dati. Ogni freccia ha un'etichetta numerica e i dettagli sul traffico dati corrispondente sono i seguenti:

- Administration Server invia i dati al database. Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL o la porta 1433 per Microsoft SQL Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

- Le richieste di comunicazione provenienti da Administration Server vengono trasferite a tutti i dispositivi gestiti non mobili tramite la porta UDP 15000.

I Network Agent inviano richieste reciproche con un solo dominio di trasmissione. I dati vengono quindi inviati ad Administration Server e utilizzati per definire i limiti del dominio di trasmissione e per l'assegnazione automatica dei punti di distribuzione (se questa opzione è abilitata).

Se Administration Server non ha accesso diretto ai dispositivi gestiti, le richieste di comunicazione da Administration Server a questi dispositivi non vengono inviate direttamente.

- Le informazioni sull'arresto dei dispositivi gestiti vengono trasferite dal Network Agent all'Administration Server tramite la porta UDP 13000.

- Administration Server riceve la connessione dai Network Agent e dagli Administration Server secondari tramite la porta TLS 13000.

Se è stata utilizzata una versione precedente di Kaspersky Security Center, l'Administration Server nella rete può ricevere la connessione dai Network Agent tramite la porta non TLS 14000. Kaspersky Security Center supporta la connessione dei Network Agent anche tramite la porta 14000, ma è consigliabile utilizzare la porta TLS 13000.

Il punto di distribuzione era denominato "Update Agent" nelle versioni precedenti di Kaspersky Security Center.

- I dispositivi gestiti (ad eccezione dei dispositivi mobili) richiedono l'attivazione tramite la porta TCP 17000. Ciò non è necessario se il dispositivo dispone già dell'accesso a Internet; in tal caso il dispositivo invia i dati ai server Kaspersky direttamente via Internet.

- I dati dell'Administration Console basata su MMC vengono trasferiti ad Administration Server tramite la porta 13291. L'Administration Console può essere installata nello stesso dispositivo o in un altro dispositivo.

- Nelle applicazioni presenti in un singolo dispositivo avviene lo scambio di traffico locale (nell'Administration Server o in un dispositivo gestito). Non è necessaria l'apertura di porte esterne.

- Il dati inviati dall'Administration Server ai server Kaspersky (ad esempio, i dati KSN o le informazioni sulle licenze) e i dati inviati dai server Kaspersky all'Administration Server (ad esempio, gli aggiornamenti delle applicazioni e dei database anti-virus) vengono trasferiti tramite il protocollo HTTPS.

Se non si desidera concedere all'Administration Server l'accesso a Internet, è necessario gestire questi dati manualmente.

- Kaspersky Security Center Web Console Server invia i dati all'Administration Server, che può essere installato nello stesso dispositivo o in un altro dispositivo, tramite la porta TLS 13299.

9a. I dati provenienti dal browser, installato in un altro dispositivo dell'amministratore, vengono trasferiti a Kaspersky Security Center Web Console Server tramite la porta TLS 8080. Kaspersky Security Center Web Console Server può essere installato in Administration Server o in un altro dispositivo.

- Solo per i dispositivi mobili Android: i dati provenienti dall'Administration Server vengono trasferiti ai server Google. Questa connessione viene utilizzata per segnalare ai dispositivi mobili Android che è necessaria la connessione all'Administration Server. Successivamente vengono inviate le notifiche push ai dispositivi mobili.

- Solo per i dispositivi mobili Android: le notifiche push provenienti dai server Google vengono inviate al dispositivo mobile. Questa connessione viene utilizzata per segnalare ai dispositivi mobili che è necessaria la connessione all'Administration Server.

- Solo per i dispositivi mobili iOS: i dati provenienti dal server per dispositivi mobili MDM iOS vengono trasferiti ai server per le notifiche push Apple. Successivamente vengono inviate le notifiche push ai dispositivi mobili.

- Solo per i dispositivi mobili iOS: le notifiche push vengono inviate dai server Apple al dispositivo mobile. Questa connessione viene utilizzata per segnalare ai dispositivi mobili iOS che è necessaria la connessione all'Administration Server.

- Solo per i dispositivi mobili: i dati provenienti dall'applicazione gestita vengono trasferiti ad Administration Server (o al gateway di connessione) tramite la porta TLS 13292 / 13293, direttamente o tramite un proxy inverso.

- Solo per i dispositivi mobili: i dati provenienti dal dispositivo mobile vengono trasferiti all'infrastruttura Kaspersky.

Se un dispositivo mobile non ha accesso a Internet, i dati vengono trasferiti all'Administration Server tramite la porta 17100 e l'Administration Server invia tali dati all'infrastruttura Kaspersky; tuttavia, questo scenario viene applicato molto raramente.

- Le richieste di pacchetti provenienti dai dispositivi gestiti, inclusi i dispositivi mobili, vengono trasferite al server Web, che si trova nello stesso dispositivo in cui si trova Administration Server.

- Solo per i dispositivi mobili iOS: i dati dal dispositivo mobile vengono trasferiti tramite la porta TLS 443 al server MDM iOS, che si trova sullo stesso dispositivo dell'Administration Server o sul gateway di connessione.

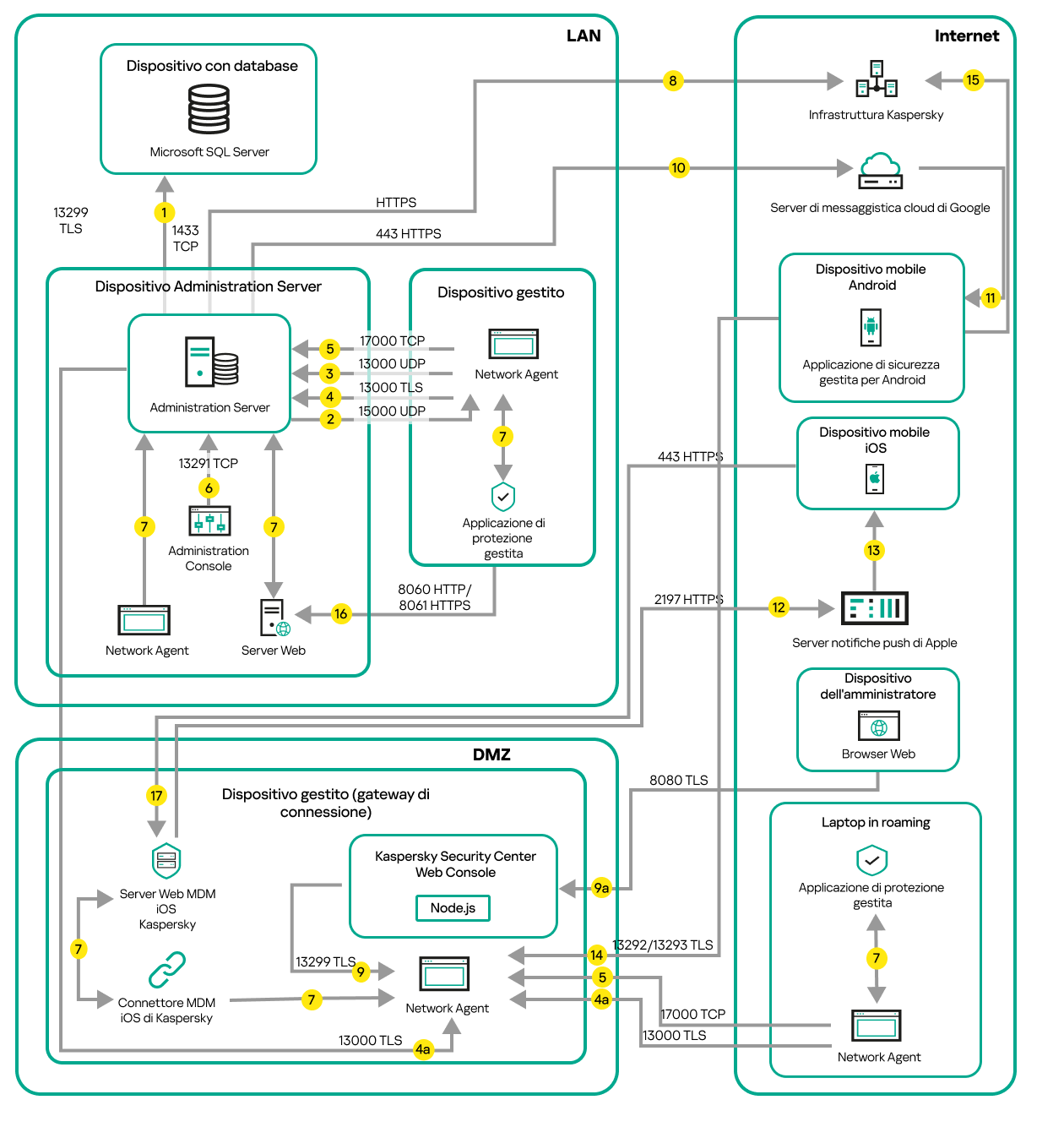

Administration Server nella LAN, dispositivi gestiti in Internet, gateway di connessione in uso

La figura di seguito mostra il traffico dati se Administration Server si trova all'interno di una LAN e i dispositivi gestiti, inclusi i dispositivi mobili, sono in Internet. È in uso un gateway di connessione.

Questo schema di distribuzione è consigliabile se non si desidera che i dispositivi mobili si connettano direttamente all'Administration Server e non si desidera utilizzare un proxy inverso o un firewall aziendale.

Dispositivi mobili gestiti connessi all'Administration Server tramite un gateway di connessione

In questa figura i dispositivi gestiti sono connessi all'Administration Server tramite un gateway di connessione che si trova nella rete perimetrale. Non è in uso alcun proxy inverso o firewall aziendale.

Le frecce indicano l'origine del traffico: ogni freccia punta da un dispositivo che avvia la connessione al dispositivo che "risponde" alla chiamata. Vengono forniti il numero della porta e il nome del protocollo utilizzato per il trasferimento dei dati. Ogni freccia ha un'etichetta numerica e i dettagli sul traffico dati corrispondente sono i seguenti:

- Administration Server invia i dati al database. Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL o la porta 1433 per Microsoft SQL Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

- Le richieste di comunicazione provenienti da Administration Server vengono trasferite a tutti i dispositivi gestiti non mobili tramite la porta UDP 15000.

I Network Agent inviano richieste reciproche con un solo dominio di trasmissione. I dati vengono quindi inviati ad Administration Server e utilizzati per definire i limiti del dominio di trasmissione e per l'assegnazione automatica dei punti di distribuzione (se questa opzione è abilitata).

Se Administration Server non ha accesso diretto ai dispositivi gestiti, le richieste di comunicazione da Administration Server a questi dispositivi non vengono inviate direttamente.

- Le informazioni sull'arresto dei dispositivi gestiti vengono trasferite dal Network Agent all'Administration Server tramite la porta UDP 13000.

- Administration Server riceve la connessione dai Network Agent e dagli Administration Server secondari tramite la porta TLS 13000.

Se è stata utilizzata una versione precedente di Kaspersky Security Center, l'Administration Server nella rete può ricevere la connessione dai Network Agent tramite la porta non TLS 14000. Kaspersky Security Center supporta la connessione dei Network Agent anche tramite la porta 14000, ma è consigliabile utilizzare la porta TLS 13000.

Il punto di distribuzione era denominato "Update Agent" nelle versioni precedenti di Kaspersky Security Center.

4a. Anche un gateway di connessione nella rete perimetrale riceve la connessione da Administration Server tramite la porta TLS 13000. Dal momento che un gateway di connessione nella rete perimetrale non può raggiungere le porte di Administration Server, Administration Server crea e mantiene una connessione di segnale permanente con un gateway di connessione. La connessione di segnale non viene utilizzata per il trasferimento dei dati; viene utilizzata solo per inviare un invito all'interazione di rete. Quando deve connettersi al server, il gateway di connessione invia una notifica al server attraverso questa connessione di segnale, quindi il server crea la connessione richiesta per il trasferimento dei dati.

Anche i dispositivi fuori sede si connettono al gateway di connessione tramite la porta TLS 13000.

- I dispositivi gestiti (ad eccezione dei dispositivi mobili) richiedono l'attivazione tramite la porta TCP 17000. Ciò non è necessario se il dispositivo dispone già dell'accesso a Internet; in tal caso il dispositivo invia i dati ai server Kaspersky direttamente via Internet.

- I dati dell'Administration Console basata su MMC vengono trasferiti ad Administration Server tramite la porta 13291. L'Administration Console può essere installata nello stesso dispositivo o in un altro dispositivo.

- Nelle applicazioni presenti in un singolo dispositivo avviene lo scambio di traffico locale (nell'Administration Server o in un dispositivo gestito). Non è necessaria l'apertura di porte esterne.

- Il dati inviati dall'Administration Server ai server Kaspersky (ad esempio, i dati KSN o le informazioni sulle licenze) e i dati inviati dai server Kaspersky all'Administration Server (ad esempio, gli aggiornamenti delle applicazioni e dei database anti-virus) vengono trasferiti tramite il protocollo HTTPS.

Se non si desidera concedere all'Administration Server l'accesso a Internet, è necessario gestire questi dati manualmente.

- Kaspersky Security Center Web Console Server invia i dati all'Administration Server, che può essere installato nello stesso dispositivo o in un altro dispositivo, tramite la porta TLS 13299.

9a. I dati provenienti dal browser, installato in un altro dispositivo dell'amministratore, vengono trasferiti a Kaspersky Security Center Web Console Server tramite la porta TLS 8080. Kaspersky Security Center Web Console Server può essere installato in Administration Server o in un altro dispositivo.

- Solo per i dispositivi mobili Android: i dati provenienti dall'Administration Server vengono trasferiti ai server Google. Questa connessione viene utilizzata per segnalare ai dispositivi mobili Android che è necessaria la connessione all'Administration Server. Successivamente vengono inviate le notifiche push ai dispositivi mobili.

- Solo per i dispositivi mobili Android: le notifiche push provenienti dai server Google vengono inviate al dispositivo mobile. Questa connessione viene utilizzata per segnalare ai dispositivi mobili che è necessaria la connessione all'Administration Server.

- Solo per i dispositivi mobili iOS: i dati provenienti dal server per dispositivi mobili MDM iOS vengono trasferiti ai server per le notifiche push Apple. Successivamente vengono inviate le notifiche push ai dispositivi mobili.

- Solo per i dispositivi mobili iOS: le notifiche push vengono inviate dai server Apple al dispositivo mobile. Questa connessione viene utilizzata per segnalare ai dispositivi mobili iOS che è necessaria la connessione all'Administration Server.

- Solo per i dispositivi mobili: i dati provenienti dall'applicazione gestita vengono trasferiti ad Administration Server (o al gateway di connessione) tramite la porta TLS 13292 / 13293, direttamente o tramite un proxy inverso.

- Solo per i dispositivi mobili: i dati provenienti dal dispositivo mobile vengono trasferiti all'infrastruttura Kaspersky.

Se un dispositivo mobile non ha accesso a Internet, i dati vengono trasferiti all'Administration Server tramite la porta 17100 e l'Administration Server invia tali dati all'infrastruttura Kaspersky; tuttavia, questo scenario viene applicato molto raramente.

- Le richieste di pacchetti provenienti dai dispositivi gestiti, inclusi i dispositivi mobili, vengono trasferite al server Web, che si trova nello stesso dispositivo in cui si trova Administration Server.

- Solo per i dispositivi mobili iOS: i dati dal dispositivo mobile vengono trasferiti tramite la porta TLS 443 al server MDM iOS, che si trova sullo stesso dispositivo dell'Administration Server o sul gateway di connessione.

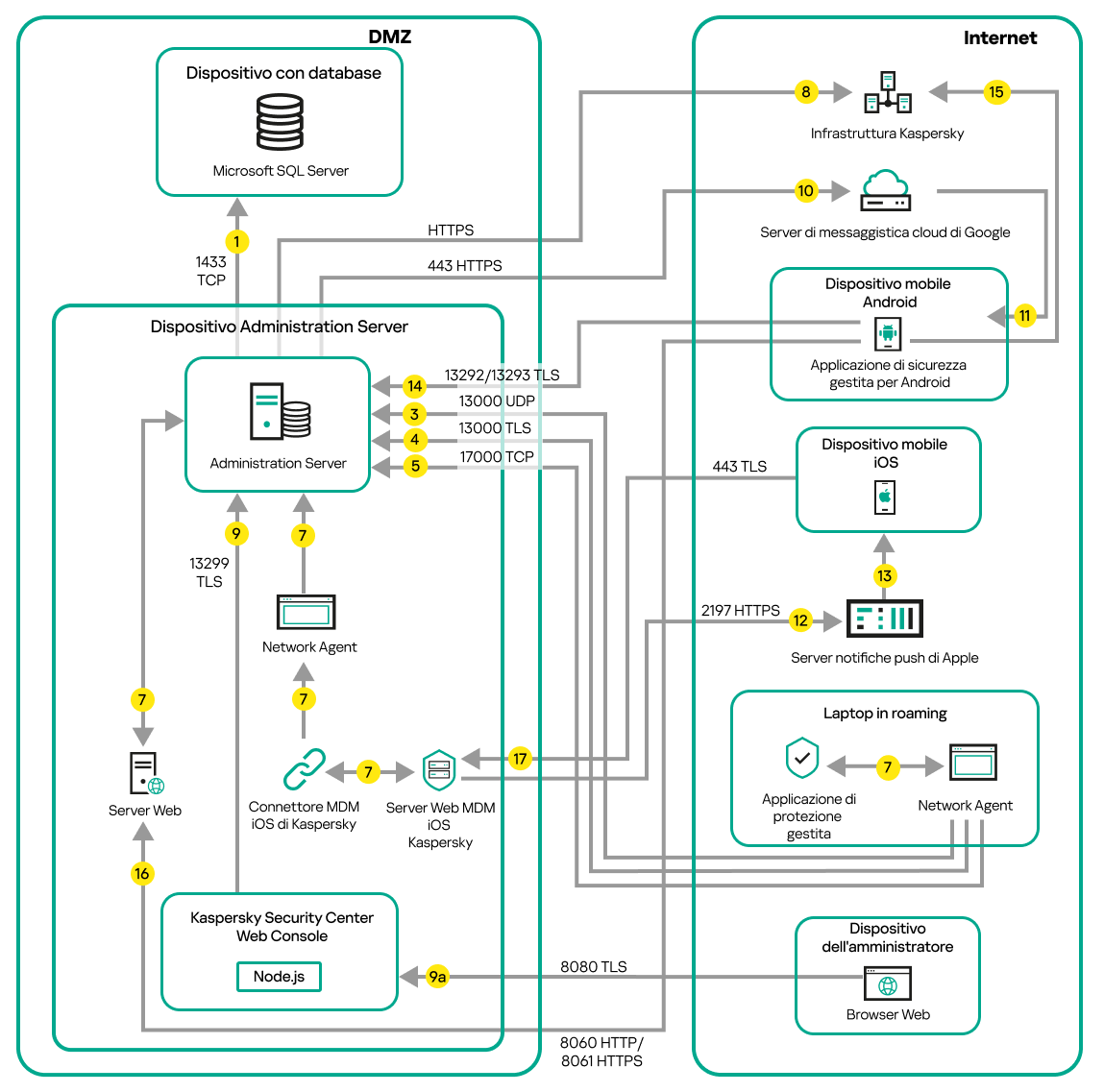

Administration Server all'interno della rete perimetrale, dispositivi gestiti in Internet

La figura di seguito mostra il traffico dati se l'Administration Server si trova nella rete perimetrale (DMZ) e i dispositivi gestiti, inclusi i dispositivi mobili, sono in Internet.

Administration Server nella rete perimetrale, dispositivi mobili gestiti in Internet

In questa figura non è in uso alcun gateway di connessione: i dispositivi mobili si connettono direttamente all'Administration Server.

Le frecce indicano l'origine del traffico: ogni freccia punta da un dispositivo che avvia la connessione al dispositivo che "risponde" alla chiamata. Vengono forniti il numero della porta e il nome del protocollo utilizzato per il trasferimento dei dati. Ogni freccia ha un'etichetta numerica e i dettagli sul traffico dati corrispondente sono i seguenti:

- Administration Server invia i dati al database. Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL o la porta 1433 per Microsoft SQL Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

- Le richieste di comunicazione provenienti da Administration Server vengono trasferite a tutti i dispositivi gestiti non mobili tramite la porta UDP 15000.

I Network Agent inviano richieste reciproche con un solo dominio di trasmissione. I dati vengono quindi inviati ad Administration Server e utilizzati per definire i limiti del dominio di trasmissione e per l'assegnazione automatica dei punti di distribuzione (se questa opzione è abilitata).

Se Administration Server non ha accesso diretto ai dispositivi gestiti, le richieste di comunicazione da Administration Server a questi dispositivi non vengono inviate direttamente.

- Le informazioni sull'arresto dei dispositivi gestiti vengono trasferite dal Network Agent all'Administration Server tramite la porta UDP 13000.

- Administration Server riceve la connessione dai Network Agent e dagli Administration Server secondari tramite la porta TLS 13000.

Se è stata utilizzata una versione precedente di Kaspersky Security Center, l'Administration Server nella rete può ricevere la connessione dai Network Agent tramite la porta non TLS 14000. Kaspersky Security Center supporta la connessione dei Network Agent anche tramite la porta 14000, ma è consigliabile utilizzare la porta TLS 13000.

Il punto di distribuzione era denominato "Update Agent" nelle versioni precedenti di Kaspersky Security Center.

- I dispositivi gestiti (ad eccezione dei dispositivi mobili) richiedono l'attivazione tramite la porta TCP 17000. Ciò non è necessario se il dispositivo dispone già dell'accesso a Internet; in tal caso il dispositivo invia i dati ai server Kaspersky direttamente via Internet.

- I dati dell'Administration Console basata su MMC vengono trasferiti ad Administration Server tramite la porta 13291. L'Administration Console può essere installata nello stesso dispositivo o in un altro dispositivo.

- Nelle applicazioni presenti in un singolo dispositivo avviene lo scambio di traffico locale (nell'Administration Server o in un dispositivo gestito). Non è necessaria l'apertura di porte esterne.

- Il dati inviati dall'Administration Server ai server Kaspersky (ad esempio, i dati KSN o le informazioni sulle licenze) e i dati inviati dai server Kaspersky all'Administration Server (ad esempio, gli aggiornamenti delle applicazioni e dei database anti-virus) vengono trasferiti tramite il protocollo HTTPS.

Se non si desidera concedere all'Administration Server l'accesso a Internet, è necessario gestire questi dati manualmente.

- Kaspersky Security Center Web Console Server invia i dati all'Administration Server, che può essere installato nello stesso dispositivo o in un altro dispositivo, tramite la porta TLS 13299.

9a. I dati provenienti dal browser, installato in un altro dispositivo dell'amministratore, vengono trasferiti a Kaspersky Security Center Web Console Server tramite la porta TLS 8080. Kaspersky Security Center Web Console Server può essere installato in Administration Server o in un altro dispositivo.

- Solo per i dispositivi mobili Android: i dati provenienti dall'Administration Server vengono trasferiti ai server Google. Questa connessione viene utilizzata per segnalare ai dispositivi mobili Android che è necessaria la connessione all'Administration Server. Successivamente vengono inviate le notifiche push ai dispositivi mobili.

- Solo per i dispositivi mobili Android: le notifiche push provenienti dai server Google vengono inviate al dispositivo mobile. Questa connessione viene utilizzata per segnalare ai dispositivi mobili che è necessaria la connessione all'Administration Server.

- Solo per i dispositivi mobili iOS: i dati provenienti dal server per dispositivi mobili MDM iOS vengono trasferiti ai server per le notifiche push Apple. Successivamente vengono inviate le notifiche push ai dispositivi mobili.

- Solo per i dispositivi mobili iOS: le notifiche push vengono inviate dai server Apple al dispositivo mobile. Questa connessione viene utilizzata per segnalare ai dispositivi mobili iOS che è necessaria la connessione all'Administration Server.

- Solo per i dispositivi mobili: i dati provenienti dall'applicazione gestita vengono trasferiti ad Administration Server (o al gateway di connessione) tramite la porta TLS 13292 / 13293, direttamente o tramite un proxy inverso.

- Solo per i dispositivi mobili: i dati provenienti dal dispositivo mobile vengono trasferiti all'infrastruttura Kaspersky.

Se un dispositivo mobile non ha accesso a Internet, i dati vengono trasferiti all'Administration Server tramite la porta 17100 e l'Administration Server invia tali dati all'infrastruttura Kaspersky; tuttavia, questo scenario viene applicato molto raramente.

- Le richieste di pacchetti provenienti dai dispositivi gestiti, inclusi i dispositivi mobili, vengono trasferite al server Web, che si trova nello stesso dispositivo in cui si trova Administration Server.

- Solo per i dispositivi mobili iOS: i dati dal dispositivo mobile vengono trasferiti tramite la porta TLS 443 al server MDM iOS, che si trova sullo stesso dispositivo dell'Administration Server o sul gateway di connessione.

Interazione dei componenti di Kaspersky Security Center e delle applicazioni di protezione: ulteriori informazioni

In questa sezione vengono forniti gli schemi per l'interazione dei componenti di Kaspersky Security Center e delle applicazioni di protezione gestite. Gli schemi forniscono i numeri delle porte che devono essere disponibili e i nomi dei processi che aprono tali porte.

Convenzioni utilizzate negli schemi di interazione

Nella seguente tabella sono fornite le convenzioni utilizzate negli schemi.

Convenzioni utilizzate nella documentazione

Icona |

Significato |

|

Administration Server |

|

Administration Server secondario |

|

DBMS |

|

Dispositivo client (in cui sono installati Network Agent e un'applicazione della famiglia Kaspersky Endpoint Security o un'altra applicazione di protezione che può essere gestita da Kaspersky Security Center) |

|

Gateway di connessione |

|

Punto di distribuzione |

|

Dispositivo client mobile con Kaspersky Security for Mobile |

|

Browser nel dispositivo dell'utente |

|

Processo in esecuzione nel dispositivo e apertura di una porta |

|

Porta e relativo numero |

|

Traffico TCP (la direzione della freccia indica la direzione del flusso di traffico) |

|

Traffico UDP (la direzione della freccia indica la direzione del flusso di traffico) |

|

COM invoke |

|

Trasporto DBMS |

|

Limite della rete perimetrale |

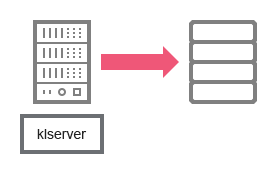

Administration Server e DBMS

I dati di Administration Server vengono inseriti nel database SQL Server, MySQL o MariaDB.

Administration Server e DBMS

Se si installa l'Administration Server e il database in diversi dispositivi, è necessario rendere disponibili le porte necessarie nel dispositivo in cui si trova il database (ad esempio la porta 3306 per il server MySQL o la porta 1433 per Microsoft SQL Server). Fare riferimento alla documentazione DBMS per le informazioni attinenti.

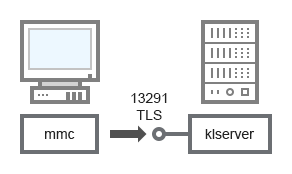

Administration Server e Administration Console

Administration Server e Administration Console

Per dettagli sullo schema, vedere la tabella di seguito.

Administration Server e Administration Console (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Administration Server |

13291 |

klserver |

TCP |

Sì |

Ricezione delle connessioni da Administration Console |

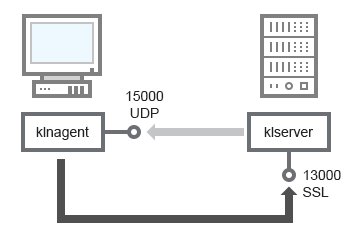

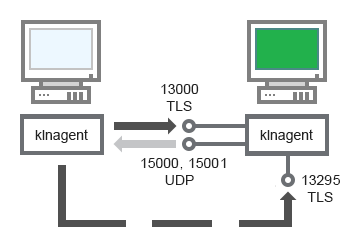

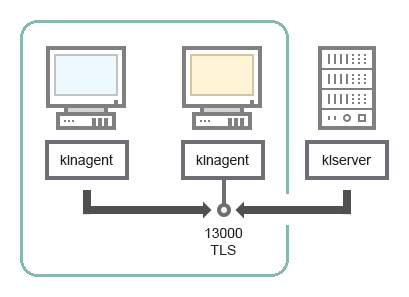

Administration Server e dispositivo client: gestione dell'applicazione di protezione

L'Administration Server riceve la connessione dai Network Agent tramite la porta SSL 13000 (vedere la figura seguente).

Administration Server e dispositivo client: gestione dell'applicazione di protezione, connessione tramite la porta 13000 (consigliata)

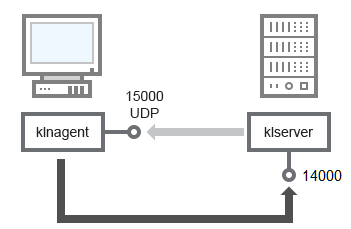

Se è stata utilizzata una versione precedente di Kaspersky Security Center, Administration Server nella rete può ricevere connessioni dai Network Agent tramite la porta non SSL 14000 (vedere la figura seguente). Anche Kaspersky Security Center 14.2 supporta la connessione dei Network Agent tramite la porta 14000, anche se è consigliabile utilizzare la porta SSL 13000.

Administration Server e dispositivo client: gestione dell'applicazione di protezione, connessione tramite la porta 14000 (protezione inferiore)

Per le spiegazioni degli schemi, vedere la tabella seguente.

Administration Server e dispositivo client: gestione dell'applicazione di protezione (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS (solo per TCP) |

Ambito della porta |

|---|---|---|---|---|---|

Network Agent |

15000 |

klnagent |

UDP |

Null |

Multicasting per Network Agent |

Administration Server |

13000 |

klserver |

TCP |

Sì |

Ricezione delle connessioni dai Network Agent |

Administration Server |

14000 |

klserver |

TCP |

No |

Ricezione delle connessioni dai Network Agent |

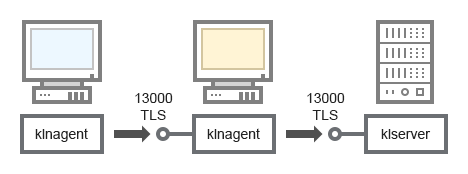

Upgrade del software in un dispositivo client tramite un punto di distribuzione

Il dispositivo client si connette al punto di distribuzione tramite la porta 13000 e, se si utilizza il punto di distribuzione come server push, anche tramite la porta 13295; il punto di distribuzione esegue la distribuzione multicast ai Network Agent tramite la porta 15000 (vedere la figura seguente). Gli aggiornamenti e i pacchetti di installazione vengono ricevuti da un punto di distribuzione tramite la porta 15001.

Upgrade del software in un dispositivo client tramite un punto di distribuzione

Per dettagli sullo schema, vedere la tabella di seguito.

Upgrade del software tramite un punto di distribuzione (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS (solo per TCP) |

Ambito della porta |

|---|---|---|---|---|---|

Network Agent |

15000 |

klnagent |

UDP |

Null |

Multicasting per Network Agent |

Network Agent |

15001 |

klnagent |

UDP |

Null |

Ricezione di aggiornamenti e pacchetti di installazione da un punto di distribuzione |

Punto di distribuzione |

13000 |

klnagent |

TCP |

Sì |

Ricezione delle connessioni dai Network Agent |

Punto di distribuzione |

13295 |

klnagent |

TCP |

Sì |

Ricezione di connessioni dai dispositivi client (server push) |

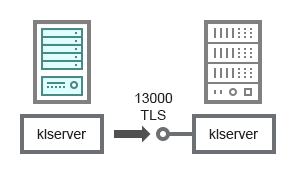

Gerarchia di Administration Server: Administration Server primario e Administration Server secondario

Lo schema (vedere la figura seguente) illustra come utilizzare la porta 13000 per garantire l'interazione tra più Administration Server combinati in una gerarchia.

Quando si combinano due Administration Server in una gerarchia, verificare che la porta 13291 sia accessibile in entrambi gli Administration Server. Administration Console si connette ad Administration Server tramite la porta 13291.

Successivamente, una volta che gli Administration Server sono combinati in una gerarchia, sarà possibile amministrarli entrambi utilizzando Administration Console connesso all'Administration Server primario. Di conseguenza, l'unico prerequisito è l'accessibilità della porta 13291 dell'Administration Server primario.

Gerarchia di Administration Server: Administration Server primario e Administration Server secondario

Per dettagli sullo schema, vedere la tabella di seguito.

Gerarchia di Administration Server (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Administration Server primario |

13000 |

klserver |

TCP |

Sì |

Ricezione delle connessioni dagli Administration Server secondari |

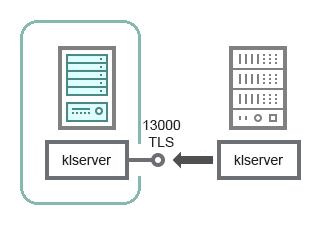

Gerarchia di Administration server con un Administration Server secondario nella rete perimetrale

Gerarchia di Administration server con un Administration Server secondario nella rete perimetrale

Lo schema illustra una gerarchia di Administration Server in cui l'Administration Server secondario disponibile nella rete perimetrale riceve una connessione dall'Administration Server primario (vedere la tabella seguente per le spiegazioni dello schema). Quando si combinano due Administration Server in una gerarchia, verificare che la porta 13291 sia accessibile in entrambi gli Administration Server. Administration Console si connette ad Administration Server tramite la porta 13291.

Successivamente, una volta che gli Administration Server sono combinati in una gerarchia, sarà possibile amministrarli entrambi utilizzando Administration Console connesso all'Administration Server primario. Di conseguenza, l'unico prerequisito è l'accessibilità della porta 13291 dell'Administration Server primario.

Gerarchia di Administration Server con un Administration Server secondario nella rete perimetrale (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Administration Server secondario |

13000 |

klserver |

TCP |

Sì |

Ricezione delle connessioni dall'Administration Server primario |

Administration Server, un gateway di connessione in un segmento di rete e un dispositivo client

Administration Server, un gateway di connessione in un segmento di rete e un dispositivo client

Per dettagli sullo schema, vedere la tabella di seguito.

Administration Server, un gateway di connessione in un segmento di rete e un dispositivo client (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Administration Server |

13000 |

klserver |

TCP |

Sì |

Ricezione delle connessioni dai Network Agent |

Network Agent |

13000 |

klnagent |

TCP |

Sì |

Ricezione delle connessioni dai Network Agent |

Administration Server e due dispositivi nella rete perimetrale: un gateway di connessione e un dispositivo client

Administration Server con un gateway di connessione e un dispositivo client nella rete perimetrale

Per dettagli sullo schema, vedere la tabella di seguito.

Administration Server con un gateway di connessione in un segmento di rete e un dispositivo client (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Network Agent |

13000 |

klnagent |

TCP |

Sì |

Ricezione delle connessioni dai Network Agent |

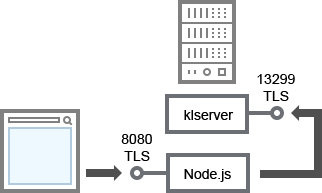

Administration Server e Kaspersky Security Center Web Console

Administration Server e Kaspersky Security Center Web Console

Per dettagli sullo schema, vedere la tabella di seguito.

Administration Server e Kaspersky Security Center Web Console (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Administration Server |

13299 |

klserver |

TCP |

Sì |

Ricezione delle connessioni da Kaspersky Security Center Web Console ad Administration Server tramite OpenAPI |

Kaspersky Security Center Web Console Server o Administration Server |

8080 |

Node.js: Server-side JavaScript |

TCP |

Sì |

Ricezione delle connessioni da Kaspersky Security Center Web Console |

Kaspersky Security Center Web Console può essere installato in Administration Server o in un altro dispositivo.

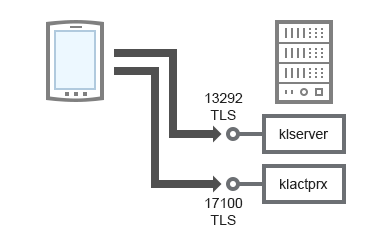

Attivazione e gestione dell'applicazione di protezione in un dispositivo mobile

Attivazione e gestione dell'applicazione di protezione in un dispositivo mobile

Per dettagli sullo schema, vedere la tabella di seguito.

Attivazione e gestione dell'applicazione di protezione in un dispositivo mobile (traffico)

Dispositivo |

Numero di porta |

Nome del processo che apre la porta |

Protocollo |

TLS |

Ambito della porta |

|---|---|---|---|---|---|

Administration Server |

13292 |

klserver |

TCP |

Sì |

Ricezione delle connessioni da Administration Console ad Administration Server |

Administration Server |

17100 |

klactprx |

TCP |

Sì |

Ricezione delle connessioni per l'attivazione dell’applicazione dai dispositivi mobili |