Sommario

- Monitoraggio e generazione dei rapporti

- Scenario: monitoraggio e generazione dei rapporti

- Informazioni sui tipi di monitoraggio e generazione dei rapporti

- Dashboard e widget

- Utilizzo del dashboard

- Aggiunta di widget al dashboard

- Occultamento di un widget dal dashboard

- Spostamento di un widget nel dashboard

- Modifica delle dimensioni o dell'aspetto del widget

- Modifica delle impostazioni del widget

- Informazioni sulla modalità Solo dashboard

- Configurazione della modalità Solo dashboard

- Rapporti

- Eventi e selezioni di eventi

- Informazioni sugli eventi di Kaspersky Security Center

- Utilizzo di selezioni eventi

- Visualizzazione dei dettagli di un evento

- Esportazione degli eventi in un file

- Esportazione di eventi nei sistemi SIEM

- Configurazione dell'esportazione di eventi nei sistemi SIEM

- Prima di iniziare

- Informazioni sull'esportazione degli eventi

- Informazioni sulla configurazione dell'esportazione di eventi in un sistema SIEM

- Contrassegno degli eventi per l'esportazione nei sistemi SIEM in formato Syslog

- Informazioni sull'esportazione degli eventi tramite i formati CEF e LEEF

- Informazioni sull'esportazione degli eventi utilizzando il formato Syslog

- Configurazione di Kaspersky Security Center per l'esportazione degli eventi nel sistema SIEM

- Esportazione degli eventi direttamente dal database

- Visualizzazione dei risultati dell'esportazione

- Visualizzazione della cronologia di un oggetto da un evento

- Eliminazione di eventi

- Impostazione del periodo di archiviazione per un evento

- Eventi dei componenti di Kaspersky Security Center

- Blocco degli eventi frequenti

- Ricezione di eventi da Kaspersky Security for Microsoft Exchange Servers

- Notifiche e stati del dispositivo

- Annunci Kaspersky

- Visualizzazione delle informazioni sui rilevamenti delle minacce

- Download ed eliminazione dei file da Quarantena e Backup

Monitoraggio e generazione dei rapporti

Questa sezione illustra le funzionalità di monitoraggio e reportistica di Kaspersky Security Center. Queste funzionalità offrono una panoramica dell'infrastruttura, degli stati di protezione e delle statistiche.

Dopo la distribuzione di Kaspersky Security Center o durante l'esecuzione, è possibile configurare le funzionalità di monitoraggio e generazione dei rapporti in base alle esigenze.

Scenario: monitoraggio e generazione dei rapporti

Questa sezione fornisce uno scenario per la configurazione della funzionalità di monitoraggio e generazione dei rapporti in Kaspersky Security Center.

Prerequisiti

Dopo aver distribuito Kaspersky Security Center nella rete di un'organizzazione, è possibile iniziare a monitorarlo e generare rapporti sul relativo funzionamento.

Il monitoraggio e la generazione dei rapporti nella rete di un'organizzazione prevede diversi passaggi:

- Configurazione del passaggio degli stati del dispositivo

Acquisire familiarità con le impostazioni per gli stati del dispositivo in base a condizioni specifiche. Modificando queste impostazioni, è possibile modificare il numero di eventi con livelli di importanza Critico o Avviso. Durante la configurazione del passaggio degli stati del dispositivo, verificare quanto segue:

- Le nuove impostazioni non sono in conflitto con i criteri di sicurezza delle informazioni dell'organizzazione.

- Si è in grado di reagire tempestivamente agli eventi di sicurezza importanti nella rete dell'organizzazione.

- Configurazione delle notifiche degli eventi nei dispositivi client

Istruzioni dettagliate:

- Modifica della risposta della rete di sicurezza all'evento Epidemia di virus

È possibile modificare le specifiche soglie nelle proprietà di Administration Server. È inoltre possibile creare un criterio più rigoroso da attivare o creare un'attività da eseguire quando si verifica l'evento.

- Esecuzione delle azioni consigliate per le notifiche critiche e di avviso

Istruzioni dettagliate:

Eseguire le azioni consigliate per la rete dell'organizzazione

- Analisi dello stato di sicurezza della rete dell'organizzazione

Istruzioni dettagliate:

- Individuazione dei dispositivi client che non sono protetti

Istruzioni dettagliate:

- Verifica della protezione dei dispositivi client

Istruzioni dettagliate:

- Valutazione e limitazione del carico di eventi nel database

Le informazioni sugli eventi che si verificano durante il funzionamento delle applicazioni gestite vengono trasferite da un dispositivo client e registrate nel database di Administration Server. Per ridurre il carico su Administration Server, valutare e limitare il numero massimo di eventi che possono essere archiviati nel database.

Istruzioni dettagliate:

- Analisi delle informazioni sulla licenza

Istruzioni dettagliate:

Risultati

Al termine dello scenario, si dispone di informazioni sulla protezione della rete dell'organizzazione e quindi è possibile pianificare le azioni per il miglioramento della protezione.

Informazioni sui tipi di monitoraggio e generazione dei rapporti

Le informazioni sugli eventi di sicurezza nella rete di un'organizzazione sono archiviate nel database di Administration Server. In base agli eventi, Kaspersky Security Center Web Console fornisce i seguenti tipi di monitoraggio e generazione dei rapporti nella rete dell'organizzazione:

- Dashboard

- Rapporti

- Selezioni eventi

- Notifiche

Dashboard

Il dashboard consente di monitorare le tendenze relative alla sicurezza nella rete dell'organizzazione fornendo una visualizzazione grafica delle informazioni.

Rapporti

La funzionalità Rapporti consente di ottenere informazioni numeriche dettagliate sulla sicurezza della rete dell'organizzazione, nonché di salvare le informazioni in un file, inviarlo tramite e-mail e stamparlo.

Selezioni eventi

Le selezioni eventi consentono di visualizzare i set denominati degli eventi selezionati dal database di Administration Server. Questi set di eventi sono raggruppati in base alle seguenti categorie:

- In base al livello di importanza: Eventi critici, Errori funzionali, Avvisi e Eventi informativi

- In base al tempo: Eventi recenti

- In base al tipo: Richieste utente e Eventi di controllo

È possibile creare e visualizzare le selezioni eventi definite dall'utente in base alle impostazioni disponibili per la configurazione nell'interfaccia di Kaspersky Security Center Web Console.

Notifiche

Le notifiche segnalano gli eventi e consentono di velocizzare le risposte a tali eventi eseguendo le azioni consigliate o le azioni che si ritengono appropriate.

Inizio paginaDashboard e widget

Questa sezione contiene informazioni sul dashboard e sui widget forniti dal dashboard. La sezione include istruzioni su come gestire i widget e configurare le impostazioni dei widget.

Utilizzo del dashboard

Il dashboard consente di monitorare le tendenze relative alla sicurezza nella rete dell'organizzazione fornendo una visualizzazione grafica delle informazioni.

Il dashboard è disponibile in Kaspersky Security Center Web Console, nella sezione Monitoraggio e generazione dei rapporti, facendo clic su Dashboard.

Il dashboard fornisce widget che possono essere personalizzati. È possibile scegliere tra numerosi widget diversi, presentati come grafici a torta o grafici ad anello, tabelle, grafici, grafici a barre ed elenchi. Le informazioni visualizzate nei widget vengono aggiornate automaticamente, il periodo di aggiornamento è di uno o due minuti. L'intervallo tra gli aggiornamenti varia per i diversi widget. È possibile aggiornare manualmente i dati in un widget in qualsiasi momento tramite il menu delle impostazioni.

Per impostazione predefinita, i widget includono informazioni su tutti gli eventi archiviati nel database di Administration Server.

Kaspersky Security Center Web Console dispone di un set predefinito di widget per le seguenti categorie:

- Stato protezione

- Distribuzione

- Aggiornamento

- Statistiche delle minacce

- Altro

Alcuni widget contengono informazioni di testo con collegamenti. È possibile visualizzare informazioni dettagliate facendo clic su un collegamento.

Quando si configura il dashboard, è possibile aggiungere i widget desiderati, nascondere i widget non necessari, modificare le dimensioni o l'aspetto dei widget, spostare i widget e modificarne le impostazioni.

Aggiunta di widget al dashboard

Per aggiungere widget al dashboard:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Dashboard.

- Fare clic sul pulsante Aggiungere o ripristinare widget Web.

- Nell'elenco dei widget disponibili selezionare i widget che si desidera aggiungere al dashboard.

I widget sono raggruppati per categoria. Per visualizzare l'elenco dei widget inclusi in una categoria, fare clic sull'icona della freccia di espansione (

) accanto al nome della categoria.

) accanto al nome della categoria. - Fare clic sul pulsante Aggiungi.

I widget selezionati verranno aggiunti alla fine del dashboard.

Ora è possibile modificare la rappresentazione e i parametri dei widget aggiunti.

Occultamento di un widget dal dashboard

Per nascondere un widget visualizzato dal dashboard:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Dashboard.

- Fare clic sull'icona delle impostazioni (

) accanto al widget che si desidera nascondere.

) accanto al widget che si desidera nascondere. - Selezionare Nascondi widget Web.

- Nella finestra Avviso visualizzata fare clic su OK.

Il widget selezionato verrà nascosto. In seguito, è possibile aggiungere nuovamente il widget al dashboard.

Spostamento di un widget nel dashboard

Per spostare un widget nel dashboard:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Dashboard.

- Fare clic sull'icona delle impostazioni (

) accanto al widget che si desidera spostare.

) accanto al widget che si desidera spostare. - Selezionare Sposta.

- Fare clic sul punto in cui si desidera spostare il widget. È possibile selezionare solo un altro widget.

Le posizioni dei widget selezionati vengono scambiate.

Modifica delle dimensioni o dell'aspetto del widget

Per i widget che visualizzano un grafico, è possibile modificarne la rappresentazione: un grafico a barre o un grafico a linee. Per alcuni widget è possibile modificare le dimensioni: Compatto, Medio o Massimo.

Per modificare la rappresentazione del widget:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Dashboard.

- Fare clic sull'icona delle impostazioni (

) accanto al widget che si desidera modificare.

) accanto al widget che si desidera modificare. - Eseguire una delle seguenti operazioni:

- Per visualizzare il widget come grafico a barre, selezionare Tipo di grafico: barre.

- Per visualizzare il widget come grafico a linee, selezionare Tipo di grafico: linee.

- Per modificare l'area occupata dal widget, selezionare uno dei valori:

- Compatto

- Compatto (solo barra)

- Medio (grafico ad anello)

- Medio (grafico a barre)

- Massimo

La rappresentazione del widget selezionato verrà modificata.

Modifica delle impostazioni del widget

Per modificare le impostazioni di un widget:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Dashboard.

- Fare clic sull'icona delle impostazioni (

) accanto al widget che si desidera modificare.

) accanto al widget che si desidera modificare. - Selezionare Mostra impostazioni.

- Nella finestra delle impostazioni del widget visualizzata modificare le impostazioni del widget come richiesto.

- Fare clic su Salva per salvare le modifiche.

Le impostazioni del widget selezionato verranno modificate.

Il set di impostazioni dipende dallo specifico widget. Di seguito sono riportate alcune delle impostazioni comuni:

- Ambito del widget Web (il set di oggetti per cui il widget visualizza informazioni), ad esempio un gruppo di amministrazione o una selezione dispositivi.

- Seleziona attività (l'attività per cui il widget visualizza informazioni).

- Intervallo (l'intervallo di tempo per cui le informazioni vengono visualizzate nel widget): tra le due date specificate, dalla data specificata al giorno corrente o dal giorno corrente meno il numero di giorni specificato al giorno corrente.

- Imposta su Critico se è specificato e Imposta su Avviso se è specificato (le regole che determinano il colore di un indicatore a semaforo).

Dopo aver modificato le impostazioni del widget, è possibile aggiornare manualmente i dati nel widget.

Per aggiornare i dati su un widget:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Dashboard.

- Fare clic sull'icona delle impostazioni (

) accanto al widget che si desidera spostare.

) accanto al widget che si desidera spostare. - Selezionare Aggiorna.

I dati nel widget vengono aggiornati.

Informazioni sulla modalità Solo dashboard

È possibile configurare la modalità Solo dashboard per i dipendenti che non gestiscono la rete ma che desiderano visualizzare le statistiche di protezione della rete in Kaspersky Security Center (ad esempio un Top Manager). Con questa modalità abilitata, l'utente visualizza solo un dashboard con un set predefinito di widget. L'utente può quindi monitorare le statistiche specificate nei widget, ad esempio lo stato della protezione di tutti i dispositivi gestiti, il numero di minacce rilevate di recente o l'elenco delle minacce più frequenti nella rete.

Quando un utente usa la modalità Solo dashboard, vengono applicate le seguenti restrizioni:

- Il menu principale non viene mostrato all'utente, che non potrà quindi modificare le impostazioni di protezione della rete.

- L'utente non può eseguire alcuna azione con i widget, ad esempio aggiungerli o nasconderli. È pertanto necessario inserire tutti i widget necessari per l'utente nel dashboard e configurarli, ad esempio impostando la regola di conteggio degli oggetti o specificando l'intervallo di tempo.

Non è possibile assegnare a se stessi la modalità Solo dashboard. Se si desidera utilizzare questa modalità, contattare un amministratore di sistema, un MSP (Managed Service Provider) o un utente con il diritto Modifica elenchi di controllo degli accessi agli oggetti nell'area funzionale Caratteristiche generali: Autorizzazioni utente.

Configurazione della modalità Solo dashboard

Prima di iniziare a configurare la modalità Solo dashboard, assicurarsi che vengano soddisfatti i seguenti prerequisiti:

- L'utente dispone del diritto Modifica elenchi di controllo degli accessi agli oggetti nell'area funzionale Caratteristiche generali: Autorizzazioni utente. Se non si dispone di questo diritto, la scheda per la configurazione della modalità non sarà presente.

- L'utente ha il diritto Lettura nell'area funzionale Caratteristiche generali: Funzionalità di base.

Se nella rete è organizzata una gerarchia di Administration Server, per configurare la modalità Solo dashboard passare al Server in cui è disponibile l'account utente nella sezione Utenti e ruoli → Utenti. Può trattarsi di un server primario o di un server secondario fisico. Non è possibile regolare la modalità in un server virtuale.

Per configurare la modalità Solo dashboard:

- Nel menu principale accedere a Utenti e ruoli → Utenti.

- Fare clic sul nome dell'account utente per il quale si desidera modificare il dashboard con i widget.

- Nella finestra delle impostazioni dell'account visualizzata selezionare la scheda Dashboard.

Nella scheda aperta viene visualizzato lo stesso dashboard dell'utente.

- Se l'opzione Visualizza la console in modalità Solo dashboard è abilitata, spostare l'interruttore per disabilitarla.

Quando questa opzione è abilitata, non è nemmeno possibile modificare il dashboard. Dopo aver disabilitato l'opzione, è possibile gestire i widget.

- Configurare l'aspetto del dashboard. Il set di widget preparato nella scheda Dashboard è disponibile per l'utente con l'account personalizzabile. L'utente non può modificare in alcun modo le impostazioni o le dimensioni dei widget, né aggiungere o rimuovere widget dal dashboard. È pertanto opportuno modificarli per l'utente, in modo che possa visualizzare le statistiche sulla protezione della rete. A tale scopo, nella scheda Dashboard è possibile eseguire con i widget le stesse azioni della sezione Monitoraggio e generazione dei rapporti → Dashboard:

- Aggiungere nuovi widget al dashboard.

- Nascondere i widget di cui l'utente non ha bisogno.

- Spostare i widget in un ordine specifico.

- Modificare le dimensioni o l'aspetto dei widget.

- Modificare le impostazioni dei widget.

- Spostare l'interruttore per abilitare l'opzione Visualizza la console in modalità Solo dashboard.

Successivamente, sarà disponibile solo il dashboard per l'utente. Quest'ultimo può monitorare le statistiche ma non può modificare le impostazioni di protezione della rete e l'aspetto del dashboard. Poiché viene visualizzato lo stesso dashboard che appare all'utente, non è possibile modificarlo.

Se si mantiene l'opzione disabilitata, viene visualizzato il menu principale per l'utente, in modo che possa eseguire varie azioni in Kaspersky Security Center, inclusa la modifica delle impostazioni di protezione e dei widget.

- Fare clic sul pulsante Salva al termine della configurazione della modalità Solo dashboard. Solo successivamente l'utente visualizzerà il dashboard preconfigurato.

- Se l'utente desidera visualizzare le statistiche delle applicazioni Kaspersky supportate e ha bisogno dei diritti di accesso per farlo, configurare i diritti per l'utente. Successivamente, l'utente può visualizzare i dati delle applicazioni Kaspersky nei widget di queste applicazioni.

Adesso l'utente può accedere a Kaspersky Security Center con l'account personalizzato e monitorare le statistiche di protezione della rete in modalità Solo dashboard.

Inizio paginaRapporti

Questa sezione descrive come utilizzare i rapporti, gestire i modelli di rapporti personalizzati, utilizzare i modelli di rapporti per generarne di nuovi e creare attività di distribuzione dei rapporti.

Utilizzo dei rapporti

La funzionalità Rapporti consente di ottenere informazioni numeriche dettagliate sulla sicurezza della rete dell'organizzazione, nonché di salvare le informazioni in un file, inviarlo tramite e-mail e stamparlo.

I rapporti sono disponibili in Kaspersky Security Center Web Console, nella sezione Monitoraggio e generazione dei rapporti, facendo clic su Rapporti.

Per impostazione predefinita, i rapporti includono informazioni relative agli ultimi 30 giorni.

Kaspersky Security Center dispone di un set predefinito di rapporti per le seguenti categorie:

- Stato protezione

- Distribuzione

- Aggiornamento

- Statistiche delle minacce

- Altro

È possibile creare modelli di rapporto personalizzati, modificare i modelli di rapporto ed eliminarli.

È possibile creare rapporti basati su modelli esistenti, esportare i rapporti in file e creare attività per l'invio dei rapporti.

Creazione di un modello di rapporto

Per creare un modello di rapporto:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Rapporti.

- Fare clic su Aggiungi.

Verrà avviata la Creazione guidata nuovo modello di rapporto. Procedere con la procedura guidata utilizzando il pulsante Avanti.

- Immettere il nome del rapporto e selezionare il tipo di rapporto.

- Nel passaggio Ambito della procedura guidata selezionare il set di dispositivi client (gruppo di amministrazione, selezione dispositivi, dispositivi selezionati o tutti i dispositivi nella rete) per cui visualizzare i dati nei rapporti basati su questo modello di rapporto.

- Nel passaggio Periodo di generazione del rapporto della procedura guidata specificare il periodo del rapporto. I valori disponibili sono i seguenti:

- Tra le due date specificate

- Dalla data specificata alla data di creazione del rapporto

- Dalla data di creazione del rapporto meno il numero specificato di giorni alla data di creazione del rapporto

Questa pagina potrebbe non essere visualizzata per alcuni rapporti.

- Fare clic su OK per chiudere la procedura guidata.

- Eseguire una delle seguenti operazioni:

- Fare clic sul pulsante Salva ed esegui per salvare il nuovo modello di rapporto ed eseguire un rapporto basato su di esso.

Il modello di rapporto verrà salvato. Il rapporto verrà generato.

- Fare clic sul pulsante Salva per salvare il nuovo modello di rapporto.

Il modello di rapporto verrà salvato.

- Fare clic sul pulsante Salva ed esegui per salvare il nuovo modello di rapporto ed eseguire un rapporto basato su di esso.

È possibile utilizzare il nuovo modello per la creazione e la visualizzazione dei rapporti.

Visualizzazione e modifica delle proprietà dei modelli di rapporto

Espandi tutto | Comprimi tutto

È possibile visualizzare e modificare le proprietà di base di un modello di rapporto, ad esempio il nome del modello di rapporto o i campi visualizzati nel rapporto.

Per visualizzare e modificare le proprietà di un modello di rapporto:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Rapporti.

- Selezionare la casella di controllo accanto al modello di rapporto per cui si desidera visualizzare e modificare le proprietà.

In alternativa, è possibile generare il rapporto e quindi fare clic sul pulsante Modifica.

- Fare clic sul pulsante Apri proprietà del modello di rapporto.

Verrà visualizzata la finestra Modifica del rapporto <Nome rapporto> con la scheda Generale selezionata.

- Modificare le proprietà del modello di rapporto:

- Scheda Generale:

- Nome del modello di rapporto

- Numero massimo di voci da visualizzare

- Gruppo

Fare clic sul pulsante Impostazioni per modificare il set di dispositivi client per cui viene creato il rapporto. Per alcuni tipi di rapporti, il pulsante potrebbe non essere disponibile. Le impostazioni effettive dipendono dalle impostazioni specificate durante la creazione del modello di rapporto.

- Intervallo

Fare clic sul pulsante Impostazioni per modificare il periodo del rapporto. Per alcuni tipi di rapporti, il pulsante potrebbe non essere disponibile. I valori disponibili sono i seguenti:

- Tra le due date specificate

- Dalla data specificata alla data di creazione del rapporto

- Dalla data di creazione del rapporto meno il numero specificato di giorni alla data di creazione del rapporto

- Includi i dati degli Administration Server secondari e virtuali

- Fino al livello di nidificazione

- Intervallo di attesa dati (min.)

- Salva nella cache i dati degli Administration Server secondari

- Frequenza di aggiornamento cache (ore)

- Trasferisci informazioni dettagliate dagli Administration Server secondari

- Scheda Campi

Selezionare i campi che verranno visualizzati nel rapporto e utilizzare i pulsanti Sposta su e Sposta giù per modificare l'ordine dei campi. Utilizzare il pulsante Aggiungi o Modifica per specificare se le informazioni nel rapporto devono essere ordinate e filtrate in base a ciascuno dei campi.

Nella sezione Filtri di Campi dettagli è inoltre possibile fare clic sul pulsante Converti filtri per iniziare a utilizzare il formato di filtro esteso. Questo formato consente di combinare le condizioni di filtro specificate in vari campi utilizzando l'operatore logico OR. Dopo aver fatto clic sul pulsante, il pannello Converti filtri si aprirà a destra. Fare clic sul pulsante Converti filtri per confermare la conversione. Adesso è possibile definire un filtro convertito con condizioni dalla sezione Campi dettagli che vengono applicate utilizzando l'operatore logico OR.

La conversione di un rapporto nel formato che supporta condizioni di filtro complesse renderà il rapporto incompatibile con le versioni precedenti di Kaspersky Security Center (11 e precedenti). Inoltre, il rapporto convertito non conterrà alcun dato degli Administration Server secondari che eseguono le versioni incompatibili.

- Scheda Generale:

- Fare clic su Salva per salvare le modifiche.

- Chiudere la finestra Modifica del rapporto <nome rapporto>.

Il modello di rapporto aggiornato verrà visualizzato nell'elenco dei modelli di rapporto.

Inizio paginaEsportazione di un rapporto in un file

È possibile esportare un rapporto in un file XML, HTML o PDF.

Per esportare un rapporto in un file:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Rapporti.

- Selezionare la casella di controllo accanto al rapporto che si desidera esportare in un file.

- Fare clic sul pulsante Esporta rapporto.

- Nella finestra visualizzata modificare il nome del file del rapporto nel campo Nome. Per impostazione predefinita, il nome del file coincide con il nome del modello di rapporto selezionato.

- Selezionare il tipo di file del rapporto: XML, HTML o PDF.

- Fare clic sul pulsante Esporta rapporto.

Il rapporto nel formato selezionato verrà scaricato nel dispositivo (nella cartella predefinita del dispositivo) o verrà visualizzata una finestra Salva con nome standard nel browser per consentire di salvare il file nella posizione desiderata.

Il rapporto verrà salvato nel file.

Generazione e visualizzazione di un rapporto

Per creare e visualizzare un rapporto:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Rapporti.

- Fare clic sul nome del modello di rapporto che si desidera utilizzare per creare un rapporto.

Verrà generato e visualizzato un rapporto che utilizza il modello selezionato.

I dati del rapporto vengono visualizzati in base alla localizzazione impostata per Administration Server.

Il rapporto include i seguenti dati:

- Nella scheda Riepilogo:

- Nome e tipo di rapporto, breve descrizione e periodo di generazione del rapporto, oltre che informazioni sul gruppo di dispositivi per cui è stato generato il rapporto.

- Grafico con i dati più significativi del rapporto.

- Tabella consolidata con indicatori del rapporto calcolati.

- Nella scheda Dettagli viene visualizzata una tabella con dati dettagliati sul rapporto.

Creazione di un'attività di invio dei rapporti

È possibile creare un'attività per l'invio dei rapporti selezionati.

Per creare un'attività di invio dei rapporti:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Rapporti.

- [Facoltativo] Selezionare le caselle di controllo accanto ai modelli di rapporto per cui si desidera creare un'attività di invio dei rapporti.

- Fare clic sul pulsante Nuova attività di invio rapporti.

- Verrà avviata la Creazione guidata nuova attività. Procedere con la procedura guidata utilizzando il pulsante Avanti.

- Nella prima pagina della procedura guidata immettere il nome dell'attività. Il nome predefinito è Invia rapporti (<N>), dove <N> è il numero progressivo dell'attività.

- Nella pagina delle impostazioni dell'attività della procedura guidata specificare le seguenti impostazioni:

- Modelli di rapporti che devono essere inviati dall'attività. Se sono stati selezionati nel passaggio 2, ignorare questo passaggio.

- Formato del rapporto: HTML, XLS o PDF.

- Se i rapporti devono essere inviati tramite e-mail, insieme alle impostazioni di notifica tramite e-mail.

- Se i rapporti devono essere salvati in una cartella, se i rapporti salvati precedentemente in questa cartella devono essere sovrascritti e se deve essere utilizzato un account specifico per accedere alla cartella (per una cartella condivisa).

- Se si desidera modificare altre impostazioni dell'attività dopo averla creata, nella pagina Completare la creazione dell'attività della procedura guidata abilitare l'opzione Apri i dettagli dell'attività al termine della creazione.

- Fare clic sul pulsante Crea per creare l'attività e chiudere la procedura guidata.

Verrà creata l'attività di invio dei rapporti. Se è stata abilitata l'opzione Apri i dettagli dell'attività al termine della creazione, verrà visualizzata la finestra delle impostazioni dell'attività.

Eliminazione di modelli di rapporto

Per eliminare uno o più modelli di rapporto:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Rapporti.

- Selezionare le caselle di controllo accanto ai modelli di rapporto che si desidera eliminare.

- Fare clic sul pulsante Elimina.

- Nella finestra visualizzata fare clic su OK per confermare la selezione.

I modelli di rapporto selezionati verranno eliminati. Se questi modelli di rapporto sono stati inclusi nelle attività di invio dei rapporti, verranno rimossi anche dalle attività.

Eventi e selezioni di eventi

Questa sezione fornisce informazioni sugli eventi e sulle selezioni di eventi, sui tipi di eventi che si verificano nei componenti di Kaspersky Security Center e sulla gestione del blocco degli eventi frequenti.

Informazioni sugli eventi di Kaspersky Security Center

Kaspersky Security Center consente di ricevere informazioni sugli eventi che si verificano durante l'esecuzione di Administration Server e delle applicazioni Kaspersky installate nei dispositivi gestiti. Le informazioni sugli eventi vengono salvate nel database di Administration Server.

Tipi di evento

In Kaspersky Security Center sono disponibili i seguenti tipi di eventi:

- Eventi generici. Questi eventi si verificano in tutte le applicazioni Kaspersky gestite. Un esempio di evento generico è l'Epidemia di virus. Gli eventi generici hanno sintassi e semantica rigorosamente definite. Gli eventi generici vengono ad esempio utilizzati nei rapporti e nei dashboard.

- Eventi specifici delle applicazioni gestiti da Kaspersky. Ogni applicazione Kaspersky gestita dispone di uno specifico set di eventi.

Origini eventi

Gli eventi possono essere generati dalle seguenti applicazioni:

- Componenti di Kaspersky Security Center:

- Applicazioni Kaspersky gestite

Per i dettagli sugli eventi generati dalle applicazioni gestite da Kaspersky, consultare la documentazione dell'applicazione corrispondente.

È possibile visualizzare l'elenco completo degli eventi che possono essere generati da un'applicazione nella scheda Configurazione eventi nel criterio dell'applicazione. Per l'Administration Server, è inoltre possibile visualizzare l'elenco degli eventi nelle proprietà dell'Administration Server.

Livello di importanza degli eventi

Ogni evento dispone di uno specifico livello di importanza. In base alle condizioni in cui si verifica, a un evento possono essere assegnati diversi livelli di importanza. Esistono quattro livelli di importanza degli eventi:

- Un evento critico è un evento che indica la presenza di un problema critico che può determinare una perdita dei dati, un malfunzionamento o un errore critico.

- Un errore funzionale è un evento che indica la presenza di un problema grave, un errore o un malfunzionamento che si è verificato durante l'esecuzione dell'applicazione o di una procedura.

- Un avviso è un evento che non è necessariamente grave, ma indica comunque un potenziale problema futuro. La maggior parte degli eventi viene designata come avviso se l'applicazione può essere ripristinata senza perdite di dati o funzionalità importanti dopo che si sono verificati tali eventi.

- Un evento informativo è un evento che si verifica allo scopo di segnalare il completamento di un'operazione, il corretto funzionamento dell'applicazione o il completamento di una procedura.

Ogni evento ha un periodo di archiviazione definito, durante il quale può essere visualizzato o modificato in Kaspersky Security Center. Alcuni eventi non vengono salvati nel database di Administration Server per impostazione predefinita, poiché il relativo periodo di archiviazione definito è pari a zero. Solo gli eventi che verranno memorizzati nel database di Administration Server per almeno un giorno possono essere esportati in sistemi esterni.

Inizio paginaUtilizzo di selezioni eventi

Le selezioni eventi consentono di visualizzare i set denominati degli eventi selezionati dal database di Administration Server. Questi set di eventi sono raggruppati in base alle seguenti categorie:

- In base al livello di importanza: Eventi critici, Errori funzionali, Avvisi e Eventi informativi

- In base al tempo: Eventi recenti

- In base al tipo: Richieste utente e Eventi di controllo

È possibile creare e visualizzare le selezioni eventi definite dall'utente in base alle impostazioni disponibili per la configurazione nell'interfaccia di Kaspersky Security Center Web Console.

Le selezioni eventi sono disponibili in Kaspersky Security Center Web Console, nella sezione Monitoraggio e generazione dei rapporti, facendo clic su Selezioni eventi.

Per impostazione predefinita, le selezioni eventi includono informazioni relative agli ultimi sette giorni.

Kaspersky Security Center dispone di un set predefinito di selezioni eventi (preimpostate):

- Eventi con diversi livelli di importanza:

- Eventi critici

- Errori funzionali

- Avvisi

- Eventi informativi

- Richieste utente (eventi delle applicazioni gestite)

- Eventi recenti (nell'ultima settimana)

- Eventi di controllo.

È inoltre possibile creare e configurare ulteriori selezioni definite dall'utente. Nelle selezioni definite dall'utente è possibile filtrare gli eventi in base alle proprietà dei dispositivi da cui hanno avuto origine (nomi dei dispositivi, intervalli IP e gruppi di amministrazione), per tipi di eventi e livelli di criticità, per nome dell'applicazione e del componente e per intervallo di tempo. È anche possibile includere i risultati delle attività nell'ambito della ricerca. È inoltre disponibile un semplice campo di ricerca, in cui è possibile digitare una o più parole. Vengono visualizzati tutti gli eventi che contengono una delle parole digitate in qualsiasi punto dei relativi attributi (come nome dell'evento, descrizione o nome del componente).

Sia per le selezioni predefinite che per quelle definite dall'utente, è possibile limitare il numero di eventi visualizzati o il numero di record da cercare. Entrambe le opzioni influiscono sul tempo richiesto da Kaspersky Security Center per visualizzare gli eventi. Più grande è il database, più tempo può richiedere il processo.

È possibile procedere come segue:

- Modificare le proprietà delle selezioni eventi

- Generare selezioni eventi

- Visualizzare i dettagli delle selezioni eventi

- Eliminare le selezioni eventi

- Eliminare gli eventi dal database di Administration Server

Creazione di una selezione eventi

Per creare una selezione eventi:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Selezioni eventi.

- Fare clic su Aggiungi.

- Nella finestra Nuova selezione eventi visualizzata specificare le impostazioni della nuova selezione eventi. Eseguire tale operazione in una o più sezioni della finestra.

- Fare clic su Salva per salvare le modifiche.

Verrà visualizzata la finestra di conferma.

- Per visualizzare i risultati della selezione eventi, mantenere selezionata la casella di controllo Vai al risultato della selezione.

- Fare clic su Salva per confermare la creazione della selezione eventi.

Se è stata mantenuta selezionata la casella di controllo Vai al risultato della selezione, verranno visualizzati i risultati della selezione eventi. In caso contrario, la nuova selezione eventi verrà visualizzata nell'elenco delle selezioni eventi.

Modifica di una selezione eventi

Per modificare una selezione eventi:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Selezioni eventi.

- Selezionare la casella di controllo accanto alla selezione eventi che si desidera modificare.

- Fare clic sul pulsante Proprietà.

Verrà visualizzata una finestra delle impostazioni della selezione eventi.

- Modificare le proprietà della selezione eventi.

Per le selezioni di eventi predefinite, è possibile modificare solo le proprietà nelle seguenti schede: Generale (tranne il nome della selezione), Data/Ora e Diritti di accesso.

Per le selezioni definite dall'utente, è possibile modificare tutte le proprietà.

- Fare clic su Salva per salvare le modifiche.

La selezione eventi modificata verrà visualizzata nell'elenco.

Visualizzazione di un elenco di una selezione eventi

Per visualizzare una selezione eventi:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Selezioni eventi.

- Selezionare la casella di controllo accanto alla selezione eventi che si desidera avviare.

- Eseguire una delle seguenti operazioni:

- Se si desidera configurare l'ordinamento dei risultati della selezione eventi, effettuare le seguenti operazioni:

- Fare clic sul pulsante Riconfigura ordinamento e avvia.

- Nella finestra Riconfigurare l'ordinamento per la selezione eventi visualizzata specificare le impostazioni di ordinamento.

- Fare clic sul nome della selezione.

- In caso contrario, se si desidera visualizzare l'elenco degli eventi in base all'ordinamento in Administration Server, fare clic sul nome della selezione.

- Se si desidera configurare l'ordinamento dei risultati della selezione eventi, effettuare le seguenti operazioni:

Verranno visualizzati i risultati della selezione eventi.

Eliminazione di selezioni eventi

È possibile eliminare solo le selezioni eventi definite dall'utente. Le selezioni eventi predefinite non possono essere eliminate.

Per eliminare una o più selezioni eventi:

- Nel menu principale accedere a Monitoraggio e generazione dei rapporti → Selezioni eventi.

- Selezionare le caselle di controllo accanto alle selezioni eventi che si desidera eliminare.

- Fare clic su Elimina.

- Nella finestra visualizzata fare clic su OK.

La selezione eventi verrà eliminata.

Visualizzazione dei dettagli di un evento

Per visualizzare i dettagli di un evento:

- Avviare una selezione eventi.

- Fare clic sull'ora dell'evento desiderato.

Verrà visualizzata la finestra Proprietà evento.

- Nella finestra visualizzata è possibile eseguire le seguenti operazioni:

- Visualizzare le informazioni sull'evento selezionato

- Passare all'evento successivo e all'evento precedente nei risultati della selezione eventi

- Passare al dispositivo in cui si è verificato l'evento

- Passare al gruppo di amministrazione che include il dispositivo in cui si è verificato l'evento

- Per un evento correlato a un'attività, passare alle proprietà dell'attività

Esportazione degli eventi in un file

Kaspersky Security Center consente di salvare gli eventi da una selezione di eventi in un file TXT.

Per esportare gli eventi in un file:

- Avviare una selezione eventi.

- Selezionare la casella di controllo accanto all'evento desiderato.

È inoltre possibile selezionare più eventi o l'intera selezione di eventi.

- Fare clic sul pulsante Esporta in un file.

L'evento selezionato verrà esportato in un file TXT.

Esportazione di eventi nei sistemi SIEM

Questa sezione descrive come configurare l'esportazione degli eventi nei sistemi SIEM.

Configurazione dell'esportazione di eventi nei sistemi SIEM

Kaspersky Security Center consente la configurazione con uno dei seguenti metodi: esportazione in qualsiasi sistema SIEM che utilizza il formato Syslog, esportazione in sistemi QRadar, Splunk, ArcSight SIEM che utilizzano i formati LEEF e CEF o esportazione di eventi in sistemi SIEM direttamente dal database di Kaspersky Security Center. Al termine di questo scenario, Administration Server invia automaticamente gli eventi al sistema SIEM.

Prerequisiti

Prima di avviare la configurazione dell'esportazione degli eventi in Kaspersky Security Center:

- Ulteriori informazioni sui metodi di esportazione degli eventi.

- Assicurarsi di disporre dei valori delle impostazioni di sistema.

È possibile eseguire i passaggi di questo scenario in qualsiasi ordine.

Il processo di esportazione degli eventi nel sistema SIEM prevede i seguenti passaggi:

- Configurazione del sistema SIEM per la ricezione di eventi da Kaspersky Security Center

Istruzioni dettagliate: Configurazione dell'esportazione di eventi in un sistema SIEM

- Selezione degli eventi che si desidera esportare nel sistema SIEM:

Istruzioni dettagliate:

- Administration Console: Contrassegno degli eventi di un'applicazione Kaspersky per l'esportazione nel formato Syslog, Contrassegno di eventi generici per l'esportazione nel formato Syslog

- Kaspersky Security Center Web Console: Contrassegno degli eventi di un'applicazione Kaspersky per l'esportazione nel formato Syslog, Contrassegno di eventi generali per l'esportazione nel formato Syslog

- Configurazione dell'esportazione degli eventi nel sistema SIEM utilizzando uno dei seguenti metodi:

- Utilizzo dei protocolli TCP/IP, UDP o TLS su TCP.

Istruzioni dettagliate:

- Administration Console: Configurazione dell'esportazione di eventi nei sistemi SIEM

- Kaspersky Security Center Web Console: Configurazione dell'esportazione di eventi nei sistemi SIEM

- Utilizzo dell'esportazione di eventi direttamente dal database di Kaspersky Security Center. È disponibile un set di visualizzazioni pubbliche nel database di Kaspersky Security Center. È possibile trovare la descrizione di queste visualizzazioni pubbliche nel documento klakdb.chm.

- Utilizzo dei protocolli TCP/IP, UDP o TLS su TCP.

Risultati

Dopo aver configurato l'esportazione degli eventi nel sistema SIEM, è possibile visualizzare i risultati dell'esportazione se sono stati selezionati gli eventi da esportare.

Prima di iniziare

Espandi tutto | Comprimi tutto

Durante la configurazione dell'esportazione automatica degli eventi in Kaspersky Security Center, è necessario specificare alcune impostazioni del sistema SIEM. È consigliabile verificare preventivamente queste impostazioni per la preparazione della configurazione di Kaspersky Security Center.

Per configurare l'invio automatico degli eventi in un sistema SIEM, è necessario conoscere le seguenti impostazioni:

Informazioni sull'esportazione degli eventi

È possibile utilizzare l'esportazione degli eventi in sistemi centralizzati che gestiscono i problemi di protezione a livello tecnico e organizzativo, garantiscono servizi di monitoraggio della sicurezza e consolidano informazioni da diverse soluzioni. Si tratta di sistemi SIEM, che offrono analisi in tempo reale degli avvisi e degli eventi di protezione generati da applicazioni e hardware di rete o SOC (Security Operation Center).

Questi sistemi ricevono i dati da numerose origini, tra cui reti, sicurezza, server, database e applicazioni. I sistemi SIEM forniscono anche funzionalità per consolidare i dati monitorati ed evitare la perdita di eventi critici. Inoltre, questi sistemi eseguono analisi automatizzate di avvisi ed eventi correlati per inviare immediatamente agli amministratori una notifica dei problemi di protezione. Gli avvisi possono essere implementati tramite un dashboard o inviati tramite canali di terzi, ad esempio via e-mail.

Il processo di esportazione degli eventi da Kaspersky Security Center ai sistemi SIEM esterni coinvolge due parti: un mittente degli eventi (Kaspersky Security Center) e il destinatario di un evento (il sistema SIEM). Per eseguire l'esportazione degli eventi, è necessario configurare questa funzionalità nel sistema SIEM e in Kaspersky Security Center Administration Console. Non è importante quale lato viene configurato per primo. È possibile configurare la trasmissione degli eventi in Kaspersky Security Center, quindi configurare la ricezione degli eventi dal sistema SIEM o viceversa.

Metodi per l'invio degli eventi da Kaspersky Security Center

Esistono tre metodi per l'invio degli eventi da Kaspersky Security Center ai sistemi esterni:

- Invio degli eventi tramite il protocollo Syslog a qualsiasi sistema SIEM

Utilizzando il protocollo Syslog è possibile inviare gli eventi che si verificano in Kaspersky Security Center Administration Server e nelle applicazioni Kaspersky installate nei dispositivi gestiti. Il protocollo Syslog è un protocollo standard per la registrazione dei messaggi. Può essere utilizzato per esportare gli eventi in qualsiasi sistema SIEM.

A tale scopo, è necessario contrassegnare gli eventi che si desidera inoltrare al sistema SIEM. È possibile contrassegnare gli eventi in Administration Console o Kaspersky Security Center Web Console. Solo gli eventi contrassegnati verranno inoltrati al sistema SIEM. Se non è stato contrassegnato nulla, nessun evento verrà inoltrato.

- Invio degli eventi tramite i protocolli CEF e LEEF ai sistemi QRadar, Splunk e ArcSight

È possibile utilizzare i protocolli CEF e LEEF per esportare eventi generali. Durante l'esportazione degli eventi tramite i protocolli CEF e LEEF, non si ha la possibilità di selezionare gli eventi specifici da esportare. Al contrario, vengono esportati tutti gli eventi generali. Per convertire gli eventi Kaspersky Security Center in eventi nei formati CEF e LEEF, è necessario utilizzare il file siem_conversion_rules.xml. Questo file contiene l'elenco degli attributi degli eventi Kaspersky Security Center e gli attributi corrispondenti degli eventi nei formati CEF e LEEF. Inoltre, il file siem_conversion_rules.xml contiene le regole per generare messaggi corrispondenti agli eventi. Questo file è incluso nel kit di distribuzione di Kaspersky Security Center.

A differenza del protocollo Syslog, i protocolli CEF e LEEF non sono universali. I protocolli CEF e LEEF sono destinati ai sistemi SIEM appropriati (QRadar, Splunk e ArcSight). Di conseguenza, quando si sceglie di esportare gli eventi in uno di questi protocolli, utilizzare il parser richiesto per il sistema SIEM.

- Direttamente dal database di Kaspersky Security Center in qualsiasi sistema SIEM

Questo metodo di esportazione degli eventi può essere utilizzato per ricevere gli eventi direttamente da visualizzazioni pubbliche del database tramite query SQL. I risultati di una query vengono salvati in un file XML che può essere utilizzato come input dei dati per un sistema esterno. Solo gli eventi disponibili nelle visualizzazioni pubbliche possono essere esportati direttamente dal database.

Ricezione degli eventi da parte del sistema SIEM

Il sistema SIEM deve ricevere e analizzare correttamente gli eventi ricevuti da Kaspersky Security Center. A tale scopo, è necessario configurare correttamente il sistema SIEM. La configurazione dipende dallo specifico sistema SIEM in uso. Sono comunque previsti diversi passaggi generali per la configurazione di tutti i sistemi SIEM, ad esempio la configurazione del ricevitore e del parser.

Informazioni sulla configurazione dell'esportazione di eventi in un sistema SIEM

Espandi tutto | Comprimi tutto

Il processo di esportazione degli eventi da Kaspersky Security Center ai sistemi SIEM esterni coinvolge due parti: un mittente degli eventi (Kaspersky Security Center) e il destinatario di un evento (il sistema SIEM). È necessario configurare l'esportazione degli eventi nel sistema SIEM e in Kaspersky Security Center.

Le impostazioni specificate nel sistema SIEM dipendono dal particolare sistema in uso. In genere, per tutti i sistemi SIEM è necessario impostare un ricevitore ed eventualmente un parser dei messaggi per l'analisi degli eventi ricevuti.

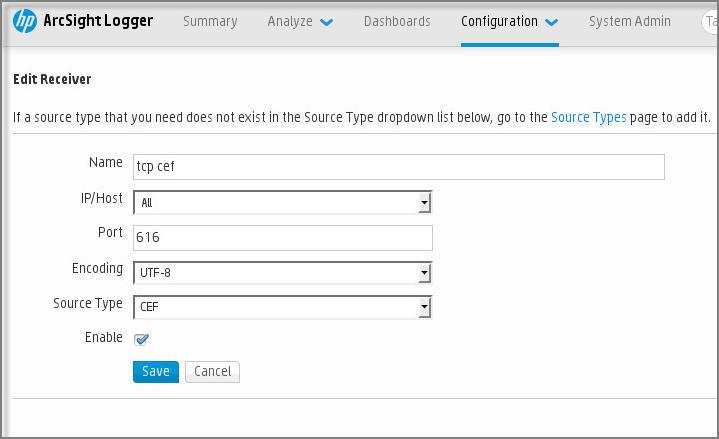

Configurazione del ricevitore

Per la ricezione degli eventi inviati da Kaspersky Security Center, è necessario impostare il ricevitore nel sistema SIEM. In generale, le seguenti impostazioni devono essere specificate nel sistema SIEM:

A seconda del sistema SIEM in uso, potrebbe essere necessario specificare alcune impostazioni aggiuntive del ricevitore.

La figura seguente mostra la schermata di configurazione del ricevitore in ArcSight.

Configurazione del ricevitore in ArcSight

Parser dei messaggi

Gli eventi esportati vengono inviati ai sistemi SIEM come messaggi. Questi messaggi devono essere analizzati correttamente per consentire l'utilizzo delle informazioni sugli eventi nel sistema SIEM. I parser dei messaggi fanno parte del sistema SIEM: vengono utilizzati per suddividere il contenuto del messaggio nei campi appropriati, ad esempio l'ID degli eventi, il livello di criticità, la descrizione, i parametri. Questo consente al sistema SIEM di elaborare gli eventi ricevuti da Kaspersky Security Center in modo che possano essere memorizzati nel database del sistema SIEM.

Contrassegno degli eventi per l'esportazione nei sistemi SIEM in formato Syslog

Dopo aver abilitato l'esportazione automatica degli eventi, è necessario selezionare gli eventi da esportare nel sistema SIEM esterno.

È possibile configurare l'esportazione degli eventi in formato Syslog in un sistema esterno in base alle seguenti condizioni:

- Contrassegno di eventi generali. Se si contrassegnano gli eventi da esportare in un criterio, nelle impostazioni di un evento o nelle impostazioni di Administration Server, il sistema SIEM riceverà gli eventi contrassegnati che si sono verificati in tutte le applicazioni gestite dal criterio specifico. Se sono stati selezionati eventi esportati nel criterio, non sarà possibile ridefinirli per una singola applicazione gestita da questo criterio.

- Contrassegno degli eventi per un'applicazione gestita. Se si contrassegnano gli eventi da esportare per un'applicazione gestita installata in un dispositivo gestito, il sistema SIEM riceverà solo gli eventi che si sono verificati nell'applicazione.

Informazioni sul contrassegno degli eventi per l'esportazione nel sistema SIEM in formato Syslog

Dopo aver abilitato l'esportazione automatica degli eventi, è necessario selezionare gli eventi da esportare nel sistema SIEM esterno.

È possibile configurare l'esportazione degli eventi in formato Syslog in un sistema esterno in base alle seguenti condizioni:

- Contrassegno di eventi generali. Se si contrassegnano gli eventi da esportare in un criterio, nelle impostazioni di un evento o nelle impostazioni di Administration Server, il sistema SIEM riceverà gli eventi contrassegnati che si sono verificati in tutte le applicazioni gestite dal criterio specifico. Se sono stati selezionati eventi esportati nel criterio, non sarà possibile ridefinirli per una singola applicazione gestita da questo criterio.

- Contrassegno degli eventi per un'applicazione gestita. Se si contrassegnano gli eventi da esportare per un'applicazione gestita installata in un dispositivo gestito, il sistema SIEM riceverà solo gli eventi che si sono verificati nell'applicazione.

Contrassegno degli eventi di un'applicazione Kaspersky per l'esportazione nel formato Syslog

Se si desidera esportare gli eventi che si sono verificati in un'applicazione gestita specifica installata nei dispositivi gestiti, contrassegnare gli eventi per l'esportazione nel criterio dell'applicazione. In questo caso, gli eventi contrassegnati vengono esportati da tutti i dispositivi inclusi nell'ambito del criterio.

Per contrassegnare gli eventi per l'esportazione per una singola applicazione gestita:

- Nel menu principale accedere a Dispositivi → Criteri e profili.

- Fare clic sul criterio dell'applicazione per cui si desidera contrassegnare gli eventi.

Verrà visualizzata la finestra delle impostazioni del criterio.

- Accedere alla sezione Configurazione eventi.

- Selezionare le caselle di controllo accanto agli eventi che si desidera esportare in un sistema SIEM.

- Fare clic sul pulsante Contrassegna per l’esportazione nel sistema SIEM utilizzando Syslog.

È inoltre possibile contrassegnare un evento per l'esportazione nel sistema SIEM nella sezione Registrazione eventi visualizzata facendo clic sul collegamento dell'evento.

- Un segno di spunta (

) viene visualizzato nella colonna Syslog dell'evento o degli eventi contrassegnati per l'esportazione nel sistema SIEM.

) viene visualizzato nella colonna Syslog dell'evento o degli eventi contrassegnati per l'esportazione nel sistema SIEM. - Fare clic sul pulsante Salva.

Gli eventi contrassegnati dell'applicazione gestita sono pronti per l'esportazione in un sistema SIEM.

È possibile contrassegnare quali eventi esportare in un sistema SIEM per un dispositivo gestito specifico. Se sono stati contrassegnati eventi esportati in precedenza in un criterio dell'applicazione, non sarà possibile ridefinire gli eventi contrassegnati per un singolo dispositivo gestito.

Per contrassegnare gli eventi per l'esportazione per un dispositivo gestito:

- Nel menu principale accedere a Dispositivi → Dispositivi gestiti.

Verrà visualizzato l'elenco dei dispositivi gestiti.

- Fare clic sul collegamento con il nome del dispositivo desiderato nell'elenco dei dispositivi gestiti.

Verrà visualizzata la finestra delle proprietà del dispositivo selezionato.

- Accedere alla sezione Applicazioni.

- Fare clic sul collegamento con il nome dell'applicazione desiderata nell'elenco delle applicazioni.

- Accedere alla sezione Configurazione eventi.

- Selezionare le caselle di controllo accanto agli eventi che si desidera esportare in SIEM.

- Fare clic sul pulsante Contrassegna per l’esportazione nel sistema SIEM utilizzando Syslog.

È inoltre possibile contrassegnare un evento per l'esportazione nel sistema SIEM nella sezione Registrazione eventi visualizzata facendo clic sul collegamento dell'evento.

- Un segno di spunta (

) viene visualizzato nella colonna Syslog dell'evento o degli eventi contrassegnati per l'esportazione nel sistema SIEM.

) viene visualizzato nella colonna Syslog dell'evento o degli eventi contrassegnati per l'esportazione nel sistema SIEM.

D'ora in poi, Administration Server invia gli eventi contrassegnati al sistema SIEM se è configurata l'esportazione nel sistema SIEM.

Contrassegno di eventi generici per l'esportazione nel formato Syslog

È possibile contrassegnare gli eventi generici che Administration Server esporterà nei sistemi SIEM utilizzando il formato Syslog.

Per contrassegnare eventi generici per l'esportazione in un sistema SIEM:

- Eseguire una delle seguenti operazioni:

- Nel menu principale, fare clic sull'icona delle impostazioni (

) accanto al nome dell'Administration Server richiesto.

) accanto al nome dell'Administration Server richiesto. - Nel menu principale, passare a Dispositivi → Criteri e profili, quindi fare clic sul collegamento di un criterio.

- Nel menu principale, fare clic sull'icona delle impostazioni (

- Nella finestra visualizzata accedere alla scheda Configurazione eventi.

- Fare clic su Contrassegna per l’esportazione nel sistema SIEM utilizzando Syslog.

È inoltre possibile contrassegnare un evento per l'esportazione nel sistema SIEM nella sezione Registrazione eventi visualizzata facendo clic sul collegamento dell'evento.

- Un segno di spunta (

) viene visualizzato nella colonna Syslog dell'evento o degli eventi contrassegnati per l'esportazione nel sistema SIEM.

) viene visualizzato nella colonna Syslog dell'evento o degli eventi contrassegnati per l'esportazione nel sistema SIEM.

D'ora in poi, Administration Server invia gli eventi contrassegnati al sistema SIEM se è configurata l'esportazione nel sistema SIEM.

Informazioni sull'esportazione degli eventi tramite i formati CEF e LEEF

È possibile utilizzare i formati CEF e LEEF per esportare nei sistemi SIEM gli eventi generali, nonché gli eventi trasferiti dalle applicazioni Kaspersky ad Administration Server. Il set di eventi per l'esportazione è predefinito e non è possibile selezionare gli eventi da esportare. Prima di inviare eventi al sistema SIEM (QRadar, ArcSight o Splunk), è necessario interpretare gli eventi Kaspersky Security Center in eventi in formato CEF e LEEF utilizzando le regole specificate nel file siem_conversion_rules.xml.

Selezionare il formato di esportazione in base al sistema SIEM in uso. Nella tabella seguente sono elencati i sistemi SIEM e i formati di esportazione corrispondenti.

Formati di esportazione degli eventi in un sistema SIEM

Sistema SIEM |

Formato di esportazione |

|---|---|

QRadar |

LEEF |

ArcSight |

CEF |

Splunk |

CEF |

- LEEF (Log Event Extended Format) - un formato di eventi personalizzato per IBM Security QRadar SIEM. QRadar può integrare, identificare ed elaborare gli eventi LEEF. Gli eventi LEEF devono utilizzare la codifica dei caratteri UTF-8. Informazioni dettagliate sul protocollo LEEF sono disponibili in IBM Knowledge Center.

- CEF (Common Event Format) è uno standard aperto per la gestione dei registri che migliora l'interoperabilità delle informazioni relative alla sicurezza ottenute da diversi dispositivi e applicazioni di rete e di protezione. CEF consente di utilizzare un formato comune per il registro eventi, permettendo di integrare e aggregare facilmente i dati per l'analisi da un sistema di gestione aziendale. Gli eventi CEF devono utilizzare la codifica dei caratteri UTF-8.

L'esportazione automatica significa che Kaspersky Security Center invii gli eventi generali al sistema SIEM. L'esportazione automatica degli eventi viene avviata subito dopo essere stata abilitata. In questa sezione viene descritto in dettaglio come abilitare l'esportazione automatica degli eventi.

Informazioni sull'esportazione degli eventi utilizzando il formato Syslog

È possibile utilizzare il formato Syslog per esportare nei sistemi SIEM gli eventi che si verificano in Administration Server e in altre applicazioni Kaspersky installate nei dispositivi gestiti.

Syslog è un protocollo standard per la registrazione dei messaggi. Consente una separazione tra il software che genera i messaggi, il sistema che li archivia e il software che li segnala e li analizza. Ogni messaggio dispone di un codice che indica il tipo di software che ha generato il messaggio e di un livello di criticità.

Il formato Syslog è definito dai documenti RFC (Request for Comments) pubblicati da Internet Engineering Task Force (standard Internet). Per l'esportazione degli eventi da Kaspersky Security Center nei sistemi esterni viene utilizzato lo standard RFC 5424.

In Kaspersky Security Center è possibile configurare l'esportazione degli eventi per i sistemi esterni tramite il formato Syslog.

Il processo di esportazione comprende due passaggi:

- Abilitazione dell'esportazione automatica degli eventi. In questo passaggio Kaspersky Security Center viene configurato in modo da inviare gli eventi al sistema SIEM. Kaspersky Security Center inizia a inviare gli eventi subito dopo l'abilitazione dell'esportazione automatica.

- Selezione degli eventi da esportare nel sistema esterno. In questo passaggio è possibile selezionare gli eventi da esportare nel sistema SIEM.

Configurazione di Kaspersky Security Center per l'esportazione degli eventi nel sistema SIEM

Espandi tutto | Comprimi tutto

Questo articolo descrive come configurare l'esportazione degli eventi nei sistemi SIEM.

Prima di inviare eventi al sistema SIEM (QRadar, ArcSight o Splunk), è necessario interpretare gli eventi Kaspersky Security Center in eventi in formato CEF e LEEF utilizzando le regole specificate nel file siem_conversion_rules.xml.

Per configurare l'esportazione nei sistemi SIEM in Kaspersky Security Center Web Console:

- Nel menu principale accedere a Impostazioni della console → Integrazione.

- Nella scheda Integrazione selezionare la sezione SIEM.

- Fare clic sul collegamento Impostazioni.

Si aprirà la sezione Esporta impostazioni.

- Specificare le impostazioni nella sezione Esporta impostazioni:

Se si seleziona il formato Syslog, è necessario specificare:

- Spostare l'opzione sulla posizione Esporta automaticamente gli eventi nel database del sistema SIEM Abilitato.

- Fare clic sul pulsante Salva.

L'esportazione nel sistema SIEM è configurata.

Esportazione degli eventi direttamente dal database

È possibile recuperare gli eventi direttamente dal database di Kaspersky Security Center senza dover utilizzare l'interfaccia di Kaspersky Security Center. È possibile eseguire direttamente le query sulle visualizzazioni pubbliche e recuperare i dati degli eventi o creare le proprie visualizzazioni sulla base delle visualizzazioni pubbliche esistenti e configurarle in modo che recuperino i dati necessari.

Visualizzazioni pubbliche

Per maggiore praticità, è disponibile un set di visualizzazioni pubbliche nel database di Kaspersky Security Center. È possibile trovare la descrizione di queste visualizzazioni pubbliche nel documento klakdb.chm.

La visualizzazione pubblica v_akpub_ev_event contiene un set di campi che rappresentano i parametri degli eventi nel database. Nel documento klakdb.chm è inoltre possibile trovare informazioni sulle visualizzazioni pubbliche che corrispondono ad altre entità di Kaspersky Security Center, ad esempio dispositivi, applicazioni o utenti. È possibile utilizzare queste informazioni nelle query.

Questa sezione contiene le istruzioni per l'esecuzione di una query SQL tramite l'utilità klsql2 e un esempio di query.

Per creare query SQL o visualizzazioni di database, è anche possibile utilizzare qualsiasi altro programma per l'utilizzo dei database. Le informazioni su come visualizzare i parametri per la connessione al database di Kaspersky Security Center, ad esempio il nome istanza e il nome database, sono indicate nella sezione corrispondente.

Esecuzione di una query SQL tramite l'utilità klsql2

Questo articolo descrive come scaricare e utilizzare l'utilità klsql2 e come eseguire una query SQL utilizzando questa utilità.

Per utilizzare l'utilità klsql2:

- Individuare l'utilità klsql2 nella cartella di installazione di Kaspersky Security Center. Il percorso di installazione predefinito è <Disco>:\Programmi (x86)\ Kaspersky Lab\ Kaspersky Security Center. Non utilizzare le versioni dell'utilità klsql2 destinate alle versioni precedenti di Kaspersky Security Center.

- Creare un file con l'estensione .sql in qualsiasi editor di testo e posizionare il file nella stessa cartella con l'utilità.

- Nel file .sql creato, digitare la query SQL desiderata e salvare il file.

- Nel dispositivo in cui è installato Kaspersky Security Center Administration Server digitare nella riga di comando il seguente comando per eseguire la query SQL dal file .sql e salvare i risultati nel file result.xml:

klsql2 -i src.sql -u <username> -p <password> -o result.xmldove

<nome utente>e<password>sono le credenziali dell'account utente che ha accesso al database. - Se richiesto, inserire account utente e password dell'account utente che ha accesso al database.

- Aprire i file result.xml creati per visualizzare i risultati della query SQL.

È possibile modificare il file .sql e creare qualsiasi query SQL sulle visualizzazioni pubbliche. Eseguire la query SQL dalla riga di comando e salvare i risultati in un file.

Esempio di una query SQL nell'utilità klsql2

Questa sezione fornisce un esempio di query SQL, eseguita tramite l'utilità klsql2.

Il seguente esempio illustra il recupero degli eventi che si sono verificati nei dispositivi negli ultimi sette giorni e la visualizzazione degli eventi ordinati in base all'ora in cui si sono verificati. Gli eventi più recenti vengono visualizzati per primi.

Esempio:

|

Visualizzazione del nome del database di Kaspersky Security Center

Se si desidera accedere al database di Kaspersky Security Center tramite gli strumenti di gestione database SQL Server, MySQL o MariaDB, è necessario conoscere il nome del database per connettersi dall'editor degli script SQL.

Per visualizzare il nome del database di Kaspersky Security Center:

- Nel menu principale, fare clic sull'icona delle impostazioni (

) accanto al nome dell'Administration Server richiesto.

) accanto al nome dell'Administration Server richiesto. Verrà visualizzata la finestra delle proprietà di Administration Server.

- Nella scheda Generale, selezionare la sezione Dettagli del database corrente.

Il nome del database è specificato nel campo Nome database. Utilizzare il nome del database per fare riferimento al database nelle query SQL.

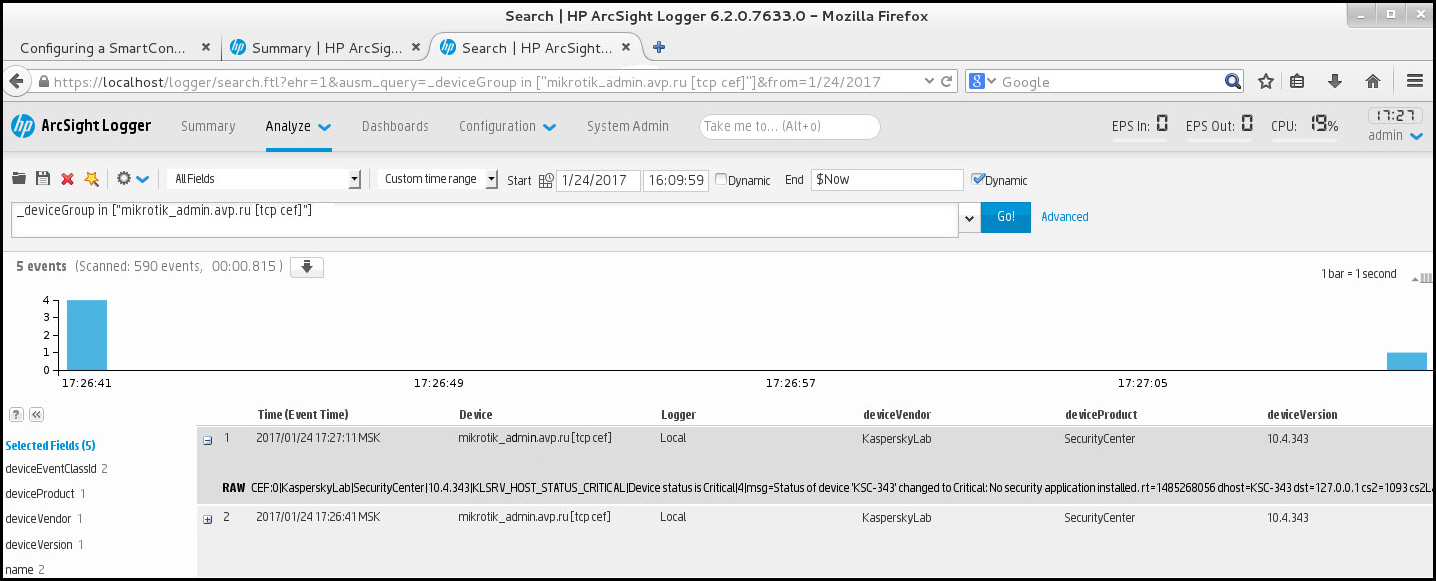

Visualizzazione dei risultati dell'esportazione

È possibile controllare il completamento della procedura di esportazione degli eventi. A tale scopo, controllare se i messaggi con gli eventi esportati vengono ricevuti dal sistema SIEM.

Se gli eventi inviati da Kaspersky Security Center vengono ricevuti e analizzati correttamente dal sistema SIEM, la configurazione su entrambi i lati è stata eseguita correttamente. In caso contrario, controllare le impostazioni specificate in Kaspersky Security Center rispetto alla configurazione del sistema SIEM.

La figura seguente illustra gli eventi esportati in ArcSight. Ad esempio, il primo evento è un evento critico di Administration Server: "Lo stato del dispositivo è Critico".

La rappresentazione degli eventi esportati nel sistema SIEM varia in base al sistema SIEM in uso.

Esempio di eventi

Visualizzazione della cronologia di un oggetto da un evento

Da un evento di creazione o di modifica di un oggetto che supporta la gestione delle revisioni, è possibile passare alla cronologia delle revisioni dell'oggetto.

Per visualizzare la cronologia di un oggetto da un evento:

- Avviare una selezione eventi.

- Selezionare la casella di controllo accanto all'evento desiderato.

- Fare clic sul pulsante Cronologia revisioni.

Verrà aperta la cronologia delle revisioni dell'oggetto.

Eliminazione di eventi

Per eliminare uno o più eventi:

- Avviare una selezione eventi.

- Selezionare le caselle di controllo accanto agli eventi desiderati.

- Fare clic sul pulsante Elimina.

Gli eventi selezionati verranno eliminati e non potranno essere ripristinati.

Impostazione del periodo di archiviazione per un evento

Kaspersky Security Center consente di ricevere informazioni sugli eventi che si verificano durante l'esecuzione di Administration Server e delle applicazioni Kaspersky installate nei dispositivi gestiti. Le informazioni sugli eventi vengono salvate nel database di Administration Server. Potrebbe essere necessario archiviare alcuni eventi per un periodo più o meno lungo di quanto specificato dai valori predefiniti. È possibile modificare le impostazioni predefinite del periodo di archiviazione per un evento.

Se non si è interessati all'archiviazione di alcuni eventi nel database di Administration Server, è possibile disabilitare l'impostazione appropriata nel criterio di Administration Server e nel criterio dell'applicazione Kaspersky o nelle proprietà di Administration Server (solo per gli eventi di Administration Server). Ciò consentirà di ridurre il numero dei tipi di eventi nel database.

Più lungo è il periodo di archiviazione per un evento, più velocemente il database raggiunge la capacità massima. Tuttavia, un periodo di archiviazione più lungo per un evento consente di eseguire le attività di monitoraggio e generazione dei rapporti per un periodo superiore.

Per impostare il periodo di archiviazione per un evento nel database di Administration Server:

- Nel menu principale accedere a Dispositivi → Criteri e profili.

- Fare clic sul nome del criterio desiderato.

È possibile selezionare un criterio per un'applicazione Kaspersky gestita, Network Agent o Administration Server. Per Administration Server, è inoltre possibile configurare il periodo di archiviazione degli eventi facendo clic sull'icona delle impostazioni (

) accanto al nome dell'Administration Server desiderato.

) accanto al nome dell'Administration Server desiderato. - Selezionare la scheda Configurazione eventi.

Verrà visualizzato un elenco dei tipi di eventi correlati alla sezione Critico. Se necessario, è possibile passare alla sezione Errore funzionale, Avviso o Informazioni.

- Nell'elenco dei tipi di eventi nel riquadro destro fare clic sul collegamento per l'evento di cui si desidera modificare il periodo di archiviazione.

Nella sezione Registrazione eventi della finestra visualizzata l'interruttore Archivia nel database di Administration Server per (giorni) è abilitata.

- Nella casella di modifica sotto questo interruttore inserire il numero di giorni per l'archiviazione dell'evento.

- Se non si desidera archiviare un evento nel database di Administration Server, disabilitare l'opzione Archivia nel database di Administration Server per (giorni).

Se si configurano gli eventi di Administration Server nella finestra delle proprietà di Administration Server e se le impostazioni degli eventi sono bloccate nel criterio di Kaspersky Security Center Administration Server, non è possibile ridefinire il valore del periodo di archiviazione per un evento.

- Fare clic su OK, quindi, dopo aver chiuso il riquadro destro, fare clic sul pulsante Salva.

La finestra delle proprietà del criterio verrà chiusa.

Da questo momento, quando Administration Server riceve e archivia gli eventi del tipo selezionato, questi avranno il periodo di archiviazione modificato. Administration Server non modifica il periodo di archiviazione degli eventi ricevuti in precedenza.

Inizio paginaEventi dei componenti di Kaspersky Security Center

Ogni componente Kaspersky Security Center dispone di uno specifico set di tipi di eventi. In questa sezione, sono elencati i tipi di eventi che si verificano in Kaspersky Security Center Administration Server, Network Agent, Server per dispositivi mobili MDM iOS e un server per dispositivi mobili Exchange. I tipi di eventi che si verificano nelle applicazioni Kaspersky non sono elencati in questa sezione.

Per ogni evento che può essere generato da un'applicazione, è possibile specificare le impostazioni di notifica e le impostazioni di archiviazione nella scheda Configurazione eventi nel criterio dell'applicazione. Per l'Administration Server, è inoltre possibile visualizzare e configurare l'elenco degli eventi nelle proprietà dell'Administration Server. Se si desidera configurare le impostazioni di notifica per tutti gli eventi contemporaneamente, configurare le impostazioni di notifica generali nelle proprietà di Administration Server.

Struttura dei dati della descrizione del tipo di evento

Per ogni tipo di evento, sono indicati il relativo nome visualizzato, l'identificatore (ID), il codice alfabetico, la descrizione e il periodo di archiviazione predefinito.

- Nome visualizzato del tipo di evento. Questo testo è visualizzato in Kaspersky Security Center durante la configurazione degli eventi e quando gli eventi si verificano.

- ID del tipo di evento. Questo codice numerico viene utilizzato durante l'elaborazione degli eventi tramite strumenti di terzi per l'analisi degli eventi.

- Tipo di evento (codice alfabetico). Questo codice viene utilizzato quando si esplorano e si elaborano gli eventi con le visualizzazione pubbliche disponibili nel database di Kaspersky Security Center e quando gli eventi vengono esportati in un sistema SIEM.

- Descrizione. Questo testo contiene le situazioni in cui si verifica un evento e come procedere in questo caso.

- Periodo di archiviazione predefinito. Rappresenta il numero di giorni per cui l'evento viene memorizzato nel database di Administration Server ed è visualizzato nell'elenco degli eventi in Administration Server. Al termine di questo periodo, l'evento viene eliminato. Se il valore per il periodo di archiviazione degli eventi è 0, gli eventi vengono rilevati ma non sono visualizzati nell'elenco degli eventi in Administration Server. Se è stato configurato il salvataggio di tali eventi nel registro eventi del sistema operativo, è possibile accedervi in tale posizione.

È possibile modificare il periodo di archiviazione per gli eventi:

- Administration Console: Impostazione del periodo di archiviazione per un evento

- Kaspersky Security Center Web Console: Impostazione del periodo di archiviazione per un evento

Tra gli altri dati possono essere inclusi i seguenti campi:

- event_id: numero univoco dell'evento nel database, generato e assegnato automaticamente; da non confondere con l'ID del tipo di evento.

- task_id: l'ID dell'attività che ha causato l'evento (se presente)

- criticità: uno dei seguenti livelli di criticità (in ordine di criticità crescente):

0) Livello di criticità non valido

1) Informazioni

2) Avviso

3) Errore

4) Critico

Eventi di Administration Server

Questa sezione contiene informazioni sugli eventi relativi ad Administration Server.

Eventi critici di Administration Server

La tabella seguente elenca i tipi di eventi di Kaspersky Security Center Administration Server con il livello di importanza Critico.

Per ogni evento che può essere generato da un'applicazione, è possibile specificare le impostazioni di notifica e le impostazioni di archiviazione nella scheda Configurazione eventi nel criterio dell'applicazione. Per l'Administration Server, è inoltre possibile visualizzare e configurare l'elenco degli eventi nelle proprietà dell'Administration Server. Se si desidera configurare le impostazioni di notifica per tutti gli eventi contemporaneamente, configurare le impostazioni di notifica generali nelle proprietà di Administration Server.

Se è stata specificata la porta nella finestra delle proprietà di Administration Server in Administration Console, Kaspersky Security Center pubblica le metriche e gli eventi critici che devono essere ottenuti da Prometheus, un sistema per il monitoraggio e gli avvisi. Prometheus ottiene le metriche e gli eventi critici, quindi genera avvisi per ciascun evento.

Eventi critici di Administration Server

Nome visualizzato del tipo di evento |

ID del tipo di evento |

Tipo di evento |

Descrizione |

Periodo di archiviazione predefinito |

|---|---|---|---|---|

È stato superato il limite di licenze |

4099 |

KLSRV_EV_LICENSE_CHECK_MORE_110 |

Una volta al giorno Kaspersky Security Center verifica se è stato superato un limite di licenze. Gli eventi di questo tipo si verificano quando Administration Server rileva il superamento di alcune limitazioni di licenza da parte delle applicazioni Kaspersky installate nei dispositivi client e se il numero delle unità di licensing attualmente utilizzate coperte da una singola licenza supera il 110% del numero totale di unità coperte dalla licenza. Anche quando si verifica questo evento, i dispositivi client sono protetti. È possibile rispondere all'evento nei seguenti modi:

Kaspersky Security Center determina le regole per generare gli eventi quando viene superato un limite di licenze. |

180 giorni |

Epidemia di virus |

26 (per Protezione minacce file) |

GNRL_EV_VIRUS_OUTBREAK |

Gli eventi di questo tipo si verificano quando il numero di oggetti dannosi rilevati in più dispositivi gestiti supera il limite in un periodo limitato. È possibile rispondere all'evento nei seguenti modi:

|

180 giorni |

Epidemia di virus |

27 (per Protezione minacce di posta) |

GNRL_EV_VIRUS_OUTBREAK |

Gli eventi di questo tipo si verificano quando il numero di oggetti dannosi rilevati in più dispositivi gestiti supera il limite in un periodo limitato. È possibile rispondere all'evento nei seguenti modi:

|

180 giorni |

Epidemia di virus |

28 (per firewall) |

GNRL_EV_VIRUS_OUTBREAK |

Gli eventi di questo tipo si verificano quando il numero di oggetti dannosi rilevati in più dispositivi gestiti supera il limite in un periodo limitato. È possibile rispondere all'evento nei seguenti modi:

|

180 giorni |

Il dispositivo è diventato non gestito |

4111 |

KLSRV_HOST_OUT_CONTROL |

Eventi di questo tipo si verificano se un dispositivo gestito è visibile nella rete ma non si connette ad Administration Server da un periodo specifico. Determinare il motivo che impedisce il corretto funzionamento di Network Agent nel dispositivo. Le cause possibili includono i problemi di rete e la rimozione di Network Agent dal dispositivo. |

180 giorni |

Lo stato del dispositivo è Critico |

4113 |

KLSRV_HOST_STATUS_CRITICAL |

Eventi di questo tipo si verificano quando a un dispositivo gestito viene assegnato lo stato Critico. È possibile configurare le condizioni in cui lo stato del dispositivo diventa Critico. |

180 giorni |

Il file chiave è stato aggiunto alla lista vietati |

4124 |

KLSRV_LICENSE_BLACKLISTED |

Eventi di questo tipo si verificano quando Kaspersky ha aggiunto il codice di attivazione o il file chiave in uso alla lista vietati. Contattare il Servizio di assistenza tecnica per ulteriori dettagli. |

180 giorni |

Modalità con funzionalità limitate |

4130 |

KLSRV_EV_LICENSE_SRV_LIMITED_MODE |

Eventi di questo tipo si verificano quando Kaspersky Security Center viene avviato con funzionalità di base, senza le funzionalità Vulnerability e patch management e Mobile Device Management. Di seguito sono riportati i motivi dell'evento e le risposte appropriate:

|

180 giorni |

La licenza sta per scadere |

4129 |

KLSRV_EV_LICENSE_SRV_EXPIRE_SOON |