Sommario

- Procedure consigliate per i provider di servizi

- Pianificazione della distribuzione di Kaspersky Security Center

- Distribuzione e configurazione iniziale

- Raccomandazioni sull'installazione di Administration Server

- Configurazione della protezione nella rete di un'organizzazione client

- Configurazione manuale del criterio di Kaspersky Endpoint Security

- Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

- Configurazione manuale dell'attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

- Pianificazione dell'attività Trova vulnerabilità e aggiornamenti richiesti

- Configurazione manuale dell'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità

- Creazione di una struttura di gruppi di amministrazione e assegnazione dei punti di distribuzione

- Gerarchia di criteri tramite i profili criterio

- Attività

- Regole di spostamento dei dispositivi

- Classificazione del software

- Informazioni sulle applicazioni multi-tenant

- Backup e ripristino delle impostazioni di Administration Server

- Distribuzione di Network Agent e dell'applicazione di protezione

- Distribuzione iniziale

- Configurazione dei programmi di installazione

- Pacchetti di installazione

- Proprietà e file di trasformazione MSI

- Distribuzione con strumenti di terze parti per l'installazione remota delle applicazioni

- Informazioni generali sulle attività di installazione remota in Kaspersky Security Center

- Distribuzione tramite i criteri di gruppo di Microsoft Windows

- Distribuzione forzata tramite l'attività di installazione remota di Kaspersky Security Center

- Esecuzione di pacchetti indipendenti creati tramite Kaspersky Security Center

- Opzioni per l'installazione manuale delle applicazioni

- Creazione di un file MST

- Installazione remota delle applicazioni nei dispositivi in cui è installato Network Agent

- Gestione dei riavvii dei dispositivi nell'attività di installazione remota

- Aggiornamento dei database in un pacchetto di installazione di un'applicazione anti-virus

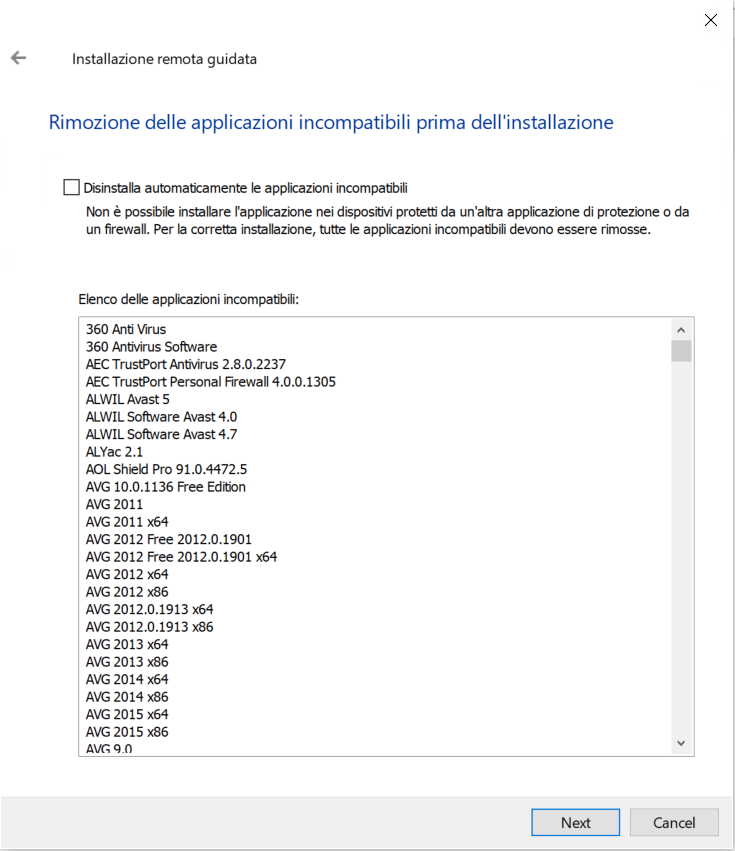

- Rimozione di applicazioni di protezione di terzi non compatibili

- Rimozione di Network Agent protetto da password utilizzando il prompt dei comandi

- Utilizzo di strumenti per l'installazione remota di applicazioni in Kaspersky Security Center per l'esecuzione di file eseguibili nei dispositivi gestiti

- Monitoraggio della distribuzione

- Configurazione dei programmi di installazione

- Informazioni generali

- Installazione in modalità automatica (con un file di risposta)

- Installazione di Network Agent in modalità automatica (senza un file di risposta)

- Configurazione parziale dell'installazione tramite setup.exe

- Parametri di installazione di Administration Server

- Parametri di installazione di Network Agent

- Infrastruttura virtuale

- Supporto del rollback del file system per i dispositivi con Network Agent

- Distribuzione iniziale

- Informazioni sui profili di connessione per gli utenti fuori sede

- Distribuzione della funzionalità Mobile Device Management

- Altre operazioni di routine

- Monitoraggio dei semafori e degli eventi registrati in Administration Console

- Accesso remoto ai dispositivi gestiti

- Utilizzo dell'opzione "Non eseguire la disconnessione da Administration Server" per garantire connettività continua tra un dispositivo gestito e Administration Server

- Informazioni sul controllo del tempo di connessione tra un dispositivo e Administration Server

- Informazioni sulla sincronizzazione forzata

- Informazioni sul tunneling

Procedure consigliate per i provider di servizi

Questa sezione fornisce informazioni su come configurare e utilizzare Kaspersky Security Center.

Questa sezione contiene raccomandazioni relative alla distribuzione, alla configurazione e all'utilizzo dell'applicazione e descrive come risolvere i problemi più comuni che possono verificarsi durante l'esecuzione dell'applicazione.

Pianificazione della distribuzione di Kaspersky Security Center

Durante la pianificazione della distribuzione dei componenti di Kaspersky Security Center nella rete di un'organizzazione, è necessario tenere conto delle dimensioni e dell'ambito del progetto, in particolare per quanto riguarda i seguenti fattori:

- Numero totale di dispositivi

- Numero di client MSP

Un solo Administration Server può supportare un massimo di 100.000 dispositivi. Se il numero totale di dispositivi nella rete di un'organizzazione è superiore a 100.000, il provider di servizi deve distribuire più Administration Server, che possono essere combinati in una gerarchia per gestirli comodamente in modo centralizzato.

È possibile creare fino a 500 Server virtuali in un singolo Administration Server, pertanto è richiesto un singolo Administration Server ogni 500 client MSP.

In fase di pianificazione della distribuzione, deve essere valutata l'assegnazione di uno speciale certificato X.509 all'Administration Server. L'assegnazione del certificato X.509 all'Administration Server può essere utile nei seguenti casi (elenco parziale):

- Ispezione del traffico SSL (Secure Sockets Layer) per mezzo di un proxy con terminazione SSL

- Specificazione dei valori richiesti nei campi del certificato

- Specificazione del livello di criptaggio richiesto di un certificato

Concessione dell'accesso via Internet all'Administration Server

Per consentire ai dispositivi nella rete client di accedere ad Administration Server via Internet, è necessario rendere disponibili le seguenti porte di Administration Server:

- TCP 13000: porta TLS di Administration Server per la connessione dei Network Agent distribuiti nella rete client

- TCP 8061: porta HTTPS per la pubblicazione dei pacchetti indipendenti utilizzando gli strumenti di Administration Console

- TCP 8060: porta HTTP per la pubblicazione dei pacchetti indipendenti utilizzando gli strumenti di Administration Console

- TCP 13292: porta TLS necessaria solo se sono presenti dispositivi mobili da gestire

Se si desidera offrire ai client le opzioni di base per l'amministrazione della rete tramite Kaspersky Security Center Web Console, è necessario aprire anche la porta 8080 TCP (porta HTTPS) di Kaspersky Security Center Web Console:

Inizio paginaConfigurazione standard di Kaspersky Security Center

Uno o più Administration Server vengono distribuiti nei server degli MSP. Il numero di Administration Server che è possibile selezionare può essere basato sull'hardware disponibile, sul numero totale di client MSP gestiti o sul numero totale di dispositivi gestiti.

Un solo Administration Server può supportare fino a 100.000 dispositivi. È necessario tenere conto della possibilità di aumentare il numero di dispositivi gestiti in futuro: può essere utile connettere un numero più limitato di dispositivi a un singolo Administration Server.

È possibile creare fino a 500 Server virtuali in un singolo Administration Server, pertanto è richiesto un singolo Administration Server ogni 500 client MSP.

Se vengono utilizzati più server, è consigliabile combinarli in una gerarchia. L'utilizzo di una gerarchia di Administration Server consente di evitare la duplicazione di criteri e attività e di amministrare l'intero set di dispositivi gestiti come se fossero gestiti da un singolo Administration Server (ricerca di dispositivi, creazione di selezioni di dispositivi e generazione di rapporti).

In ogni server virtuale corrispondente a un client MSP è necessario assegnare uno o più punti di distribuzione. Se i client MSP e Administration Server sono collegati via Internet, può essere utile creare un'attività Scarica aggiornamenti negli archivi dei punti di distribuzione per i punti di distribuzione, in modo che scarichino gli aggiornamenti direttamente dai server di Kaspersky, invece che da Administration Server.

Se alcuni dispositivi della rete client MSP non hanno accesso diretto a Internet, è necessario attivare la modalità gateway di connessione per i punti di distribuzione. In questo caso, i Network Agent nei dispositivi nella rete del client MSP saranno connessi per l'ulteriore sincronizzazione ad Administration Server, ma attraverso il gateway, non direttamente.

Poiché in genere Administration Server non è in grado di eseguire il polling nella rete del client MSP, può essere utile assegnare questa funzione a un punto di distribuzione.

Administration Server non potrà inviare notifiche tramite la porta UDP 15000 ai dispositivi gestiti posizionati dietro il NAT nella rete del client MSP. Per risolvere questo problema, può essere utile abilitare la modalità di connessione continua ad Administration Server nelle proprietà dei dispositivi che operano come punti di distribuzione e vengono eseguiti in modalità gateway di connessione (casella di controllo Non eseguire la disconnessione da Administration Server). La modalità di connessione continua è disponibile se il numero totale di punti di distribuzione non è superiore a 300.

Inizio paginaInformazioni sui punti di distribuzione

Il dispositivo in cui è installato Network Agent può essere utilizzato come punto di distribuzione. In questa modalità, Network Agent può eseguire le seguenti funzioni:

- Trasferire file ai dispositivi client, tra cui:

- Aggiornamenti dei moduli software e database Kaspersky

Gli aggiornamenti possono essere recuperati dall'Administration Server o dai server di Kaspersky. Nel secondo caso, è necessario creare l'attività Scarica aggiornamenti negli archivi dei punti di distribuzione per il dispositivo che opera come punto di distribuzione.

- Aggiornamenti software di terze parti

- Pacchetti di installazione

- Aggiornamenti di Windows quando si utilizza Administration Server come server WSUS

- Aggiornamenti dei moduli software e database Kaspersky

- Installare il software (inclusa la distribuzione iniziale dei Network Agent) in altri dispositivi.

- Eseguire il polling della rete per rilevare nuovi dispositivi e aggiornare le informazioni sui dispositivi esistenti. Un punto di distribuzione può applicare gli stessi metodi di device discovery di Administration Server.

La distribuzione dei punti di distribuzione nella rete di un'organizzazione ha i seguenti obiettivi:

- Ridurre il carico su Administration Server se questo opera come sorgente degli aggiornamenti.

- Ottimizzare il traffico Internet poiché, in questo caso, ogni dispositivo nella rete del client MSP non deve accedere ai server di Kaspersky o ad Administration Server per gli aggiornamenti.

- Concedere l'accesso ad Administration Server ai dispositivi dietro il NAT (rispetto ad Administration Server) della rete del client MSP, consentendo ad Administration Server di eseguire le seguenti azioni:

- Inviare notifiche ai dispositivi tramite UDP nella rete IPv4 o IPv6

- Eseguire il polling della rete IPv4 o IPv6

- Eseguire la distribuzione iniziale

- Fungere da server push

Un punto di distribuzione viene assegnato a un gruppo di amministrazione. In questo caso, l'ambito del punto di distribuzione include tutti i dispositivi contenuti nel gruppo di amministrazione e in tutti i relativi sottogruppi. Tuttavia, il dispositivo che opera come punto di distribuzione può non essere incluso nel gruppo di amministrazione a cui è stato assegnato.

È possibile far funzionare un punto di distribuzione come gateway di connessione. In questo caso, i dispositivi nell'ambito del punto di distribuzione saranno connessi all'Administration Server tramite il gateway, non direttamente. È possibile utilizzare questa modalità negli scenari che non consentono di stabilire una connessione diretta tra i dispositivi con Network Agent e un Administration Server.

I dispositivi che operano come punti di distribuzione devono essere protetti, anche da un punto di vista fisico, da qualsiasi accesso non autorizzato.

Gerarchia di Administration Server

Un MSP può eseguire diversi Administration Server. Poiché può essere scomodo amministrare più Administration Server distinti, è possibile applicare una gerarchia. Una configurazione "primario/secondario" per due Administration Server fornisce le seguenti opzioni:

- Un Administration Server secondario eredita i criteri e le attività dall'Administration Server primario, evitando così la duplicazione delle impostazioni.

- Le selezioni di dispositivi nell'Administration Server primario possono includere i dispositivi degli Administration Server secondari.

- I rapporti nell'Administration Server primario possono contenere dati (incluse informazioni dettagliate) ottenuti dagli Administration Server secondari.

L'Administration Server primario riceve i dati solo dagli Administration Server secondari non virtuali nell'ambito delle opzioni elencate sopra. Questa limitazione non si applica agli Administration Server virtuali, che condividono il database con l'Administration Server primario.

Inizio paginaAdministration Server virtuali

Sulla base di un Administration Server fisico, è possibile creare più Administration Server virtuali, simili agli Administration Server secondari. Rispetto al modello di accesso discrezionale, che è basato su elenchi di controllo di accesso (ACL), il modello degli Administration Server virtuali è più funzionale e fornisce un maggior livello di isolamento. Oltre a una struttura dedicata di gruppi di amministrazione per i dispositivi assegnati con criteri e attività, ogni Administration Server virtuale dispone di un proprio gruppo di dispositivi non assegnati, di insiemi di rapporti, dispositivi ed eventi selezionati, pacchetti di installazione, regole di spostamento e così via. Per il massimo isolamento reciproco dei client MSP, è consigliabile scegliere Administration Server virtuali come funzionalità da utilizzare. Inoltre, la creazione di un Administration Server virtuale per ogni client MSP consente di offrire ai client opzioni di base per l'amministrazione della rete tramite Kaspersky Security Center Web Console.

Gli Administration Server virtuali sono molto simili agli Administration Server secondari, ma con le seguenti distinzioni:

- Un Administration Server virtuale non dispone della maggior parte delle impostazioni globali e di specifiche porte TCP.

- Un Administration Server virtuale non dispone di Administration Server secondari.

- Un Administration Server virtuale non include altri Administration Server virtuali.

- Un Administration Server fisico visualizza i dispositivi, i gruppi, gli eventi e gli oggetti nei dispositivi gestiti (elementi in Quarantena, registro delle applicazioni e così via) di tutti i relativi Administration Server virtuali.

- Un Administration Server virtuale può eseguire solo la scansione della rete a cui sono connessi punti di distribuzione.

Gestione dei dispositivi mobili con Kaspersky Endpoint Security for Android

I dispositivi mobili in cui è installato Kaspersky Endpoint Security for Android (di seguito denominati dispositivi KES) sono gestiti tramite l'Administration Server. Kaspersky Security Center supporta le seguenti funzionalità per la gestione dei dispositivi KES:

- Gestione dei dispositivi mobili come dispositivi client:

- Appartenenza ai gruppi di amministrazione

- Monitoraggio, ad esempio la visualizzazione di stati, eventi e rapporti

- Modifica delle impostazioni locali e assegnazione di criteri per Kaspersky Endpoint Security for Android

- Invio di comandi in modalità centralizzata

- Installazione remota di pacchetti app mobili

Administration Server gestisce i dispositivi KES tramite TLS, porta TCP 13292.

Distribuzione e configurazione iniziale

Kaspersky Security Center è un'applicazione distribuita. Kaspersky Security Center include le seguenti applicazioni:

- Administration Server - Il componente principale, progettato per la gestione dei dispositivi di un'organizzazione e l'archiviazione dei dati in un sistema DBMS.

- Administration Console - Lo strumento di base per l'amministratore. Administration Console è distribuito insieme ad Administration Server, ma può anche essere installato singolarmente in uno o più dispositivi eseguiti dall'amministratore.

- Kaspersky Security Center Web Console — Un'interfaccia Web per Administration Server pensata per le operazioni di base. È possibile installare il componente in qualsiasi dispositivo che soddisfi i requisiti hardware e software.

- Network Agent: utilizzato per gestire l'applicazione di protezione installata in un dispositivo, nonché per ottenere informazioni sul dispositivo. I Network Agent vengono installati nei dispositivi di un'organizzazione.

La distribuzione di Kaspersky Security Center nella rete di un'organizzazione viene eseguita come segue:

- Installazione di Administration Server

- Installazione di Kaspersky Security Center Web Console

- Installazione di Administration Console nel dispositivo dell'amministratore

- Installazione di Network Agent e dell'applicazione di protezione nei dispositivi dell'organizzazione

Raccomandazioni sull'installazione di Administration Server

Questa sezione contiene raccomandazioni su come installare Administration Server. Vengono inoltre illustrati gli scenari per l'utilizzo di una cartella condivisa nel dispositivo con Administration Server per distribuire Network Agent nei dispositivi client.

Creazione degli account per i servizi di Administration Server in un cluster di failover

Per impostazione predefinita, il programma di installazione crea automaticamente account senza privilegi per i servizi di Administration Server. Questo comportamento è il più appropriato per l'installazione di Administration Server in un normale dispositivo.

Tuttavia, l'installazione di Administration Server in un cluster di failover richiede uno scenario diverso:

- Creare account di dominio senza privilegi per i servizi di Administration Server e includerli in un gruppo di sicurezza di dominio globale denominato KLAdmins.

- Nel programma di installazione di Administration Server specificare gli account di dominio che sono stati creati per i servizi.

Selezione di un DBMS

Durante la selezione del sistema di gestione database (DBMS) che deve essere utilizzato da un Administration Server, è necessario tenere conto del numero di dispositivi coperti dall'Administration Server.

Nella seguente tabella, sono elencate le opzioni DBMS valide, nonché i suggerimenti e le limitazioni per il relativo utilizzo.

Suggerimenti e limitazioni su DBMS

DBMS |

Suggerimenti e limitazioni |

|---|---|

SQL Server Express Edition 2012 o versione successiva |

Utilizzare questo DBMS se si intende eseguire un singolo Administration Server per meno di 10.000 dispositivi. Si consiglia di disabilitare l'attività Inventario software e disabilitare (nelle impostazioni del criterio di Kaspersky Endpoint Security) le notifiche di Administration Server nelle applicazioni avviate. È possibile limitare il numero massimo di eventi nell'archivio eventi per evitare l'overflow del database. Fare riferimento al seguente argomento per i dettagli: Calcolo dello spazio del database. L'utilizzo simultaneo del DBMS SQL Server Express Edition da parte di Administration Server e di un'altra applicazione non è consentito. Il database Microsoft SQL Express non è supportato per l'attività Esegui sincronizzazione di Windows Update. |

Edizione di SQL Server in locale diversa da Express, 2014 o versione successiva |

Nessuna limitazione. |

Edizione di SQL Server in remoto diversa da Express, 2014 o successiva |

Valida solo se entrambi i dispositivi si trovano nello stesso dominio Windows. Se i domini sono differenti, è necessario stabilire una relazione di trust bidirezionale tra di essi. |

MySQL 5.5, 5.6 o 5.7 in locale o in remoto (le versioni 5.5.1, 5.5.2, 5.5.3, 5.5.4 e 5.5.5 di MySQL non sono più supportate) |

Utilizzare questo DBMS se si intende eseguire un singolo Administration Server per meno di 10.000 dispositivi. Si consiglia di disabilitare l'attività Inventario software e disabilitare (nelle impostazioni del criterio di Kaspersky Endpoint Security) le notifiche di Administration Server nelle applicazioni avviate. Fare riferimento al seguente argomento per i dettagli: Calcolo dello spazio del database. |

MySQL 8.0.20 locale o remoto o versioni successive |

Utilizzare questo DBMS se si intende eseguire un singolo Administration Server per meno di 50.000 dispositivi. Si consiglia di disabilitare l'attività Inventario software e disabilitare (nelle impostazioni del criterio di Kaspersky Endpoint Security) le notifiche di Administration Server nelle applicazioni avviate. Fare riferimento al seguente argomento per i dettagli: Calcolo dello spazio del database. |

MariaDB locale o remoto (vedere le versioni supportate) |

Utilizzare questo DBMS se si intende eseguire un singolo Administration Server per meno di 20.000 dispositivi. Si consiglia di disabilitare l'attività Inventario software e disabilitare (nelle impostazioni del criterio di Kaspersky Endpoint Security) le notifiche di Administration Server nelle applicazioni avviate. Fare riferimento al seguente argomento per i dettagli: Calcolo dello spazio del database. |

PostgreSQL, Postgres Pro (vedere le versioni supportate) |

Come cartella locale, è necessario specificare una cartella nel dispositivo in cui è installato Administration Server. Si consiglia di disabilitare l'attività Inventario software e disabilitare (nelle impostazioni del criterio di Kaspersky Endpoint Security) le notifiche di Administration Server nelle applicazioni avviate. Fare riferimento al seguente argomento per i dettagli: Calcolo dello spazio del database. |

Se si utilizza un DBMS PostgreSQL, MariaDB o MySQL, la scheda Eventi potrebbe mostrare un elenco incompleto di eventi per il dispositivo client selezionato. Questo si verifica quando il DBMS archivia una quantità molto elevata di eventi. È possibile aumentare il numero di eventi visualizzati effettuando una delle seguenti operazioni:

- Rimozione degli eventi non necessari.

- Riduzione del periodo di archiviazione per gli eventi non necessari.

Per visualizzare un elenco completo degli eventi registrati in Administration Server per il dispositivo, utilizzare Rapporti.

Se si utilizza SQL Server 2019 come DBMS e non si dispone della patch cumulativa CU12 o versione successiva, è necessario eseguire le seguenti operazioni dopo l'installazione di Kaspersky Security Center:

- Stabilire la connessione a SQL Server utilizzando SQL Management Studio.

- Eseguire il seguente comando (se è stato selezionato un nome diverso per il database, utilizza quel nome invece di KAV):

USE KAVGOALTER DATABASE SCOPED CONFIGURATION SET TSQL_SCALAR_UDF_INLINING = OFFGO - Riavviare il servizio SQL Server 2019.

In alternativa, l'utilizzo di SQL Server 2019 può generare errori, ad esempio "Memoria di sistema insufficiente nel pool di risorse 'interno' per l'esecuzione di questa query".

Specificazione dell'indirizzo dell'Administration Server

Durante l'installazione di Administration Server, è necessario specificare l'indirizzo esterno di Administration Server. Questo indirizzo sarà utilizzato come indirizzo predefinito al momento della creazione dei pacchetti di installazione di Network Agent. Sarà quindi possibile modificare l'indirizzo dell'host di Administration Server utilizzando gli strumenti di Administration Console. L'indirizzo non sarà modificato automaticamente nei pacchetti di installazione di Network Agent che sono stati già creati.

Configurazione della protezione nella rete di un'organizzazione client

Al termine dell'installazione di Administration Server, Administration Console viene avviato e richiede di eseguire la configurazione iniziale tramite la procedura guidata appropriata. Durante l'esecuzione dell'Avvio rapido guidato, i seguenti criteri e attività vengono creati nel gruppo di amministrazione radice:

- Criterio di Kaspersky Endpoint Security

- Attività di gruppo per l'aggiornamento di Kaspersky Endpoint Security

- Attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

- Criterio di Network Agent

- Attività Scansione vulnerabilità (attività di Network Agent)

- Attività di installazione degli aggiornamenti e correzione delle vulnerabilità (attività di Network Agent)

I criteri e le attività sono creati con le impostazioni predefinite, che possono risultare non ottimali o perfino non utilizzabili per l'organizzazione. È pertanto necessario verificare le proprietà degli oggetti che sono stati creati e modificarle manualmente, se necessario.

Questa sezione contiene informazioni sulla configurazione manuale di criteri, attività e altre impostazioni di Administration Server, nonché le informazioni sul punto di distribuzione, sulla creazione di una struttura di gruppi di amministrazione e di una gerarchia di attività e altre impostazioni.

Configurazione manuale del criterio di Kaspersky Endpoint Security

Questa sezione fornisce raccomandazioni su come configurare il criterio di Kaspersky Endpoint Security, creato dall'Avvio rapido guidato. È possibile eseguire la configurazione nella finestra delle proprietà del criterio.

Durante la modifica di un'impostazione, tenere presente che è necessario fare clic sull'icona di blocco sopra l'impostazione appropriata per consentire l'utilizzo del relativo valore su una workstation.

Configurazione del criterio nella sezione Protezione minacce avanzata

Per una descrizione completa delle impostazioni in questa sezione, fare riferimento alla documentazione di Kaspersky Endpoint Security for Windows.

Nella sezione Protezione minacce avanzata è possibile configurare l'utilizzo di Kaspersky Security Network per Kaspersky Endpoint Security for Windows. È inoltre possibile configurare i moduli di Kaspersky Endpoint Security for Windows, ad esempio Rilevamento del Comportamento, Prevenzione Exploit, Prevenzione Intrusioni Host e Motore di Remediation.

Nella sottosezione Kaspersky Security Network è consigliabile abilitare l'opzione Kaspersky Security Network. L'utilizzo di questa opzione consente di ridistribuire e ottimizzare il traffico nella rete. Se l'opzione Kaspersky Security Network è disabilitata, è possibile abilitare l'uso diretto dei server KSN.

Configurazione del criterio nella sezione Protezione minacce essenziale

Per una descrizione completa delle impostazioni in questa sezione, fare riferimento alla documentazione di Kaspersky Endpoint Security for Windows.

Nella sezione Protezione minacce essenziale della finestra delle proprietà del criterio, si consiglia di specificare impostazioni aggiuntive nelle sottosezioni Firewall e Protezione minacce file.

La sottosezione Firewall contiene le impostazioni che consentono di controllare le attività di rete delle applicazioni sui dispositivi client. Un dispositivo client utilizza una rete a cui è assegnato uno dei seguenti stati: pubblico, locale o attendibile. A seconda dello stato della rete, Kaspersky Endpoint Security può consentire o negare le attività di rete su un dispositivo. Quando si aggiunge una nuova rete all'organizzazione, è necessario assegnare uno stato di rete appropriato a questa. Ad esempio, se il dispositivo client è un laptop, si consiglia che questo dispositivo utilizzi la rete pubblica o attendibile, poiché il laptop non è sempre connesso alla rete locale. Nella sottosezione Firewall, è possibile verificare se sono stati assegnati correttamente gli stati alle reti utilizzate nell'organizzazione.

Per controllare l'elenco delle reti:

- Nelle proprietà del criterio, passare a Protezione minacce essenziale → Firewall.

- Nella sezione Reti disponibili, fare clic sul pulsante Impostazioni.

- Nella finestra Firewall visualizzata, passare alla scheda Reti per visualizzare l'elenco delle reti.

Nella sottosezione Protezione minacce file, è possibile disabilitare la scansione delle unità di rete. La scansione delle unità di rete può comportare un carico significativo per le unità di rete. È più pratico eseguire la scansione indiretta sui file server.

Per disabilitare la scansione delle unità di rete:

- Nelle proprietà del criterio, passare a Protezione minacce essenziale → Protezione minacce file.

- Nella sezione Livello di sicurezza, fare clic sul pulsante Impostazioni.

- Nella finestra Protezione minacce file visualizzata, nella scheda Generali, deselezionare la casella di controllo Tutte le unità di rete.

Configurazione del criterio nella sezione Impostazioni generali

Per una descrizione completa delle impostazioni in questa sezione, fare riferimento alla documentazione di Kaspersky Endpoint Security for Windows.

Nella sezione Impostazioni generali della finestra delle proprietà del criterio, si consiglia di specificare impostazioni aggiuntive nelle sottosezioni Rapporti e archivi e Interfaccia.

Nella sottosezione Rapporti e archivi, passare alla sezione Trasferimento dei dati ad Administration Server. La casella di controllo Informazioni sulle applicazioni avviate specifica se il database di Administration Server salva informazioni su tutte le versioni di tutti i moduli software nei dispositivi connessi alla rete. Se questa casella di controllo è selezionata, le informazioni salvate possono richiedere una quantità significativa di spazio su disco nel database di Kaspersky Security Center (decine di gigabyte). Deselezionare la casella di controllo Informazioni sulle applicazioni avviate se è selezionata nel criterio di livello superiore.

Se Administration Console gestisce la protezione dalle minacce nella rete dell'organizzazione in modalità centralizzata, disabilitare la visualizzazione dell'interfaccia utente di Kaspersky Endpoint Security for Windows sulle workstation. A tale scopo, nella sottosezione Interfaccia, passare alla sezione Interazione con l'utente, quindi selezionare Non visualizzare.

Per abilitare la protezione tramite password sulle workstation, nella sottosezione Interfaccia, passare alla sezione Protezione tramite password, fare clic sul pulsante Impostazioni, quindi selezionare la casella di controllo Abilita protezione tramite password.

Configurazione del criterio nella sezione Configurazione eventi

Nella sezione Configurazione eventi è consigliabile disabilitare il salvataggio di qualsiasi evento in Administration Server, tranne i seguenti:

- Nella scheda Critico:

- L'esecuzione automatica dell'applicazione è disabilitata

- Accesso negato

- Avvio dell'applicazione non consentito

- Disinfezione non attuabile

- Contratto di licenza con l'utente finale violato

- Impossibile caricare il modulo di criptaggio

- Impossibile avviare due attività contemporaneamente

- È stata rilevata una minaccia attiva. Si consiglia di avviare Disinfezione avanzata

- Attacco di rete rilevato

- Non tutti i componenti sono stati aggiornati

- Errore di attivazione

- Errore durante l'abilitazione della modalità portatile

- Errore durante l'interazione con Kaspersky Security Center

- Errore durante la disabilitazione della modalità portatile

- Errore durante la modifica dei componenti dell'applicazione

- Errore durante l'applicazione delle regole di criptaggio/decriptaggio dei file

- Il criterio non può essere applicato

- Processo terminato

- Attività di rete bloccata

- Nella scheda Errore funzionale: Impostazioni attività non valide. Impostazioni non applicate

- Nella scheda Avviso:

- L'Auto-difesa è disabilitata

- Chiave di riserva errata

- L'utente ha scelto di non applicare il criterio di criptaggio

- Nella scheda Informazioni: Avvio dell'applicazione non consentito in modalità di test

Configurazione manuale dell'attività di gruppo di aggiornamento per Kaspersky Endpoint Security

Se Administration Server opera come sorgente degli aggiornamenti, l'opzione di pianificazione ottimale e consigliata per Kaspersky Endpoint Security è Quando vengono scaricati nuovi aggiornamenti nell'archivio con la casella di controllo Usa automaticamente il ritardo casuale per l'avvio delle attività selezionata.

Se si crea un'attività locale di download degli aggiornamenti dai server Kaspersky nell'archivio in ogni punto di distribuzione, la pianificazione periodica sarà ottimale e consigliata per l'attività di aggiornamento di gruppo di Kaspersky Endpoint Security. In questo caso, il valore dell'intervallo con impostazione casuale deve essere impostato su 1 ora.

Inizio paginaConfigurazione manuale dell'attività di gruppo per la scansione di un dispositivo con Kaspersky Endpoint Security

L'Avvio rapido guidato crea un'attività di gruppo per la scansione di un dispositivo. Per impostazione predefinita, all'attività viene assegnata una pianificazione Esegui il venerdì alle 19:00 con un'impostazione casuale automatica e la casella di controllo Esegui attività non effettuate è deselezionata.

Di conseguenza, se i dispositivi in un'organizzazione vengono spenti ad esempio il venerdì alle 18:30, l'attività di scansione del dispositivo non verrà eseguita. È necessario impostare la pianificazione appropriata per questa attività in base alle regole per l'ambiente di lavoro adottate nell'organizzazione.

Pianificazione dell'attività Trova vulnerabilità e aggiornamenti richiesti

L'Avvio rapido guidato crea l'attività Trova vulnerabilità e aggiornamenti richiesti per Network Agent. Per impostazione predefinita, all'attività viene assegnata una pianificazione Esegui il martedì alle 19:00 con un'impostazione casuale automatica e la casella di controllo Esegui attività non effettuate è selezionata.

Se le regole dell'organizzazione per l'ambiente di lavoro prevedono lo spegnimento di tutti i dispositivi in tale orario, l'attività Trova vulnerabilità e aggiornamenti richiesti verrà eseguita dopo la riaccensione dei dispositivi, il mercoledì mattina. Un'attività di questo tipo potrebbe essere indesiderabile perché una Scansione vulnerabilità può aumentare il carico sui sottosistemi del disco e della CPU. È necessario impostare la pianificazione appropriata per l'attività in base alle regole per l'ambiente di lavoro adottate nell'organizzazione.

Configurazione manuale dell'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità

L'Avvio rapido guidato crea un'attività di gruppo per l'installazione degli aggiornamenti e la correzione delle vulnerabilità per Network Agent. Per impostazione predefinita, l'attività è impostata per l'esecuzione ogni giorno alle 01:00, con un'impostazione casuale automatica, e l'opzione Esegui attività non effettuate non è abilitata.

Se le regole dell'organizzazione per l'ambiente di lavoro prevedono lo spegnimento dei dispositivi durante la notte, l'installazione degli aggiornamenti non verrà eseguita. È necessario impostare la pianificazione appropriata per l'attività Scansione vulnerabilità in base alle regole per l'ambiente di lavoro adottate nell'organizzazione. È anche importante tenere presente che l'installazione degli aggiornamenti può richiedere il riavvio del dispositivo.

Creazione di una struttura di gruppi di amministrazione e assegnazione dei punti di distribuzione

Una struttura di gruppi di amministrazione in Kaspersky Security Center esegue le seguenti funzioni:

- Imposta l'ambito dei criteri.

È disponibile un metodo alternativo per l'applicazione delle impostazioni appropriate nei dispositivi, utilizzando i profili criterio. In questo caso, l'ambito dei criteri viene definito ad esempio con tag, posizioni dei dispositivi nelle unità organizzative di Active Directory e appartenenza a gruppi di protezione di Active Directory.

- Imposta l'ambito delle attività di gruppo.

Esiste un approccio alla definizione dell'ambito delle attività di gruppo che non è basato su una gerarchia di gruppi di amministrazione: l'utilizzo di attività per selezioni dispositivi e di attività per dispositivi specifici.

- Imposta i diritti di accesso a dispositivi, Administration Server virtuali e Administration Server secondari.

- Assegna i punti di distribuzione.

Al momento della creazione della struttura dei gruppi di amministrazione, è necessario tenere conto della topologia della rete dell'organizzazione per l'assegnazione ottimale dei punti di distribuzione. La distribuzione ottimale dei punti di distribuzione consente di ridurre il traffico nella rete dell'organizzazione.

A seconda dello schema dell'organizzazione e della topologia di rete adottata dal client MSP, le seguenti configurazioni standard possono essere applicate alla struttura dei gruppi di amministrazione:

- Singola sede

- Più sedi separate di piccole dimensioni

Configurazione del client MSP standard: singola sede

In una configurazione standard con una singola sede, tutti i dispositivi si trovano nella rete dell'organizzazione e sono visibili reciprocamente. La rete dell'organizzazione può comprendere diversi componenti (reti o segmenti di rete) connessi tramite canali con larghezza di banda ridotta.

Sono disponibili i seguenti metodi per creare la struttura dei gruppi di amministrazione:

- Creazione della struttura dei gruppi di amministrazione tenendo conto della topologia di rete. La struttura dei gruppi di amministrazione potrebbe non riflettere la topologia di rete alla perfezione. Una corrispondenza tra i diversi componenti della rete e alcuni gruppi di amministrazione può essere sufficiente. È possibile utilizzare l'assegnazione automatica dei punti di distribuzione o assegnarli manualmente.

- Creazione della struttura dei gruppi di amministrazione senza tenere conto della topologia di rete. In questo caso è necessario disabilitare l'assegnazione automatica dei punti di distribuzione e quindi assegnare a uno o più dispositivi il ruolo di punti di distribuzione per un gruppo di amministrazione radice in ciascun componente della rete, ad esempio per il gruppo Dispositivi gestiti. Tutti i punti di distribuzione saranno allo stesso livello e avranno lo stesso ambito che comprende tutti i dispositivi della rete dell'organizzazione. In questo caso, tutti i Network Agent si connetteranno al punto di distribuzione con il percorso più vicino. Il percorso di un punto di distribuzione è monitorabile con l'utilità tracert.

Configurazione del client MSP standard: più sedi remote di piccole dimensioni

Questa configurazione standard prevede la presenza di diverse sedi remote, che possono comunicare con la sede centrale via Internet. Ogni sede remota è situata dietro il NAT, ovvero la connessione da una sede remota all'altra non è possibile perché le sedi sono isolate tra loro.

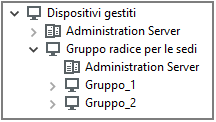

La configurazione deve essere riflessa nella struttura dei gruppi di amministrazione: è necessario creare un gruppo di amministrazione distinto per ogni sede remota (i gruppi Sede 1 e Sede 2 nella figura seguente).

Le sedi remote sono incluse nella struttura dei gruppi di amministrazione

È necessario assegnare uno o più punti di distribuzione a ogni gruppo di amministrazione che corrisponde a una sede. I punti di distribuzione devono essere dispositivi nella sede remota con una quantità sufficiente di spazio libero su disco. I dispositivi distribuiti nel gruppo Sede 1, ad esempio, accederanno ai punti di distribuzione assegnati al gruppo di amministrazione Sede 1.

Se alcuni utenti si spostano fisicamente tra le sedi con i loro computer portatili, è necessario selezionare due o più dispositivi (oltre ai punti di distribuzione esistenti) in ogni sede remota e assegnare loro il ruolo di punti di distribuzione per un gruppo di amministrazione di primo livello (Gruppo radice per le sedi nella figura precedente).

Esempio: un computer portatile è distribuito nel gruppo di amministrazione Sede 1 e quindi viene spostato fisicamente nella sede che corrisponde al gruppo di amministrazione Sede 2. Dopo lo spostamento del portatile, Network Agent tenta di accedere ai punti di distribuzione assegnati al gruppo Sede 1, ma tali punti di distribuzione non sono disponibili. Network Agent inizia quindi a tentare di accedere ai punti di distribuzione che sono stati assegnati al Gruppo radice per le sedi. Poiché le sedi remote sono isolate tra loro, i tentativi di accedere ai punti di distribuzione assegnati al gruppo di amministrazione Gruppo radice per le sedi avranno esito positivo solo quando Network Agent tenta di accedere ai punti di distribuzione nel gruppo Sede 2. In altre parole, il computer portatile rimarrà nel gruppo di amministrazione che corrisponde alla sede iniziale, ma utilizzerà il punto di distribuzione della sede in cui si trova fisicamente al momento.

Gerarchia di criteri tramite i profili criterio

Questa sezione fornisce informazioni su come applicare i criteri ai dispositivi nei gruppi di amministrazione. Questa sezione fornisce anche informazioni sui profili dei criteri.

Gerarchia dei criteri

In Kaspersky Security Center i criteri vengono utilizzati per definire una singola raccolta di impostazioni per più dispositivi. Ad esempio, l'ambito del criterio dell'applicazione P definito per il gruppo di amministrazione G include i dispositivi gestiti in cui è installata l'applicazione P che sono stati distribuiti nel gruppo G e in tutti i relativi sottogruppi, ad eccezione dei sottogruppi in cui la casella di controllo Eredita da gruppo padre è deselezionata nelle proprietà.

Un criterio differisce da qualsiasi impostazione locale in base alle icone di blocco ( ) accanto alle relative impostazioni. Se un'impostazione (o un gruppo di impostazioni) è bloccata nelle proprietà del criterio, è necessario in primo luogo utilizzare questa impostazione (o gruppo di impostazioni) durante la creazione delle impostazioni da applicare e, in secondo luogo, scrivere le impostazioni o il gruppo di impostazioni nel criterio downstream.

) accanto alle relative impostazioni. Se un'impostazione (o un gruppo di impostazioni) è bloccata nelle proprietà del criterio, è necessario in primo luogo utilizzare questa impostazione (o gruppo di impostazioni) durante la creazione delle impostazioni da applicare e, in secondo luogo, scrivere le impostazioni o il gruppo di impostazioni nel criterio downstream.

La creazione delle impostazioni da applicare in un dispositivo può essere descritta come segue: i valori di tutte le impostazioni che non sono state bloccate vengono ottenuti dal criterio, quindi sono sovrascritti con i valori delle impostazioni locali. La raccolta risultante viene quindi sovrascritta con i valori delle impostazioni bloccate ottenuti dal criterio.

I criteri della stessa applicazione si influenzano reciprocamente attraverso la gerarchia dei gruppi di amministrazione: le impostazioni bloccate del criterio upstream sovrascrivono le stesse impostazioni del criterio downstream.

Esiste un criterio speciale per gli utenti fuori sede. Questo criterio ha effetto su un dispositivo quando il dispositivo passa in modalità fuori sede. I criteri fuori sede non influiscono sugli altri criteri attraverso la gerarchia dei gruppi di amministrazione.

Inizio paginaProfili criterio

L'applicazione dei criteri ai dispositivi solo tramite la gerarchia dei gruppi di amministrazione in molte circostanze può essere poco pratica. Può essere necessario creare più istanze di un singolo criterio con una o due impostazioni differenti per gruppi di amministrazione diversi e sincronizzare i contenuti di questi criteri in futuro.

Per contribuire a evitare tali problemi, Kaspersky Security Center supporta profili di criteri. Un profilo criterio è un sottoinsieme denominato di impostazioni dei criteri. Questo sottoinsieme viene distribuito nei dispositivi di destinazione insieme al criterio, integrandolo in una condizione specifica definita condizione di attivazione del profilo. I profili contengono solo le impostazioni diverse dal criterio "di base" che è attivo sul dispositivo client (computer o dispositivo mobile). L'attivazione di un profilo determina la modifica delle impostazioni del criterio attivo nel dispositivo prima dell'attivazione del profilo. Tali impostazioni assumono i valori specificati nel profilo.

Attualmente ai profili criterio si applicano le seguenti limitazioni:

- Un criterio può includere al massimo 100 profili.

- Un profilo criterio non può contenere altri profili.

- Un profilo criterio non può contenere impostazioni di notifica.

Contenuto di un profilo

Un profilo criterio contiene i seguenti elementi:

- Nome. I profili con nomi identici si influenzano reciprocamente attraverso la gerarchia dei gruppi di amministrazione con regole comuni.

- Sottoinsieme di impostazioni dei criteri. A differenza del criterio, che contiene tutte le impostazioni, un profilo contiene solo le impostazioni che sono effettivamente richieste (le impostazioni bloccate).

- Condizione di attivazione è un'espressione logica con le proprietà del dispositivo. Un profilo è attivo (integra il criterio) solo quando la condizione di attivazione del profilo diventa vera. In tutti gli altri casi, il profilo è inattivo e viene ignorato. Le seguenti proprietà del dispositivo possono essere incluse nell'espressione logica:

- Stato della modalità fuori sede.

- Proprietà dell'ambiente di rete - Nome della regola attiva per la connessione di Network Agent.

- Presenza o assenza dei tag specificati nel dispositivo.

- Posizione del dispositivo in un'unità di Active Directory: esplicita (il dispositivo è direttamente nell'unità organizzativa specificata) o implicita (il dispositivo è in un'unità organizzativa che è contenuta nell'unità organizzativa specificata a qualsiasi livello di annidamento).

- Appartenenza del dispositivo a un gruppo di protezione di Active Directory (esplicita o implicita).

- Appartenenza del proprietario del dispositivo a un gruppo di protezione di Active Directory (esplicita o implicita).

- Casella di controllo per la disabilitazione del profilo. I profili disabilitati vengono sempre ignorati e le relative condizioni di attivazione non sono verificate.

- Priorità del profilo. Le condizioni di attivazione di differenti profili sono indipendenti, quindi è possibile attivare contemporaneamente più profili. Se i profili attivi contengono raccolte di impostazioni che non si sovrappongono, non si verifica alcun problema. Se invece due profili attivi contengono valori diversi della stessa impostazione, si verifica un'ambiguità. Questa ambiguità deve essere evitata tramite le priorità dei profili: il valore della variabile ambigua viene ottenuto dal profilo che ha la priorità più alta (quello al livello superiore nell'elenco dei profili).

Comportamento dei profili quando i criteri si influenzano reciprocamente attraverso la gerarchia

I profili con lo stesso nome vengono uniti in base alle regole di unione dei criteri. I profili di un criterio upstream hanno una priorità più alta rispetto ai profili di un criterio downstream. Se la modifica delle impostazioni non è consentita nel criterio upstream (è bloccata), il criterio downstream utilizza le condizioni di attivazione del profilo di quello upstream. Se la modifica delle impostazioni è consentita nel criterio upstream, vengono utilizzate le condizioni di attivazione del profilo del criterio downstream.

Poiché un profilo criterio può contenere la proprietà Il dispositivo è offline nella relativa condizione di attivazione, i profili sostituiscono completamente la funzionalità dei criteri per gli utenti fuori sede, che non saranno non più supportati.

Un criterio per gli utenti fuori sede può contenere profili, ma questi profili possono essere attivati solo una volta che il dispositivo passa alla modalità fuori sede.

Inizio paginaAttività

Kaspersky Security Center consente di gestire le applicazioni di protezione Kaspersky installate nei dispositivi creando ed eseguendo attività. Le attività sono necessarie per l'installazione, l'avvio e l'arresto delle applicazioni, la scansione dei file, l'aggiornamento dei database e dei moduli software, oltre che per eseguire altre azioni sulle applicazioni.

Le attività per un'applicazione specifica possono essere create solo se è installato il plug-in di gestione per tale applicazione.

Le attività possono essere eseguite nell'Administration Server e nei dispositivi.

Le seguenti attività vengono eseguite nell'Administration Server:

- Distribuzione automatica dei rapporti

- Download degli aggiornamenti nell'archivio di Administration Server

- Backup dei dati di Administration Server

- Manutenzione del database

- Sincronizzazione di Windows Update

- Creazione di un pacchetto di installazione basato su un'immagine del sistema operativo di un dispositivo di riferimento

I seguenti tipi di attività vengono eseguiti nei dispositivi:

- Attività locali - Attività eseguite in un dispositivo specifico

Le attività locali possono essere modificate dall'amministratore utilizzando gli strumenti di Administration Console oppure dall'utente di un dispositivo remoto (ad esempio, attraverso l'interfaccia dell'applicazione di protezione). Se un'attività locale viene modificata contemporaneamente dall'amministratore e dall'utente di un dispositivo gestito, hanno effetto le modifiche apportate dall'amministratore perché hanno una priorità più alta.

- Attività di gruppo - Attività eseguite su tutti i dispositivi di un gruppo specifico

A meno che non sia diversamente specificato nelle proprietà dell'attività, un'attività di gruppo si applica anche a tutti i sottogruppi del gruppo selezionato. Un'attività di gruppo influisce anche (facoltativamente) sui dispositivi connessi agli Administration Server secondari e virtuali distribuiti nel gruppo o in uno dei relativi sottogruppi.

- Attività globali - Attività eseguite su un set di dispositivi, indipendentemente dalla loro appartenenza a un gruppo

Per ogni applicazione è possibile creare attività di gruppo, attività globali o attività locali.

È possibile apportare modifiche alle impostazioni delle attività, visualizzarne l'avanzamento, copiarle, esportarle, importarle ed eliminarle.

Le attività vengono avviate in un dispositivo solo se l'applicazione per cui l'attività è stata creata è in esecuzione.

I risultati delle attività sono salvati nel registro eventi di Microsoft Windows e nel registro eventi di Kaspersky Security Center, sia in modo centralizzato in Administration Server che localmente in ogni dispositivo.

Non includere dati privati nelle impostazioni dell'attività. Ad esempio, non specificare la password dell'amministratore del dominio.

Regole di spostamento dei dispositivi

È consigliabile automatizzare l'assegnazione dei dispositivi ai gruppi di amministrazione nel server virtuale corrispondente a un client MSP utilizzando le regole di spostamento dei dispositivi. Una regola di spostamento dei dispositivi comprende tre elementi principali: nome, condizione di esecuzione (espressione logica con gli attributi del dispositivo) e gruppo di amministrazione di destinazione. Una regola sposta un dispositivo nel gruppo di amministrazione di destinazione se gli attributi del dispositivo soddisfano la condizione di esecuzione della regola.

Tutte le regole di spostamento dei dispositivi hanno priorità. L'Administration Server verifica gli attributi del dispositivo per determinare se soddisfano la condizione di esecuzione di ogni regola, in ordine di priorità crescente. Se gli attributi del dispositivo soddisfano la condizione di esecuzione di una regola, il dispositivo viene spostato nel gruppo di destinazione, quindi l'elaborazione della regola è completa per questo dispositivo. Se gli attributi del dispositivo soddisfano le condizioni di più regole, il dispositivo viene spostato nel gruppo di destinazione della regola con la priorità più alta (al livello più alto nell'elenco delle regole).

Le regole di spostamento dei dispositivi possono essere create implicitamente. Ad esempio, nelle proprietà di un pacchetto di installazione o di un'attività di installazione remota è possibile specificare il gruppo di amministrazione in cui deve essere spostato il dispositivo dopo l'installazione di Network Agent. Inoltre, le regole di spostamento dei dispositivi possono essere create esplicitamente dall'amministratore di Kaspersky Security Center nell'elenco delle regole di spostamento. L'elenco è disponibile in Administration Console, nelle proprietà del gruppo Dispositivi non assegnati.

Per impostazione predefinita, una regola di spostamento dei dispositivi viene utilizzata per l'allocazione iniziale dei dispositivi ai gruppi di amministrazione. La regola sposta i dispositivi dal gruppo Dispositivi non assegnati una sola volta. Se in precedenza un dispositivo era stato spostato da questa regola, la regola non lo sposterà di nuovo, anche se si reinserisce manualmente il dispositivo nel gruppo Dispositivi non assegnati. Questo è il modo consigliato per applicare le regole di spostamento.

È possibile spostare i dispositivi che sono già stati assegnati ad alcuni gruppi di amministrazione. A tale scopo, nelle proprietà di una regola, deselezionare la casella di controllo Sposta solo i dispositivi che non appartengono a un gruppo di amministrazione.

L'applicazione delle regole di spostamento a dispositivi che sono già stati assegnati ad alcuni gruppi di amministrazione aumenta considerevolmente il carico sull'Administration Server.

È possibile creare una regola di spostamento da applicare ripetutamente a un singolo dispositivo.

È consigliabile evitare di spostare ripetutamente un singolo dispositivo da un gruppo all'altro (ad esempio, per applicare uno speciale criterio al dispositivo, eseguire una speciale attività di gruppo o aggiornare il dispositivo attraverso un punto di distribuzione specifico).

Tali scenari non sono supportati, perché comportano un notevole aumento del carico su Administration Server e del traffico di rete. Questi scenari anche sono in conflitto con i principi operativi di Kaspersky Security Center (in particolare nell'area di diritti di accesso, eventi e rapporti). Un'altra soluzione deve ad esempio essere trovata attraverso l'utilizzo di profili criterio, attività per selezioni dispositivi, l'assegnazione di Network Agent in base allo scenario di standard e così via.

Inizio paginaClassificazione del software

Lo strumento principale per monitorare l'esecuzione delle applicazioni sono le categorie Kaspersky (di seguito denominate anche categorie KL). Le categorie KL consentono agli amministratori di Kaspersky Security Center di semplificare il supporto della classificazione del software e ridurre al minimo il traffico verso i dispositivi gestiti.

È necessario creare categorie utente per le applicazioni che non possono essere classificate in alcuna delle categorie KL esistenti (ad esempio, per il software personalizzato). Le categorie utente vengono create in base al pacchetto di installazione di un'applicazione (MSI) o a una cartella con pacchetti di installazione.

Se è disponibile una raccolta di software di grandi dimensioni che non è stata classificata tramite le categorie KL, può essere utile creare una categoria aggiornata automaticamente. I checksum dei file eseguibili saranno aggiunti automaticamente a questa categoria a ogni modifica della cartella che contiene i pacchetti di distribuzione.

Non creare categorie di software aggiornate automaticamente per le cartelle Documenti, %windir%, %ProgramFiles% e %ProgramFiles(x86)%. Il pool di file in queste cartelle è soggetto a modifiche frequenti, il che comporta un aumento del carico su Administration Server e del traffico di rete. È necessario creare una cartella dedicata con la raccolta del software e aggiungere periodicamente nuovi elementi a tale raccolta.

Inizio paginaInformazioni sulle applicazioni multi-tenant

Kaspersky Security Center consente agli amministratori di provider di servizi e agli amministratori di tenant di utilizzare le applicazioni Kaspersky con supporto multi-tenancy. Dopo l'installazione di un'applicazione Kaspersky multi-tenant nell'infrastruttura di un provider di servizi, i tenant possono iniziare a utilizzare l'applicazione.

Per separare attività e criteri relativi a diversi tenant è necessario creare un Administration Server virtuale dedicato in Kaspersky Security Center per ciascun tenant. Tutte le attività e tutti i criteri per le applicazioni multi-tenant in esecuzione per un tenant devono essere creati per il gruppo di amministrazione Dispositivi gestiti dell'Administration Server virtuale corrispondente al tenant. Le attività create per i gruppi di amministrazione relativi all'Administration Server primario non riguardano i dispositivi dei tenant.

A differenza degli amministratori dei provider di servizi, un amministratore di tenant può creare e visualizzare criteri delle applicazioni e attività solo per i dispositivi del tenant corrispondente. I set di attività e le impostazioni dei criteri disponibili per gli amministratori dei provider di servizi e gli amministratori dei tenant sono diversi. Alcune attività e impostazioni dei criteri non sono disponibili per gli amministratori dei tenant.

All'interno della struttura gerarchica di un tenant, i criteri creati per le applicazioni multi-tenant vengono ereditati da gruppi di amministrazione di livello inferiore, nonché da gruppi di amministrazione di livello superiore: il criterio viene propagato a tutti i dispositivi client che appartengono al tenant.

Backup e ripristino delle impostazioni di Administration Server

Il backup delle impostazioni di Administration Server e del relativo database viene eseguito tramite l'attività di backup e l'utilità klbackup. Una copia di backup include tutte le impostazioni e gli oggetti principali relativi ad Administration Server, come certificati, chiavi primarie per il criptaggio delle unità nei dispositivi gestiti, chiavi per varie licenze, struttura dei gruppi di amministrazione con tutti i relativi contenuti, attività, criteri e così via. Con una copia di backup è possibile ripristinare il funzionamento di un Administration Server il prima possibile, un'operazione che richiede da una decina di minuti a un paio d'ore.

Se non è disponibile una copia di backup, un errore può comportare la perdita dei certificati e di tutte le impostazioni di Administration Server. In tal caso, sarà necessario riconfigurare completamente Kaspersky Security Center ed eseguire di nuovo la distribuzione iniziale di Network Agent nella rete dell'organizzazione. Andranno inoltre perse tutte le chiavi primarie per il criptaggio delle unità nei dispositivi gestiti, con il rischio di una perdita irrevocabile dei dati criptati nei dispositivi con Kaspersky Endpoint Security. Pertanto, non dimenticare di eseguire periodicamente backup di Administration Server utilizzando l'attività di backup standard.

L'Avvio rapido guidato crea l'attività di backup per le impostazioni di Administration Server e ne configura l'esecuzione quotidiana, alle 4:00. Le copie di backup vengono salvate per impostazione predefinita nella cartella %ALLUSERSPROFILE%\Application Data\KasperskySC.

Se si utilizza come DBMS un'istanza di Microsoft SQL Server installata in un altro dispositivo, è necessario modificare l'attività di backup specificando un percorso UNC, accessibile in scrittura sia dal servizio Administration Server che dal servizio SQL Server, come cartella per l'archiviazione delle copie di backup. Questo requisito deriva da una speciale funzionalità di backup nel DBMS Microsoft SQL Server.

Se si utilizza come DBMS un'istanza locale di Microsoft SQL Server, è anche consigliabile salvare copie di backup su un supporto dedicato per proteggerle dal danneggiamento insieme con Administration Server.

Poiché una copia di backup contiene dati importanti, l'attività di backup e l'utilità klbackup forniscono funzionalità di protezione tramite password delle copie di backup. Per impostazione predefinita, l'attività di backup viene creata con una password vuota. È necessario impostare una password nelle proprietà dell'attività di backup. Il mancato rispetto di questo requisito causa una situazione in cui tutte le chiavi dei certificati di Administration Server, le chiavi per le licenze e le chiavi primarie per il criptaggio delle unità nei dispositivi gestiti restano non criptate.

In aggiunta al backup periodico, è anche necessario creare una copia di backup prima di ogni modifica significativa, inclusa l'installazione di upgrade e patch di Administration Server.

Se si utilizza Microsoft SQL Server come DBMS, è possibile ridurre al minimo le dimensioni delle copie di backup. A tale scopo, abilitare l'opzione Comprimi backup nelle impostazioni di SQL Server.

Il ripristino da una copia di backup viene eseguito con l'utilità klbackup in un'istanza funzionante di Administration Server che è stata appena installata e con la stessa versione (o una versione successiva) di quella per cui è stata creata la copia di backup.

L'istanza di Administration Server in cui deve essere eseguito il ripristino deve utilizzare un DBMS dello stesso tipo (ad esempio, SQL Server o MariaDB) e della stessa versione o successiva. La versione di Administration Server può essere la stessa (con una patch identica o successiva) o una versione successiva.

In questa sezione sono descritti gli scenari standard per il ripristino delle impostazioni e degli oggetti di Administration Server.

Un dispositivo con Administration Server è inutilizzabile

Se un dispositivo con Administration Server risulta inutilizzabile a causa di un errore, è consigliabile eseguire le seguenti operazioni:

- Al nuovo Administration Server deve essere assegnato lo stesso indirizzo: nome NetBIOS, FQDN o IP statico (a seconda dell'elemento impostato al momento della distribuzione dei Network Agent).

- Installare Administration Server utilizzando un DBMS dello stesso tipo e della stessa versione (o di una versione successiva). È possibile installare la stessa versione del server (con una patch identica o successiva) o una versione successiva. Dopo installazione, non eseguire la configurazione iniziale tramite la procedura guidata.

- Nel menu Start, eseguire l'utilità klbackup e quindi eseguire il ripristino.

Le impostazioni di Administration Server o il database sono danneggiati

Se Administration Server risulta inutilizzabile perché le impostazioni o il database sono danneggiati (ad esempio, in seguito a una sovralimentazione), è consigliabile utilizzare il seguente scenario di ripristino:

- Eseguire la scansione del file system nel dispositivo danneggiato.

- Disinstallare la versione inutilizzabile di Administration Server.

- Reinstallare Administration Server utilizzando un DBMS dello stesso tipo e della stessa versione (o di una versione successiva). È possibile installare la stessa versione del server (con una patch identica o successiva) o una versione successiva. Dopo installazione, non eseguire la configurazione iniziale tramite la procedura guidata.

- Dal menu Start eseguire l'utilità klbackup e quindi eseguire il ripristino.

Non è consentito ripristinare Administration Server in un modo diverso dall'utilizzo dell'utilità klbackup.

Qualsiasi tentativo di ripristinare Administration Server tramite software di terze parti causerà inevitabilmente la mancata sincronizzazione dei dati nei nodi dell'applicazione Kaspersky Security Center distribuita e, di conseguenza, impedirà il corretto funzionamento dell'applicazione.

Inizio paginaDistribuzione di Network Agent e dell'applicazione di protezione

Per gestire i dispositivi in un'organizzazione, è necessario installare Network Agent su ciascuno di essi. La distribuzione di Kaspersky Security Center nei dispositivi di un'organizzazione in genere ha inizio con l'installazione di Network Agent nei dispositivi.

In Microsoft Windows XP Network Agent potrebbe non eseguire correttamente le seguenti operazioni: download degli aggiornamenti direttamente dai server di Kaspersky (come punto di distribuzione); funzionamento come un server proxy KSN (come punto di distribuzione); e rilevamento di vulnerabilità di terze parti (se è in uso Vulnerability e patch management).

Distribuzione iniziale

Se Network Agent è già stato installato in un dispositivo, l'installazione remota delle applicazioni nel dispositivo viene eseguita tramite Network Agent. Il pacchetto di distribuzione di un'applicazione da installare viene trasferito mediante i canali di comunicazione tra i Network Agent e Administration Server, insieme alle impostazioni di installazione definite dall'amministratore. Per trasferire il pacchetto di distribuzione, è possibile utilizzare nodi di distribuzione per il trasferimento, cioè punti di distribuzione, recapito multicast e così via. Ulteriori dettagli su come installare le applicazioni nei dispositivi gestiti in cui è già installato Network Agent sono disponibili di seguito in questa sezione.

È possibile eseguire l'installazione iniziale di Network Agent nei dispositivi Windows utilizzando uno dei seguenti metodi:

- Con strumenti di terze parti per l'installazione remota delle applicazioni.

- Con i criteri di gruppo Windows: utilizzando gli strumenti di gestione standard di Windows per i criteri di gruppo.

- In modalità forzata, utilizzando speciali opzioni nell'attività di installazione remota di Kaspersky Security Center.

- Inviando agli utenti dei dispositivi collegamenti ai pacchetti indipendenti generati da Kaspersky Security Center. I pacchetti indipendenti sono moduli eseguibili che contengono i pacchetti di distribuzione delle applicazioni selezionate con le relative impostazioni definite.

- Manualmente, eseguendo i programmi di installazione delle applicazioni nei dispositivi.

Nelle piattaforme diverse da Microsoft Windows è necessario eseguire l'installazione iniziale di Network Agent nei dispositivi gestiti tramite gli strumenti di terze parti esistenti o manualmente, inviando agli utenti un archivio con un pacchetto di distribuzione preconfigurato. È possibile eseguire l'upgrade di Network Agent a una nuova versione o installare altre applicazioni Kaspersky nelle piattaforme non Windows, utilizzando i Network Agent (già installati nei dispositivi) per eseguire le attività di installazione remota. In questo caso, l'installazione è identica a quella dei dispositivi con sistema operativo Microsoft Windows.

Al momento della scelta di un metodo e di una strategia per la distribuzione delle applicazioni in una rete gestita, è necessario considerare diversi fattori (elenco parziale):

- Configurazione della rete aziendale

- Numero totale di dispositivi

- Presenza di domini Windows nella rete gestita, possibilità di modificare i criteri di gruppo Active Directory in tali domini

- Conoscenza degli account utente con diritti di amministratore locale nei dispositivi in cui è stata pianificata la distribuzione iniziale delle applicazioni Kaspersky (ad esempio disponibilità di un account utente di dominio con diritti di amministratore locale o presenza di account utente locali unificati con diritti di amministratore in tali dispositivi)

- Tipo di connessione e larghezza di banda dei canali di rete tra Administration Server e le reti client MSP, nonché la larghezza di banda dei canali all'interno di tali reti

- Impostazioni di sicurezza applicate ai dispositivi remoti all'inizio della distribuzione (ad esempio, utilizzo di Controllo dell'account utente e modalità Simple File Sharing)

Configurazione dei programmi di installazione

Prima di avviare la distribuzione delle applicazioni Kaspersky in una rete, è necessario specificare le impostazioni di installazione, ovvero quelle definite durante l'installazione dell'applicazione. Durante l'installazione di Network Agent, è necessario specificare almeno un indirizzo per la connessione ad Administration Server e le impostazioni proxy. Possono essere richieste anche alcune impostazioni avanzate. A seconda del metodo di installazione selezionato, è possibile definire le impostazioni in diversi modi. Nel caso più semplice (installazione manuale interattiva in un dispositivo selezionato), tutte le impostazioni attinenti possono essere definite tramite l'interfaccia utente del programma di installazione. Di conseguenza, in alcuni casi la distribuzione iniziale può anche essere eseguita inviando agli utenti un collegamento al pacchetto di distribuzione di Network Agent insieme alle impostazioni (indirizzo di Administration Server e così via) che l'utente deve immettere nell'interfaccia del programma di installazione.

L'utilizzo di questo metodo non è consigliabile dal momento che non risulta ottimale per gli utenti e implica un elevato rischio di errori durante la definizione manuale delle impostazioni. Non è inoltre utilizzabile con l'installazione automatica delle applicazioni nei gruppi di dispositivi. In generale, l'amministratore deve specificare i valori per le impostazioni in modalità centralizzata. Tali valori possono successivamente essere utilizzati per la creazione di pacchetti indipendenti. I pacchetti indipendenti sono archivi autoestraenti che contengono i pacchetti di distribuzione con le impostazioni definite dall'amministratore. I pacchetti indipendenti possono essere posizionati in risorse che consentono sia il download da parte degli utenti finali (ad esempio nel Server Web di Kaspersky Security Center) che l'installazione automatica nei dispositivi della rete selezionati.

Inizio paginaPacchetti di installazione

Il metodo principale per definire le impostazioni di installazione delle applicazioni è adatto per tutti i metodi di installazione, sia con gli strumenti di Kaspersky Security Center che con la maggior parte strumenti di terze parti. Questo metodo consiste nella creazione di pacchetti di installazione delle applicazioni in Kaspersky Security Center.

I pacchetti di installazione sono generati utilizzando i seguenti metodi:

- Automaticamente, dai pacchetti di distribuzione specificati, in base ai descrittori inclusi (file con estensione kud che contengono regole per l'installazione e l'analisi dei risultati e altre informazioni)

- Dai file eseguibili dei programmi di installazione o dai programmi di installazione in formato Microsoft Windows Installer (MSI) per le applicazioni standard o supportate

I pacchetti di installazione generati sono organizzati gerarchicamente come cartelle con sottocartelle e file. Oltre al pacchetto di distribuzione originale, un pacchetto di installazione contiene impostazioni modificabili (incluse le impostazioni del programma di installazione e le regole per elaborare casi come la necessità di riavviare il sistema operativo per completare l'installazione), nonché moduli ausiliari minori.

I valori delle impostazioni di installazione specifiche per il supporto di un'applicazione selezionata possono essere specificati nell'interfaccia utente di Administration Console durante la creazione di un pacchetto di installazione (altre impostazioni sono disponibili nelle proprietà di un pacchetto di installazione già creato). Durante l'esecuzione dell'installazione remota delle applicazioni tramite gli strumenti di Kaspersky Security Center, i pacchetti di installazione vengono inviati ai dispositivi di destinazione. L'esecuzione del programma di installazione di un'applicazione rende disponibili tutte le impostazioni definite dall'amministratore per tale applicazione. Quando si utilizzano strumenti di terze parti per l'installazione delle applicazioni Kaspersky, è sufficiente garantire la disponibilità dell'intero pacchetto di installazione nel dispositivo di destinazione, ovvero la disponibilità del pacchetto di distribuzione e delle relative impostazioni. I pacchetti di installazione vengono creati e archiviati da Kaspersky Security Center in un'apposita sottocartella della cartella dati condivisa.

Non specificare dettagli degli account privilegiati nei parametri dei pacchetti di installazione.

Per istruzioni sull'utilizzo di questo metodo di configurazione per le applicazioni Kaspersky prima della distribuzione mediante strumenti di terze parti, vedere la sezione "Distribuzione tramite i criteri di gruppo di Microsoft Windows".

Subito dopo l'installazione di Kaspersky Security Center, alcuni pacchetti di installazione vengono generati automaticamente: sono pronti per l'installazione e includono i pacchetti di Network Agent e i pacchetti delle applicazioni di protezione per Microsoft Windows.

In alcuni casi, l'utilizzo di pacchetti di installazione per la distribuzione delle applicazioni in una rete client MSP implica l'esigenza di creare pacchetti di installazione nei Server virtuali corrispondenti ai client MSP. La creazione dei pacchetti di installazione nei Server virtuali consente di utilizzare diverse impostazioni di installazione per diversi client MSP. Nella prima istanza ciò si rivela utile in fase di gestione dei pacchetti di installazione di Network Agent, dal momento che i Network Agent distribuiti nelle reti di diversi client MSP utilizzano indirizzi diversi per la connessione ad Administration Server. In realtà, l'indirizzo di connessione determina il Server a cui si connette Network Agent.

Oltre alla possibilità di creare immediatamente nuovi pacchetti di installazione in un Administration Server virtuale, la modalità di esecuzione principale per i pacchetti di installazione negli Administration Server virtuali è la "distribuzione" dei pacchetti di installazione dall'Administration Server primario a quelli virtuali. È possibile distribuire i pacchetti di installazione selezionati (o tutti i pacchetti di installazione) agli Administration Server virtuali (inclusi tutti i server all'interno di un gruppo di amministrazione selezionato) tramite l'attività di Administration Server corrispondente. È inoltre possibile selezionare l'elenco dei pacchetti di installazione dell'Administration Server primario durante la creazione di un nuovo Administration Server virtuale. I pacchetti selezionati verranno immediatamente distribuiti a un nuovo Administration Server virtuale creato.

Durante la distribuzione di un pacchetto di installazione, il relativo contenuto non viene copiato interamente. L'archivio file in un Administration Server virtuale, corrispondente al pacchetto di installazione distribuito, archivia solo i file delle impostazioni specifiche per tale server virtuale. La parte principale del pacchetto di installazione (incluso il pacchetto di distribuzione dell'applicazione da installare) rimane invariata e viene archiviata solo nell'archivio dell'Administration Server primario. In questo modo è possibile incrementare notevolmente le prestazioni di sistema e ridurre il volume disco necessario. Durante la gestione dei pacchetti di installazione distribuiti agli Administration Server virtuali (ad esempio durante l'esecuzione delle attività di installazione remota o la creazione di pacchetti di installazione indipendenti), i dati del pacchetto di installazione originale dell'Administration Server primario vengono "uniti" ai file delle impostazioni corrispondenti al pacchetto distribuito nell'Administration Server virtuale.

Anche se la chiave di licenza per un'applicazione può essere impostata nelle proprietà del pacchetto di installazione, è consigliabile evitare questo metodo di distribuzione delle licenze poiché è facile ottenere involontariamente l'accesso in lettura ai file della cartella. È necessario utilizzare chiavi di licenza distribuite automaticamente o le attività di installazione per le chiavi di licenza.

Inizio paginaProprietà e file di trasformazione MSI

Un altro modo per configurare l'installazione nella piattaforma Windows è definire le proprietà e i file di trasformazione MSI. Questo metodo può essere utilizzato durante l'esecuzione dell'installazione tramite gli strumenti di terze parti destinati ai programmi di installazione nel formato Microsoft Installer e durante l'esecuzione dell'installazione tramite i criteri di gruppo Windows utilizzando gli strumenti Microsoft standard o altri strumenti di terze parti progettati per la gestione dei criteri di gruppo Windows.

Inizio paginaDistribuzione con strumenti di terze parti per l'installazione remota delle applicazioni

Se nell'organizzazione sono disponibili strumenti per l'installazione remota delle applicazioni (ad esempio, Microsoft System Center), è possibile eseguire la distribuzione iniziale utilizzando tali strumenti.

È necessario eseguire le seguenti operazioni:

- Selezionare il metodo per la configurazione dell'installazione più adatto per lo strumento di distribuzione da utilizzare.

- Definire il meccanismo per la sincronizzazione tra la modifica delle impostazioni dei pacchetti di installazione (attraverso l'interfaccia di Administration Console) e l'esecuzione degli strumenti di terze parti selezionati utilizzati per la distribuzione delle applicazioni dai dati dei pacchetti di installazione.

Informazioni generali sulle attività di installazione remota in Kaspersky Security Center

Kaspersky Security Center fornisce un'ampia gamma di metodi per l'installazione remota delle applicazioni, implementati come attività di installazione remota. È possibile creare un'attività di installazione remota sia per un gruppo di amministrazione specificato che per dispositivi specifici o per una selezione di dispositivi (tali attività sono visualizzate in Administration Console, nella cartella Attività). Durante la creazione di un'attività, è possibile selezionare i pacchetti di installazione (quelli di Network Agent e/o di un'altra applicazione) per l'installazione con questa attività, nonché specificare determinate impostazioni che definiscono il metodo di installazione remota.