Содержание

- Справка Kaspersky Anti Targeted Attack Platform

- Kaspersky Anti Targeted Attack Platform

- Что нового

- О Kaspersky Threat Intelligence Portal

- Комплект поставки

- Аппаратные и программные требования

- Совместимость версий Kaspersky Endpoint Agent для Windows с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость версий Kaspersky Endpoint Agent для Windows с приложениями EPP

- Совместимость версий Kaspersky Endpoint Security для Windows с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость версий Kaspersky Endpoint Security для Linux с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость Kaspersky Endpoint Security для Mac с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость версий KUMA с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость версий XDR с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость версий KPSN с версиями Kaspersky Anti Targeted Attack Platform

- Совместимость Kaspersky Anti Targeted Attack Platform с VK Cloud

- Ограничения

- Предоставление данных

- Служебные данные приложения

- Данные компонентов Central Node и Sensor

- Данные компонента Sandbox

- Данные, пересылаемые между компонентами приложения

- Данные в файлах трассировки приложения

- Данные Kaspersky Endpoint Agent для Windows

- Данные Kaspersky Endpoint Security для Windows

- Данные Kaspersky Endpoint Security для Linux

- Данные Kaspersky Endpoint Security для Mac

- Лицензирование приложения

- О Лицензионном соглашении

- О лицензионном сертификате

- О лицензии

- О лицензионном ключе

- О файле ключа

- О коде активации

- О подписке

- Добавление лицензионного ключа

- Замена лицензионного ключа

- Удаление лицензионного ключа

- Просмотр информации о добавленных лицензионных ключах в веб-интерфейсе Central Node

- Просмотр текста Лицензионного соглашения в веб-интерфейсе Central Node

- Просмотр текста Политики конфиденциальности в веб-интерфейсе Central Node

- Просмотр информации о стороннем коде, используемом в приложении

- Просмотр текста Лицензионного соглашения в веб-интерфейсе Sandbox

- Просмотр текста Лицензионного соглашения компонента Endpoint Agent

- Режимы работы приложения в соответствии с лицензией

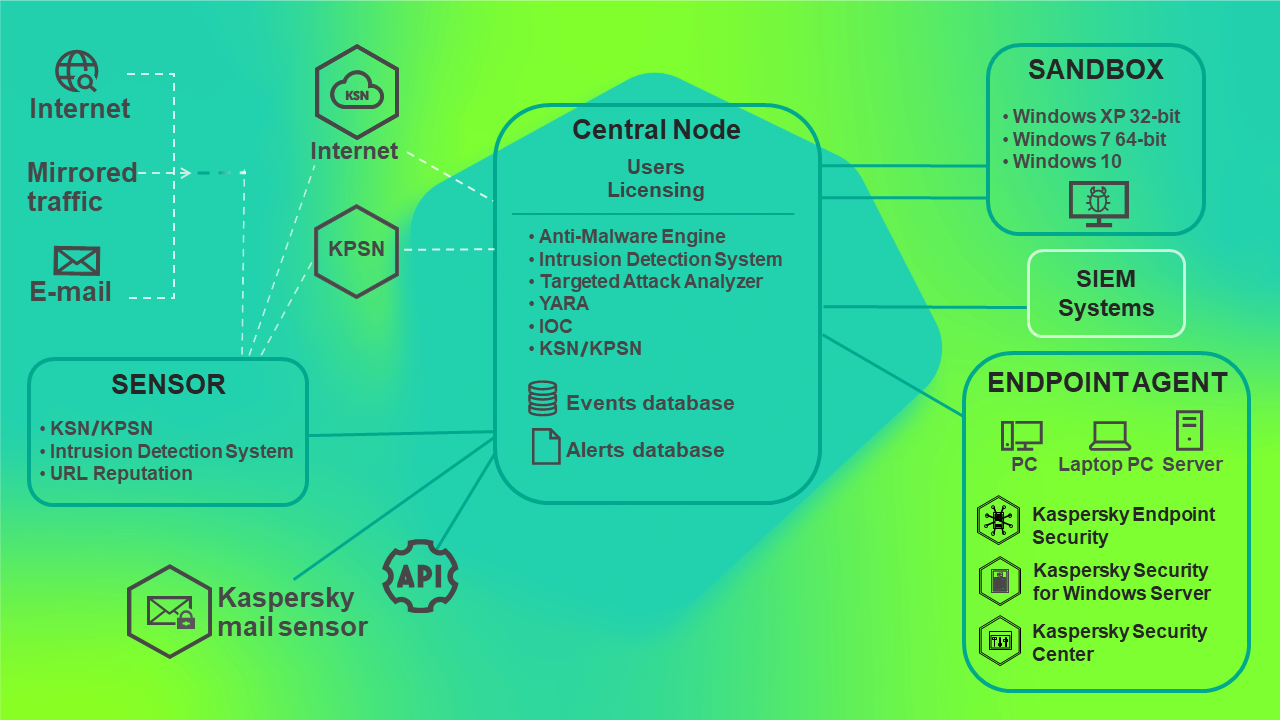

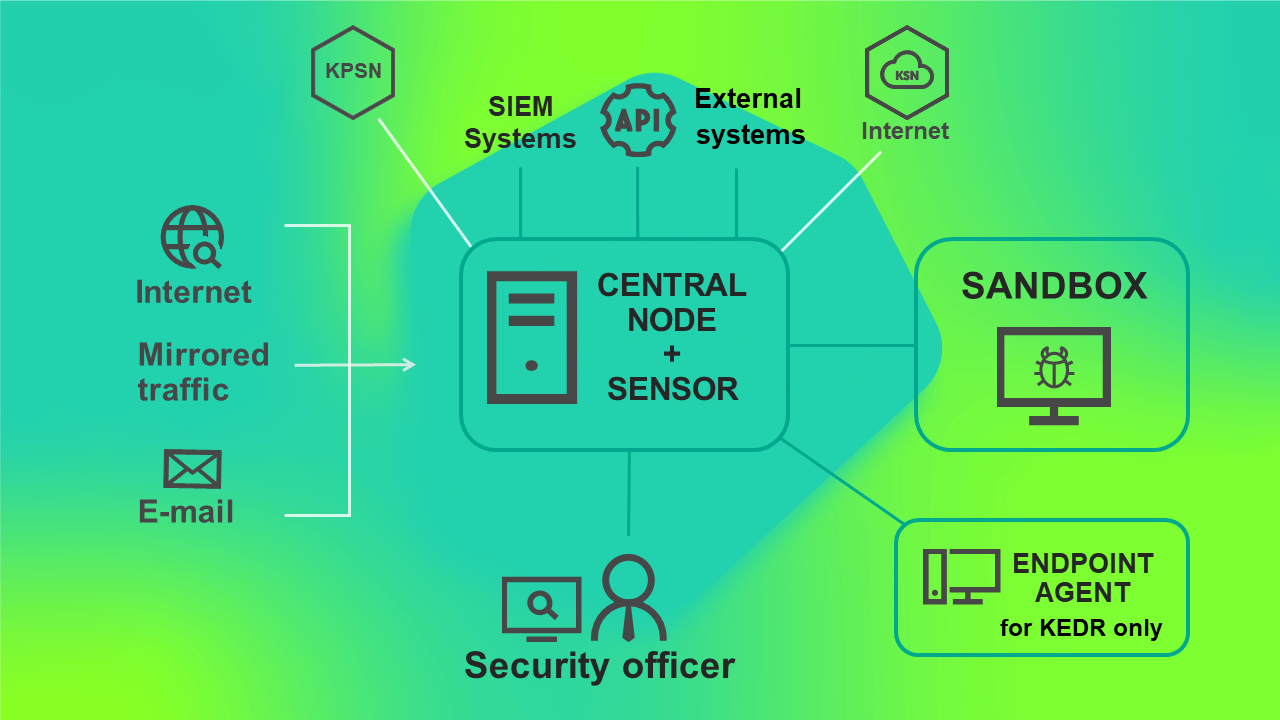

- Архитектура приложения

- Принцип работы приложения

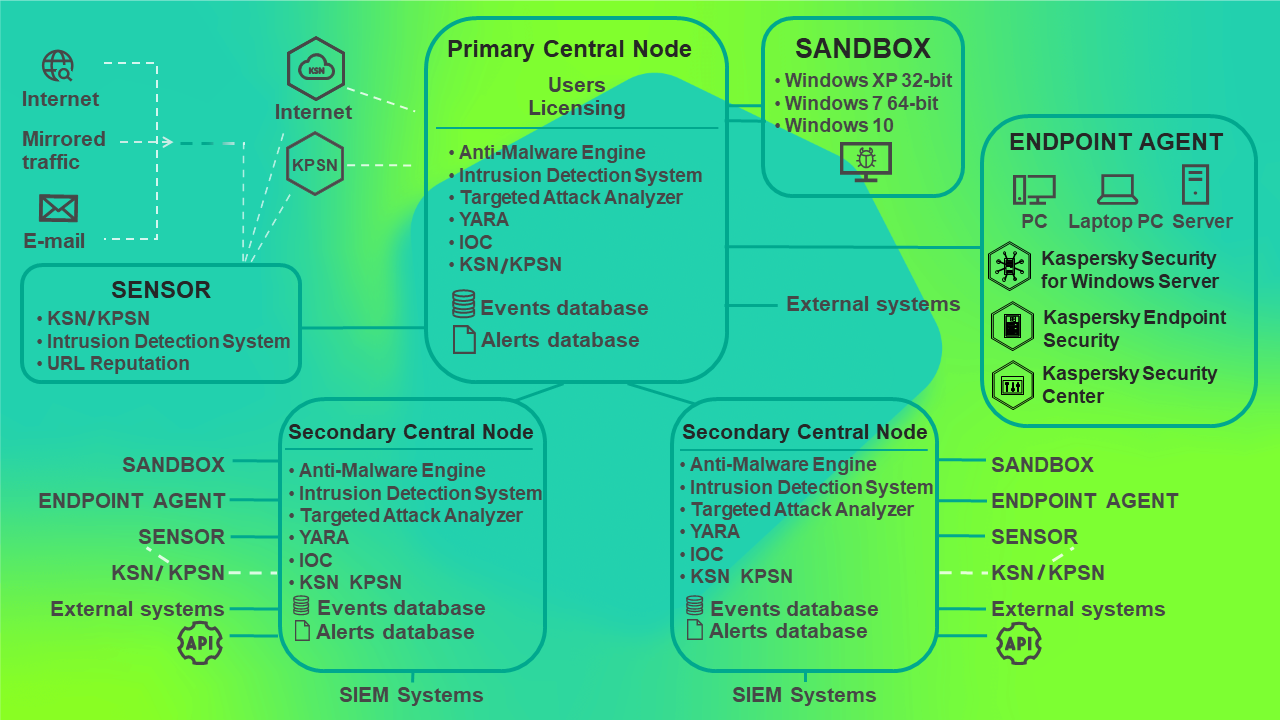

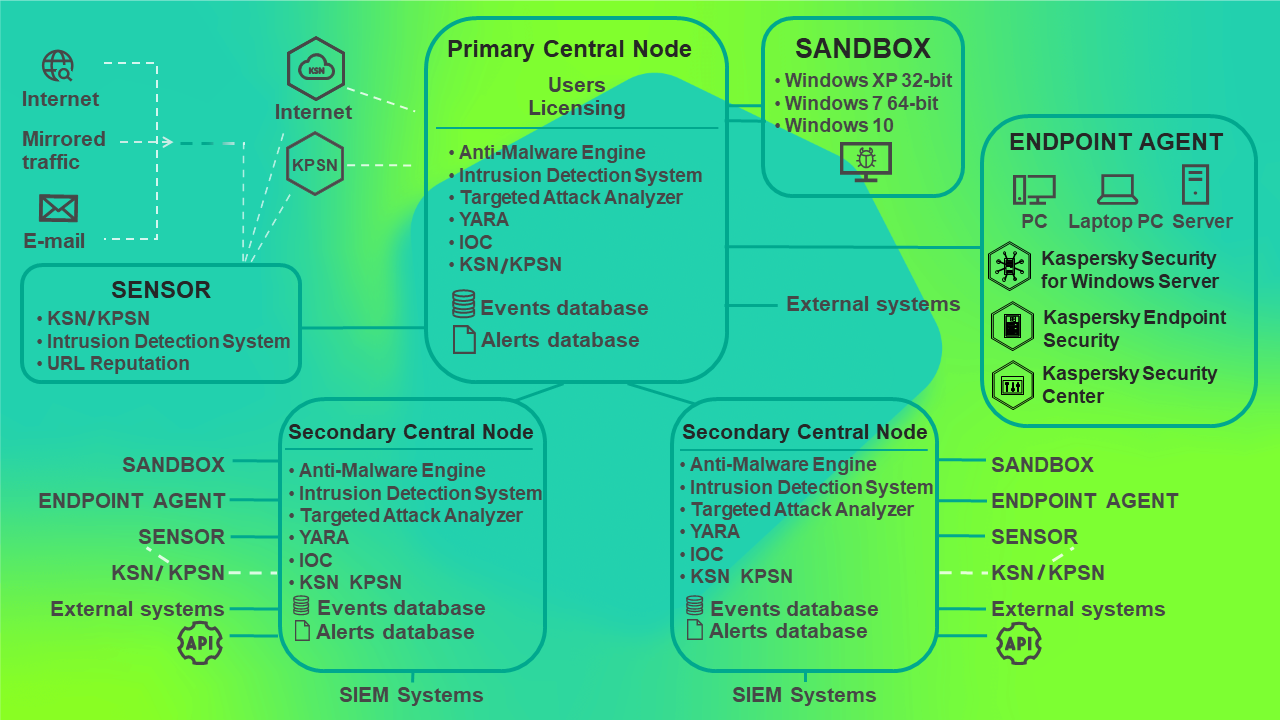

- Распределенное решение и мультитенантность

- Сценарий перехода в режим распределенного решения и мультитенантности

- Изменения в параметрах приложения при переходе в режим распределенного решения и мультитенантности

- Назначение серверу роли PCN

- Назначение серверу роли SCN

- Просмотр информации о тенантах, серверах PCN и SCN

- Добавление тенанта на сервере PCN

- Удаление тенанта на сервере PCN

- Изменение названия тенанта на сервере PCN

- Отключение SCN от PCN

- Изменения в параметрах приложения при отключении SCN от PCN

- Руководство по масштабированию

- Установка и первоначальная настройка приложения

- Подготовка к установке компонентов приложения

- Подготовка IT-инфраструктуры к установке компонентов приложения

- Подготовка IT-инфраструктуры к интеграции с почтовым сервером для приема сообщений по протоколу POP3

- Подготовка IT-инфраструктуры к интеграции с почтовым сервером для отправки сообщений по протоколу SMTP

- Подготовка виртуальной машины к установке компонента Sandbox

- Подготовка установочного образа диска с компонентами Central Node, Sensor и Sandbox

- Порядок установки и настройки компонентов приложения

- Установка компонента Sandbox

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор диска для установки компонента Sandbox

- Шаг 3. Назначение имени хоста

- Шаг 4. Выбор управляющего сетевого интерфейса в списке

- Шаг 5. Назначение адреса и маски сети управляющего интерфейса

- Шаг 6. Добавление адресов DNS-серверов

- Шаг 7. Настройка статического сетевого маршрута

- Шаг 8. Настройка минимальной длины пароля администратора Sandbox

- Шаг 9. Создание учетной записи администратора Sandbox

- Развертывание компонента Central Node со встроенным Sensor в виде кластера

- Развертывание сервера хранения данных

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор роли сервера

- Шаг 3. Выбор режима развертывания

- Шаг 4. Выбор диска для установки компонента

- Шаг 5. Выбор маски сети для адресации серверов

- Шаг 6. Выбор маски сети для адресации компонентов приложения

- Шаг 7. Выбор кластерного сетевого интерфейса

- Шаг 8. Выбор внешнего сетевого интерфейса

- Шаг 9. Выбор способа получения IP-адресов для сетевых интерфейсов

- Шаг 10. Создание учетной записи администратора и аутентификация сервера в кластере

- Шаг 11. Добавление адресов DNS-серверов

- Шаг 12. Настройка синхронизации времени с NTP-сервером

- Шаг 13. Выбор дисков для Ceph-хранилища

- Развертывание обрабатывающего сервера

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор роли сервера

- Шаг 3. Выбор диска для установки компонента

- Шаг 4. Выбор маски сети для адресации серверов кластера

- Шаг 5. Выбор маски сети для адресации компонентов приложения

- Шаг 6. Выбор кластерного сетевого интерфейса

- Шаг 7. Выбор внешнего сетевого интерфейса

- Шаг 8. Выбор способа получения IP-адресов для сетевых интерфейсов

- Шаг 9. Аутентификация сервера в кластере

- Шаг 10. Выбор языка локализации функциональности NDR и настройка получения зеркалированного трафика со SPAN-портов

- Очистка жестких дисков на серверах хранения

- Развертывание сервера хранения данных

- Установка компонента Central Node со встроенным Sensor на сервере

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор роли сервера

- Шаг 3. Выбор диска для установки компонента

- Шаг 4. Выделение диска для базы данных компонента Targeted Attack Analyzer

- Шаг 5. Выбор маски сети для адресации серверов

- Шаг 6. Выбор маски сети для адресации компонентов приложения

- Шаг 7. Выбор внешнего сетевого интерфейса

- Шаг 8. Выбор способа получения IP-адресов для сетевых интерфейсов

- Шаг 9. Создание учетной записи администратора

- Шаг 10. Выбор языка локализации функционала NDR

- Шаг 11. Добавление адресов DNS-серверов

- Шаг 12. Настройка синхронизации времени с NTP-сервером

- Шаг 13. Настройка получения зеркалированного трафика со SPAN-портов

- Установка компонента Sensor на отдельном сервере

- Шаг 1. Просмотр Лицензионного соглашения и Политики конфиденциальности

- Шаг 2. Выбор роли сервера

- Шаг 3. Выбор диска для установки компонента

- Шаг 4. Выбор маски сети для адресации серверов

- Шаг 5. Выбор маски сети для адресации компонентов приложения

- Шаг 6. Выбор внешнего сетевого интерфейса

- Шаг 7. Выбор способа получения IP-адресов для сетевых интерфейсов

- Шаг 8. Создание учетной записи администратора

- Шаг 9. Добавление адресов DNS-серверов

- Шаг 10. Настройка синхронизации времени с NTP-сервером

- Шаг 11. Настройка получения зеркалированного трафика со SPAN-портов

- Оптимизация настроек сетевых интерфейсов для компонента Sensor

- Подключение и настройка внешнего хранилища для компонента Sensor

- Подготовка к установке компонентов приложения

- Настройка параметров масштабирования приложения

- Настройка правил сетевого экрана

- Порты, используемые на компьютерах с установленными компонентами Kaspersky Anti Targeted Attack Platform

- Порты, используемые сервисами Kaspersky Anti Targeted Attack Platform в кластерной конфигурации

- Порты, используемые сервисами Central Node, установленным на сервере

- Порты, используемые сервисами в конфигурации с компонентом Sensor, установленным на отдельном сервере

- Порты для взаимодействия между сервисами анализа трафика сети

- Настройка интеграции компонента Endpoint Agent с функциональным блоком KEDR

- Настройка доверенного соединения с приложением Kaspersky Endpoint Agent

- Настройка проверки TLS-сертификата Kaspersky Endpoint Agent сервером Central Node и загрузка криптоконтейнера в Kaspersky Endpoint Agent

- Загрузка TLS-сертификата сервера Central Node или Sensor в Kaspersky Endpoint Agent

- Настройка интеграции и доверенного соединения с Kaspersky Anti Targeted Attack Platform на стороне Kaspersky Endpoint Agent

- Настройка доверенного соединения с приложением Kaspersky Endpoint Security

- Скачивание TLS-сертификата сервера Central Node на компьютер

- Генерация TLS-сертификата сервера Central Node в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

- Загрузка самостоятельно подготовленного TLS-сертификата сервера Central Node через веб-интерфейс Kaspersky Anti Targeted Attack Platform

- Включение проверки TLS-сертификата компонента Endpoint Agent в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

- Генерация TLS-сертификата компонента Endpoint Agent в веб-интерфейсе Kaspersky Anti Targeted Attack Platform и скачивание криптоконтейнера

- Загрузка самостоятельно подготовленного TLS-сертификата компонента Endpoint Agent через веб-интерфейс Kaspersky Anti Targeted Attack Platform

- Просмотр таблицы TLS-сертификатов компонента Endpoint Agent в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

- Фильтрация и поиск TLS-сертификатов компонента Endpoint Agent в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

- Удаление TLS-сертификатов компонента Endpoint Agent в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

- Настройка перенаправления трафика от компонента Endpoint Agent на сервер Sensor

- Настройка доверенного соединения с приложением Kaspersky Endpoint Agent

- Настройка интеграции компонента Endpoint Agent с функциональным блоком NDR

- Начало работы с приложением

- Управление учетными записями администраторов и пользователей приложения

- Создание учетной записи администратора веб-интерфейса приложения

- Создание учетной записи пользователя веб-интерфейса приложения

- Настройка отображения таблицы учетных записей пользователей

- Просмотр таблицы учетных записей пользователей

- Фильтрация учетных записей

- Сброс фильтра учетных записей

- Изменение прав доступа учетной записи пользователя веб-интерфейса приложения

- Включение и отключение учетной записи администратора или пользователя веб-интерфейса приложения

- Изменение пароля учетной записи администратора или пользователя приложения

- Изменение пароля своей учетной записи

- Аутентификация с помощью доменных учетных записей

- Участие в Kaspersky Security Network и использование Kaspersky Private Security Network

- Работа с компонентом Sandbox через веб-интерфейс

- Обновление баз компонента Sandbox

- Настройка соединения компонентов Sandbox и Central Node

- Настройка сетевых интерфейсов компонента Sandbox

- Установка даты и времени системы Sandbox

- Установка и настройка образов операционных систем и приложений для работы компонента Sandbox

- Работа с образами операционных систем и приложений в Хранилище Sandbox

- Работа с шаблонами виртуальных машин

- Управление виртуальными машинами

- Установка максимального количества одновременно запускаемых виртуальных машин

- Изменение количества лицензионных ключей для виртуальной машины с пользовательским образом операционной системы

- Загрузка журнала системы Sandbox на жесткий диск

- Экспорт параметров Sandbox

- Импорт параметров Sandbox

- Перезагрузка сервера Sandbox

- Выключение сервера Sandbox

- Изменение пароля учетной записи администратора Sandbox

- Администратору: работа в веб-интерфейсе приложения

- Интерфейс Kaspersky Anti Targeted Attack Platform

- Мониторинг работы приложения

- О виджетах и схемах расположения виджетов

- Выбор тенанта и сервера для работы в разделе Мониторинг

- Добавление виджета на текущую схему расположения виджетов

- Перемещение виджета на текущей схеме расположения виджетов

- Изменение отображения данных в виджетах NDR

- Удаление виджета с текущей схемы расположения виджетов

- Сохранение схемы расположения виджетов в PDF

- Настройка периода отображения данных на виджетах

- Мониторинг приема и обработки входящих данных

- Мониторинг очередей обработки данных модулями и компонентами приложения

- Мониторинг обработки данных компонентом Sandbox

- Просмотр состояния работоспособности модулей и компонентов приложения

- Работа с информацией о серверах с компонентами Central Node и Sensor

- Управление серверами Central Node, PCN или SCN с помощью веб-интерфейса приложения

- Изменение имени сервера

- Настройка даты и времени сервера

- Генерация или загрузка TLS-сертификата сервера

- Скачивание TLS-сертификата сервера на компьютер

- Назначение DNS-имени сервера

- Настройка параметров DNS

- Настройка параметров сетевого интерфейса

- Настройка сетевого маршрута для использования по умолчанию

- Настройка параметров соединения с прокси-сервером

- Настройка параметров соединения с почтовым сервером

- Управление параметрами сохранения трафика

- Управление параметрами сохранения файлов дампа трафика

- Выбор операционных систем для проверки объектов в Sandbox

- Парольные политики

- Управление компонентом Sensor

- Подключение компонента Sensor к Central Node

- Управление сертификатом компонента Sensor

- Вход в веб-интерфейс компонента Sensor

- Изменение имени сервера

- Управление точками мониторинга

- Настройка максимального размера проверяемого файла

- Настройка записи содержимого HTTP-пакета

- Настройка интеграции с почтовым сервером по протоколу SMTP

- Настройка интеграции с прокси-сервером по протоколу ICAP

- Настройка записи зеркалированного трафика со SPAN-портов

- Настройка интеграции с почтовым сервером по протоколу POP3

- Управление кластером

- Уведомления о максимальной загрузке центрального процессора и оперативной памяти серверов Central Node и Sensor

- Настройка соединения с протоколом SNMP

- Работа с информацией о хостах с компонентом Endpoint Agent

- Выбор тенанта для работы в разделе Endpoint Agents

- Просмотр таблицы хостов c компонентом Endpoint Agent на отдельном сервере Central Node

- Просмотр информации о хосте

- Фильтрация и поиск хостов с компонентом Endpoint Agent по имени хоста

- Фильтрация и поиск хостов с компонентом Endpoint Agent, изолированных от сети

- Фильтрация и поиск хостов с компонентом Endpoint Agent по именам серверов PCN и SCN

- Фильтрация и поиск хостов с компонентом Endpoint Agent по IP-адресу компьютера

- Фильтрация и поиск хостов с компонентом Endpoint Agent по версии операционной системы на компьютере

- Фильтрация и поиск хостов с компонентом Endpoint Agent по версии компонента

- Фильтрация и поиск хостов с компонентом Endpoint Agent по их активности

- Быстрое создание фильтра хостов с компонентом Endpoint Agent

- Сброс фильтра хостов с компонентом Endpoint Agent

- Настройка показателей активности компонента Endpoint Agent

- Удаление хостов с компонентом Endpoint Agent

- Автоматическое удаление неактивных хостов

- Поддерживаемые интерпретаторы и процессы

- Настройка интеграции с компонентом Sandbox

- Ручная отправка файлов с хостов с компонентом Endpoint Agent на проверку в Sandbox

- Настройка интеграции с внешними системами

- Настройка интеграции с Kaspersky Managed Detection and Response

- Настройка интеграции с SIEM-системой

- Обновление сертификата для подключения к Central Node через API

- Управление коннекторами

- Об управляемых и неуправляемых коннекторах

- Об отправке событий, сообщений приложения и записей аудита в сторонние системы

- Об автоматическом управлении сетевым доступом устройств с помощью коннекторов типа Cisco Switch

- Добавление коннектора

- Просмотр таблицы коннекторов

- Включение и выключение коннектора

- Изменение параметров коннектора

- Создание нового файла свертки для коннектора

- Удаление коннектора

- Добавление и удаление типов коннекторов

- Управление секретами с учетными данными для удаленных подключений

- Обновление баз приложения

- Создание списка паролей для архивов

- Настройка интеграции с приложением ArtX TLSproxy

- Сотруднику службы безопасности: работа в веб-интерфейсе приложения

- Интерфейс Kaspersky Anti Targeted Attack Platform

- Выбор тенанта для работы в веб-интерфейсе приложения

- Мониторинг работы приложения

- О виджетах и схемах расположения виджетов

- Добавление виджета на текущую схему расположения виджетов

- Перемещение виджета на текущей схеме расположения виджетов

- Изменение отображения данных в виджетах NDR

- Удаление виджета с текущей схемы расположения виджетов

- Сохранение схемы расположения виджетов в PDF

- Настройка периода отображения данных на виджетах

- Настройка масштаба отображения виджетов

- Основные принципы работы с виджетами типа "Алерты"

- Информация в виджете Устройства

- Информация в виджете События

- Просмотр состояния работоспособности модулей и компонентов приложения

- Управление технологиями

- Просмотр таблицы алертов

- Настройка отображения таблицы алертов

- Фильтрация, сортировка и поиск алертов

- Фильтрация алертов по наличию статуса VIP

- Фильтрация и поиск алертов по времени

- Фильтрация алертов по степени важности

- Фильтрация и поиск алертов по категориям обнаруженных объектов

- Фильтрация и поиск алертов по полученной информации

- Фильтрация и поиск алертов по адресу источника

- Фильтрация и поиск алертов по адресу назначения

- Фильтрация и поиск алертов по имени сервера

- Фильтрация и поиск алертов по названию технологии

- Фильтрация и поиск алертов по состоянию их обработки пользователем

- Фильтрация и поиск алертов по имени пользователя, которыму они назначены

- Сортировка алертов в таблице

- Быстрое создание фильтра алертов

- Сохранение фильтров

- Сброс фильтра алертов

- Рекомендации по обработке алертов

- Просмотр алертов

- Просмотр информации об алерте

- Общая информация об алерте любого типа

- Информация в блоке Информация об объекте

- Информация в блоке Детали алерта

- Информация в блоке Сведения о проверке технологиями NDR

- Информация в блоке Результаты проверки

- Информация в блоке Правило IDS

- Информация в блоке URL

- Информация в блоке IP устройств, связанных с обнаружением

- Информация в блоке Сетевое событие

- Результаты проверки в Sandbox

- Результаты IOC-проверки

- Информация в блоке Хосты

- Информация в блоке Журнал изменений

- Отправка данных об алерте

- Просмотр связей алерта

- Действия пользователей с алертами

- Мониторинг событий в трафике сети

- Оценки и уровни критичности событий NDR

- Технологии регистрации событий NDR

- Статусы событий NDR

- Таблица зарегистрированных событий NDR

- Настройка таблицы зарегистрированных событий

- Просмотр событий, вложенных в агрегирующее событие

- Просмотр подробных данных о событии NDR

- Изменение статусов событий NDR

- Установка меток

- Копирование событий NDR в текстовый редактор

- Загрузка трафика для событий

- Создание директории для экспорта событий на сетевой ресурс

- Поиск угроз по базе событий

- Поиск событий в режиме конструктора

- Поиск событий в режиме исходного кода

- Конвертация в запрос для поиска событий в режиме исходного кода

- Критерии для поиска событий

- Операторы

- Сортировка событий в таблице

- Изменение условий поиска событий

- Поиск событий по результатам их обработки в приложениях EPP

- Поиск событий по условиям, заданным в файле формата IOC и YAML

- Создание правила TAA (IOA) на основе условий поиска событий

- Информация о событиях

- Рекомендации по обработке событий

- Информация о событиях в дереве событий

- Просмотр таблицы событий

- Настройка отображения таблицы событий

- Просмотр информации о событии

- Информация о событии Запущен процесс

- Информация о событии Завершен процесс

- Информация о событии Загружен модуль

- Информация о событии Удаленное соединение

- Информация о событии Правило запрета

- Информация о событии Заблокирован документ

- Информация о событии Изменен файл

- Информация о событии Журнал событий ОС

- Информация о событии Изменение в реестре

- Информация о событии Прослушан порт

- Информация о событии Загружен драйвер

- Информация о событии DNS

- Информация о событии LDAP

- Информация о событии Именованный канал

- Информация о событии WMI

- Информация о событии Обнаружение

- Информация о событии Результат обработки обнаружения

- Информация о событии Интерпретированный запуск файла

- Информация о событии AMSI-проверка

- Информация о событии Интерактивный ввод команд в консоли

- Информация о событии Внедрение кода

- Информация о событии Доступ к процессу

- Проверка цепочек событий по правилам TAA (IOA) "Лаборатории Касперского"

- Управление активами

- Просмотр таблицы устройств

- Просмотр информации об устройстве

- Автоматическое добавление и обновление устройств

- Добавление устройств вручную

- Автоматическое присвоение статусов устройств

- Автоматическая группировка устройств по заданному критерию

- Распределение устройств по группам вручную

- Перемещение серверов с компонентами и групп в другие группы на карте сетевых взаимодействий

- Дерево групп устройств

- Формирование дерева групп устройств вручную

- Установка и удаление меток для устройств

- Групповое реагирование

- Контроль пользователей на устройствах

- Контроль запусков исполняемых файлов на устройствах

- Задания активных опросов устройств

- Добавление задания активного опроса

- Изменение задания активного опроса

- Просмотр таблицы заданий активных опросов

- Запуск и остановка заданий активных опросов

- Просмотр общих сведений о выполнении запусков заданий активных опросов

- Просмотр отчета о выполнении задания активного опроса

- Удаление заданий активных опросов

- Настройка адресных пространств

- Работа с картой сетевых взаимодействий

- Узлы на карте сетевых взаимодействий

- Группы устройств на карте сетевых взаимодействий

- Соединения на карте сетевых взаимодействий

- Просмотр подробных сведений об объектах

- Изменение масштаба карты сетевых взаимодействий

- Позиционирование карты сетевых взаимодействий

- Закрепление и открепление узлов и групп

- Изменение местоположения узлов и групп вручную

- Автоматическое распределение узлов и групп

- Поиск узлов на карте сетевых взаимодействий

- Фильтрация объектов на карте сетевых взаимодействий

- Сохранение и загрузка параметров отображения карты сетевых взаимодействий

- Добавление нового вида с сохранением текущих параметров отображения карты сетевых взаимодействий

- Обновление вида с сохранением текущих параметров отображения карты сетевых взаимодействий

- Переименование вида карты сетевых взаимодействий

- Удаление вида карты сетевых взаимодействий

- Применение на карте сетевых взаимодействий параметров, сохраненных в виде

- Мониторинг сетевых сеансов

- Контроль рисков

- Настройка типов событий NDR

- Просмотр таблицы типов событий

- Изменение параметров системного типа события

- Настройка автоматического сохранения трафика для системных типов событий

- Настройка передачи событий через коннекторы

- Общие переменные для подстановки значений в Kaspersky Anti Targeted Attack Platform

- Технологии регистрации событий NDR

- Системные типы событий в Kaspersky Anti Targeted Attack Platform

- Настройка типов рисков

- Системные типы событий в Kaspersky Anti Targeted Attack Platform

- Работа с информацией о хостах с компонентом Endpoint Agent

- Просмотр таблицы хостов с компонентом Endpoint Agent

- Настройка отображения таблицы хостов с компонентом Endpoint Agent

- Просмотр информации о хосте

- Фильтрация и поиск хостов с компонентом Endpoint Agent по имени хоста

- Фильтрация и поиск хостов с компонентом Endpoint Agent, изолированных от сети

- Фильтрация и поиск хостов с компонентом Endpoint Agent по именам серверов PCN и SCN

- Фильтрация и поиск хостов с компонентом Endpoint Agent по IP-адресу компьютера

- Фильтрация и поиск хостов с компонентом Endpoint Agent по версии операционной системы на компьютере

- Фильтрация и поиск хостов с компонентом Endpoint Agent по версии компонента

- Фильтрация и поиск хостов с компонентом Endpoint Agent по их активности

- Быстрое создание фильтра хостов с компонентом Endpoint Agent

- Сброс фильтра хостов с компонентом Endpoint Agent

- Удаление хостов с компонентом Endpoint Agent

- Настройка показателей активности компонента Endpoint Agent

- Поддерживаемые интерпретаторы и процессы

- Сетевая изоляция хостов с компонентом Endpoint Agent

- Автоматическая отправка файлов с хостов с компонентом Endpoint Agent на проверку в Sandbox по правилам TAA (IOA) "Лаборатории Касперского"

- Выбор операционных систем для проверки объектов в Sandbox

- Работа с задачами

- Просмотр таблицы задач

- Просмотр информации о задаче

- Создание задачи получения файла

- Создание задачи сбора форензики

- Создание задачи получения ключа реестра

- Создание задачи получения метафайлов NTFS

- Создание задачи получения дампа памяти процесса

- Создание задачи получения образа диска

- Создание задачи получения дампа оперативной памяти

- Создание задачи завершения процесса

- Создание задачи проверки хостов с помощью правил YARA

- Создание задачи управления службами

- Создание задачи выполнения приложения

- Создание задачи удаления файла

- Создание задачи помещения файла на карантин

- Создание задачи восстановления файла из карантина

- Создание копии задачи

- Удаление задач

- Фильтрация задач по времени создания

- Фильтрация задач по типу

- Фильтрация задач по имени

- Фильтрация задач по имени и пути к файлу

- Фильтрация задач по описанию

- Фильтрация задач по имени сервера

- Фильтрация задач по имени пользователя, создавшего задачу

- Фильтрация задач по состоянию обработки

- Сброс фильтра задач

- Работа с политиками (правилами запрета)

- Просмотр таблицы правил запрета

- Настройка отображения таблицы правил запрета

- Просмотр правила запрета

- Создание правила запрета

- Импорт правил запрета

- Включение и отключение правила запрета

- Включение и отключение предустановок

- Удаление правил запрета

- Фильтрация правил запрета по имени

- Фильтрация правил запрета по типу

- Фильтрация правил запрета по хешу файла

- Фильтрация правил запрета по имени сервера

- Сброс фильтра правил запрета

- Работа с пользовательскими правилами

- Об использовании индикаторов компрометации (IOC) и атаки (IOA) для поиска угроз

- Работа с пользовательскими правилами TAA (IOA)

- Просмотр таблицы правил TAA (IOA)

- Создание правила TAA (IOA) на основе условий поиска событий

- Импорт правил TAA (IOA)

- Просмотр информации о правиле TAA (IOA)

- Поиск алертов и событий, в которых сработали правила TAA (IOA)

- Фильтрация и поиск правил TAA (IOA)

- Сброс фильтра правил TAA (IOA)

- Включение и отключение использования правил TAA (IOA)

- Изменение правила TAA (IOA)

- Удаление правил TAA (IOA)

- Работа с пользовательскими правилами IOC

- Просмотр таблицы IOC-файлов

- Просмотр информации об IOC-файле

- Загрузка IOC-файла

- Скачивание IOC-файла на компьютер

- Включение и отключение автоматического использования IOC-файла при проверке хостов

- Удаление IOC-файла

- Поиск алертов по результатам IOC-проверки

- Поиск событий по IOC-файлу

- Фильтрация и поиск IOC-файлов

- Сброс фильтра IOC-файлов

- Настройка расписания IOC-проверки

- Работа с пользовательскими правилами обнаружения вторжений

- Работа с пользовательскими правилами YARA

- Работа с объектами в Хранилище и на карантине

- Просмотр таблицы объектов, помещенных в Хранилище

- Просмотр информации об объекте, загруженном в Хранилище через веб-интерфейс

- Просмотр информации об объекте, помещенном в Хранилище по задаче получения файла

- Просмотр информации об объекте, помещенном в Хранилище по задаче получения данных

- Скачивание объектов из Хранилища

- Загрузка объектов в Хранилище

- Отправка объектов из Хранилища на проверку

- Удаление объектов из Хранилища

- Фильтрация объектов в Хранилище по типу объекта

- Фильтрация объектов в Хранилище по описанию объекта

- Фильтрация объектов в Хранилище по результатам проверки

- Фильтрация объектов в Хранилище по имени сервера Central Node, PCN или SCN

- Фильтрация объектов в Хранилище по источнику объекта

- Фильтрация объектов по времени помещения в Хранилище

- Сброс фильтра объектов в Хранилище

- Просмотр таблицы объектов, помещенных на карантин на компьютерах с компонентом Endpoint Agent

- Просмотр информации об объекте на карантине

- Восстановление объекта из карантина

- Получение копии объекта на карантине на сервер Kaspersky Anti Targeted Attack Platform

- Удаление информации об объекте, помещенном на карантин, из таблицы

- Фильтрация информации об объектах, помещенных на карантин, по типу объекта

- Фильтрация информации об объектах, помещенных на карантин, по описанию объекта

- Фильтрация информации об объектах, помещенных на карантин, по имени хоста

- Фильтрация информации об объектах, помещенных на карантин, по времени

- Сброс фильтра информации об объектах на карантине

- Работа с отчетами

- Работа с общими отчетами

- Просмотр таблицы шаблонов и отчетов

- Создание шаблона

- Создание отчета по шаблону

- Просмотр отчета

- Скачивание отчета на локальный компьютер

- Изменение шаблона

- Фильтрация шаблонов по имени

- Фильтрация шаблонов по имени пользователя, создавшего шаблон

- Фильтрация шаблонов по времени создания

- Сброс фильтра шаблонов

- Удаление шаблона

- Фильтрация отчетов по времени создания

- Фильтрация отчетов по имени

- Фильтрация отчетов по имени сервера с компонентом Central Node

- Фильтрация отчетов по имени пользователя, создавшего отчет

- Сброс фильтра отчетов

- Удаление отчета

- Работа с отчетами NDR

- Просмотр таблицы шаблонов отчетов NDR

- Просмотр сведений о шаблоне отчета NDR

- Просмотр таблицы отчетов NDR

- Формирование отчета NDR по шаблону вручную

- Дублирование шаблона отчета NDR

- Изменение шаблона отчета NDR

- Экспорт отчета NDR в файл

- Удаление шаблона отчета NDR

- Удаление отчета NDR

- Отмена формирования отчета NDR

- Управление параметрами хранения файлов отчетов

- Работа с общими отчетами

- Работа с правилами присвоения алертам статуса VIP

- Просмотр таблицы правил присвоения статуса VIP

- Создание правила присвоения статуса VIP

- Удаление правила присвоения статуса VIP

- Изменение правила присвоения статуса VIP

- Импорт списка правил присвоения статуса VIP

- Экспорт списка данных, исключенных из проверки

- Фильтрация и поиск по типу правила присвоения статуса VIP

- Фильтрация и поиск по значению правила присвоения статуса VIP

- Фильтрация и поиск по описанию правила присвоения статуса VIP

- Сброс фильтра правил присвоения статуса VIP

- Работа с разрешающими правилами для событий NDR

- Просмотр таблицы разрешающих правил

- Создание разрешающего правила с изначально пустыми значениями или со значениями из шаблона

- Создание разрешающего правила на основе зарегистрированного события

- Копирование разрешающего правила

- Изменение параметров разрешающего правила

- Включение и выключение разрешающих правил

- Удаление разрешающих правил

- Работа со списком исключений из проверки

- Просмотр таблицы данных, исключенных из проверки

- Добавление правила исключения из проверки

- Удаление правила исключения из проверки

- Изменение правила, добавленного в исключения из проверки

- Экспорт списка данных, исключенных из проверки

- Фильтрация правил в списке исключений из проверки по критерию

- Поиск правил в списке исключений из проверки по значению

- Сброс фильтра правил в списке исключений из проверки

- Работа с исключениями из правил обнаружения вторжений

- Работа с TAA-исключениями

- Работа с ICAP-исключениями

- Просмотр таблицы ICAP-исключений

- Добавление правила в ICAP-исключения

- Удаление правил из ICAP-исключений

- Изменение и выключение правила в списке ICAP-исключений

- Фильтрация правил в списке ICAP-исключений по критерию

- Фильтрация правил в списке ICAP-исключений по значению

- Фильтрация правил в списке ICAP-исключений по состоянию

- Сброс условий фильтрации правил в списке ICAP-исключений

- Работа с зеркалированным трафиком со SPAN-портов

- Создание списка паролей для архивов

- Работа с информацией о серверах с компонентами Central Node и Sensor

- Просмотр параметров сервера

- Просмотр таблицы серверов с компонентом Sandbox

- Просмотр параметров набора операционных систем для проверки объектов в Sandbox

- Просмотр таблицы внешних систем

- Работа с пользовательскими правилами Sandbox

- Просмотр таблицы пользовательских правил Sandbox

- Настройка отображения таблицы правил Sandbox

- Фильтрация и поиск правил Sandbox

- Сброс фильтра правил Sandbox

- Просмотр информации о пользовательском правиле Sandbox

- Создание пользовательского правила Sandbox для проверки файлов

- Создание пользовательского правила Sandbox для проверки URL-адреса

- Копирование пользовательского правила Sandbox

- Импорт пользовательских правил Sandbox для проверки файлов

- Изменение пользовательского правила Sandbox

- Включение и отключение пользовательских правил Sandbox

- Экспорт пользовательских правил Sandbox для проверки файлов

- Удаление пользовательских правил Sandbox

- Список расширений для категорий файлов

- Отправка уведомлений

- Просмотр таблицы правил для отправки уведомлений

- Создание правила для отправки уведомлений об обнаружениях

- Создание правила для отправки уведомлений о работе компонентов приложения

- Включение и отключение правила для отправки уведомлений

- Изменение правила для отправки уведомлений

- Удаление правила для отправки уведомлений

- Фильтрация и поиск правил отправки уведомлений по типу правила

- Фильтрация и поиск правил отправки уведомлений по теме уведомлений

- Фильтрация и поиск правил отправки уведомлений по адресу электронной почты

- Фильтрация и поиск правил отправки уведомлений по их состоянию

- Сброс фильтра правил отправки уведомлений

- Управление журналами

- Просмотр сообщений приложения

- Просмотр информации о файлах, поступавших на проверку в Kaspersky Anti Targeted Attack Platform

- Управление приложением Kaspersky Endpoint Agent для Windows

- Управление приложением Kaspersky Endpoint Security для Windows

- Управление приложением Kaspersky Endpoint Security для Linux

- Управление приложением Kaspersky Endpoint Security для Mac

- Резервное копирование и восстановление данных

- Обновление Kaspersky Anti Targeted Attack Platform

- Обновление Central Node, установленного на сервере, с версии 6.1 до 7.0.3

- Обновление Central Node, установленного в виде кластера, с версии 6.1 до версии 7.0.3

- Подготовка к установке обновления в режиме распределенного решения и мультитенантности

- Обновление Sensor, установленного на отдельном сервере

- Состав и объем данных, сохраняемых при обновлении приложения Kaspersky Anti Targeted Attack Platform

- Обновление Kaspersky Anti Targeted Attack Platform с версии 7.0 до версии 7.0.1

- Обновление Kaspersky Anti Targeted Attack Platform с версии 7.0.1 до версии 7.0.3

- Использование Kaspersky Anti Targeted Attack Platform API KATA и KEDR

- Интеграция внешней системы с Kaspersky Anti Targeted Attack Platform

- API для проверки объектов внешних систем

- API для получения внешними системами информации об алертах

- API для получения внешними системами информации о событиях приложения

- API для управления действиями по реагированию на угрозы

- Использование Kaspersky Anti Targeted Attack Platform API NDR

- Источники информации о приложении

- Обращение в Службу технической поддержки

- Глоссарий

- Advanced persistent threat (APT)

- Anti-Malware Engine

- Backdoor-программа

- Central Node

- CSRF-атака

- End User License Agreement

- ICAP-данные

- ICAP-клиент

- Intrusion Detection System

- IOA

- IOC

- IOC-файл

- Kaspersky Anti Targeted Attack Platform

- Kaspersky Private Security Network

- Kaspersky Secure Mail Gateway

- Kaspersky Security Network (KSN)

- Kaspersky Threat Intelligence Portal

- KATA

- KEDR

- Kerberos-аутентификация

- Keytab-файл

- MIB (Management Information Base)

- MITM-атака

- NTP-сервер

- OpenIOC

- Sandbox

- Sensor

- SIEM-система

- SPAN

- Syslog

- Targeted Attack Analyzer

- TLS-шифрование

- YARA

- Алерт

- Альтернативный поток данных

- Атака "нулевого дня"

- Вредоносные веб-адреса

- Дамп

- Зеркалированный трафик

- Имя субъекта-службы (SPN)

- Компонент Endpoint Agent

- Локальная репутационная база KPSN

- Мультитенантность

- Обнаружение

- Правила YARA

- Правило TAA (IOA)

- Пропускная способность канала связи

- Распределенное решение

- Сигнатура

- Статус VIP

- Тенант

- Техника MITRE

- Трассировка

- Угрозы нового поколения

- Уязвимость "нулевого дня"

- Фишинговые URL-адреса

- Целевая атака

- Информация о стороннем коде

- Уведомления о товарных знаках

Справка Kaspersky Anti Targeted Attack Platform

Новые функции

Новые функции

Аппаратные и программные требования

Аппаратные и программные требования

- Аппаратные и программные требования

- Совместимость Kaspersky Anti Targeted Attack Platform с Kaspersky Endpoint Agent для Windows

- Совместимость Kaspersky Anti Targeted Attack Platform с Kaspersky Endpoint Security для Windows, Linux и Mac

Лицензирование

Лицензирование

Начало работы

Начало работы

- Распределенное решение и мультитенантность

- Масштабирование Kaspersky Anti Targeted Attack Platform

- Установка и первоначальная настройка Kaspersky Anti Targeted Attack Platform

- Настройка интеграции Kaspersky Anti Targeted Attack Platform с компонентом Endpoint Agent

Работа в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

Работа в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

- Работа в веб-интерфейсе приложения – Администратору

- Работа в веб-интерфейсе приложения – Сотруднику службы безопасности

Дополнительные возможности

Дополнительные возможности

Обновление

Обновление

Обращение в Службу технической поддержки

Обращение в Службу технической поддержки

В начало

Kaspersky Anti Targeted Attack Platform

Kaspersky Anti Targeted Attack Platform – решение (далее также "приложение"), предназначенное для защиты IT-инфраструктуры организации и своевременного обнаружения таких угроз, как атаки "нулевого дня", целевые атаки и сложные целевые атаки advanced persistent threats (далее также "APT"). Решение разработано для корпоративных пользователей.

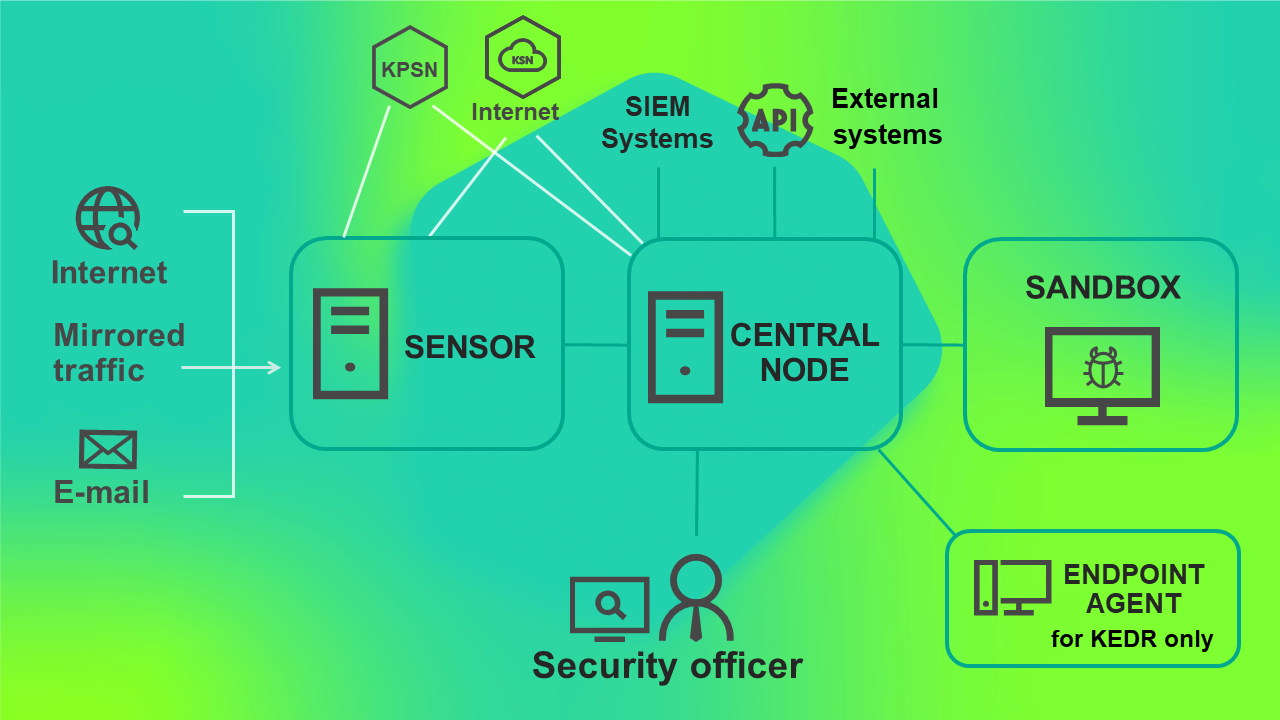

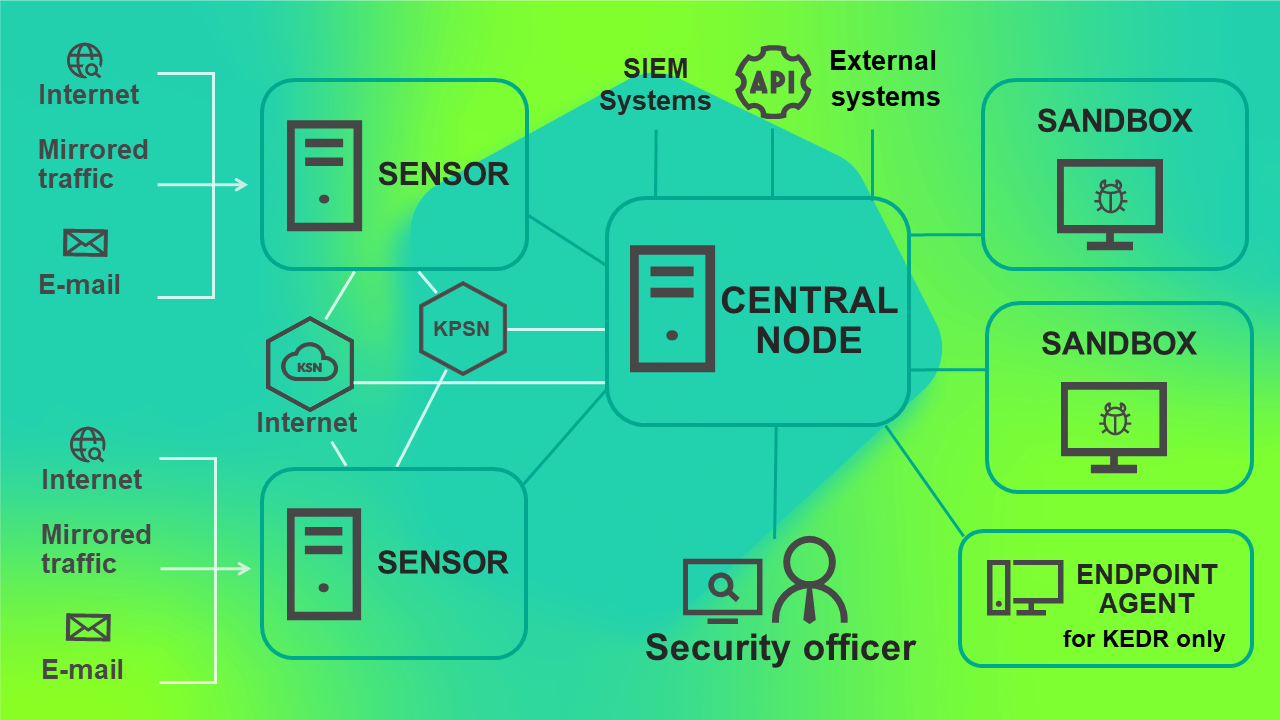

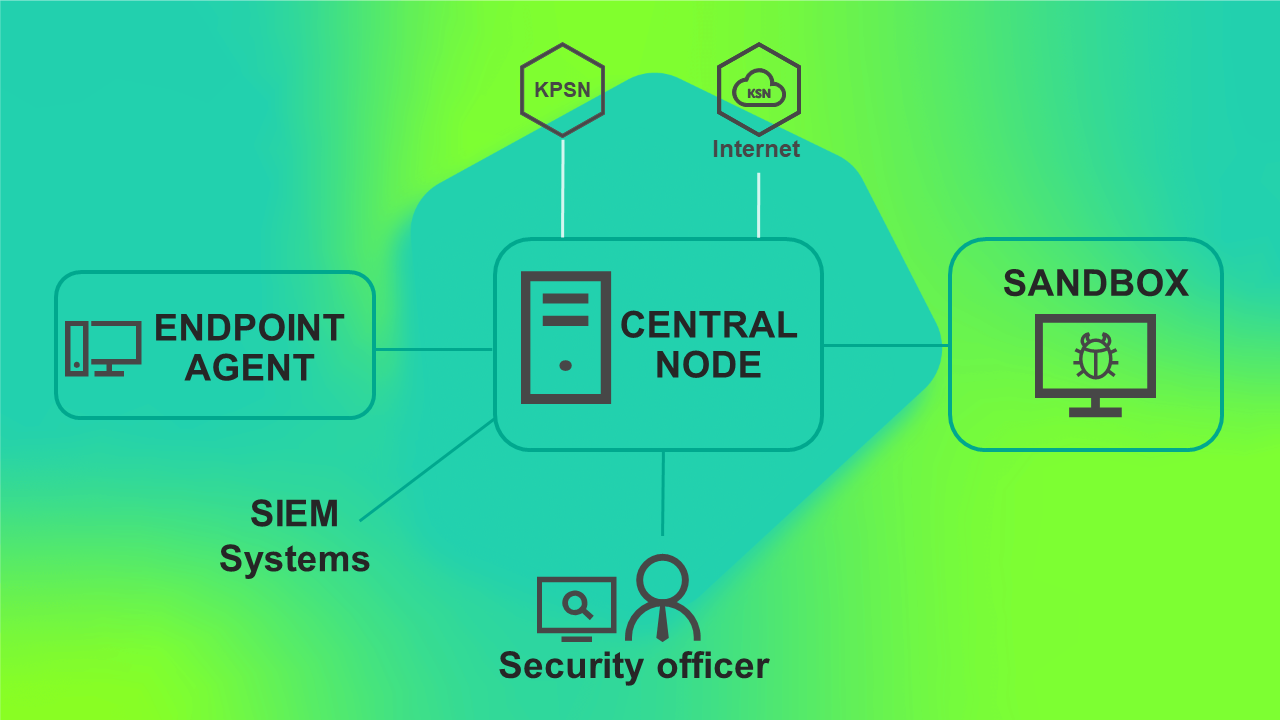

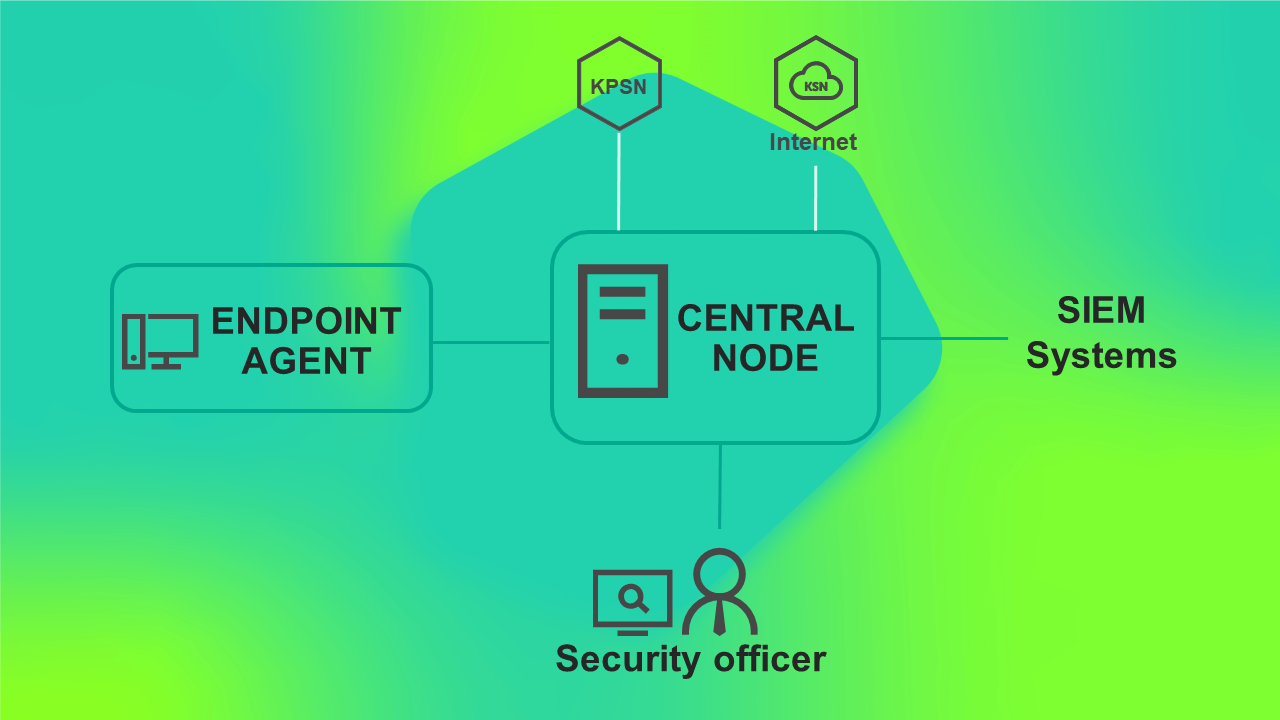

Решение Kaspersky Anti Targeted Attack Platform включает в себя три функциональных блока:

- Kaspersky Anti Targeted Attack (далее также "KATA"), обеспечивающий защиту периметра IT-инфраструктуры предприятия.

- Kaspersky Endpoint Detection and Response (далее также "KEDR"), обеспечивающий защиту компьютеров локальной сети организации.

- Network Detection and Response (далее также "NDR"), обеспечивающий защиту внутренней сети предприятия.

Решение может получать и обрабатывать данные следующими способами:

- Интегрироваться в локальную сеть, получать и обрабатывать и извлекать объекты и метаинформацию HTTP-, HTTP2, FTP-, SMTP- и DNS-, SMB- и NFS-протоколов.

- Подключаться к прокси-серверу по протоколу ICAP, получать и обрабатывать данные HTTP-, HTTP2- и FTP-трафика, а также HTTPS-трафика, если администратор настроил подмену SSL-сертификата на прокси-сервере.

- Подключаться к почтовому серверу по протоколам POP3(S) и SMTP, получать и обрабатывать копии сообщений электронной почты.

- Интегрироваться с приложениями "Лаборатории Касперского" Kaspersky Secure Mail Gateway и Kaspersky Security для Linux Mail Server, получать и обрабатывать копии сообщений электронной почты.

- Принимать и обрабатывать копии сетевого трафика, которые отправляются с удаленного объекта с помощью приложения "Лаборатории Касперского" Kaspersky SD-WAN. Эта функциональность обеспечивает расширенную гибкость в обнаружении и контроле сетевой активности, позволяя анализировать трафик из различных точек сети и принимать соответствующие меры по обеспечению безопасности сети.

Вы можете получить подробную информацию о Kaspersky Secure Mail Gateway, Kaspersky Security для Linux Mail Server и Kaspersky SD-WAN из документации к этим приложениям.

- Интегрироваться с приложениями Kaspersky Endpoint Agent и Kaspersky Endpoint Security и получать данные (события) с отдельных компьютеров, входящих в IT-инфраструктуру организации и работающих под управлением операционных систем Microsoft Windows, Linux и Mac. Приложения осуществляют постоянное наблюдение за процессами, запущенными на этих компьютерах, открытыми сетевыми соединениями и изменяемыми файлами.

- Интегрироваться с внешними системами с помощью интерфейса REST API и проверять файлы на этих системах.

Решение использует следующие средства анализа угроз (Threat Intelligence):

- Инфраструктуру облачных служб Kaspersky Security Network (далее также "KSN"), предоставляющую доступ к оперативной базе знаний "Лаборатории Касперского" о репутации файлов, веб-ресурсов и программного обеспечения. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции приложений "Лаборатории Касперского" на угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний.

- Интеграцию с приложением "Лаборатории Касперского" Kaspersky Private Security Network (далее также "KPSN"), предоставляющую пользователю возможность получать доступ к репутационным базам KSN, а также другим статистическим данным, не отправляя данные в KSN со своих компьютеров.

- Интеграцию с информационной системой "Лаборатории Касперского" Kaspersky Threat Intelligence Portal, которая содержит и отображает информацию о репутации файлов и URL-адресов.

- Индикаторы IOC (Indicator of Compromise, или индикатор компрометации). Kaspersky Anti Targeted Attack Platform использует IOC-файлы открытого стандарта описания индикаторов компрометации OpenIOC. IOC-файлы содержат набор индикаторов, при совпадении с которыми приложение считает событие алертом.

- Индикаторы IOA (Indicator of Attack, или индикатор атаки). Kaspersky Anti Targeted Attack Platform проверяет базу событий приложения и отмечает события или цепочки событий, которые совпадают с поведением, описанным в правилах TAA (IOA).

Решение может обнаружить следующие события, происходящие внутри IT-инфраструктуры организации:

- На компьютер локальной сети организации был загружен файл или была предпринята попытка загрузки файла.

- На адрес электронной почты пользователя локальной сети организации был отправлен файл.

- На компьютере локальной сети организации была открыта ссылка на веб-сайт.

- IP-адрес или доменное имя компьютера локальной сети организации были замечены в сетевой активности.

- На компьютере локальной сети организации были запущены процессы.

Приложение может предоставлять пользователю результаты своей работы и анализа угроз следующими способами:

- Отображать результаты работы в веб-интерфейсе серверов Central Node, Primary Central Node (далее также PCN) или Secondary Central Node (далее также SCN).

- Публиковать алерты в SIEM-систему, которая уже используется в вашей организации, по протоколу Syslog.

- Интегрироваться с внешними системами с помощью интерфейса REST API и по запросу отправлять данные об алертах и событиях решения во внешние системы.

- Публиковать информацию об алертах компонента Sandbox в локальную репутационную базу Kaspersky Private Security Network.

Пользователи с ролями Старший сотрудник службы безопасности и Сотрудник службы безопасности могут выполнять следующие действия в приложении:

- Осуществлять мониторинг работы компонентов решения.

- Просматривать таблицу обнаруженных признаков целевых атак и вторжений в IT-инфраструктуру организации, осуществлять фильтрацию и поиск алертов, просмотр и работу с каждым алертом, выполнять рекомендации по оценке и расследованию инцидентов.

- Просматривать таблицу событий, происходящих на компьютерах и серверах, входящих в IT-инфраструктуру организации, осуществлять поиск угроз, фильтрацию, просмотр и работу с каждым событием, выполнять рекомендации по оценке и расследованию инцидентов.

- Выполнять задачи на компьютерах с Kaspersky Endpoint Agent и Kaspersky Endpoint Security: запускать приложения и останавливать процессы, скачивать и удалять файлы, помещать объекты на карантин на компьютерах с приложениями Kaspersky Endpoint Agent и Kaspersky Endpoint Security, копии файлов в Хранилище Kaspersky Anti Targeted Attack Platform, а также восстанавливать файлы из карантина.

- Настраивать политики запрета запуска файлов и процессов, которые они считают небезопасными, на выбранных компьютерах с приложениями Kaspersky Endpoint Agent и Kaspersky Endpoint Security.

- Изолировать отдельные компьютеры с приложениями Kaspersky Endpoint Agent и Kaspersky Endpoint Security от сети.

- Работать с правилами TAA (IOA) для классификации и анализа событий.

- Работать с пользовательскими правилами Targeted Attack Analyzer TAA (IOA), Intrusion Detection System (IDS) и YARA: загружать правила, по которым приложение будет проверять события и создавать алерты.

- Работать с файлами открытого стандарта описания индикаторов компрометации OpenIOC (IOC-файлы) для поиска признаков целевых атак, зараженных и возможно зараженных объектов на хостах с компонентом Endpoint Agent и в базе алертов.

- Добавлять правила TAA (IOA) и правила IDS, предоставленные специалистами "Лаборатории Касперского", в исключения из проверки.

- Работать с объектами на карантине и копиями объектов в Хранилище.

- Управлять отчетами о работе приложения и отчетами об алертах.

- Настраивать отправку уведомлений об алертах и о проблемах в работе приложения на адреса электронной почты пользователей.

- Работать со списком алертов со статусом VIP, со списком данных, исключенных из проверки, наполнять локальную репутационную базу KPSN.

- Сохранять и выгружать копии сырого сетевого трафика для анализа во внешних системах.

Пользователи с ролью Аудитор могут выполнять следующие действия в приложении:

- Осуществлять мониторинг работы компонентов решения.

- Просматривать таблицу обнаруженных признаков целевых атак и вторжений в IT-инфраструктуру организации, осуществлять фильтрацию и поиск алертов, просматривать данные каждого алерта.

- Просматривать таблицу событий, происходящих на компьютерах и серверах, входящих в IT-инфраструктуру организации, осуществлять поиск угроз, фильтрацию, просмотр каждого события.

- Просматривать список хостов с компонентом Endpoint Agent и информацию о выбранных хостах.

- Просматривать пользовательские правила Targeted Attack Analyzer TAA (IOA), Intrusion Detection System (IDS) и YARA.

- Просматривать исключенные из проверки правила TAA (IOA) и правила IDS, предоставленные специалистами "Лаборатории Касперского".

- Просматривать отчеты о работе приложения и отчеты об алертах.

- Просматривать список алертов со статусом VIP, список данных, исключенных из проверки.

- Просматривать все настройки, производимые в веб-интерфейсе приложения.

- Сохранять и выгружать копии сырого сетевого трафика для анализа во внешних системах.

Пользователи с ролью Администратор могут выполнять следующие действия в приложении:

- Настраивать параметры работы приложения.

- Настраивать серверы для работы в режиме распределенного решения и мультитенантности.

- Производить интеграцию приложения с другими приложениями и системами.

- Работать с TLS-сертификатами и настраивать доверенное соединение сервера Central Node c сервером Sandbox, а также серверов Kaspersky Anti Targeted Attack Platform c компонентом Endpoint Agent и с внешними системами.

- Управлять учетными записями пользователей приложения.

- Осуществлять мониторинг работоспособности приложения.

Что нового

В Kaspersky Anti Targeted Attack Platform 7.0.3 появились следующие изменения:

- Улучшена производительность Kaspersky Anti Targeted Attack Platform.

- Исправлены ошибки отображения информации о сетевых сессиях.

- Исправлены ошибки, возникающие при установке или обновлении Kaspersky Anti Targeted Attack Platform.

- Исправлены уязвимости в модуле Suricata.

- Оптимизированы правила объединения событий.

- Исправлена ошибка нестабильного отображения статуса виртуальных машин.

- Исправлена ошибка аутентификации по технологии единого входа (англ. single sign-on, сокращенно SSO).

- Исправлена ошибка регистрации событий в трафике сети.

- Исправлена ошибка доступа к разделам пользовательских правил для пользователей с ролью Сотрудник службы безопасности.

- Исправлена ошибка отображения информации о зеркалированном трафике со SPAN-портов в разделе Мониторинг веб-интерфейса.

В Kaspersky Anti Targeted Attack Platform 7.0.1 появились следующие изменения:

- Выгрузка зеркалированного трафика завершается корректно, даже если очередной запрос на выгрузку поступает раньше, чем завершился предыдущий.

- При поиске по сетевым пакетам за последний час отображаются все записи, подпадающие под критерии поиска.

- Для кластерной конфигурации исправлена ошибка отправки сообщений электронной почты при интеграции с почтовым сервером.

- Исправлена ошибка, возникавшая в работе встроенного компонента Sensor (Embedded Sensor) после обновления компонента Central Node, который использовался в режиме распределенного решения или мультитенантности, до версии 7.0.

- Добавлена возможность выбрать язык локализации функциональности NDR при развертывании кластера.

В Kaspersky Anti Targeted Attack Platform 7.0 появились следующие изменения:

- Добавлена возможность подключения до 150 серверов SCN к одному серверу PCN в режиме распределенного решения и мультитенантности.

- Поддержана возможность развернуть приложение в следующих системах виртуализации: ПК СВ "Брест", "РЕД Виртуализация", "zVirt Node".

- В пользовательских образах операционных систем теперь можно использовать следующие локализации без снижения качества проверки объектов: упрощенный китайский (simplified), арабский, испанский (Mexico).

- Добавлена возможность вручную отправлять файлы на проверку в Sandbox с хостов, на которых в роли компонента Endpoint Agent используются приложения Kaspersky Endpoint Security для Windows и Kaspersky Endpoint Security для Linux.

- Добавлена возможность создать правило TAA (IOA) на основе условий поиска событий из YAML-файла с Sigma-правилом.

- Расширен список полей, доступных для поиска событий в режиме исходного кода в разделе Поиск угроз.

- Расширен функционал для компонента Endpoint Agent, представленного Kaspersky Endpoint Security для Windows 12.7:

- Поддержаны следующие типы событий: Внедрение кода, Именованный канал, WMI, LDAP, DNS, Доступ к процессу.

- Для события Изменен файл добавлены следующие подтипы: Прочитан файл, Создана жесткая ссылка, Символическая ссылка создана.

- Для события Изменение в реестре добавлены следующие подтипы: Переименован ключ реестра, Сохранен ключ реестра.

- Расширен состав полей для событий Загружен модуль и Удаленное соединение.

- Расширен функционал для компонента Endpoint Agent, представленного Kaspersky Endpoint Security для Linux 12.2:

- Поддержаны следующие типы событий: Удаленное соединение, Прослушан порт, Загружен модуль, DNS, Доступ к процессу.

- Для события Изменен файл добавлен подтип Прочитан файл.

- Добавлена возможность поместить объект на карантин.

- Добавлена возможность создавать правила запрета.

- Добавлена возможность включить обязательную смену пароля учетной записи.

- Поддержана проверка зашифрованных архивов, скачанных по URL-адресу из электронного письма.

- Добавлена возможность применить действия по реагированию к нескольким устройствам.

- Расширена функциональность NDR:

- Добавлена возможность просмотреть события в трафике сети.

- В таблице алертов теперь отображаются алерты по технологии External Analysis.

- Добавлен инвентарный список устройств в локальной сети организации.

- Добавлена возможность просмотреть следующие сведения об устройствах:

- Учетные записи пользователей, зарегистрированные в операционных системах устройств.

- Запуск исполняемых файлов на устройствах.

- Адресные пространства устройств.

- Добавлена возможность отображения рисков, связанных с устройствами.

- Поддержана возможность динамической IP-адресации устройств.

- Поддержано отслеживание сетевой активности устройств на карте сети.

- Добавлена возможность активного опроса устройств для обогащения информации в списке устройств и построения топологической карты сети.

- Добавлена возможность анализа сетевых сессий.

- Поддержана возможность определить название транспортного протокола, который использовался в сетевом сеансе.

- Поддержана возможность определить название протокола прикладного уровня, который использовался в сетевом сеансе.

- Добавлена возможность поиска сессий по сетевым пакетам в хранилище трафика, а также выгрузка данных отдельных сетевых пакетов и сессий в файл.

- Добавлены новые типы отчетов.

- Обновлена логика работы с пользовательскими правилами IDS.

- Изменились порты взаимодействия между компонентами Central Node и Sensor:

- Для сервера в роли Central Node требуется разрешить входящее соединение для TCP-портов 13520 и 7423.

- Для сервера в роли Sensor требуется разрешить исходящее соединение для TCP-портов 13520 и 7423 и входящее соединение для TCP-порта 9443.

- В режиме распределенного решения и мультитенантности на серверах в роли PCN и SCN требуется разрешить входящее и исходящее соединение для TCP-портов 11000:11006.

Изменения в Kaspersky Endpoint Agent 3.16 для Windows:

Вы можете посмотреть список изменений в Kaspersky Endpoint Agent 3.16 для Windows в справке Kaspersky Endpoint Agent для Windows.

Изменения в Kaspersky Endpoint Security 12.7 для Windows:

Вы можете посмотреть список изменений в Kaspersky Endpoint Security 12.5 для Windows в справке Kaspersky Endpoint Security для Windows.

Изменения в Kaspersky Endpoint Security 12.2 для Linux:

Вы можете посмотреть список изменений в Kaspersky Endpoint Security 12 для Linux в справке Kaspersky Endpoint Security для Linux.

О Kaspersky Threat Intelligence Portal

Для получения дополнительной информации о файлах, которые вы считаете подозрительными, вы можете перейти на веб-сайт приложения "Лаборатории Касперского" Kaspersky Threat Intelligence Portal, которая анализирует каждый файл на содержание в нем вредоносного кода и отображает информацию о репутации этого файла.

Доступ к приложению Kaspersky Threat Intelligence предоставляется на платной основе. Для авторизации на веб-сайте приложения на вашем компьютере в хранилище сертификатов должен быть установлен сертификат доступа к приложению. Кроме того, у вас должны быть имя пользователя и пароль доступа к приложению.

Подробнее о приложении Kaspersky Threat Intelligence Portal см. веб-сайт "Лаборатории Касперского".

Комплект поставки

В комплект поставки Kaspersky Anti Targeted Attack Platform входят следующие файлы:

- Образ диска (файл с расширением iso) с установочными файлами операционной системы Ubuntu Server 22.04 и компонентов Sensor, Central Node, Sandbox.

- Архив с расширением tar.gz компонентов Sensor, Central Node для создания iso-образа на базе операционной системы Astra Linux Special Edition 1.7.5.

- Архив с расширением tar.gz компонента Sandbox для создания iso-образа на базе операционной системы Astra Linux Special Edition 1.7.5.

- Образы дисков (файлы с расширением iso) операционных систем, в которых компонент Sandbox будет запускать файлы.

- Утилита (файл с расширением tar) для создания iso-образа на базе операционной системы Astra Linux Special Edition 1.7.5.

- Пакет с обновлением для компонента Central Node на базе операционных систем Ubuntu и Astra Linux.

- Файл с информацией о стороннем коде, используемом в Kaspersky Anti Targeted Attack Platform.

В комплект поставки приложения Kaspersky Endpoint Agent входят следующие файлы:

Комплект поставки Kaspersky Endpoint Agent

Файл |

Назначение |

|---|---|

|

Инсталляционный пакет Kaspersky Endpoint Agent. |

|

Файл для создания инсталляционного пакета Kaspersky Endpoint Agent с помощью Kaspersky Security Center. |

|

Инсталляционный пакет плагина управления Kaspersky Endpoint Agent для Kaspersky Security Center. |

|

Конфигурационный файл, необходимый для создания инсталляционного пакета англоязычной версии Kaspersky Endpoint Agent с помощью Kaspersky Security Center. |

|

Конфигурационный файл, необходимый для создания инсталляционного пакета русскоязычной версии Kaspersky Endpoint Agent с помощью Kaspersky Security Center. |

|

Файл, с помощью которого вы можете ознакомиться с условиями участия в Kaspersky Security Network на английском языке. |

|

Файл, с помощью которого вы можете ознакомиться с Лицензионным соглашением и Политикой конфиденциальности на английском языке. |

|

Файл, с помощью которого вы можете ознакомиться с Информацией о выпуске для Kaspersky Endpoint Agent на английском языке. |

|

Файл, с помощью которого вы можете ознакомиться с условиями участия в Kaspersky Security Network на русском языке. |

|

Файл, с помощью которого вы можете ознакомиться с Лицензионным соглашением и Политикой конфиденциальности на русском языке. |

|

Файл, с помощью которого вы можете ознакомиться с Информацией о выпуске для Kaspersky Endpoint Agent на русском языке. |

Аппаратные и программные требования

Программные требования к виртуальным платформам для установки Kaspersky Anti Targeted Attack Platform

Вы можете развернуть приложение на следующих виртуальных платформах:

- VMware ESXi 6.7.0 или 7.0.

- ПК СВ "Брест" 3.3.

- "РЕД Виртуализация" 7.3.

- zVirt Node 4.2.

При развертывании приложения на виртуальной платформе VMware ESXI необходимо установить для гипервизора актуальный пакет обновления.

Если вы хотите развернуть приложение на базе операционной системы Astra Linux в гипервизоре VMware ESXI, вам требуется обеспечить совместимость используемого вами серверного оборудования с операционной системой Astra Linux. Полный список поддерживаемого серверного оборудования см. на сайте разработчика ОС Astra Linux.

При развертывании приложения на виртуальных платформах ПК СВ "Брест", zVirt Node и "РЕД Виртуализация" действуют следующие ограничения:

- Если вы планируете использовать компонент Sandbox на виртуальной платформе ПК СВ "Брест", zVirt Node или "РЕД Виртуализация", вам потребуется дополнительно настроить время проверки объектов компонентом, чтобы повысить вероятность обнаружения. Для настройки обратитесь в Службу технической поддержки.

- Не поддерживается развертывание отказоустойчивой версии приложения на виртуальных платформах zVirt Node, "РЕД Виртуализация".

Аппаратные требования к компонентам Central Node, Sensor и Sandbox приведены в Руководстве по масштабированию.

Аппаратные и программные требования к компьютерам для установки компонента Endpoint Agent

Аппаратные и программные требования к компоненту Endpoint Agent соответствуют аппаратным и программным требованиям к компьютерам для приложений, которые выступают в роли компонента Endpoint Agent, и отражены в документации этих приложений:

- Kaspersky Endpoint Agent для Windows.

- Kaspersky Endpoint Security для Windows.

- Kaspersky Endpoint Security для Linux.

- Kaspersky Endpoint Security для Mac.

Аппаратные и программные требования к компьютерам для работы в веб-интерфейсе Kaspersky Anti Targeted Attack Platform

Для настройки и работы с приложением через веб-интерфейс на компьютерах должен быть установлен один из следующих браузеров:

- Mozilla Firefox для Linux.

- Mozilla Firefox для Windows.

- Google Chrome для Windows.

- Google Chrome для Linux.

- Edge (Windows).

- Safari (Mac).

Минимально возможное разрешение экрана для работы в веб-интерфейсе: 1366х768 пикселей.

Совместимость версий Kaspersky Endpoint Agent для Windows с версиями Kaspersky Anti Targeted Attack Platform

Приложение Kaspersky Endpoint Agent использует предустановленные параметры, которые определяют его влияние на производительность локального компьютера в сценариях получения информации и взаимодействия с компонентом Central Node.

Если версия приложения Kaspersky Anti Targeted Attack Platform, установленной на серверах Central Node, несовместима с версией приложения Kaspersky Endpoint Agent, установленного на компьютерах локальной сети вашей организации, возможны ограничения в работе Kaspersky Anti Targeted Attack Platform.

Информация о совместимости версий Kaspersky Endpoint Agent с версиями Kaspersky Anti Targeted Attack Platform приведена в таблице ниже.

Совместимость версий Kaspersky Endpoint Agent для Windows с версиями Kaspersky Anti Targeted Attack Platform

Версия |

Тип |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

|---|---|---|---|---|---|---|---|---|

Endpoint Agent |

Устанавливается отдельно |

Да |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Endpoint Agent |

Устанавливается отдельно |

Есть ограничения |

Да |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Есть ограничения |

Endpoint Agent |

Устанавливается отдельно |

Есть ограничения |

Есть ограничения |

Да |

Да |

Да |

Есть ограничения |

Есть ограничения |

Endpoint Agent |

Устанавливается отдельно |

Нет |

Нет |

Да |

Да |

Да |

Есть ограничения |

Есть ограничения |

Endpoint Agent |

Устанавливается отдельно |

Нет |

Нет |

Нет |

Нет |

Да |

Да |

Есть ограничения |

Endpoint Agent |

Устанавливается отдельно |

Нет |

Нет |

Нет |

Нет |

Нет |

Да |

Есть ограничения |

Ограничения совместимости версий Kaspersky Endpoint Agent для Windows с версиями Kaspersky Anti Targeted Attack Platform

- Интеграция Kaspersky Endpoint Agent 3.12 с Kaspersky Anti Targeted Attack Platform 4.1.

Объем передаваемых Kaspersky Endpoint Agent данных ограничен:

- Не поддерживается проверка точек автозапуска с помощью задачи Запустить YARA-проверку.

- Не поддерживаются задачи Получить метафайлы NTFS, Получить дамп памяти процесса, Получить ключ реестра.

- Интеграция Kaspersky Endpoint Agent 3.12 с Kaspersky Anti Targeted Attack Platform 5.0 - 6.1.

Объем передаваемых Kaspersky Endpoint Agent данных ограничен:

- Не поддерживается проверка точек автозапуска с помощью задачи Запустить YARA-проверку.

- Не поддерживаются задачи Получить метафайлы NTFS, Получить дамп памяти процесса, Получить ключ реестра, Получить образ диска, Получить дамп памяти.

- Не передаются данные о событии Завершен процесс.

- Интеграция Kaspersky Endpoint Agent 3.12 с Kaspersky Anti Targeted Attack Platform 7.0.

Объем передаваемых Kaspersky Endpoint Agent данных ограничен:

- Не поддерживается проверка точек автозапуска с помощью задачи Запустить YARA-проверку.

- Не поддерживаются задачи Получить метафайлы NTFS, Получить дамп памяти процесса, Получить ключ реестра, Получить образ диска, Получить дамп памяти.

- Не передаются данные о событиях Завершен процесс, Именованный канал, WMI, LDAP, DNS, Доступ к процессу.

- Для события Изменен файл не передаются данные о подтипах Прочитан файл, Создана жесткая ссылка, Символическая ссылка создана.

- Для события Изменение в реестре не передаются данные о подтипах Переименован ключ реестра, Сохранен ключ реестра.

- Интеграция Kaspersky Endpoint Agent 3.13 с Kaspersky Anti Targeted Attack Platform 4.0.

Сервер этой версии Kaspersky Anti Targeted Attack Platform воспринимает ограниченный объем данных от приложения Kaspersky Endpoint Agent: создание задач Получить метафайлы NTFS, Получить дамп памяти процесса, Получить ключ реестра в веб-интерфейсе приложения недоступно.

- Интеграция Kaspersky Endpoint Agent 3.13 с Kaspersky Anti Targeted Attack Platform 4.1 - 6.1.

Kaspersky Endpoint Agent не поддерживает создание задач Получить образ диска, Получить дамп памяти.

- Интеграция Kaspersky Endpoint Agent 3.14 с Kaspersky Anti Targeted Attack Platform 4.0.

Сервер этой версии Kaspersky Anti Targeted Attack Platform воспринимает ограниченный объем данных от приложения Kaspersky Endpoint Agent: создание задач Получить метафайлы NTFS, Получить дамп памяти процесса, Получить ключ реестра, Получить образ диска, Получить дамп памяти в веб-интерфейсе приложения недоступно.

- Интеграция Kaspersky Endpoint Agent 3.14 с Kaspersky Anti Targeted Attack Platform 4.1.

Сервер этой версии Kaspersky Anti Targeted Attack Platform воспринимает ограниченный объем данных от приложения Kaspersky Endpoint Agent: создание задач Получить образ диска, Получить дамп памяти в веб-интерфейсе приложения недоступно.

- Интеграция Kaspersky Endpoint Agent 3.12 - 4.0 с Kaspersky Anti Targeted Attack Platform 7.0.

Объем передаваемых Kaspersky Endpoint Agent данных ограничен:

- Не передаются данные о событиях Именованный канал, WMI, LDAP, DNS, Доступ к процессу.

- Для события Изменен файл не передаются данные о подтипах Прочитан файл, Создана жесткая ссылка, Символическая ссылка создана.

- Для события Изменение в реестре не передаются данные о подтипах Переименован ключ реестра, Сохранен ключ реестра.

Совместимость версий Kaspersky Endpoint Agent для Windows с приложениями EPP

Если в качестве компонента Endpoint Agent вы хотите использовать приложение Kaspersky Endpoint Agent, вы можете установить только Kaspersky Endpoint Agent или настроить интеграцию Kaspersky Endpoint Agent с приложениями защиты рабочих станций (Endpoint Protection Platform, далее также "EPP") Kaspersky Endpoint Security для Windows, Kaspersky Security для Windows Server и Kaspersky Security для виртуальных сред Легкий агент. Если интеграция между приложениями настроена, Kaspersky Endpoint Agent будет также передавать на сервер Central Node данные об угрозах, обнаруженных приложениями EPP, и о результатах их обработки.

Описанные сценарии интеграции не работают при установке приложения Kaspersky Endpoint Agent на виртуальный рабочий стол в инфраструктуре Virtual Desktop Infrastructure.

Для интеграции Kaspersky Endpoint Agent с Kaspersky Endpoint Security для Windows и Kaspersky Security для Windows Server требуется установить Kaspersky Endpoint Agent в составе этих приложений.

Совместимость Kaspersky Endpoint Agent для Windows с версиями Kaspersky Security для Windows Server

Вы можете установить в составе Kaspersky Security для Windows Server следующие версии Kaspersky Endpoint Agent:

- Kaspersky Endpoint Agent 3.9 в составе Kaspersky Security 11 для Windows Server.

- Kaspersky Endpoint Agent 3.10 в составе Kaspersky Security 11.0.1 для Windows Server.

При установке Kaspersky Endpoint Agent в составе Kaspersky Security для Windows Server отдельно установленное ранее приложение Kaspersky Endpoint Agent той же или более ранних версий удаляется. Если версия Kaspersky Endpoint Agent в составе Kaspersky Security для Windows Server более ранняя, приложение не будет установлено. В этом случае вам требуется предварительно удалить отдельно установленное приложение Kaspersky Endpoint Agent.

При необходимости вы можете обновить приложение Kaspersky Endpoint Agent, уже установленное в составе Kaspersky Security для Windows Server. Интеграция между совместимыми версиями приложений сохранится как при обновлении Kaspersky Endpoint Agent, так и при обновлении Kaspersky Security для Windows Server.

Информация о совместимости версий приложений Kaspersky Endpoint Agent и Kaspersky Security для Windows Server приведена в таблице ниже.

Совместимость версий Kaspersky Endpoint Agent и Kaspersky Security для Windows Server

Версия Kaspersky Security для Windows Server |

Совместимость с Endpoint Agent 3.8, 3.9, 3.10 |

Совместимость с Endpoint Agent 3.11, 3.12 |

Совместимость с Endpoint Agent 3.13, 3.14, 3.15, 3.16 |

|---|---|---|---|

|

Да |

Нет |

Нет |

|

Да |

Да |

Нет |

|

Нет |

Да |

Есть ограничения |

При интеграции с Kaspersky Endpoint Agent версий 3.13 - 3.16 Kaspersky Security для Windows Server не передает данные о событии AMSI-проверка.

Подробнее об установке Kaspersky Security для Windows Server см. в справке Kaspersky Security для Windows Server.

Совместимость Kaspersky Endpoint Agent для Windows с версиями Kaspersky Endpoint Security для Windows

Вы можете установить в составе Kaspersky Endpoint Security для Windows следующие версии Kaspersky Endpoint Agent (Endpoint Sensors):

- Kaspersky Endpoint Agent 3.7 или Kaspersky Endpoint Agent (Endpoint Sensors) 3.6.1 в составе Kaspersky Endpoint Security 11.2, 11.3 для Windows.

Приложение Kaspersky Endpoint Agent (Endpoint Sensors) 3.6.1 несовместимо с Kaspersky Anti Targeted Attack Platform 4.1 и выше.

Приложение Kaspersky Endpoint Agent 3.7 несовместимо со всеми версиями Kaspersky Anti Targeted Attack Platform.

- Kaspersky Endpoint Agent 3.9 в составе Kaspersky Endpoint Security 11.4, 11.5.

- Kaspersky Endpoint Agent 3.10 в составе Kaspersky Endpoint Security 11.6.

- Kaspersky Endpoint Agent 3.11 в составе Kaspersky Endpoint Security 11.7, 11.8.

При установке Kaspersky Endpoint Agent версии 3.10 и выше в составе Kaspersky Endpoint Security для Windows отдельно установленное ранее приложение Kaspersky Endpoint Agent той же или более ранних версий удаляется. Если отдельно установленное приложение Kaspersky Endpoint Agent более поздних версий, приложение в составе Kaspersky Endpoint Security для Windows не будет установлено. В этом случае вам требуется предварительно удалить отдельно установленное приложение Kaspersky Endpoint Agent.

При необходимости вы можете обновить приложение Kaspersky Endpoint Agent, уже установленное в составе Kaspersky Endpoint Security для Windows. Интеграция между совместимыми версиями приложений сохранится как при обновлении приложения Kaspersky Endpoint Agent, так и при обновлении приложения Kaspersky Endpoint Security для Windows. Обновление с предыдущей версии Kaspersky Endpoint Agent до версии 3.14 доступно для Kaspersky Endpoint Agent версии 3.7 и выше.

Информация о совместимости версий Kaspersky Endpoint Agent и Kaspersky Endpoint Security для Windows приведена в таблице ниже.

Совместимость версий Kaspersky Endpoint Agent и Kaspersky Endpoint Security для Windows

Версия Kaspersky Endpoint Security |

Совместимость с Endpoint Agent 3.8, 3.9 |

Совместимость с Endpoint Agent 3.10, 3.12 |

Совместимость с Endpoint Agent 3.11 |

Совместимость с Endpoint Agent 3.13, 3.14, 3.15, 3.16 |

|---|---|---|---|---|

|

Нет |

Нет |

Нет |

Нет |

|

Да |

Нет |

Нет |

Нет |

|

Нет |

Нет |

Нет |

Нет |

|

Да |

Нет |

Нет |

Нет |

|

Да |

Да |

Нет |

Нет |

|

Да |

Да |

Да |

Нет |

|

Да |

Да |

Да |

Нет |

|

Да |

Да |

Да |

Да |

|

Нет |

Нет |

Нет |

Нет |

Подробнее об установке Kaspersky Endpoint Security см. в справке Kaspersky Endpoint Security для Windows.

Совместимость Kaspersky Endpoint Agent с версиями Kaspersky Security для виртуальных сред Легкий агент

Вы можете настроить интеграцию для отдельно установленных приложений Kaspersky Endpoint Agent и Kaspersky Security для виртуальных сред Легкий агент.

Информация о совместимости версий приложений Kaspersky Endpoint Agent и Kaspersky Security для виртуальных сред Легкий агент приведена в таблице ниже.

Совместимость версий Kaspersky Endpoint Agent и Kaspersky Security для виртуальных сред Легкий агент

Версия Kaspersky Security для виртуальных сред Легкий агент |

Совместимость с Endpoint Agent 3.8, 3.9, 3.10 |

Совместимость с Endpoint Agent 3.12 |

Совместимость с Endpoint Agent 3.11, 3.13, 3.14 |

Совместимость с Endpoint Agent 3.15 |

Совместимость с Endpoint Agent 3.16 |

|---|---|---|---|---|---|

|

Да |

Да |

Нет |

Нет |

Нет |

|

Да |

Нет |

Нет |

Нет |

Нет |

|

Нет |

Да |

Да |

Да |

Да |

|

Нет |

Да |

Да |

Да |

Нет |

Kaspersky Endpoint Agent и Kaspersky Security для виртуальных сред Легкий агент, установленные на виртуальную машину, дают такую же нагрузку на сервер Central Node, как Kaspersky Endpoint Agent и Kaspersky Security для виртуальных сред Легкий агент, установленные на хост.

Подробнее о включении интеграции между Kaspersky Endpoint Agent и Kaspersky Security для виртуальных сред Легкий агент см. в справке Kaspersky Security для виртуальных сред Легкий агент.

Совместимость Kaspersky Endpoint Agent с версиями Kaspersky Industrial CyberSecurity for Nodes

Вы можете установить приложение Kaspersky Endpoint Agent на устройство с установленным приложением Kaspersky Industrial CyberSecurity for Nodes. Приложения интегрируются автоматически.

Совместимость версий Kaspersky Endpoint Agent и Kaspersky Industrial CyberSecurity for Nodes

Версия Kaspersky Industrial CyberSecurity for Nodes |

Совместимость с Endpoint Agent 3.11, 3.12 |

Совместимость с Endpoint Agent 3.13, 3.14, 3.15 |

Совместимость с Endpoint Agent 3.16 |

|---|---|---|---|

|

Да |

Да |

Да |

|

Нет |

Да |

Да |

|

Нет |

Нет |

Да |

Для интеграции с Kaspersky Industrial CyberSecurity for Nodes в Kaspersky Endpoint Agent должен быть установлен соответствующий лицензионный ключ.

Для получения детальной информации вы можете обратиться к вашему аккаунт-менеджеру.

В начало

Совместимость версий Kaspersky Endpoint Security для Windows с версиями Kaspersky Anti Targeted Attack Platform

Вы можете использовать Kaspersky Endpoint Security в качестве компонента Endpoint Agent.

Информация о совместимости версий Kaspersky Endpoint Security с версиями Kaspersky Anti Targeted Attack Platform приведена в таблице ниже.

Совместимость версий Kaspersky Endpoint Security для Windows с версиями Kaspersky Anti Targeted Attack Platform

Версия |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

Совместимость |

|---|---|---|---|---|---|---|---|

Kaspersky Endpoint Security |

Нет |

Да |

Да |

Да |

Да |

Нет |

Есть ограничения |

Kaspersky Endpoint Security |

Нет |

Да |

Да |

Да |

Да |

Да |

Есть ограничения |

Kaspersky Endpoint Security |

Нет |

Нет |

Да |

Да |

Да |

Да |

Есть ограничения |