Sommario

Kaspersky Automated Security Awareness Platform On-premise

Kaspersky Automated Security Awareness Platform On-premise ("ASAP On-premise") consente di distribuire un portale di formazione nella propria azienda per migliorare le competenze di sicurezza informatica dei dipendenti quando l'accesso a Internet è limitato.

Requisiti hardware e software del server ASAP On-premise

La soluzione è distribuita come cluster k3s. Se necessario, è possibile fornire risorse aggiuntive a ciascun modulo (core del processore, RAM) e distribuirle tra più server per aumentare le prestazioni complessive.

Nella versione a tolleranza d'errore, si consiglia di distribuire la piattaforma ASAP On-Premise su almeno 3 macchine (o "nodi").

Requisiti hardware e software:

- Processore Intel o AMD con supporto AVX e SSE 4.2, almeno 8 core e 16 thread.

- 16 GB di RAM.

- 300 GB di spazio su disco SSD.

- Sistema operativo Linux:

- Rocky Linux versione 9.4-9.X

- Astra Linux 1.7

Per ulteriori informazioni sui requisiti hardware e software per gli utenti di ASAP On-premise, consultare la sezione Requisiti hardware e software.

La piattaforma ASAP On-premise deve essere distribuita in un dominio di proprietà. Ad esempio, dominio-aziendale.com/kasap.

Kit di distribuzione di ASAP On-premise

Il kit di distribuzione include i seguenti file:

- archivio per l'installazione dei componenti ASAP On-Premise

- file con informazioni sulla versione (note di rilascio) in russo e inglese

I file sono disponibili per il download sul sito web di Kaspersky:

- Pacchetto di distribuzione: un archivio con un set di file per la distribuzione dei componenti ASAP On-Premise nell'infrastruttura dell'organizzazione.

- Firma del pacchetto di distribuzione: la firma digitale dell'archivio del pacchetto di distribuzione di ASAP On-Premise. Puoi utilizzarlo per assicurarsi di aver scaricato il file corretto.

Download di un file XML con la firma del pacchetto di distribuzione

- Controllo della firma del pacchetto di distribuzione (uno strumento per il controllo dell'integrità dei file): uno script per il controllo dell'integrità del pacchetto di distribuzione della piattaforma scaricato.

Guida di installazione di ASAP On-premise

Per utilizzare ASAP On-premise, la soluzione deve essere distribuita nell'infrastruttura di rete dell'organizzazione.

Configurazione aggiuntiva del server Microsoft Exchange

Per simulare campagne di phishing, è necessario abilitare il server Microsoft Exchange per l'invio di messaggi di phishing. Altre informazioni sulla configurazione di Microsoft Exchange.

Per consentire al server Microsoft Exchange di inviare email di phishing:

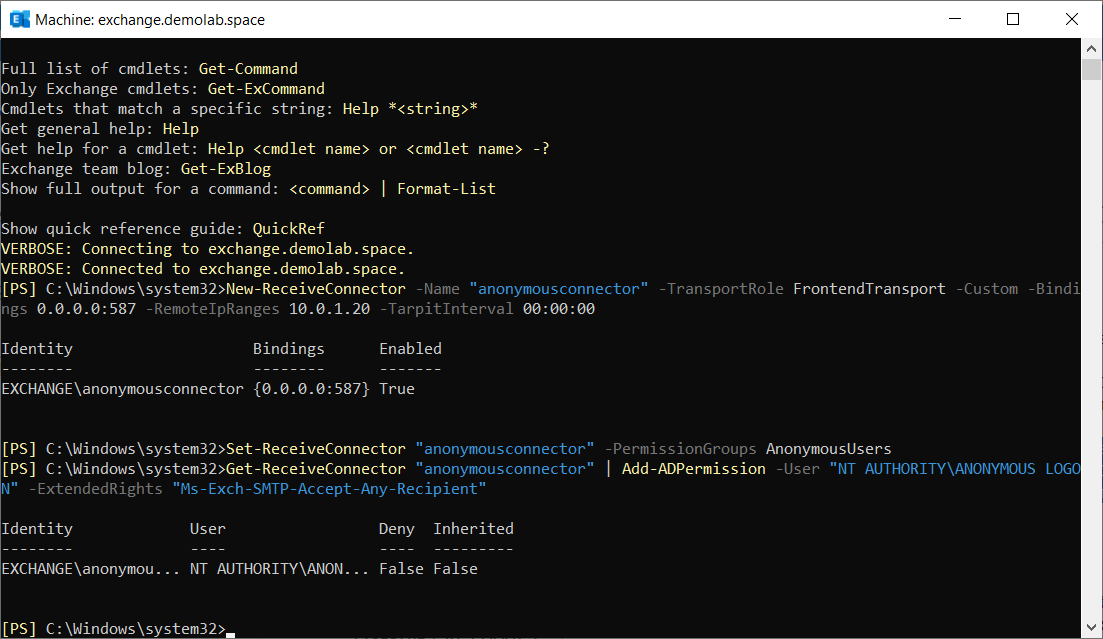

- Avvia Exchange Management Shell come amministratore.

- Esegui i seguenti comandi:

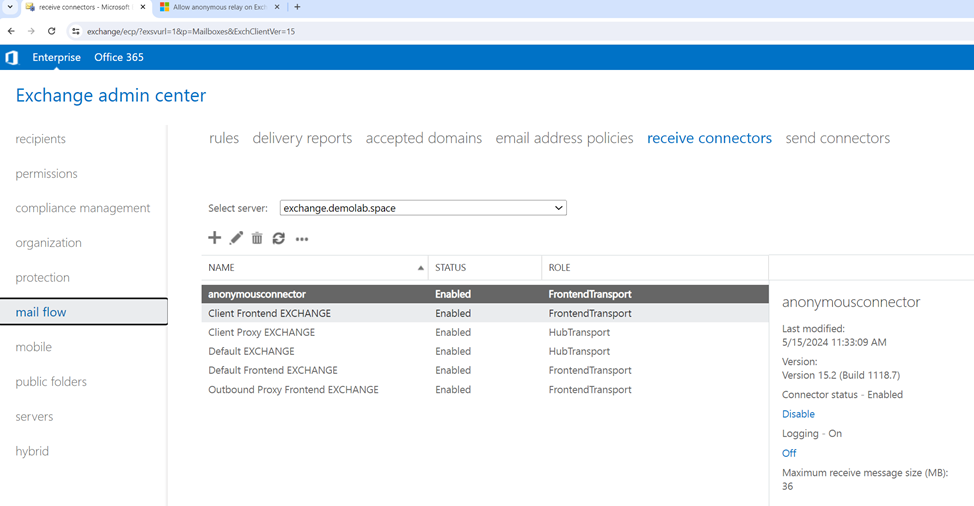

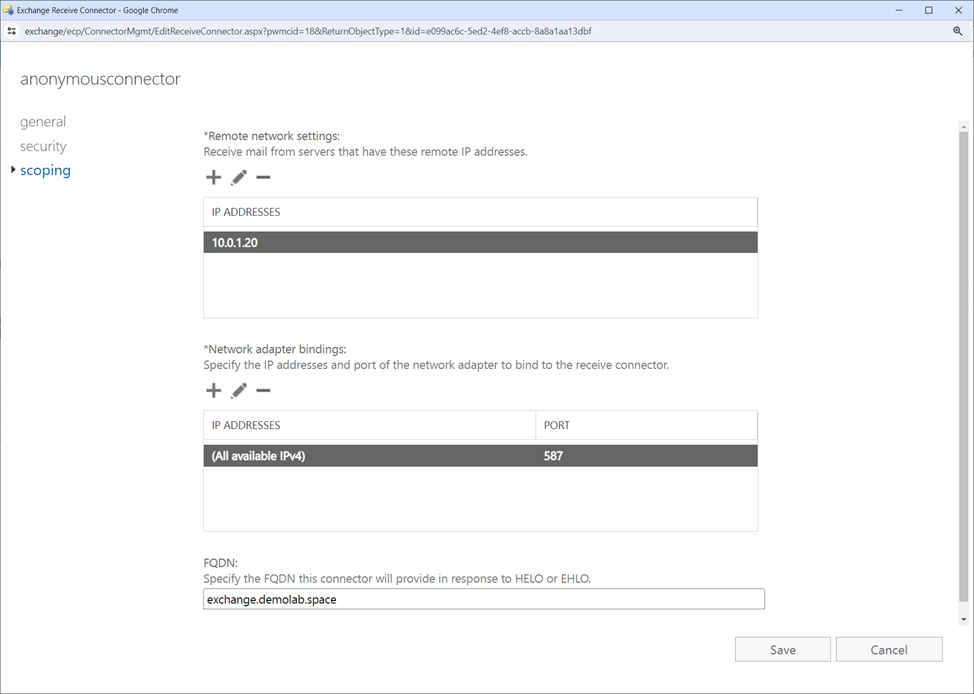

New-ReceiveConnector -Name "<Nome connessione>" -TransportRole FrontendTransport -Custom -Bindings 0.0.0.0:587 -RemoteIpRanges <Indirizzo IP KASAP> -TarpitInterval 00:00:00Set-ReceiveConnector "<Nome connessione>" -PermissionGroups AnonymousUsersGet-ReceiveConnector "<Nome connessione>" | Add-ADPermission -User "NT AUTHORITY\ANONYMOUS LOGON" -ExtendedRights "Ms-Exch-SMTP-Accept-Any-Recipient"

In Microsoft Exchange ora è presente una connessione con il nome specificato nei comandi nella sezione flusso di posta ed è consentito l'inoltro delle email di phishing. Le informazioni sull'inoltro possono essere visualizzate nel registro di Microsoft Exchange, ad esempio C:\Programmi\Microsoft\Exchange Server\V15\TransportRoles\Logs\FrontEnd\ProtocolLog\SmtpReceive.