Sommario

Autenticazione SSO (Single Sign-On)

Dopo aver creato un'azienda, l'autenticazione tramite

(SSO) è disabilitata per impostazione predefinita. Gli utenti possono accedere al portale della formazione tramite link personalizzati dall'invito alla formazione.Quando la tecnologia SSO è abilitata, gli utenti potranno accedere portale della formazione tramite un account del

. In questo caso, puoi utilizzare un solo link per far accedere tutti gli utenti al portale. Questo link è disponibile nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO nel campo URL di accesso SSO. I link personalizzati contenuti negli inviti alla formazione continueranno ad essere disponibili.Per utilizzare la tecnologia SSO, devi configurare l'integrazione con un provider di identità tramite

. Per configurare l'integrazione, sono necessarie le seguenti fasi.- Configurazione delle impostazioni di integrazione nell'interfaccia del provider di identità e nell'interfaccia web di ASAP.

Kaspersky Automated Security Awareness Platform supporta l'integrazione con i seguenti provider:

- Microsoft Azure Active Directory.

- Active Directory Federation Services (AD FS).

Versioni supportate: Windows Server 2016 (AD FS 4.0) e Windows Server 2019 (AD FS 5.0).

- Abilitazione del Single Sign-On nell'interfaccia web di ASAP.

Quando si utilizza l'autenticazione Single Sign-On (SSO), gli utenti iOS non possono accedere ad ASAP.

Configurazione dell'integrazione con Microsoft Azure Active Directory

L'integrazione è basata sulla comunicazione reciproca tra ASAP e Azure AD. La connessione sul lato Active Directory viene configurata in Microsoft Azure Administration Console ed è suddivisa nelle seguenti fasi:

- aggiunta della piattaforma ASAP all'elenco di applicazioni autorizzate a interagire con i servizi di Active Directory

- configurazione delle impostazioni di autenticazione tramite SAML

Per quanto riguarda la piattaforma ASAP, devi specificare l'URL del servizio Azure AD, l'ID della piattaforma in Azure AD e il contenuto del certificato utilizzato per crittografare le comunicazioni tra la piattaforma e Azure AD.

Per configurare l'integrazione con Microsoft Azure Active Directory:

- Accedi alla console di amministrazione di Microsoft Azure Active Directory come amministratore.

- Aggiungi l'applicazione Kaspersky Automated Security Awareness Platform all'elenco di applicazioni di Active Directory. A tale scopo, eseguire le seguenti azioni:

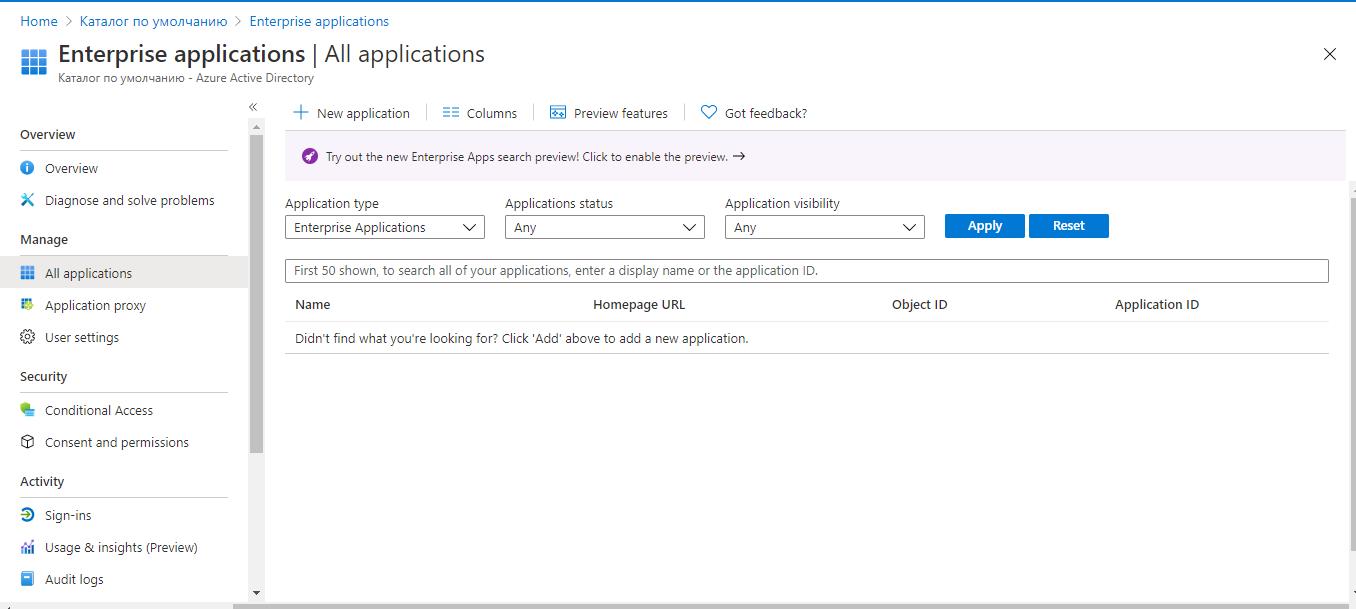

- Nel panello sinistro, seleziona la sezione Applicazioni aziendali.

- Fai clic su Nuova applicazione.

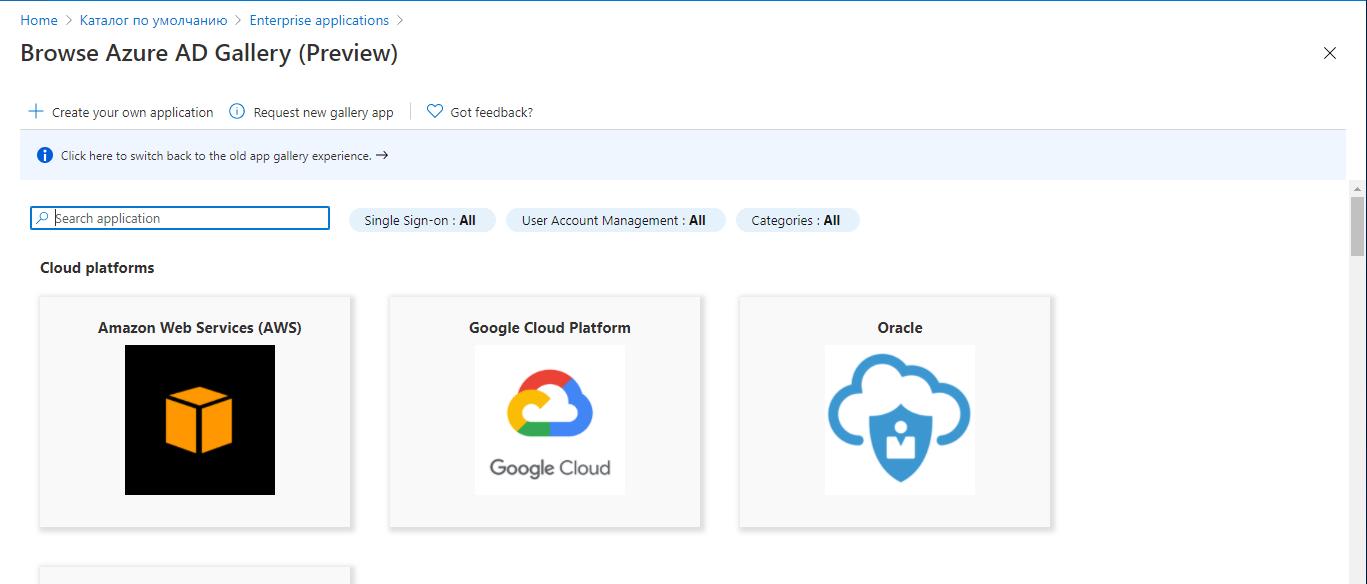

Si aprirà Sfoglia galleria Azure AD (anteprima).

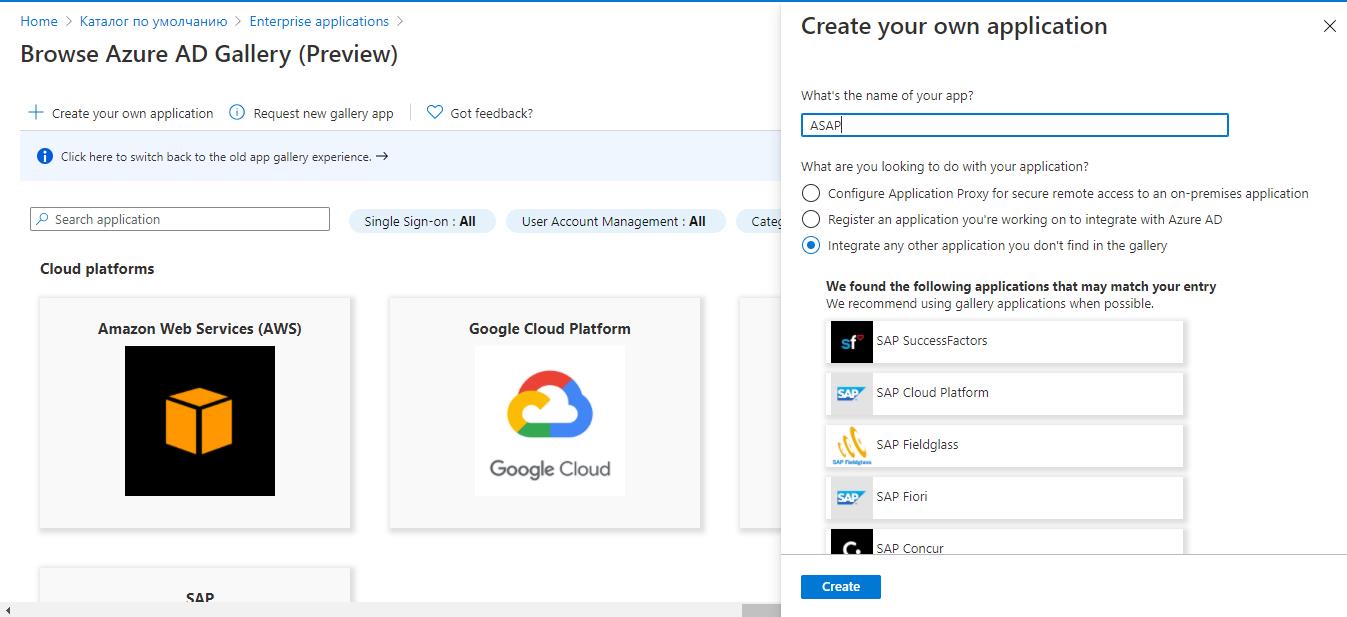

- Fai clic su Crea la tua applicazione.

Si aprirà Crea la tua applicazione.

- Nel campo Come si chiama la tua app, inserisci il nome che vuoi utilizzare per trovare il programma aggiunto nell'elenco di programmi di Active Directory.

- Fai clic su Crea.

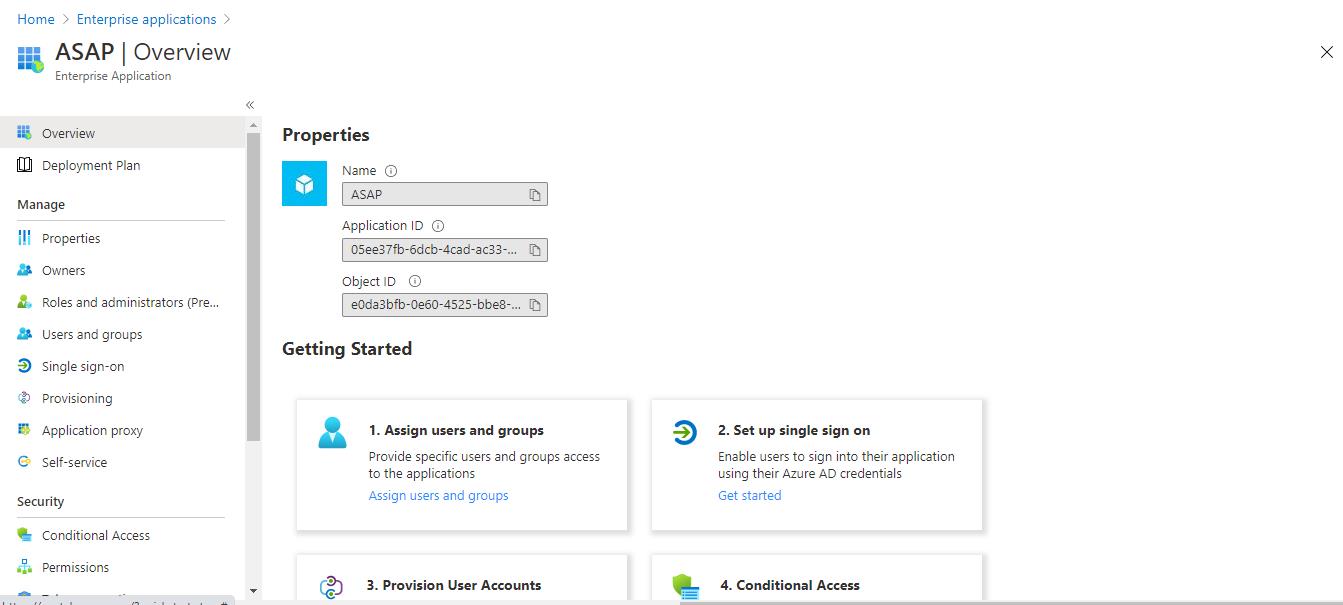

Il programma aggiunto verrà visualizzato nell'area di lavoro nella sezione Applicazioni aziendali. Viene aperta la finestra Panoramica.

- Nel panello sinistro, seleziona la sezione Applicazioni aziendali.

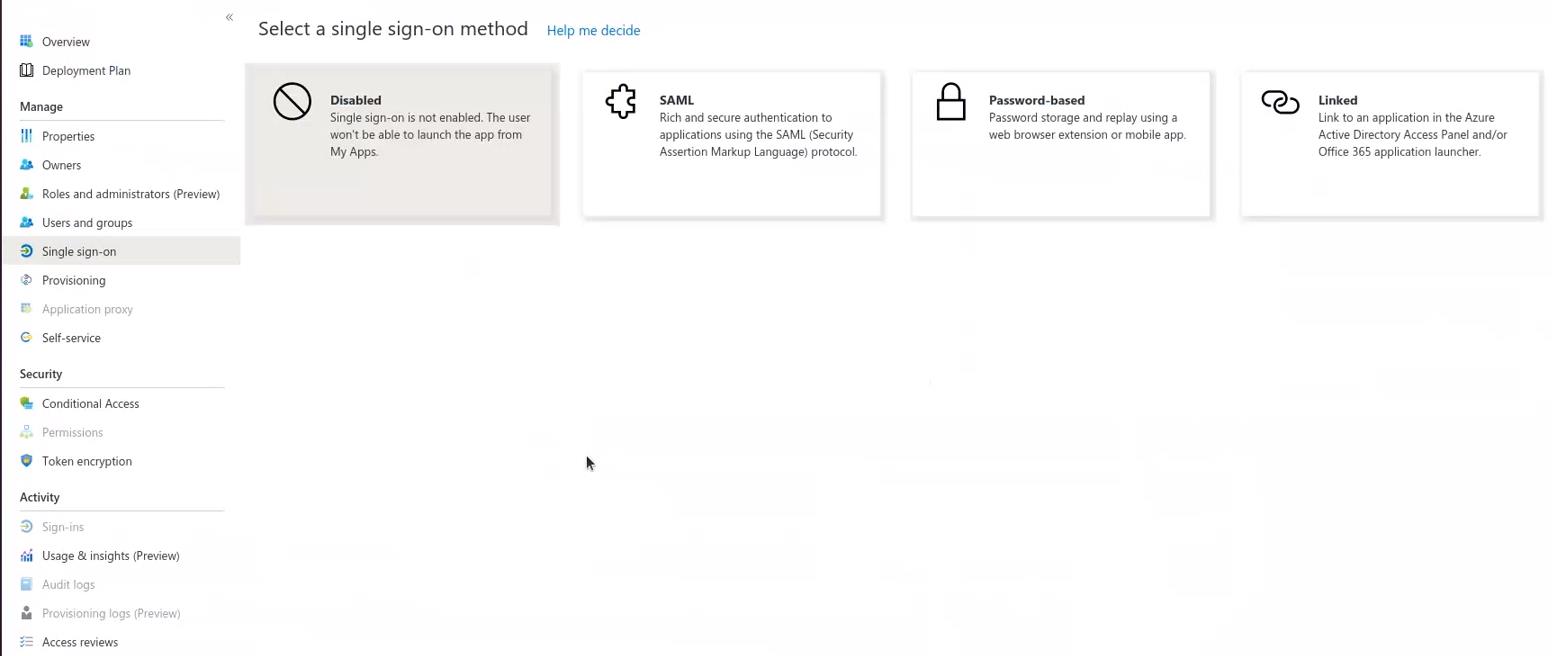

- Nel panello sinistro, seleziona la sezione Single Sign-On.

- Nello spazio di lavoro, seleziona SAML come metodo di autenticazione.

Viene visualizzata la pagina Accesso basato su SAML.

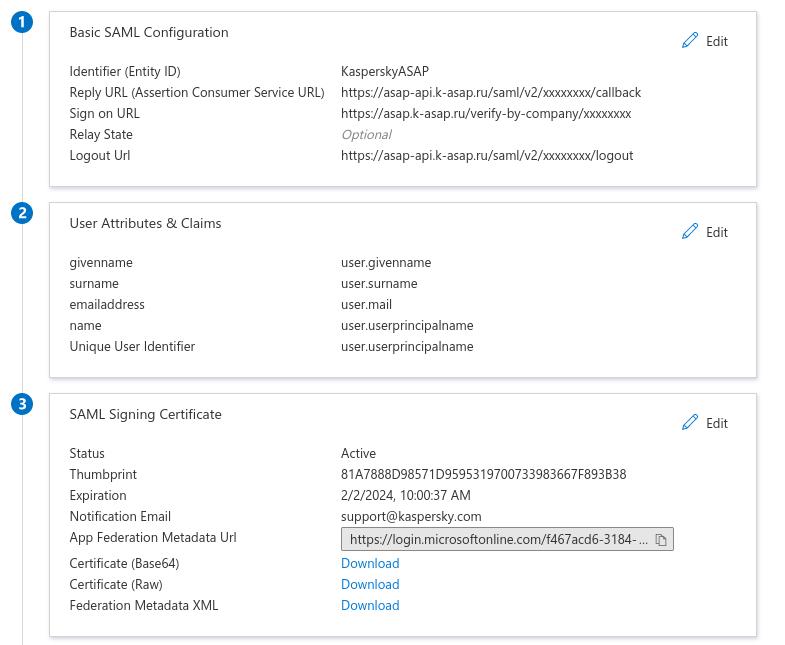

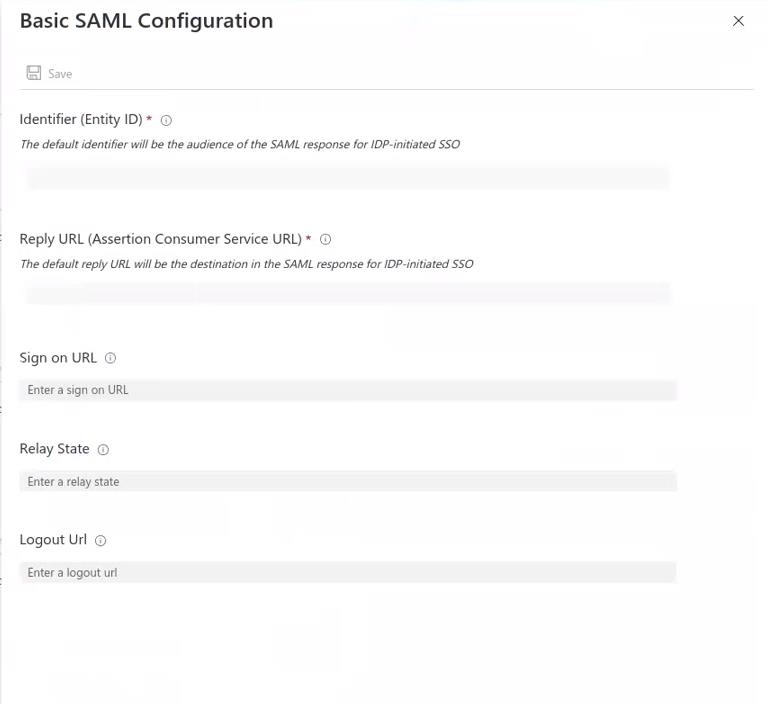

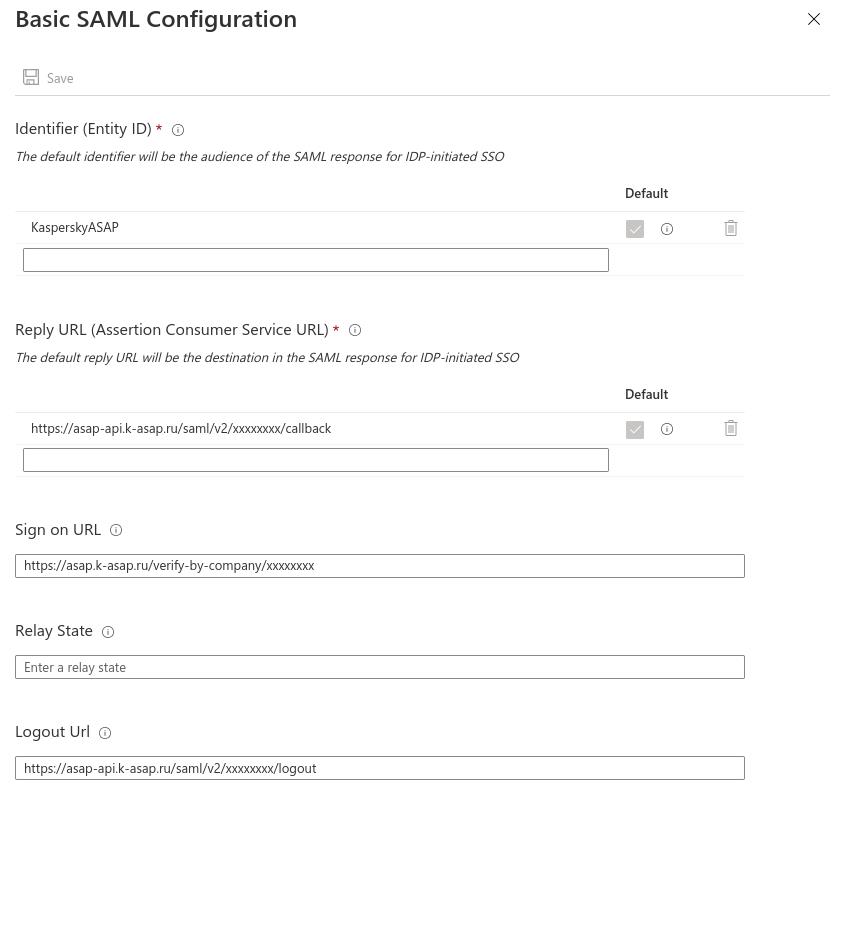

- Nella sezione delle impostazioni Configurazione SAML di base, fai clic sul pulsante Modifica.

Viene visualizzata la finestra Configurazione SAML di base.

- Nel campo ID, inserire qualsiasi nome arbitrario che funga da ID della piattaforma ASAP per il servizio Azure AD.

- Copia l'ID immesso nel passaggio precedente e incollalo nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO nel campo ID entità.

- Nel campo URL di risposta della console di Azure AD, inserisci l'URL di ASAP (indirizzo del servizio di gestione delle richieste ACS) in cui si trova il token SAML.

Puoi copiare questo indirizzo nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO → URL di callback SSO (ACS) facendo clic sul pulsante

.

. - Nel campo URL di accesso, inserisci l'URL che gli utenti utilizzeranno per accedere al portale della formazione.

Puoi copiare questo indirizzo nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO → URL di accesso SSO facendo clic sul pulsante

.

.Dopo aver inserito l'indirizzo in un browser, verrà richiesto di accedere con un account Microsoft in Azure AD.

- Nel campo URL disconnessione, inserisci l'URL che verrà utilizzato per inviare le risposte alla piattaforma al termine della sessione SAML.

Puoi copiare questo indirizzo nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO → URL disconnessione SSO facendo clic sul pulsante

.

.

- Fai clic su Salva.

- Se necessario, modifica i valori SAML degli attributi dell'account nella sezione Attributi e attestazioni utenti.

Non modificare gli attributi emailaddress e Unique User Identifier al fine di garantire la corretta integrazione con la piattaforma.

- Nella sezione delle impostazioni Certificato di firma SAML, scarica il certificato di firma del token SAML (formato Base64) inviato alla piattaforma.

- Secondo preferenza, ad esempio aprendo il file del certificato in un editor di testo, copia i contenuti del certificato e incollali nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO nel campo Certificato di firma.

- Nel campo delle impostazioni Configura <nome del programma in Azure AD>, copia l'URL del servizio Azure AD nel campo URL di accesso e incollalo nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO nel campo URL provider di identità. Fai clic su Salva.

A questo punto, l'integrazione della piattaforma ASAP con Microsoft Azure Active Directory viene configurata. Abilita la tecnologia SSO nell'interfaccia web di ASAP affinché gli utenti possano accedere al portale della formazione tramite SSO.

In altoConfigurazione dell'integrazione con Active Directory Federation Services

L'integrazione è basata sulla comunicazione reciproca tra ASAP e AD FS. La connessione sul lato Active Directory viene configurata nella console di AD FS ed è suddivisa nelle seguenti fasi:

- aggiunta delle relazioni di attendibilità per la piattaforma ASAP

- creazione di regole per ottenere le informazioni necessarie sugli utenti da Active Directory al fine di completare la procedura di autenticazione

- esportazione del certificato del provider di identità

Per quanto riguarda ASAP, sono necessari l'URL del servizio AD FS, l'ID della piattaforma in AD FS e il contenuto del certificato del provider di identità esportato da AD FS.

Per configurare l'integrazione della piattaforma con Active Directory Federation Services

Aggiungi le relazioni di attendibilità

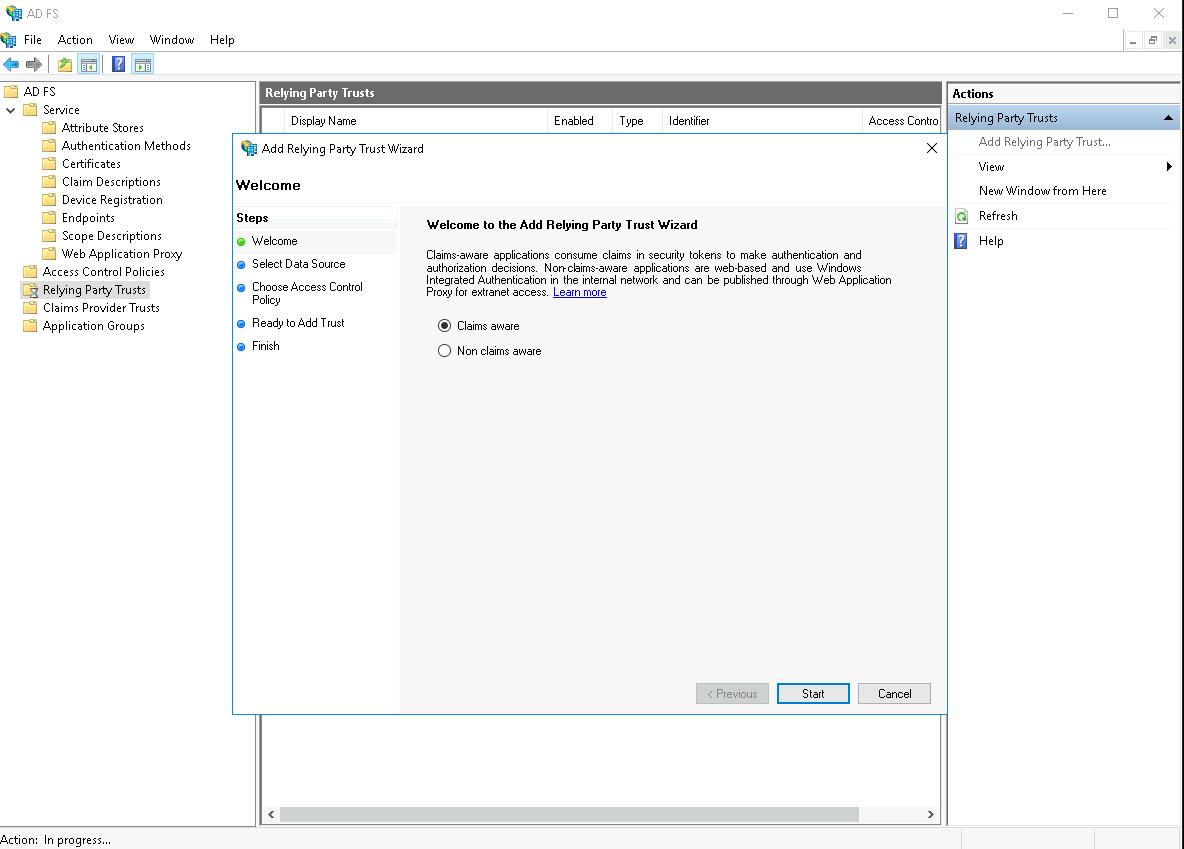

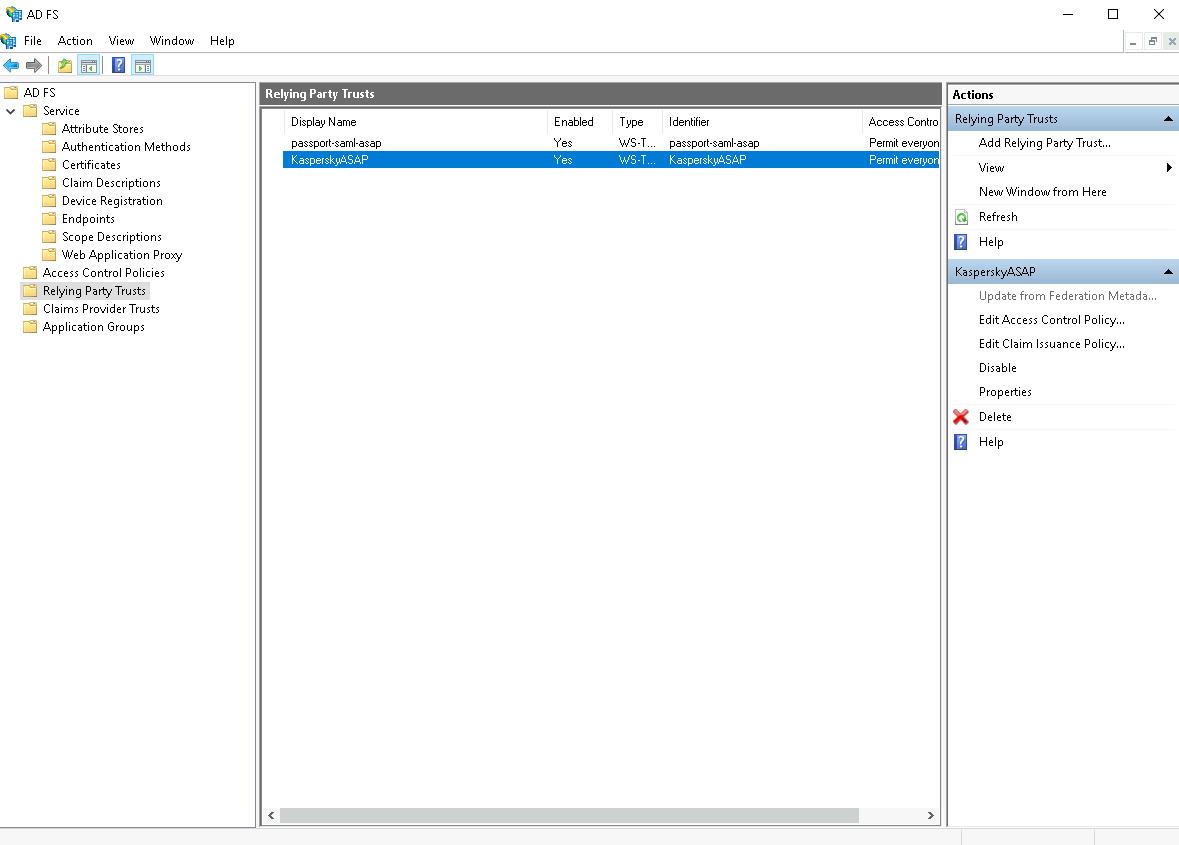

- Nella console di gestione di AD FS, fai clic son il pulsante destro del mouse sulla cartella Relying Party Trust nella struttura di cartelle, quindi seleziona Aggiungi attendibilità componente nel menu contestuale.

Viene visualizzata la procedura "Aggiunta guidata attendibilità componente".

- Nella finestra iniziale, seleziona In grado di riconoscere attestazioni, quindi fai clic sul pulsante Avanti.

Viene visualizzata la fase Seleziona origine dati.

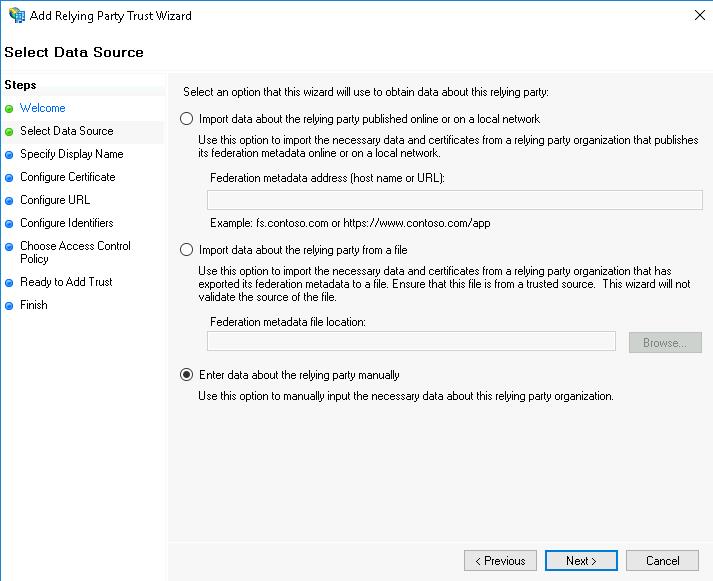

- Seleziona l'opzione Immetti dati sul componente manualmente per inserire manualmente le informazioni sulla piattaforma ASAP, quindi fai clic sul pulsante Avanti.

Viene visualizzato il passaggio Specifica nome visualizzato.

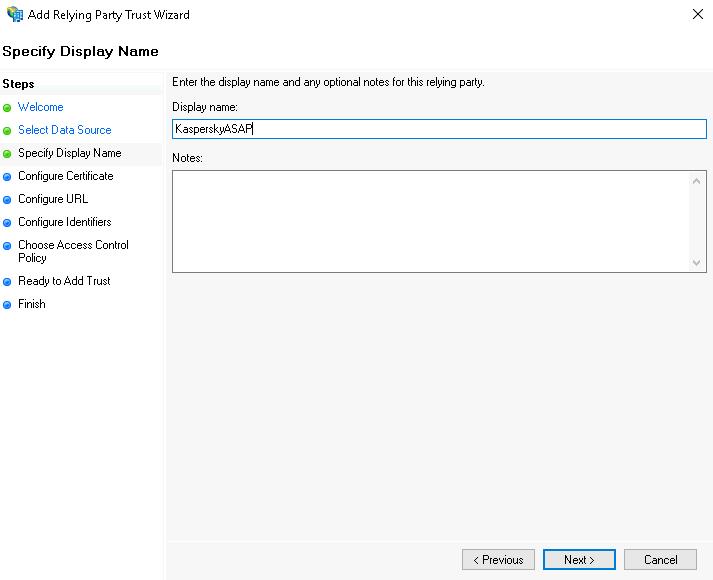

- Nel campo Nome visualizzato, inserisci il nome da visualizzare per la piattaforma ASAP nella console di AD FS, quindi fai clic sul pulsante Avanti.

Se necessario, puoi specificare ulteriori informazioni nel campo Note.

Viene visualizzato il passaggio Configura certificato.

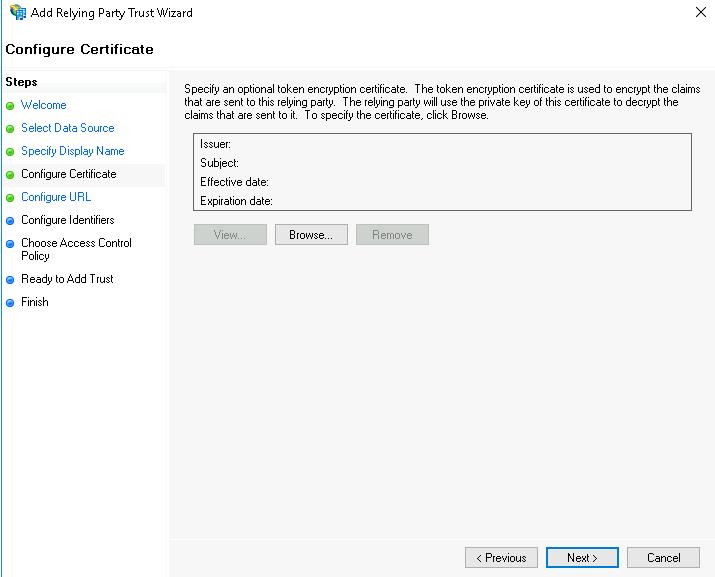

- Fai clic sul pulsante Avanti.

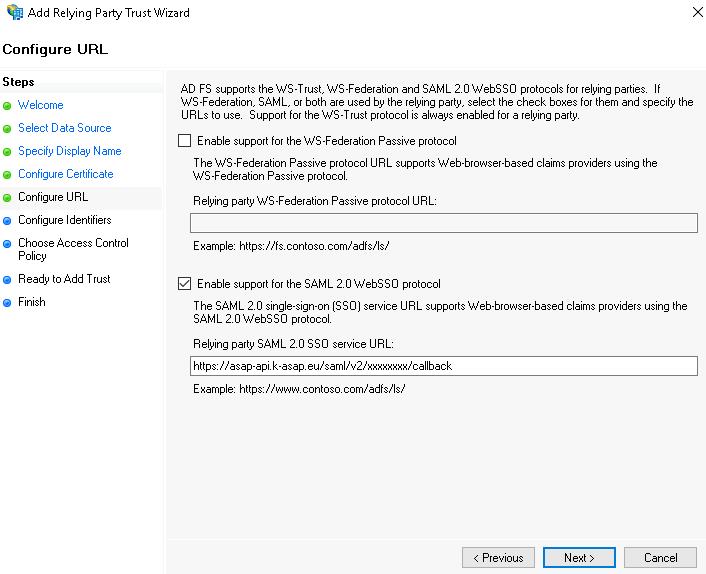

Viene visualizzato il passaggio Configura URL.

- Seleziona la casella Abilita supporto del protocollo SAML 2.0 WebSSO per abilitare il supporto SAML.

- Nel campo Componente URL del servizio SAML 2.0 SSO, inserisci l'URL del servizio SAML nel server ASAP, quindi fai clic sul pulsante Avanti.

Copia questo indirizzo nell'interfaccia web di ASAP nella sezione Impostazioni azienda → SSO → URL di callback SSO (ACS) facendo clic sul pulsante

.

.

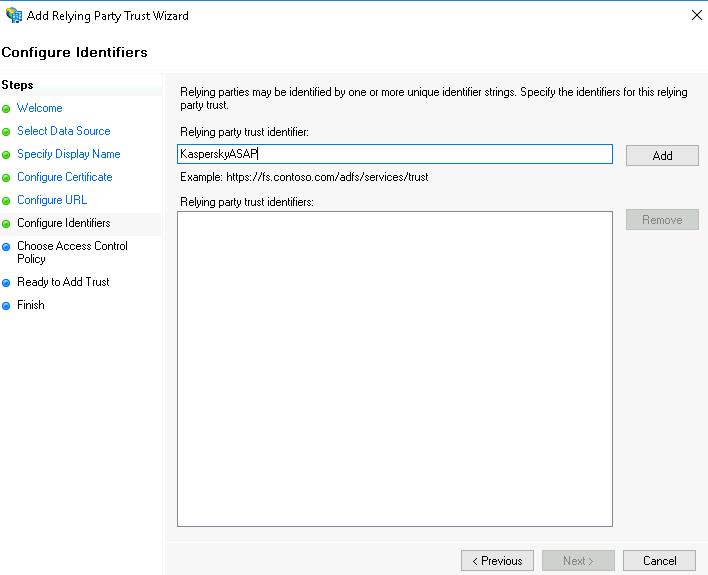

Viene visualizzato il passaggio Configura identificatori.

- Imposta l'ID della piattaforma ASAP in AD FS. A tale scopo, eseguire le seguenti azioni:

- Nel campo Identificatore dell'attendibilità componente, inserisci un nome qualsiasi come ID della piattaforma ASAP per il servizio AD FS.

- Fai clic sul pulsante Aggiungi.

Il nuovo ID verrà visualizzato nel campo Identificatori dell'attendibilità componente.

Memorizza o annota l'ID per poterlo inserire successivamente nell'interfaccia web di ASAP.

- Fai clic sul pulsante Avanti.

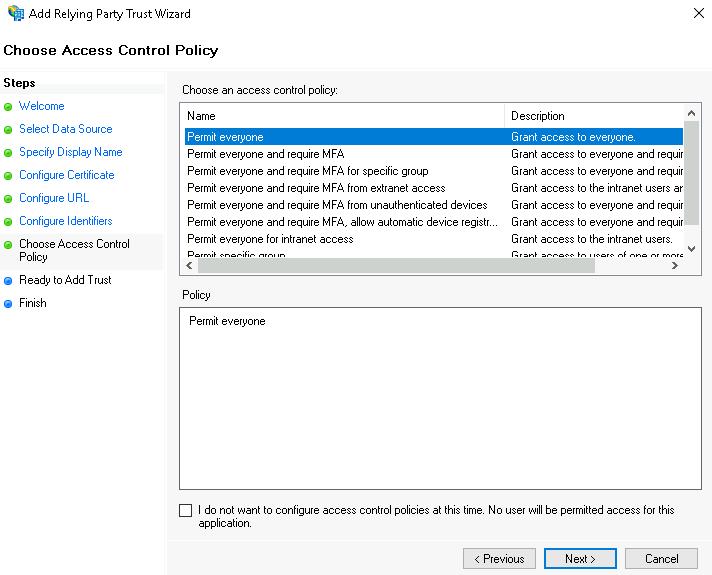

Viene visualizzato il passaggio Scegli criteri di controllo di accesso.

- Seleziona un criterio di gestione dell'accesso in conformità con i requisiti di sicurezza della tua azienda, quindi fai clic sul pulsante Avanti.

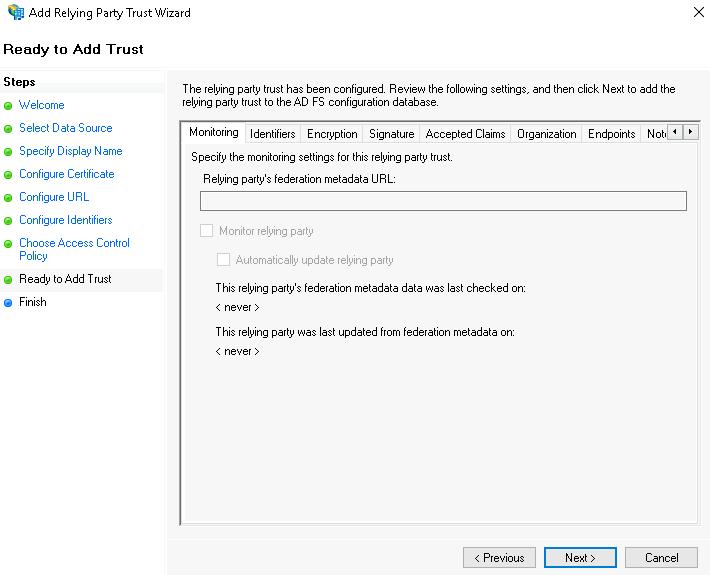

Viene visualizzato il passaggio Aggiunta attendibilità.

- Visualizza le impostazioni specificate in precedenza. Se è stato configurato correttamente, fai clic sul pulsante Avanti.

Viene visualizzato il passaggio Fine.

- Nella finestra finale della procedura, fai clic sul pulsante Chiudi.

La procedura "Aggiunta guidata attendibilità componente" viene chiusa. A questo punto, la piattaforma ASAP viene mostrata nell'elenco Attendibilità componente.

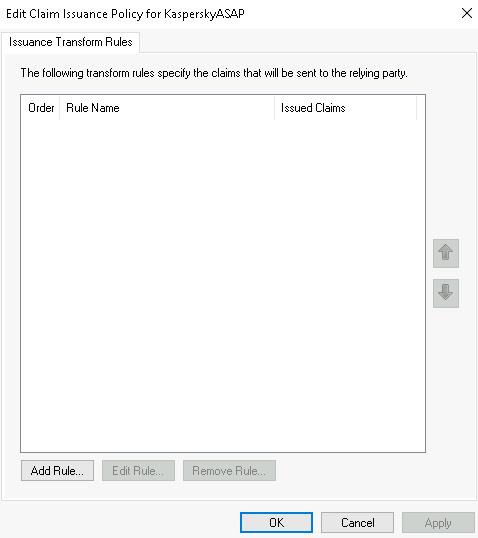

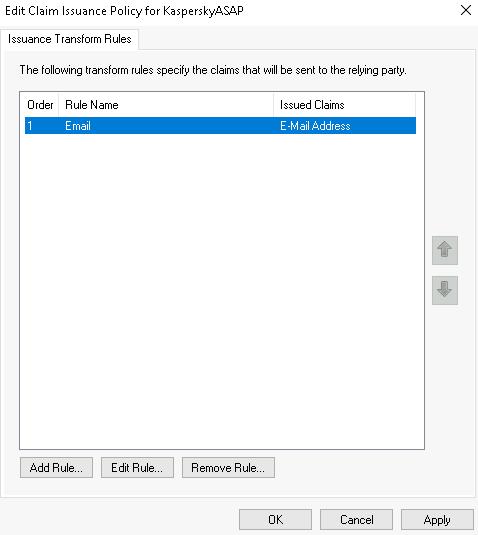

- Nella console di AD FS, seleziona la piattaforma ASAP nell'elenco Attendibilità componente e, nel pannello Azioni a destra, fai clic su Modifica criteri di rilascio attestazioni per configurare le regole di recupero delle informazioni sull'utente da AD FS per l'autenticazione.

Viene visualizzata la finestra Modifica criteri di rilascio attestazioni per <nome ID>.

Se nella finestra finale della procedura è stata selezionata la casella Configura i criteri di rilascio attestazioni per questa applicazione, la finestra viene aperta automaticamente.

- Aggiungi una regola per recuperare gli indirizzi email degli utenti da AD FS. A tale scopo, eseguire le seguenti azioni:

- Fai clic sul pulsante Aggiungi regola.

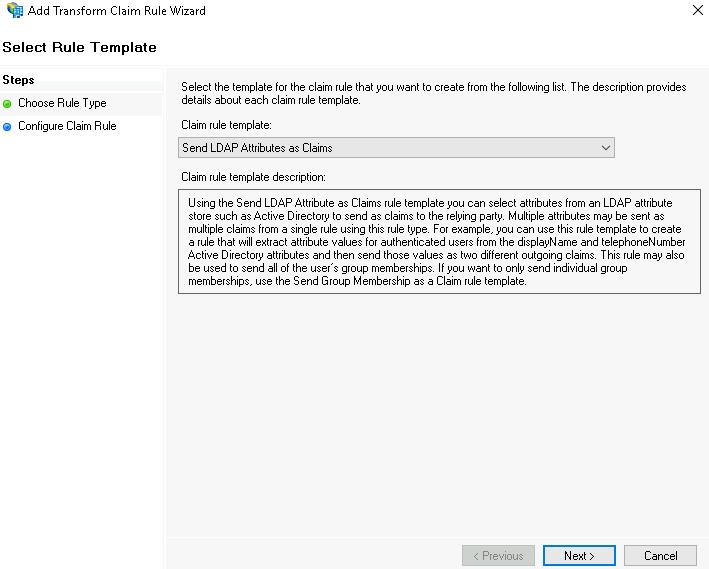

L'aggiunga guidata della regola inizierà con il passaggio Scegli tipo di regola.

- Nell'elenco a discesa Modello di regola attestazione, seleziona il modello Inviare attributi LDAP come attestazioni, quindi fai clic sul pulsante Avanti.

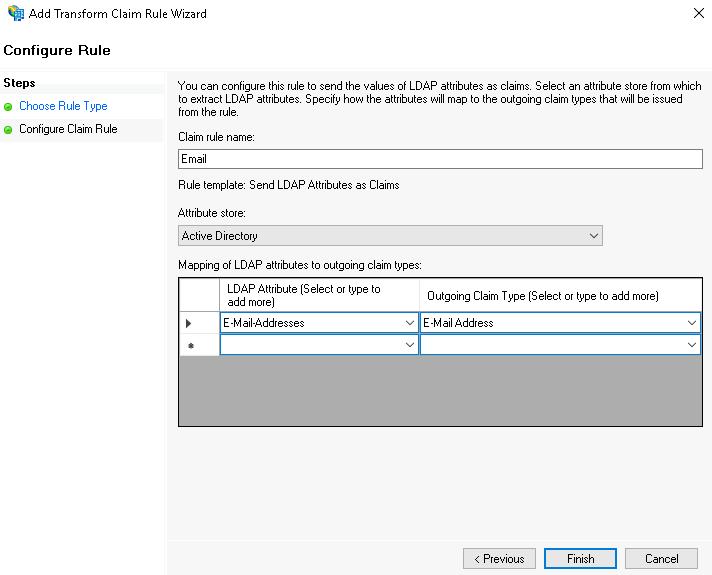

Viene visualizzato il passaggio Configura regola attestazione.

- Nel campo Nome regola attestazione inserisci il nome della regola, ad esempio

Email. - Nel grafico Mapping degli attributi LDAP ai tipi di attestazione in uscita, seleziona Indirizzi di posta elettronica nella colonna Attributo LDAP e Indirizzo di posta elettronica nella colonna Tipo attestazione in uscita.

- Fai clic sul pulsante Fine.

L'aggiunta guidata della regola verrà chiusa. La regola aggiunta verrà mostrata nella finestra Modifica criteri di rilascio attestazioni per <nome ID> nella scheda Regole di trasformazione rilascio.

- Fai clic sul pulsante Aggiungi regola.

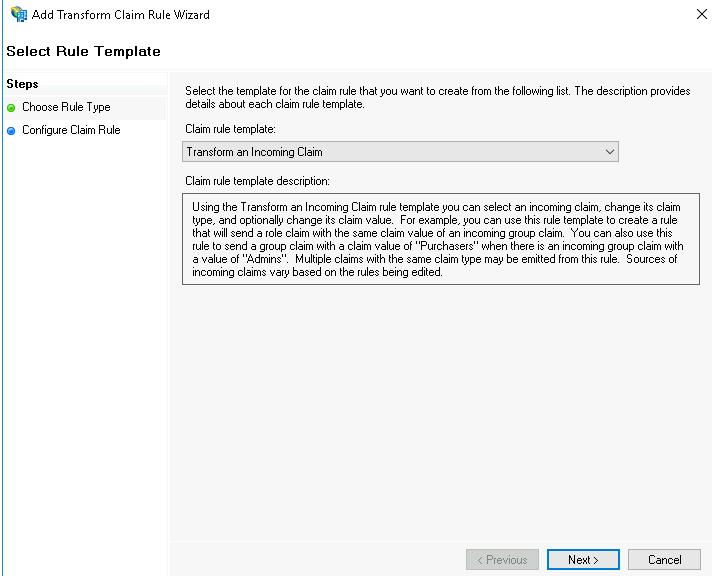

- Aggiungi una regole per recuperare gli ID degli utenti da AD FS in base ai loro indirizzi email. A tale scopo, eseguire le seguenti azioni:

- Fai clic sul pulsante Aggiungi regola.

L'aggiunga guidata della regola inizierà con il passaggio Scegli tipo di regola.

- Nell'elenco a discesa Modello di regola attestazione, seleziona il modello Trasformare un'attestazione in ingresso, quindi fai clic sul pulsante Avanti.

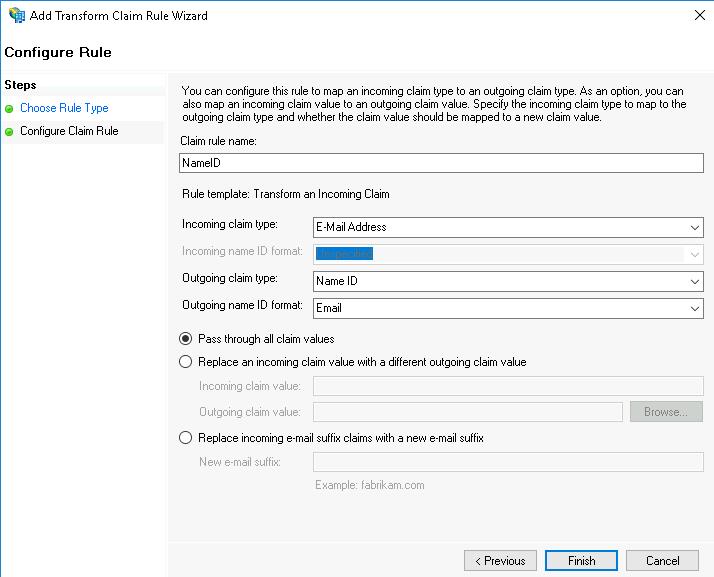

Viene visualizzato il passaggio Configura regola attestazione.

- Nel campo Nome regola attestazione inserisci il nome della regola, ad esempio

IDNome. - Nell'elenco a discesa Tipo di attestazione in ingresso, seleziona Indirizzo di posta elettronica.

- Nell'elenco a discesa Tipo di attestazione in uscita, seleziona ID nome.

- Nell'elenco a discesa Formato ID nome in uscita, seleziona Email.

- Seleziona Pass-through di tutti i valori attestazione.

- Fai clic sul pulsante Fine.

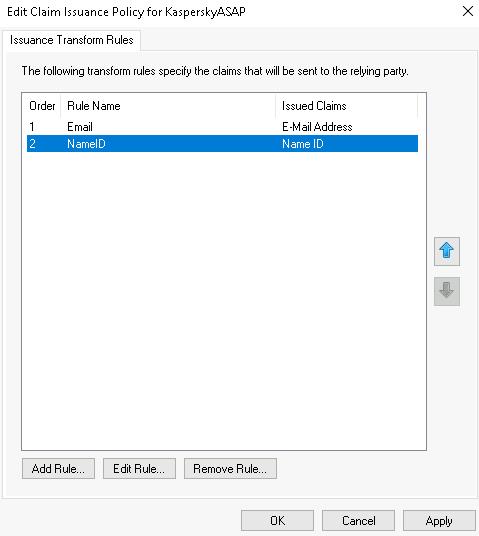

L'aggiunta guidata della regola verrà chiusa. La regola aggiunta verrà mostrata nella finestra Modifica criteri di rilascio attestazioni per <nome ID> nella scheda Regole di trasformazione rilascio.

- Fai clic sul pulsante Aggiungi regola.

- Fai clic sul pulsante OK.

A questo punto, le regole vengono create.

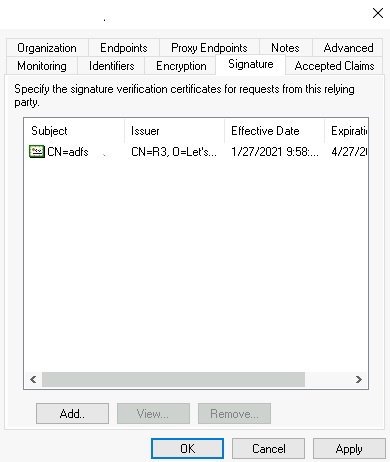

- Nella cartella Attendibilità componente della console di AD FS, fai clic con il pulsante destro del mouse sulla piattaforma ASAP e seleziona Proprietà.

Viene visualizzata la finestra Proprietà della piattaforma AD FS ASAP.

- Nella scheda Firma, carica il certificato dell'azienda facendo clic sul pulsante Aggiungi, quindi seleziona OK.

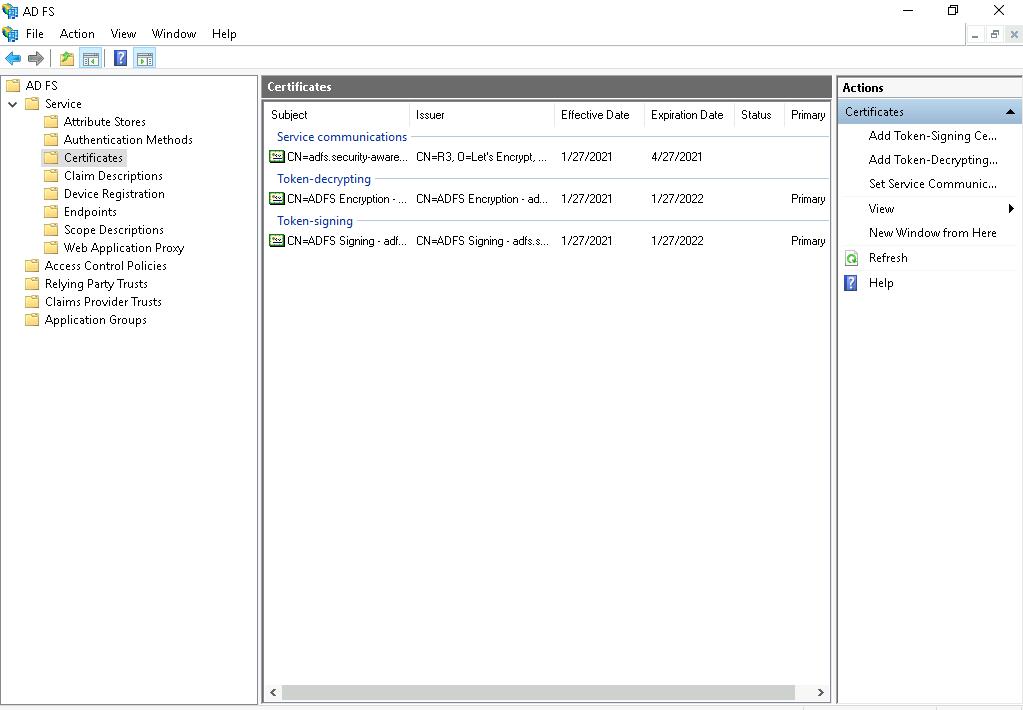

- Nella struttura di cartelle, seleziona Servizio → Certificati.

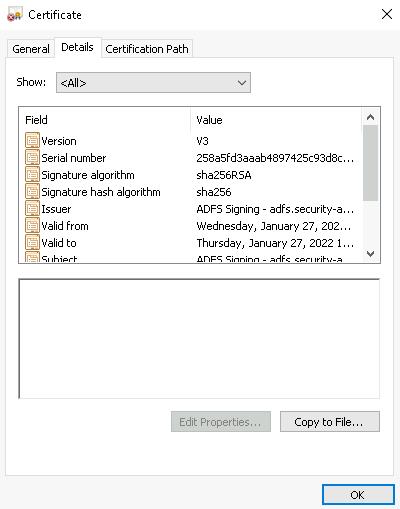

- Fai doppio clic sul certificato Firma di token.

Viene visualizzata una finestra con informazioni sul certificato nella scheda Generale.

- Nella scheda Dettagli, fai clic sul pulsante Copia su file.

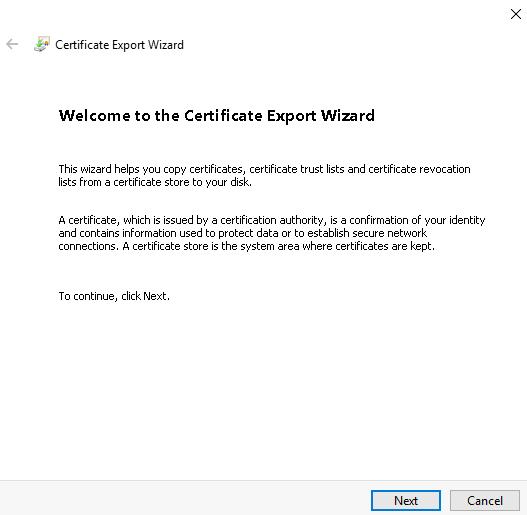

Viene avviata l'esportazione guidata del certificato.

- Nella schermata iniziale della configurazione guidata, fai clic sul pulsante Avanti.

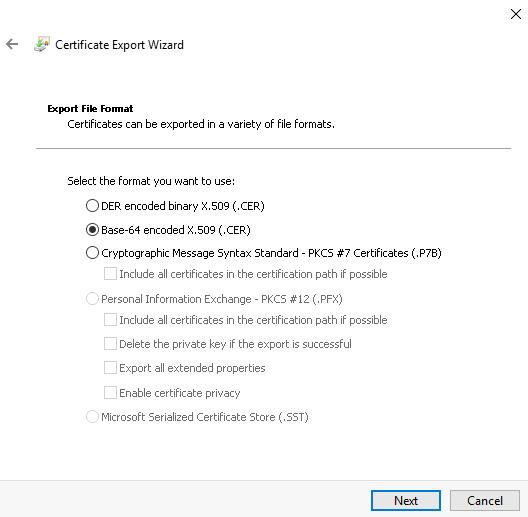

Viene visualizzato il passaggio Formato file di esportazione.

- Seleziona il formato di file Codificato Base 64 X.509 (.CER), fai clic sul pulsante Avanti.

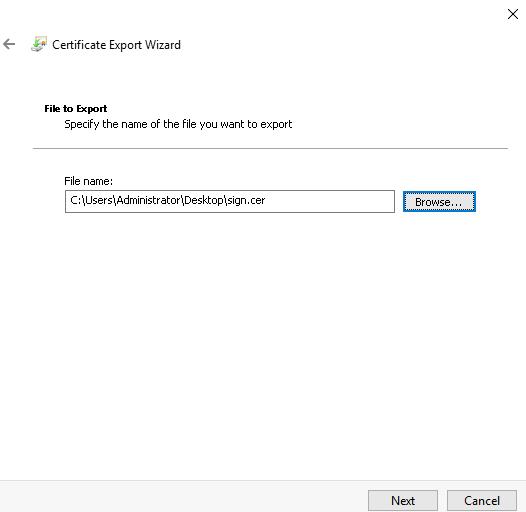

Viene visualizzato il passaggio File da esportare.

- Nel campo Nome file, inserisci manualmente il percorso del file in cui vuoi esportare il certificato oppure fai clic su Sfoglia e seleziona Avanti.

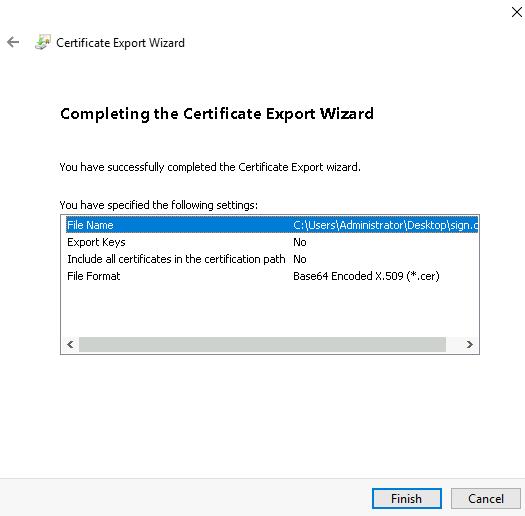

Viene visualizzato il passaggio Completamento dell'Esportazione guidata certificati.

- Controlla le impostazioni di esportazione. In assenza di problemi, fai clic sul pulsante Fine.

- Nella finestra di conferma, fai clic sul pulsante OK.

Il certificato verrà esportato nel file selezionato.

Configurazione nella piattaforma ASAP

- Nell'interfaccia web di ASAP, nella sezione Impostazioni azienda, seleziona la scheda SSO.

- Nel campo URL provider di identità, inserisci l'URL nel seguente formato:

<indirizzo ADFS locale>/adfs/ls/IdpInitiatedSignOn.aspxAd esempio,

https://adfs.example.com/adfs/ls/IdpInitiatedSignOn.aspx. - Nel campo ID entità, inserisci l'ID della piattaforma ASAP in AD FS specificato nella procedura Aggiunta attendibilità durante il passaggio Configura identificatori.

- Nel campo Certificato di firma, inserisci il contenuto del certificato del provider di identità esportato da AD FS.

- Fai clic su Salva.

A questo punto, l'integrazione di ASAP con Active Directory Federation Services viene configurata. Abilita la tecnologia SSO nell'interfaccia web di ASAP affinché gli utenti possano accedere al portale della formazione tramite SSO.

In altoAbilitazione e disabilitazione del Single Sign-On nell'interfaccia web di ASAP

Quando si utilizza l'autenticazione Single Sign-On (SSO), gli utenti iOS non possono accedere ad ASAP.

Per abilitare la tecnologia SSO nell'interfaccia web di ASAP:

- Nell'interfaccia web, seleziona la sezione Impostazioni azienda.

- Seleziona la scheda SSO.

- Abilita il dispositivo di scorrimento SAML.

A questo punto, il Single Sign-On viene abilitato. Gli utenti potranno accedere al portale della formazione tramite un unico link, nonché accedere utilizzando l'account del provider di identità. I link personalizzati contenuti negli inviti alla formazione continueranno ad essere disponibili.

Per disabilitare la tecnologia SSO nell'interfaccia web di ASAP:

- Nell'interfaccia web, seleziona la sezione Impostazioni azienda.

- Seleziona la scheda SSO.

- Disabilita il dispositivo di scorrimento SAML.

A questo punto, il Single Sign-On viene disabilitato. Gli utenti potranno accedere al portale della formazione solo tramite i link personalizzati contenuti negli inviti alla formazione.

In alto